Descrever os recursos do Privileged Identity Management

O Privileged Identity Management (PIM) é um serviço do Microsoft Entra ID que permite gerenciar, controlar e monitorar o acesso a recursos importantes em sua organização. Estes incluem recursos no Microsoft Entra, Azure e outros serviços online da Microsoft, como o Microsoft 365 ou o Microsoft Intune. O PIM reduz os riscos de permissões de acesso excessivas, desnecessárias ou mal utilizadas. Ele requer justificativa para entender por que os usuários querem permissões e impõe a autenticação multifator para ativar qualquer função.

PIM é:

- Just in time, fornecendo acesso privilegiado apenas quando necessário, e não antes.

- Limite de tempo, atribuindo datas de início e término que indicam quando um usuário pode acessar recursos.

- Baseado em aprovação, exigindo aprovação específica para ativar privilégios.

- Visível, enviando notificações quando funções privilegiadas são ativadas.

- Auditável, permitindo que um histórico de acesso completo seja baixado.

Porquê usar o PIM?

O PIM reduz a chance de um ator mal-intencionado obter acesso, minimizando o número de pessoas que têm acesso a informações ou recursos seguros. Ao limitar o tempo dos utilizadores autorizados, reduz o risco de um utilizador autorizado afetar inadvertidamente recursos sensíveis. O PIM também fornece supervisão sobre o que os usuários estão fazendo com seus privilégios de administrador.

O que pode fazer com o PIM?

Hoje, você pode usar o PIM com:

Funções do Microsoft Entra – Às vezes chamadas de funções de diretório, as funções do Microsoft Entra incluem funções internas e personalizadas para gerenciar o Microsoft Entra ID e outros serviços online do Microsoft 365.

Funções do Azure – As funções de controle de acesso baseado em função (RBAC) no Azure que concede acesso a grupos de gerenciamento, assinaturas, grupos de recursos e recursos.

PIM para Grupos – Fornece associação just-in-time no grupo e propriedade just-in-time do grupo. O recurso Microsoft Entra Privileged Identity Management for Groups pode ser usado para controlar o acesso a vários cenários que incluem funções do Microsoft Entra, funções do Azure, bem como Azure SQL, Azure Key Vault, Intune, outras funções de aplicativo e aplicativos de terceiros.

Fluxo de trabalho geral

Há algumas etapas que geralmente fazem parte de um fluxo de trabalho básico ao implantar o PIM. Essas etapas são: atribuir, ativar, aprovar/negar e estender/renovar.

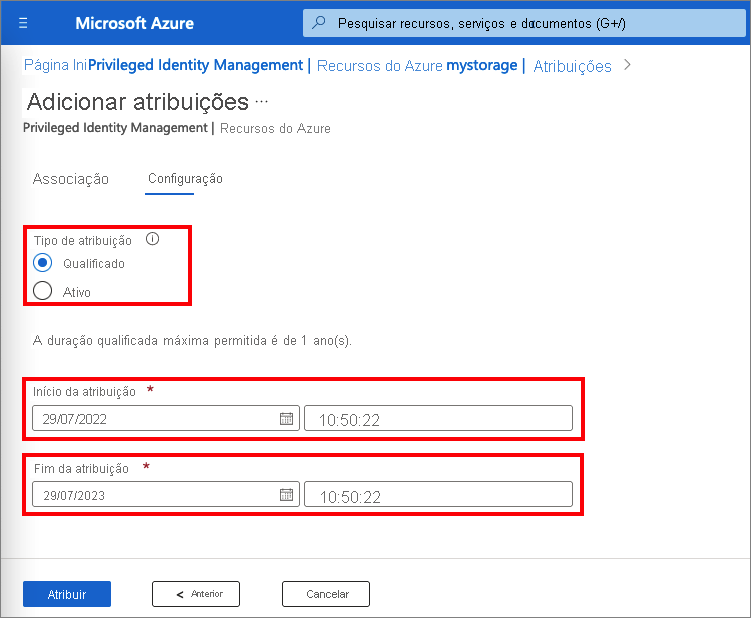

Atribuir - O processo de atribuição começa pela atribuição de funções aos membros. Para conceder acesso a um recurso, o administrador atribui funções a usuários, grupos, entidades de serviço ou identidades gerenciadas. A atribuição inclui os seguintes dados:

- Membros ou proprietários - Os membros ou proprietários a serem atribuídos à função.

- Escopo - O escopo limita a função atribuída a um conjunto específico de recursos.

- Tipo de atribuição - Existem duas opções. As atribuições qualificadas exigem que o membro da função execute uma ação para usar a função. As ações podem incluir ativação ou solicitação de aprovação de aprovadores designados. As atribuições ativas não exigem que o membro execute nenhuma ação para usar a função. Os membros atribuídos como ativos têm os privilégios atribuídos à função.

- Duração - A duração da atribuição é definida pelas datas de início e fim ou é definida como permanente.

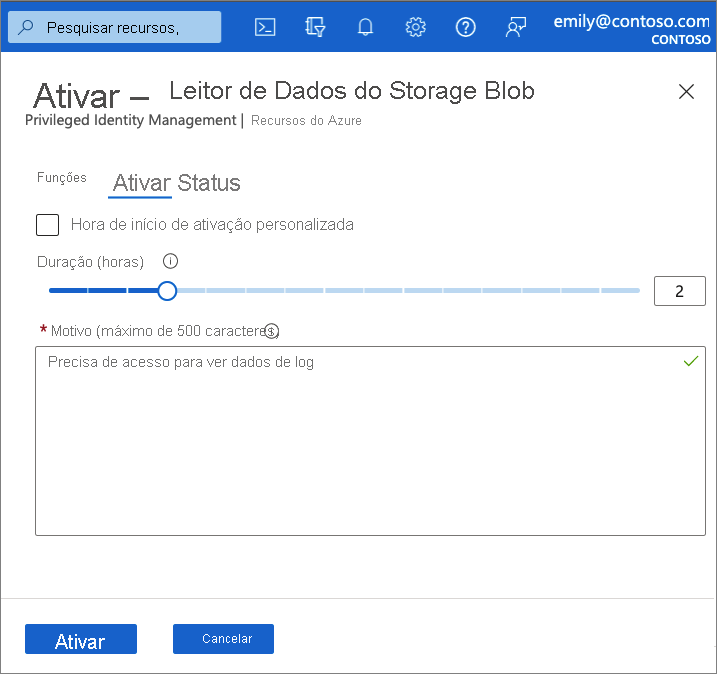

Ativar - Se os usuários se tornaram elegíveis para uma função, eles devem ativar a atribuição de função antes de usar a função. Para ativar a função, os usuários selecionam a duração de ativação específica dentro do máximo (configurado pelos administradores) e o motivo da solicitação de ativação.

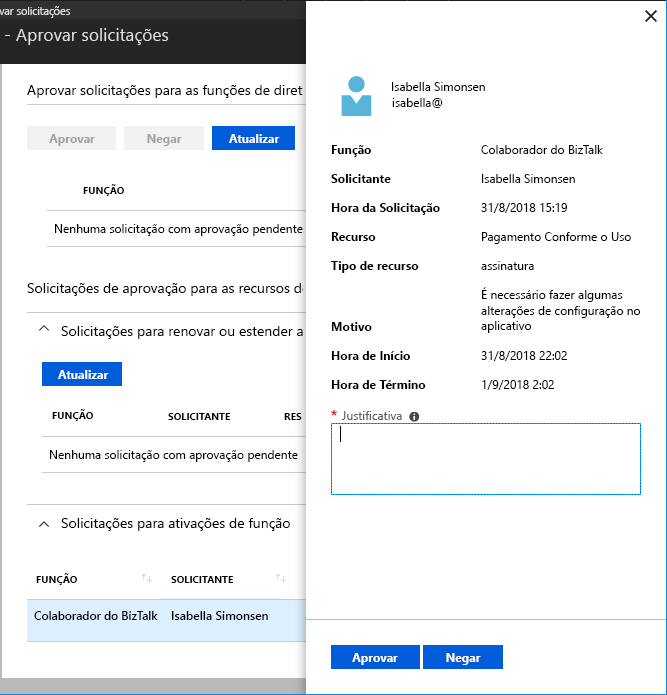

Aprovar ou negar - Os aprovadores delegados recebem notificações por e-mail quando uma solicitação de função está pendente de aprovação. Os aprovadores podem visualizar, aprovar ou negar essas solicitações pendentes no PIM. Depois que a solicitação for aprovada, o membro poderá começar a usar a função.

Estender e renovar - Quando uma atribuição de função se aproxima da expiração, o usuário pode usar o PIM para solicitar uma extensão para a atribuição de função. Quando uma atribuição de função já expirou, o usuário pode usar o Privileged Identity Management para solicitar uma renovação para a atribuição de função.

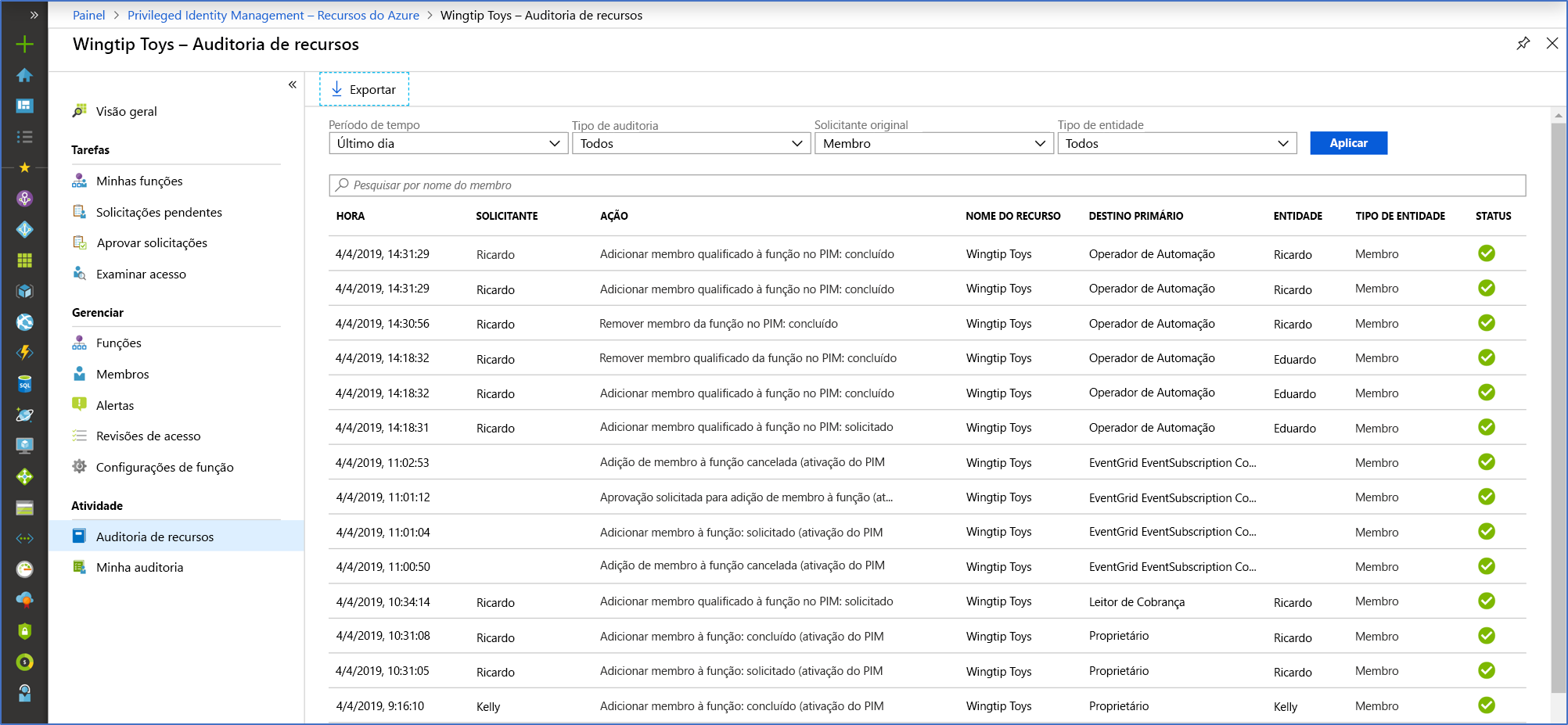

Audit

Você pode usar o histórico de auditoria do Privileged Identity Management (PIM) para ver todas as atribuições e ativações de função nos últimos 30 dias para todas as funções privilegiadas.