Descrever a encriptação e a sua utilização em cibersegurança

Como você descobriu na unidade anterior, a criptografia é a arte de obscurecer o significado de uma mensagem para todos, exceto para o destinatário pretendido. Isso requer que a mensagem de texto simples seja transformada em texto cifrado. O mecanismo que permite isso é chamado de criptografia.

Os métodos usados para criptografar uma mensagem evoluíram ao longo de milhares de anos, desde a troca de uma letra por outra até dispositivos mecânicos mais elaborados, como a máquina Enigma.

A criptografia agora ocorre no mundo digital. Ele usa computadores e matemática para combinar grandes números primos aleatórios para criar chaves que são usadas em criptografia simétrica e assimétrica.

O que é a encriptação?

A encriptação é o mecanismo pelo qual as mensagens de texto simples são transformadas em texto cifrado ilegível. O uso de criptografia aumenta a confidencialidade dos dados que estão sendo compartilhados com seu destinatário, seja ele um amigo, um colega de trabalho ou outra empresa.

A desencriptação é o mecanismo pelo qual o destinatário de uma mensagem de texto cifrado pode transformá-la novamente em texto simples legível.

Para facilitar o processo de encriptação e desencriptação, precisa de usar uma chave de encriptação secreta. Esta chave é muito parecida com a que você usaria para abrir seu carro ou a porta de sua casa. As chaves de criptografia vêm em dois sabores:

- Chaves simétricas

- Chaves assimétricas

Chaves simétricas

A encriptação de chave simétrica baseia-se na ideia de que a mesma chave criptográfica é usada tanto para a encriptação da mensagem de texto simples como para a desencriptação da mensagem de texto cifrado. Isso torna o método de criptografia rápido e fornece um grau de confidencialidade sobre a segurança do texto cifrado.

Com este método de encriptação, a chave criptográfica é tratada como um segredo partilhado entre duas ou mais partes. O segredo deve ser cuidadosamente guardado para evitar que seja encontrado por um mau ator. Todas as partes devem ter a mesma chave criptográfica antes que mensagens seguras possam ser enviadas. A distribuição da chave representa um dos desafios associados à encriptação simétrica.

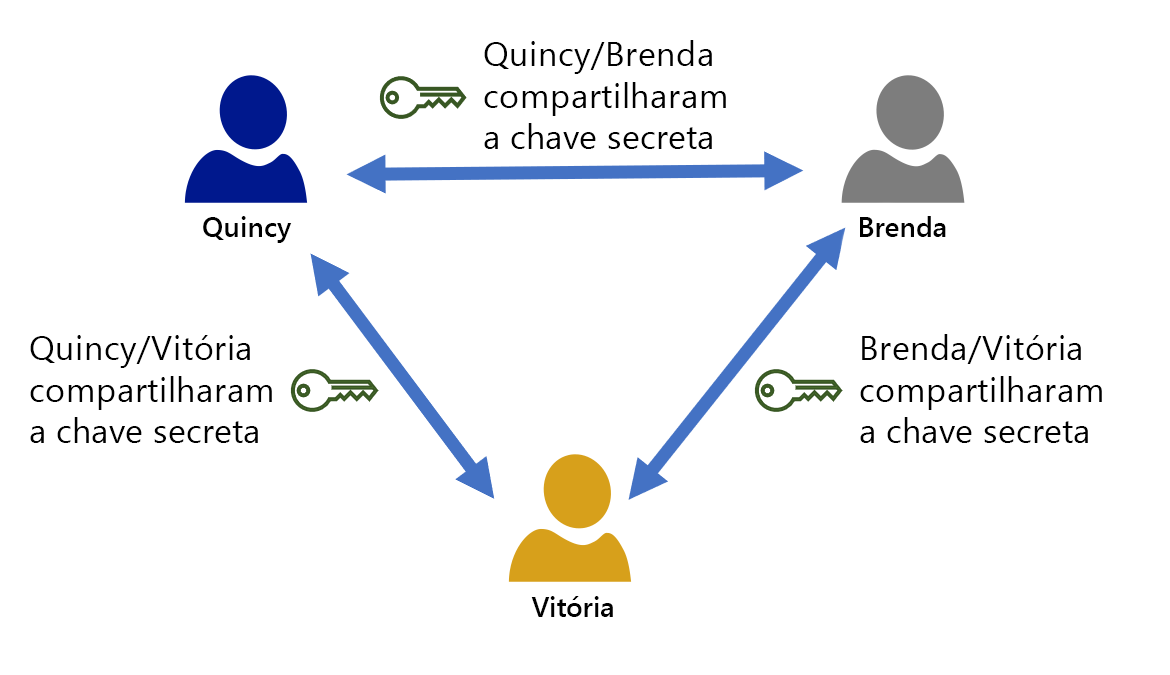

Considere um grupo ou organização onde cada indivíduo precisa da capacidade de se comunicar com segurança com todas as outras pessoas. Se o grupo for composto por três indivíduos, você precisará apenas de três chaves.

Agora vamos considerar uma organização com apenas 100 funcionários, onde cada pessoa precisa se comunicar de forma segura com todos os outros. Nesse caso, 4.950 chaves precisam ser criadas, compartilhadas e gerenciadas com segurança. Por fim, imagine uma organização baseada no governo com 1.000 funcionários, onde cada indivíduo precisa se comunicar de forma segura. O número de chaves necessárias é 499500. Esse crescimento pode ser expresso com uma fórmula: p x (p-1) /2, onde p é o número de pessoas que precisam se comunicar.

À medida que o número de pessoas na organização cresce, o número de chaves aumenta significativamente. Isso torna o gerenciamento e a distribuição seguros de chaves secretas, que são usadas em criptografia simétrica, difíceis e caros.

Encriptação assimétrica ou de chave pública

A encriptação assimétrica foi desenvolvida na década de 1970. Ele aborda a distribuição segura e a proliferação de chaves associadas à criptografia simétrica.

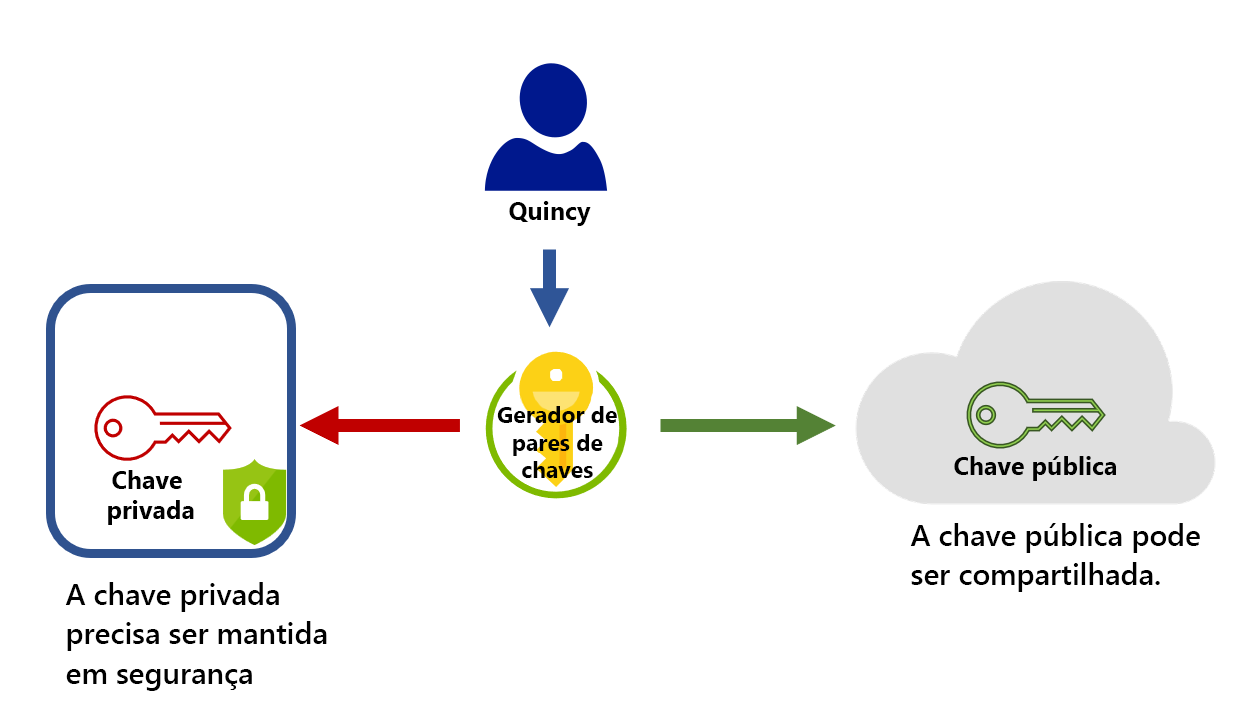

A encriptação assimétrica alterou a forma como as chaves criptográficas eram partilhadas. Em vez de uma chave de encriptação, uma chave assimétrica é composta por dois elementos, uma chave privada e uma chave pública, que formam um par de chaves. A chave pública, como o nome sugere, pode ser compartilhada com qualquer pessoa, para que indivíduos e organizações não precisem se preocupar com sua distribuição segura.

A chave privada deve ser mantida em segurança. Ele é cuidado apenas pela pessoa que gerou o par de chaves e não é compartilhado com ninguém. Um usuário que precisa criptografar uma mensagem usaria a chave pública e somente a pessoa que detém a chave privada poderia descriptografá-la.

A encriptação assimétrica, com a sua utilização de chaves públicas e privadas, elimina o fardo da distribuição segura de chaves. Este conceito também aborda a proliferação de chaves que vimos na encriptação simétrica. Considere o exemplo da organização baseada no governo com 1.000 funcionários, onde cada indivíduo deve ser capaz de se comunicar com segurança. Com a encriptação assimétrica, cada pessoa irá gerar um par de chaves, resultando em 2.000 chaves. Com criptografia simétrica, isso exigiria 450.000 chaves.

Como funciona a encriptação assimétrica

Embora os algoritmos e a matemática que sustentam a encriptação assimétrica sejam complexos, o princípio de como funciona é relativamente fácil.

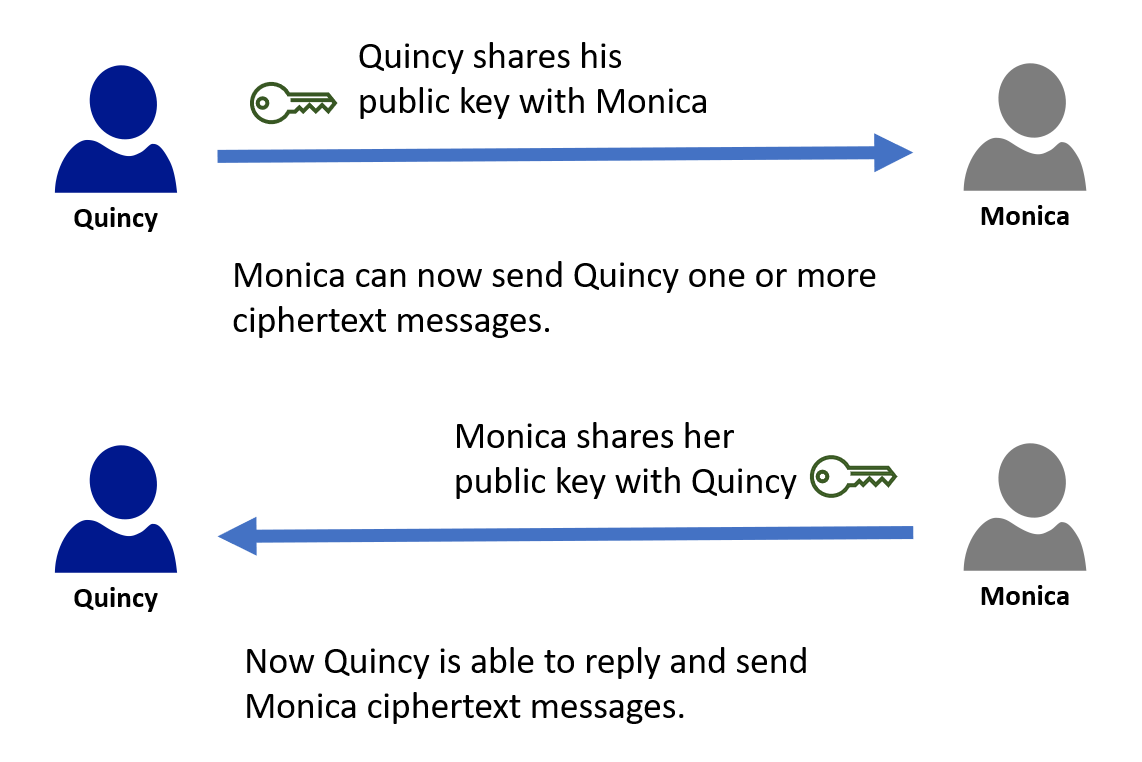

Vamos supor que temos duas pessoas, Quincy e Monica, que precisam se comunicar de forma segura e privada. Usando ferramentas de software prontamente disponíveis, Quincy e Monica criam cada um seu próprio par de chaves.

A primeira coisa que Quincy e Monica farão é compartilhar suas chaves públicas um com o outro. Como as chaves públicas não são secretas, eles podem trocá-las por e-mail.

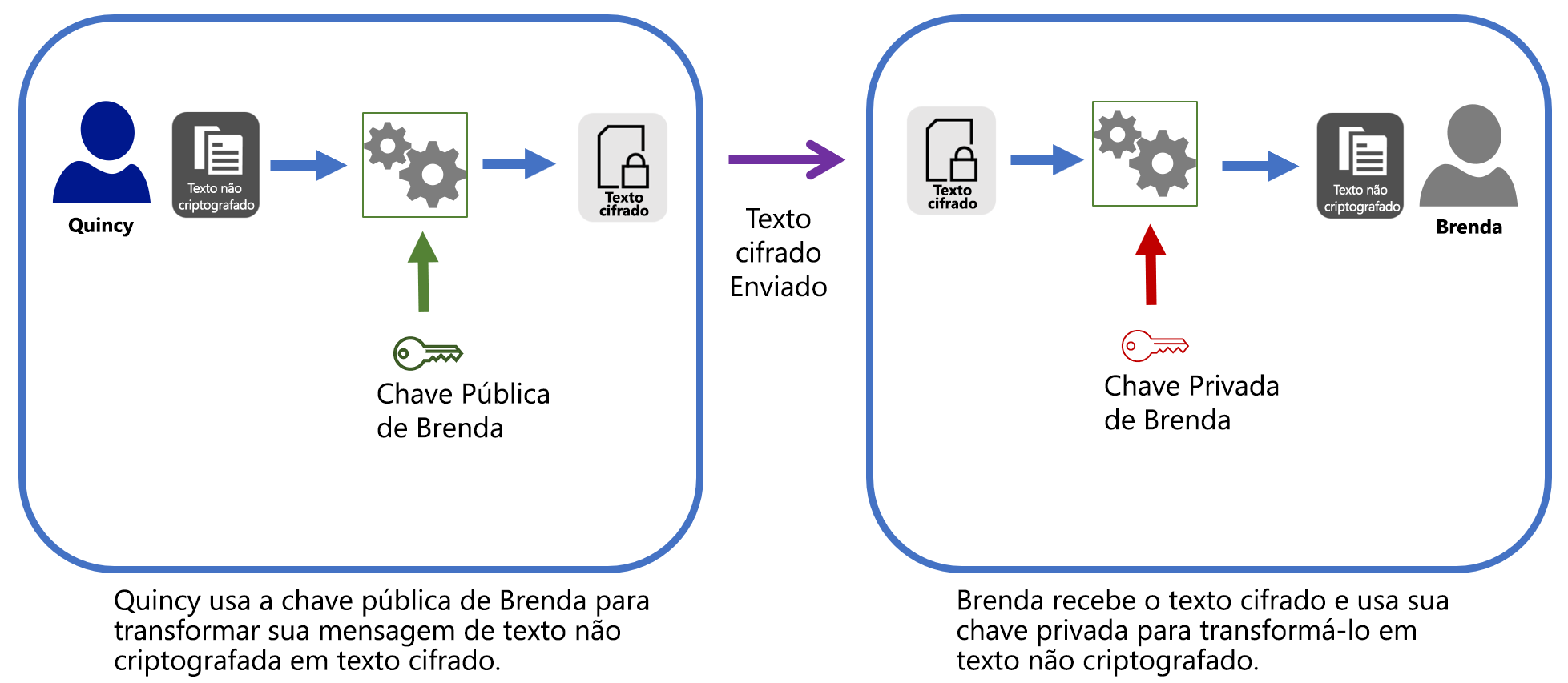

Quando Quincy quer enviar uma mensagem segura para Monica, ele usa sua chave pública para criptografar o texto simples e criar o texto cifrado. Quincy então envia o texto cifrado para Monica usando o meio que ele quiser, como e-mail. Quando Monica recebe o texto cifrado, ela usa sua chave privada para descriptografá-lo, transformando-o de volta em texto simples.

Quando Monica quer responder, ela usa a chave pública de Quincy para criptografar a mensagem antes de enviá-la. Quincy usa a sua chave privada para a desencriptar.

Vamos supor que Eva esteja interessada no que Quincy e Monica estão dizendo. Eva interceta uma mensagem de texto cifrado enviada de Quincy para Monica. Além disso, Eva conhece a chave pública de Mônica.

Como Eve não conhece a chave privada de Monica, ela não tem como descriptografar o texto cifrado. Se Eve tentar descriptografar o texto cifrado com a chave pública de Monica, ela verá bobagens.

Dada a natureza da encriptação assimétrica, mesmo que conheça a chave pública, é impossível descobrir a chave privada.

Neste vídeo de dois minutos, demonstraremos como a criptografia simétrica e assimétrica funciona e como elas protegem seus documentos de serem lidos por pessoas não autorizadas.

Diferentes tipos de encriptações

Existem vários tipos diferentes de criptografia simétrica e assimétrica, e novas versões estão sendo inventadas o tempo todo. Aqui estão alguns que você pode encontrar:

- Padrão de criptografia de dados (DES) e Triple-DES. Este foi um dos primeiros padrões de criptografia simétrica usados.

- Padrão de criptografia avançada (AES). AES substituiu DES e Triple DES, e ainda é amplamente utilizado hoje.

- RSA. Este foi um dos primeiros padrões de criptografia assimétrica, e variações ainda estão sendo usadas hoje.

Onde é utilizada a encriptação?

A encriptação é utilizada em todo o mundo em quase todas as facetas das nossas vidas, desde fazer uma chamada no seu smartphone até utilizar o seu cartão de crédito para uma compra numa loja. A encriptação é ainda mais utilizada quando navega na Web.

Navegação na Web - você pode não perceber, mas toda vez que você vai a um site onde o endereço começa com HTTPS, ou há um ícone de cadeado, a criptografia está sendo usada. Na barra de endereço desta página da Web, você notará que ela começa com https://. Da mesma forma, quando você se conecta ao seu banco através da web ou faz uma compra on-line onde você fornece informações confidenciais, como um número de cartão de crédito, você deve se certificar de que vê https:// na barra de endereço.

Criptografia de dispositivo – muitos sistemas operacionais fornecem ferramentas para permitir a criptografia de discos rígidos e dispositivos portáteis. Por exemplo, o Windows BitLocker, um recurso do sistema operacional Windows, fornece criptografia para o disco rígido do seu PC ou unidades portáteis que podem se conectar via USB.

Aplicativos de mensagens – alguns aplicativos de mensagens comumente conhecidos e disponíveis criptografam mensagens.

Comunicações móveis - quer esteja a utilizar um smartphone ou outro dispositivo de comunicações móveis, a encriptação é utilizada para o registar de forma segura no mastro ou torre de telemóvel mais próximo. Isso garante que você sempre tenha a melhor intensidade de sinal.