Configurar componentes de rede NSX

A Solução VMware do Azure é implantada com o NSX Manager como a camada de rede definida por software. O ambiente de rede tem dois gateways:

- Gateway NSX Tier-0 configurado no modo ativo-ativo

- Gateway NSX Tier-1 configurado no modo de espera ativa

Ambos os gateways permitem conexões entre segmentos de comutadores lógicos. Esses gateways também fornecem conectividade Leste-Oeste e Norte-Sul.

Configurar componentes do NSX Manager

Depois que o Azure VMware Solution é implantado, os componentes NSX são configurados em Rede de carga de trabalho no portal do Azure. O portal fornece uma visão simplificada das operações NSX para o administrador do VMware e foi projetado para usuários que não estão familiarizados com o NSX Manager. Se você estiver familiarizado com o NSX Manager, poderá usá-lo para configurar as configurações e os recursos avançados de rede.

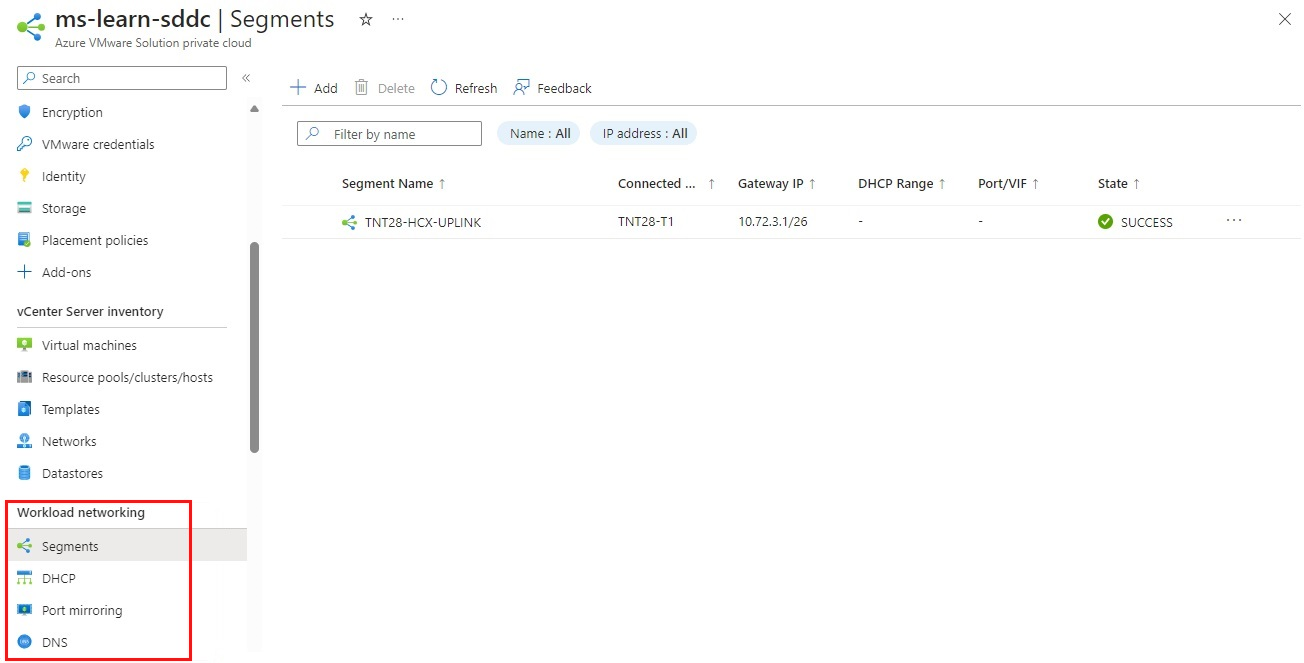

Você tem quatro opções para configurar componentes NSX usando o portal do Azure:

- Segmentos: crie segmentos de rede que são exibidos no NSX Manager e no vCenter Server.

- DHCP: Se você usar DHCP, crie um servidor DHCP ou retransmissão DHCP.

- Espelhamento de porta: configure o espelhamento de porta para ajudar a solucionar problemas de rede.

- DNS: crie um encaminhador DNS para enviar solicitações DNS a um servidor DNS para resolução.

Criar um segmento de rede NSX no portal do Azure

As máquinas virtuais (VMs) criadas ou migradas para o Azure VMware Solution devem ser conectadas a um segmento de rede NSX. Você pode criar um segmento NSX a partir do console da Solução VMware do Azure no portal do Azure. Esses segmentos de rede NSX são conectados ao gateway de nível 1 padrão. As cargas de trabalho nesses segmentos terão conectividade Leste-Oeste e Norte-Sul. Depois que o segmento é criado, ele é exibido no NSX Manager e no vCenter Server.

No portal do Azure, selecione sua nuvem privada do Azure VMware Solution.

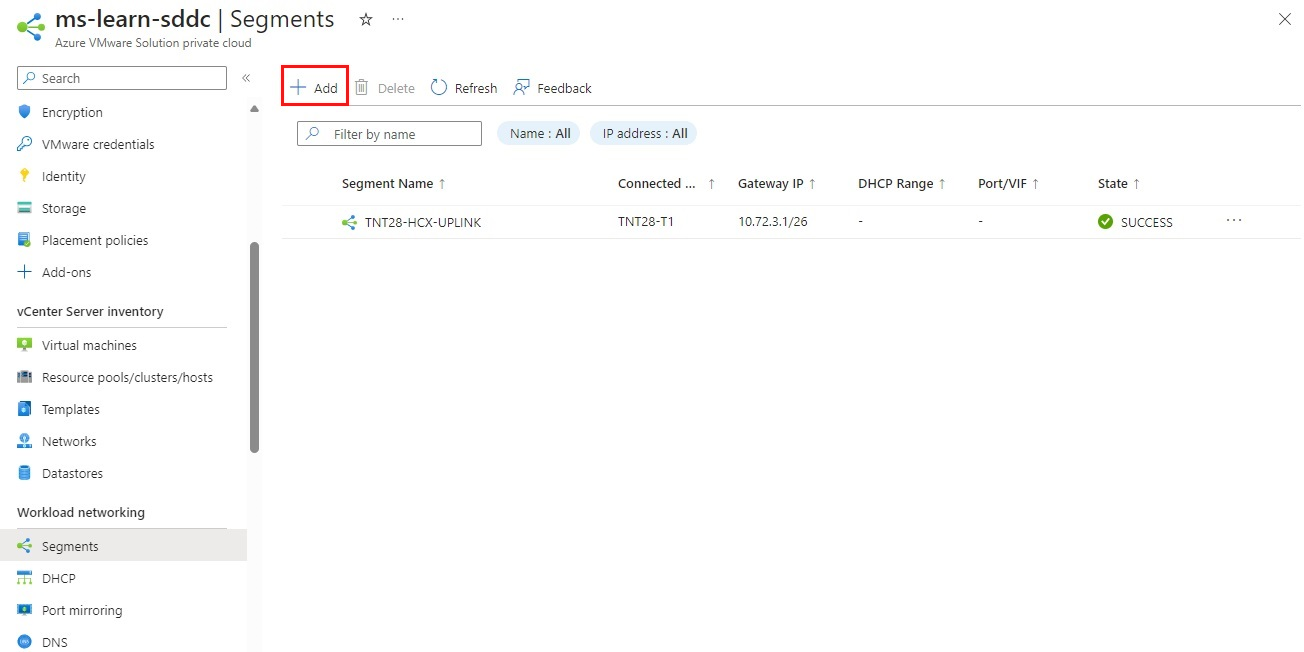

Em Rede de carga de trabalho, selecione Segmentos>+Adicionar:

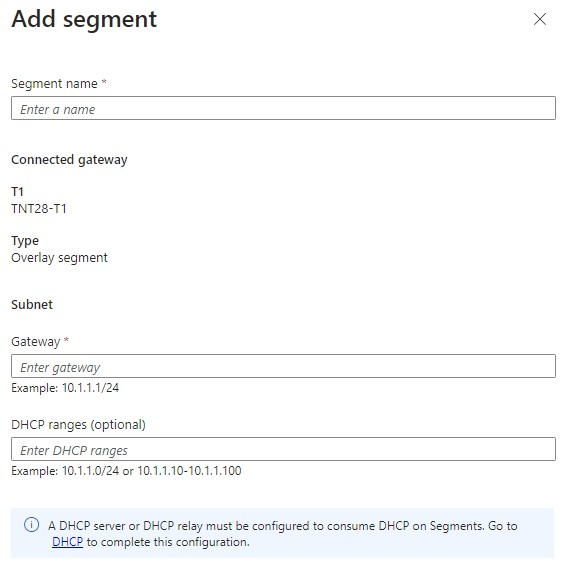

Forneça detalhes para o novo segmento de rede lógica:

Campo Value Nome do segmento O nome do comutador lógico visível no vCenter Server. Gateway conectado Esse gateway é selecionado por padrão e é somente leitura. T1 O nome do gateway de nível 1 no NSX Manager. Os segmentos criados se conectam somente ao gateway de nível 1 padrão. As cargas de trabalho desses segmentos têm conectividade Leste-Oeste e Norte-Sul. Mais gateways de nível 1 podem ser criados somente usando o NSX Manager. Os gateways de nível 1 criados no NSX Manager não são visíveis no console da Solução VMware do Azure. Tipo O segmento de rede de sobreposição suportado pela Solução VMware do Azure. Gateway de sub-rede O endereço IP do gateway para a sub-rede do comutador lógico, com uma máscara de sub-rede. As VMs são conectadas ao comutador lógico e todas as VMs que se conectam a esse switch pertencem à mesma sub-rede. Além disso, todas as VMs conectadas a esse segmento de rede lógico devem ter um endereço IP do mesmo segmento de rede. Intervalos DHCP (opcional) Intervalos DHCP para o segmento de rede lógica. Um servidor DHCP ou retransmissão DHCP deve ser configurado para usar DHCP nos segmentos lógicos de rede. Selecione OK para criar e anexar o segmento de rede lógica ao gateway de nível 1. Esse segmento agora estará visível no Azure VMware Solution, NSX Manger e vCenter Server.

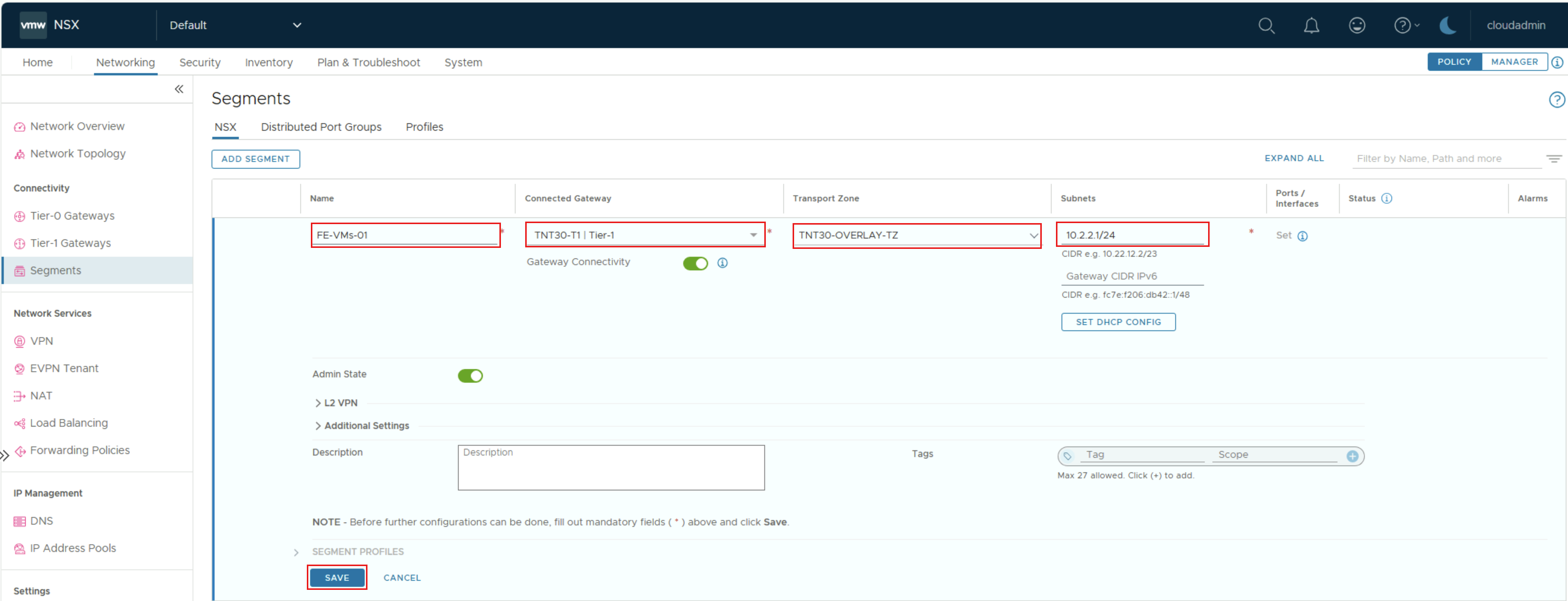

Criar um segmento de rede NSX no NSX

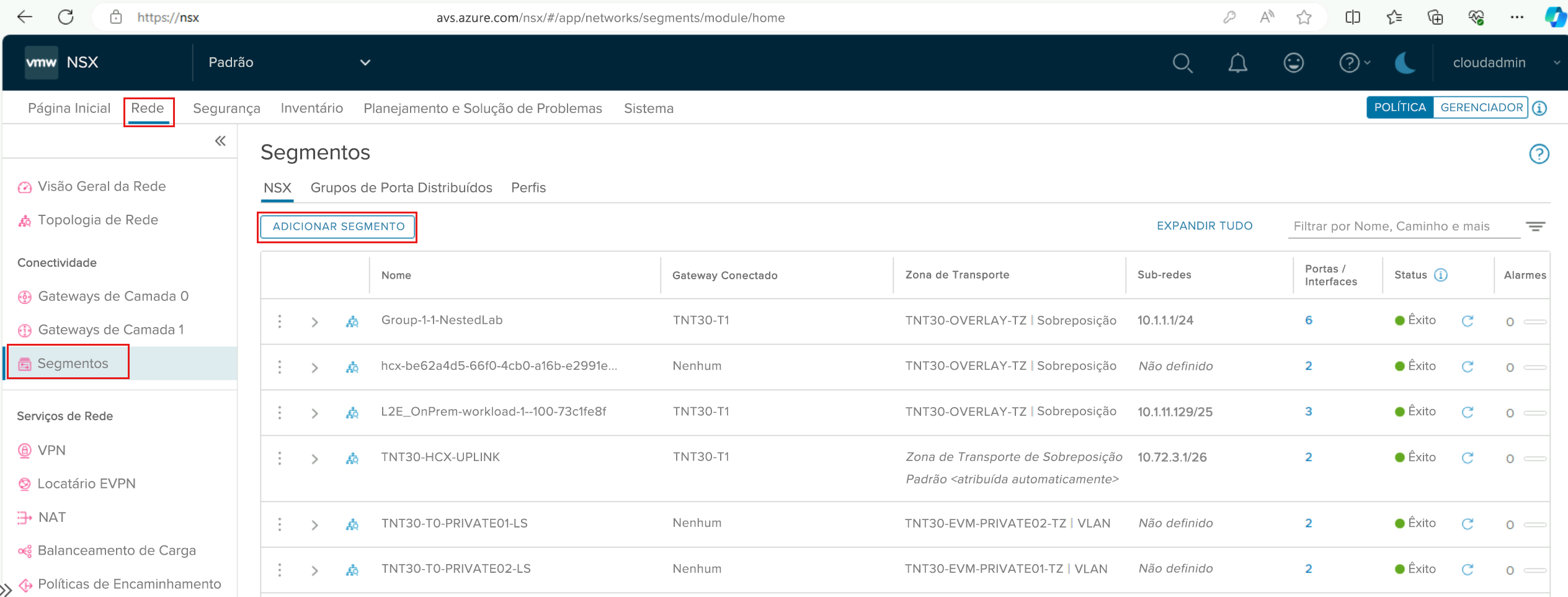

Da mesma forma, você pode criar um segmento NSX a partir do console NSX. Esses segmentos de rede NSX são conectados ao gateway de nível 1 padrão. As cargas de trabalho nesses segmentos terão conectividade Leste-Oeste e Norte-Sul.

A partir de uma VM Jumpbox, conecte-se ao NSX Manager. Obtenha as credenciais em Gerenciar> VMware.

No NSX Manager, selecione >e, em seguida, selecione Adicionar segmento.

Forneça detalhes para o novo segmento de rede lógica e selecione Salvar.

| Campo | Value |

|---|---|

| Nome do segmento | O nome do comutador lógico visível no vCenter Server. |

| Gateway conectado | O nome do gateway de nível 1 no NSX Manager. Os segmentos criados só se conectam ao gateway de nível 1 padrão. As cargas de trabalho desses segmentos têm conectividade Leste-Oeste e Norte-Sul. Mais gateways de nível 1 podem ser criados usando o NSX Manager. Os gateways de nível 1 criados no NSX Manager não são visíveis no console da Solução VMware do Azure. |

| Zona de Transporte | O nome da zona de transporte de sobreposição pré-configurada (TNTxx-OVERLAY-TZ). |

| Sub-redes | O intervalo de endereços IP da sub-rede, no formato CIDR. O endereço IP precisa estar em um bloco de endereço RFC1918 não sobreposto, o que garante a conexão com as VMs no novo segmento. |

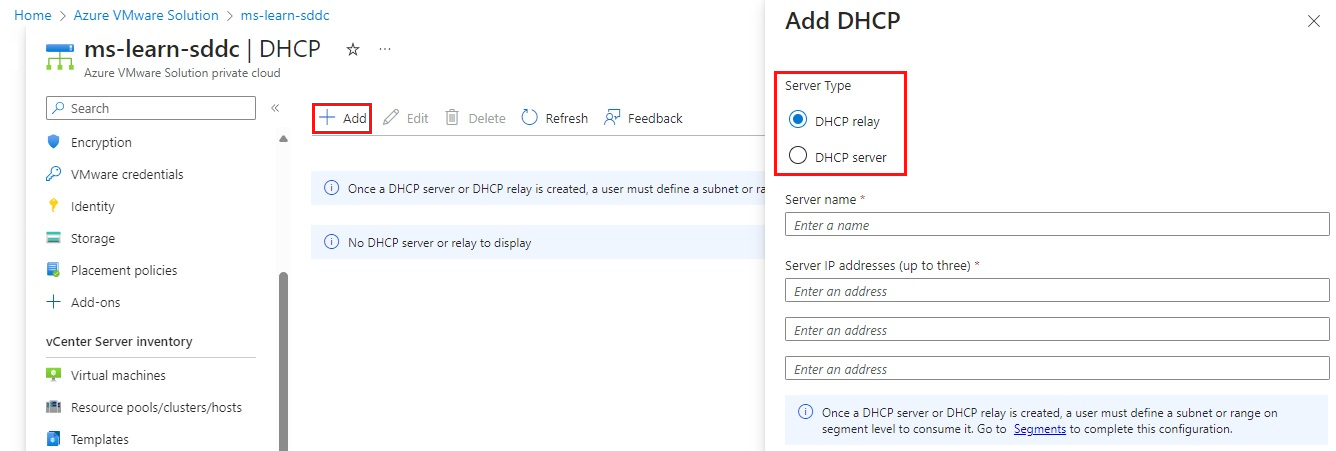

Criar um servidor DHCP ou retransmissão DHCP no portal do Azure

Aplicativos e cargas de trabalho executados em um ambiente de nuvem privada exigem resolução de nomes e serviços DHCP para pesquisa e atribuições de endereços IP. É possível usar o serviço DHCP integrado ao NSX ou usar um servidor DHCP local na nuvem privada.

Um servidor DHCP ou retransmissão pode ser configurado diretamente do console da Solução VMware do Azure no portal do Azure. O servidor DHCP ou a retransmissão se conectará ao gateway de camada 1, que é criado quando a solução VMware do Azure é implantada. Todos os segmentos onde os intervalos DHCP são fornecidos farão parte dos componentes DHCP do NSX. Após a criação de um servidor DHCP ou retransmissão DHCP, você deve definir uma sub-rede ou intervalo em um segmento NSX para consumir os serviços DHCP:

Na nuvem privada da Solução VMware do Azure, em Rede de carga de trabalho, selecione DHCP>+Adicionar.

Selecione Servidor DHCP ou Retransmissão DHCP.

Forneça um nome para o servidor ou retransmissão e forneça três endereços IP. Para uma retransmissão DHCP, apenas um endereço IP é necessário.

Conclua a configuração DHCP fornecendo intervalos DHCP nos segmentos lógicos, como os configurados anteriormente, e selecione OK.

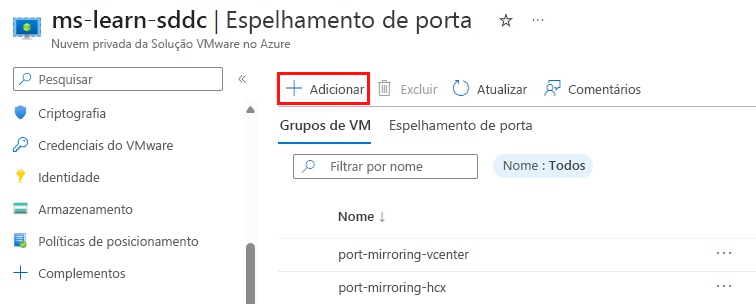

Configurar o espelhamento de porta no portal

O espelhamento de portas pode ser configurado para monitorar o tráfego de rede. O espelhamento de porta envolve o encaminhamento de cópias de cada pacote de rede de uma porta de switch de rede para outra. O espelhamento de porta coloca um analisador de protocolo na porta que recebe todos os dados espelhados. O espelhamento de porta analisa o tráfego de uma origem, seja uma máquina virtual (VM) ou um grupo de VMs, e envia o tráfego para um destino. Observe que isso só deve ser habilitado para solução de problemas de curto prazo.

Para configurar o espelhamento de porta no console da Solução VMware do Azure, você primeiro criará VMs ou grupos de VMs de origem e de destino. O grupo de origem tem uma única VM ou várias VMs onde o tráfego de rede é espelhado.

Na nuvem privada da Solução VMware do Azure, em Rede de carga de trabalho, selecione Grupos>portas+Adicionar.

Nomeie o grupo de VMs de origem, selecione as VMs e selecione OK.

Repita a etapa anterior para criar o grupo de VMs de destino.

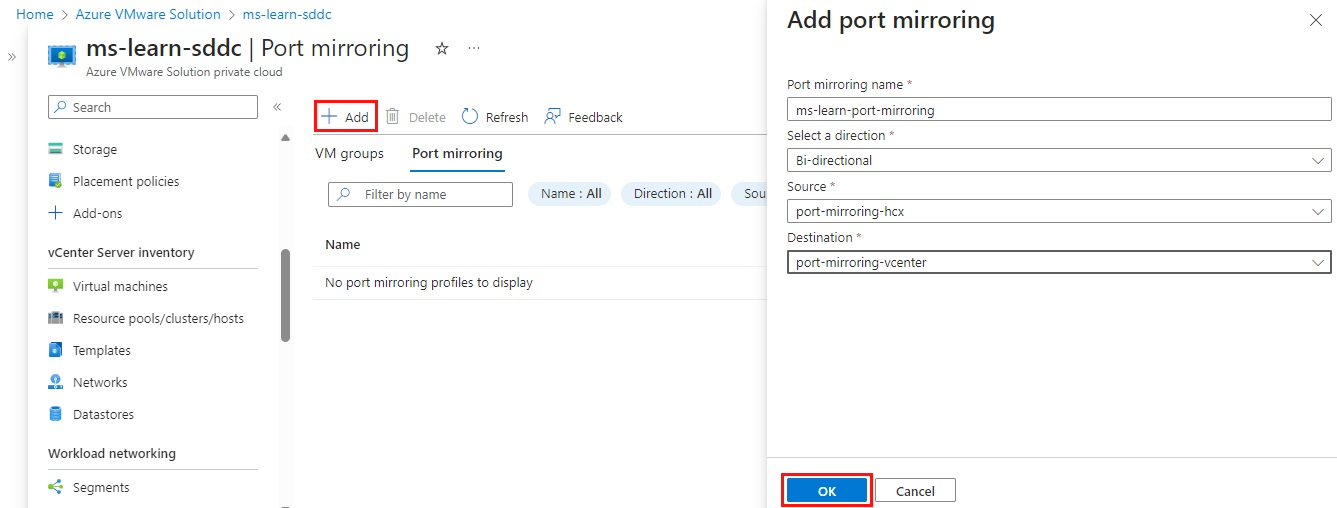

Em seguida, crie um perfil de espelhamento de porta definindo a direção do tráfego para grupos de VMs de origem e destino.

Verifique se os grupos de VMs de origem e de destino foram criados.

Selecione Adicionar espelhamento de>porta e forneça os seguintes valores:

Campo Value Nome do espelhamento de porta Forneça um nome para o perfil. Direção Selecione Ingresso, Saída ou Bidirecional. Source Selecione o grupo de VMs de origem. Destino Selecione o grupo de VMs de destino. Selecione OK para concluir o perfil. O perfil e os grupos de VM agora estarão visíveis no console da Solução VMware do Azure.

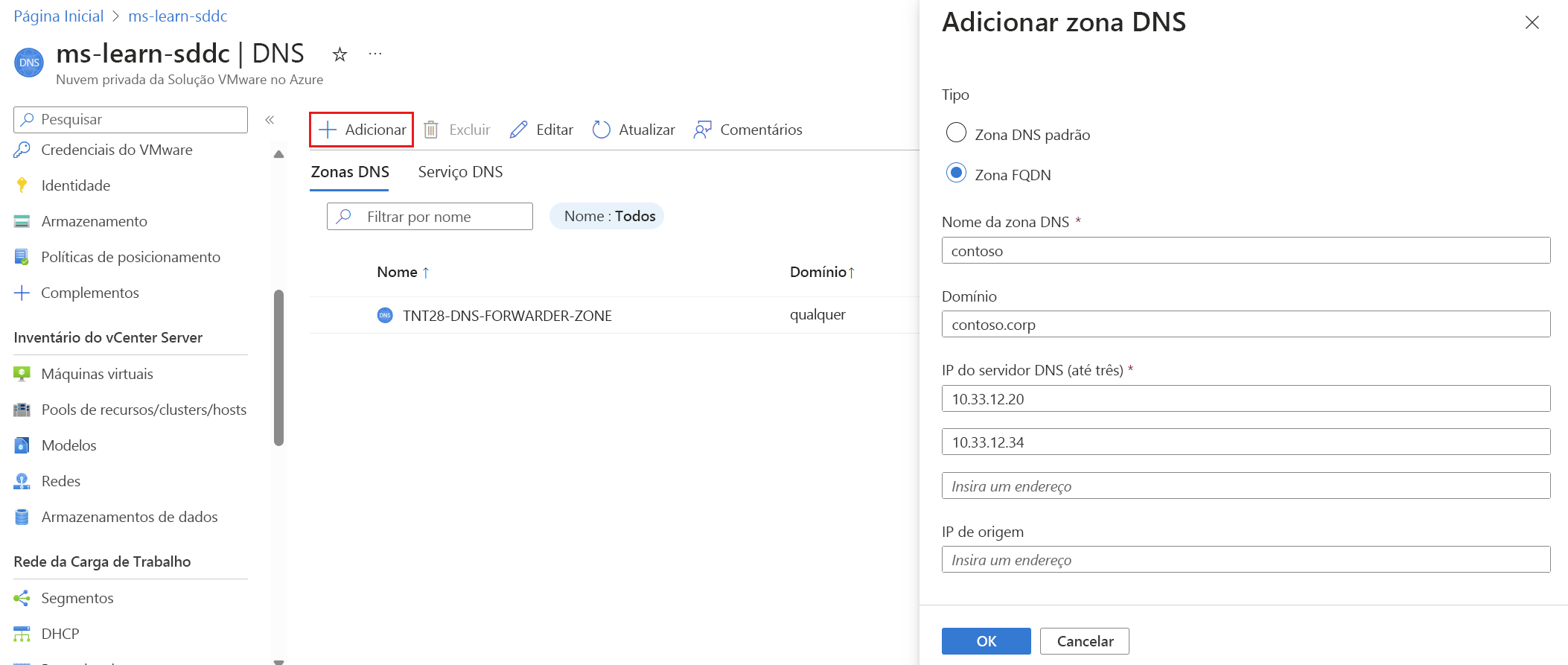

Configurar um encaminhador DNS no portal do Azure

Agora você vai configurar um encaminhador DNS. Solicitações DNS específicas serão encaminhadas para um servidor DNS designado para resolução. Um encaminhador DNS está associado a uma zona DNS padrão e a até três zonas FQDN.

Um serviço DNS e uma zona DNS padrão são fornecidos como parte da implantação da nuvem privada da Solução VMware do Azure. A zona padrão encaminha a solicitação de resolução de nome para o servidor DNS público padrão da Cloudflare. Este servidor DNS ajuda na resolução de nomes públicos.

Se você precisar de resolução de nomes de um servidor DNS hospedado privadamente, considere adicionar regras de encaminhamento condicional para o nome de domínio desejado. Ao fazer isso, você pode encaminhar solicitações DNS especificamente para essa zona de domínio para um conjunto selecionado de servidores DNS privados. Para atingir esse requisito, você precisa definir uma zona FQDN.

Configure o encaminhador adicional:

Na nuvem privada da VMware Solution, em Rede de carga de trabalho, selecione > DNS DNS e, em seguida, selecione +Adicionar.

Selecione a zona FQDN, forneça um nome e até três endereços IP do servidor DNS no formato 10.0.0.53 e selecione OK.

Adicionar zonas DNS pode levar vários minutos para ser concluído, você pode acompanhar o progresso de Notificações. Quando a zona DNS é criada, você vê uma mensagem na Notificação.

Repita as etapas 1 a 3 para adicionar as outras zonas FQDN, incluindo quaisquer zonas de pesquisa inversa aplicáveis.

Quando uma consulta DNS é recebida, o encaminhador DNS compara o nome de domínio na consulta com os nomes de domínio na zona DNS FQDN. Se for encontrada uma correspondência, a consulta é encaminhada para os servidores DNS especificados na zona DNS do FQDN. Se nenhuma correspondência for encontrada, a consulta será encaminhada para os servidores DNS especificados na zona DNS padrão.

Verificar a conectividade de rede vSphere local com a nuvem privada da Solução VMware do Azure

Você deve ver onde o circuito do Azure ExpressRoute se conecta aos segmentos de rede NSX e aos segmentos de gerenciamento da Solução VMware do Azure no roteador de borda. Cada ambiente é diferente. Talvez seja necessário permitir que as rotas se propaguem de volta para a rede local.

Alguns ambientes têm firewalls que protegem os circuitos da Rota Expressa. Se não houver firewalls, tente executar ping no Azure VMware Solution vCenter Server ou em uma VM no segmento NSX a partir do seu ambiente local. A partir da VM no segmento NSX, os recursos devem ser capazes de alcançar o ambiente vSphere local.

Adicionar uma VM em um segmento de rede NSX

Implante uma VM para testar a conectividade de rede no Azure VMware Solution vCenter Server. Esta VM ajuda a verificar a conectividade de rede:

- De e para a internet.

- De e para redes virtuais do Azure.

- De e para ambientes locais.

Implemente a VM como faria em qualquer ambiente vSphere:

- Anexe a VM a um dos segmentos de rede criados anteriormente no NSX Manager.

- A VM pode receber a configuração de rede de um servidor DHCP ou você pode configurar a configuração de rede estaticamente.

Testar a conectividade do segmento NSX

Entre na VM criada na etapa anterior e verifique a conectividade:

- Ping de um IP na internet.

- Vá para um site da Internet em um navegador da Web.

- Execute ping em uma VM interna que fica na rede virtual do Azure.

Se cada teste funcionar, a Solução VMware do Azure agora estará funcional. Passar por essas etapas significa que você estabeleceu com êxito a conectividade de e para uma rede virtual do Azure e a Internet.