Outras considerações de segurança da linha de base

Você deve seguir mais algumas recomendações de segurança para definir controles operacionais e de segurança gerais em sua assinatura do Azure.

Mais recomendações de segurança

As seções a seguir descrevem recomendações adicionais que estão no CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0. Incluídas em cada recomendação estão as etapas básicas a serem concluídas no portal do Azure. Deve concluir estes passos para a sua própria subscrição e utilizando os seus próprios recursos para validar cada recomendação de segurança. Tenha em atenção que as opções de Nível 2 podem restringir algumas funcionalidades ou atividades, pelo que deve considerar cuidadosamente quais as opções de segurança a aplicar.

Definir uma data de validade para todas as chaves do Azure Key Vault – Nível 1

Além da chave, os seguintes atributos podem ser especificados para uma chave no Cofre da Chave do Azure. Em uma solicitação JSON, a palavra-chave e as { } chaves de um atributo são necessárias, mesmo que nenhum atributo seja especificado. Por exemplo, para o atributo opcional IntDate , o valor padrão é forever. O exp atributo (tempo de expiração) identifica o tempo de expiração no qual ou após o qual a chave não deve ser usada para uma operação criptográfica, exceto para certos tipos de operação sob condições específicas. O processamento do exp atributo requer que a data e a hora atuais sejam anteriores à data e hora de expiração definidas no exp valor.

Recomendamos que rode as chaves no cofre de chaves e defina um tempo de expiração explícito para cada chave. Esse processo garante que as chaves não possam ser usadas além de seus tempos de vida atribuídos. O Key Vault armazena e gerencia segredos como sequências de bytes de 8 bits chamados octetos, com um tamanho máximo de 25 KB cada para cada chave. Para dados altamente confidenciais, os clientes devem considerar mais camadas de proteção de dados. Um exemplo é criptografar dados usando uma chave de proteção separada antes do armazenamento no Cofre da Chave. Conclua as etapas a seguir para todas as chaves em cada um dos cofres de chaves.

Inicie sessão no portal do Azure. Procure e selecione Cofres de chaves.

Selecione um cofre de chaves.

No menu à esquerda, em Objetos, selecione Teclas.

No painel Chaves do cofre de chaves, verifique se cada chave no cofre tem a Data de validade definida conforme apropriado.

Se você alterar alguma configuração, selecione Salvar na barra de menus.

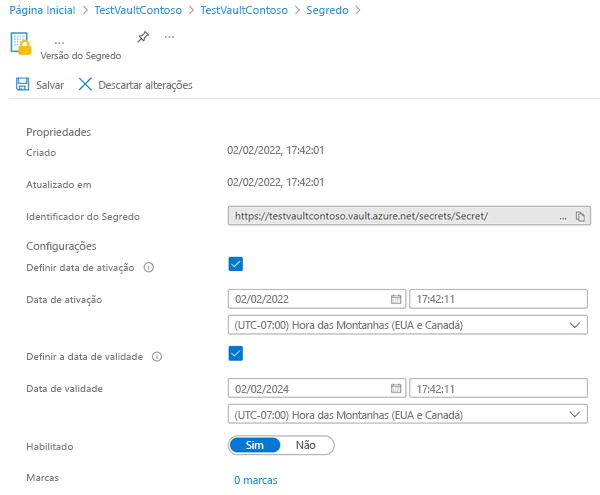

Definir uma data de expiração para todos os segredos do Azure Key Vault – Nível 1

Armazene de forma segura e controle totalmente o acesso aos tokens, às palavras-passe, aos certificados, às chaves de API e a outros segredos. Certifique-se de que um tempo de expiração está definido para todos os segredos no Cofre de Chaves do Azure. Conclua as etapas a seguir para todos os segredos em cada um dos cofres de chaves.

Inicie sessão no portal do Azure. Procure e selecione Cofres de chaves.

No menu à esquerda, em Objetos, selecione Segredos.

No painel Segredos do cofre de chaves, verifique se cada segredo no cofre tem a Data de validade definida conforme apropriado.

A captura de tela a seguir ilustra a configuração de uma data de validade em uma senha:

Se você alterar alguma configuração, selecione Salvar na barra de menus.

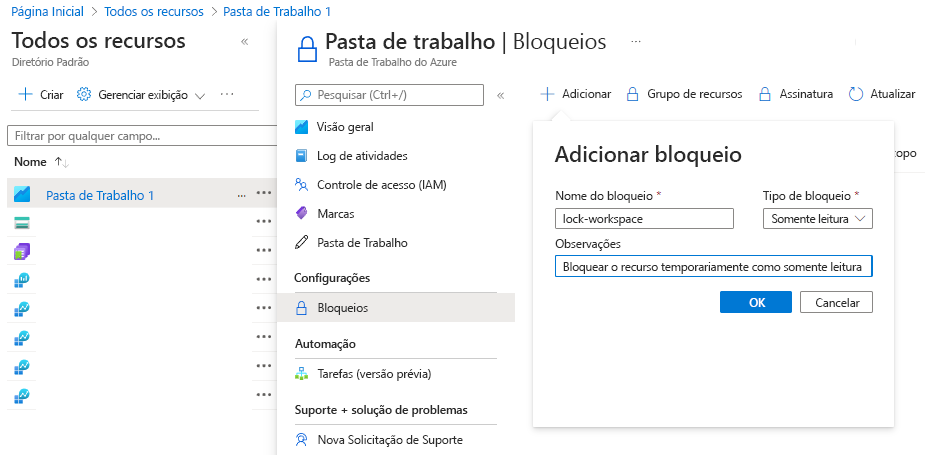

Definir bloqueios de recursos para recursos críticos do Azure – Nível 2

Como administrador, talvez seja necessário bloquear uma assinatura, grupo de recursos ou recurso para impedir que outros usuários excluam ou modifiquem acidentalmente um recurso crítico. No portal do Azure, os níveis de bloqueio são Somente leitura e Excluir. Ao contrário do controle de acesso baseado em função, você usa bloqueios de gerenciamento para aplicar uma restrição a todos os usuários e funções. Os bloqueios do Azure Resource Manager aplicam-se apenas a operações que acontecem no plano de gerenciamento, que consiste em operações enviadas para .https://management.azure.com Os bloqueios não restringem a forma como os recursos desempenham as suas próprias funções. As alterações dos recursos são restritas, mas as operações dos recursos não são restritas.

Gorjeta

Por exemplo, um Read-only bloqueio em uma instância do Banco de Dados SQL do Azure impede que você exclua ou modifique o banco de dados. Não impede a criação, atualização ou eliminação dos dados na base de dados. As transações de dados são permitidas porque essas operações não são enviadas para https://management.azure.com.

Conclua as etapas a seguir para todos os recursos de missão crítica em sua assinatura do Azure.

Inicie sessão no portal do Azure. Procure e selecione Todos os recursos.

Selecione um recurso, grupo de recursos ou assinatura que você deseja bloquear.

No menu em Configurações, selecione Bloqueios.

No painel Bloqueios, na barra de menus, selecione Adicionar.

No painel Adicionar bloqueio, insira um nome para o cadeado e selecione um nível de bloqueio. Opcionalmente, pode adicionar notas para descrever o bloqueio.

Selecione OK.