Criar uma linha de base do Microsoft Defender for Cloud

O Microsoft Defender for Cloud fornece gerenciamento de segurança unificado e proteção avançada contra ameaças para cargas de trabalho executadas no Azure, no local e em outras nuvens. As seguintes recomendações do Defender for Cloud, se seguidas, definirão várias políticas de segurança em uma assinatura do Azure. Estas políticas definem o conjunto de controlos recomendados para os recursos com uma subscrição do Azure.

Recomendações de segurança do Microsoft Defender for Cloud

As seções a seguir descrevem as recomendações do Microsoft Defender for Cloud que estão no CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0. Incluídas em cada recomendação estão as etapas básicas a serem concluídas no portal do Azure. Deve concluir estes passos para a sua própria subscrição e utilizando os seus próprios recursos para validar cada recomendação de segurança. Tenha em atenção que as opções de Nível 2 podem restringir algumas funcionalidades ou atividades, pelo que deve considerar cuidadosamente quais as opções de segurança a aplicar.

Exibir políticas de segurança internas do Microsoft Defender for Cloud

Para ver as políticas de segurança do Microsoft Defender for Cloud para sua assinatura do Azure:

Inicie sessão no portal do Azure. Procure e selecione Microsoft Defender para a Cloud.

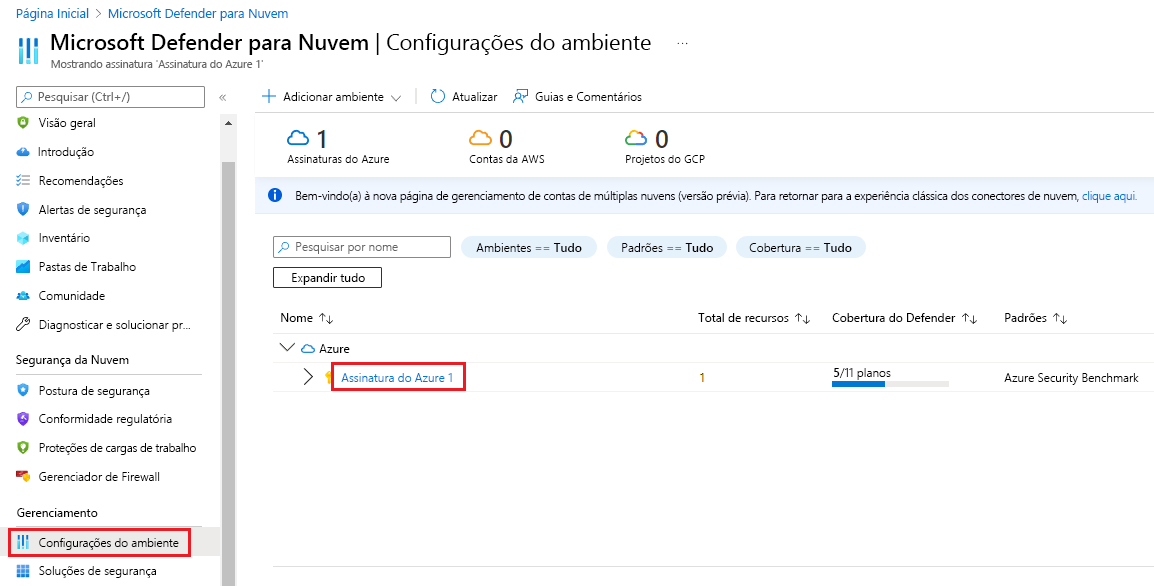

No menu à esquerda, em Gerenciamento, selecione Configurações do ambiente.

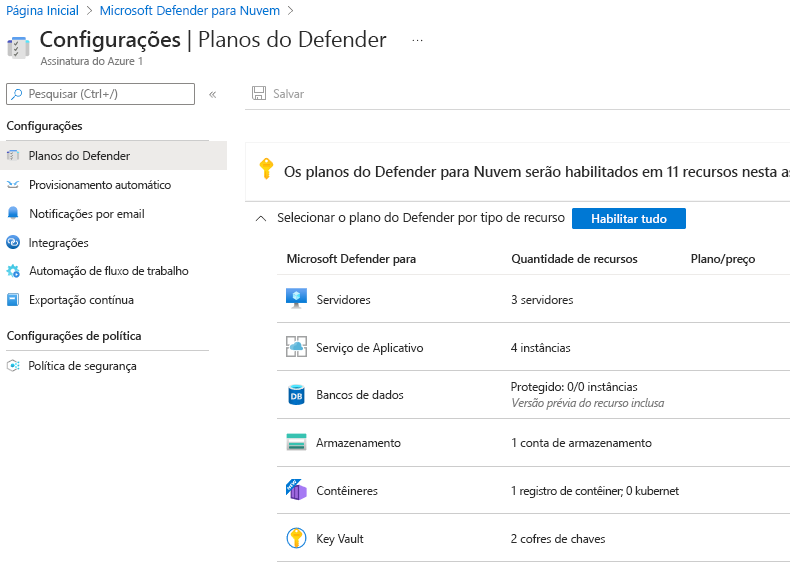

Selecione a assinatura para abrir o painel Configurações de política .

As políticas habilitadas definem as recomendações do Microsoft Defender for Cloud, conforme mostrado no exemplo a seguir:

Ativar as Atualizações do Sistema – Nível 1

O Microsoft Defender for Cloud monitora diariamente VMs e computadores Windows e Linux em busca de atualizações ausentes do sistema operacional. O Defender for Cloud recupera uma lista de atualizações críticas e de segurança disponíveis do Windows Update ou do Windows Server Update Services (WSUS). Quais atualizações estão na lista depende de qual serviço você configura em um computador Windows. O Defender for Cloud também verifica as atualizações mais recentes em sistemas Linux. Se a sua VM ou computador estiver faltando uma atualização do sistema, o Defender for Cloud recomenda que você aplique atualizações do sistema.

Inicie sessão no portal do Azure. Procure e selecione Microsoft Defender para a Cloud.

No menu à esquerda, em Gerenciamento, selecione Configurações do ambiente.

Selecione uma subscrição.

No menu à esquerda, selecione Política de segurança.

Em Iniciativa padrão, selecione uma assinatura ou um grupo de gerenciamento.

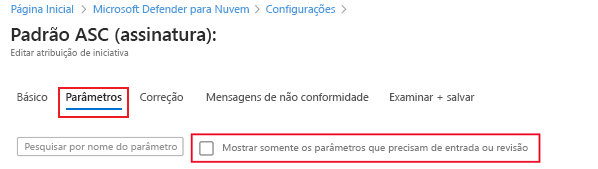

Selecione o separador Parâmetros.

Verifique se a caixa Mostrar apenas parâmetros que precisam de entrada ou revisão está desmarcada.

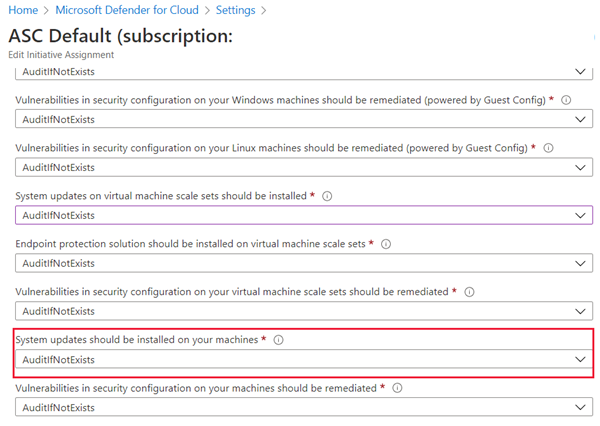

Certifique-se de que as atualizações do sistema devem ser instaladas em suas máquinas é uma das políticas listadas.

No exemplo a seguir, o agente do Microsoft Defender for Cloud não foi implantado em uma VM ou máquina física, portanto, a mensagem AuditIfNotExists aparece. AuditIfNotExists permite a auditoria de recursos que correspondem à condição if . Se o recurso não for implantado, NotExists será exibido.

Se as atualizações do sistema devem ser instaladas em suas máquinas estiver habilitado, Auditoria será exibido. Se tiver sido implementado, mas estiver desativado, será apresentado Desativado.

Se alterar alguma definição, selecione o separador Rever + Guardar e, em seguida, selecione Guardar.

Ativar as Configurações de Segurança – Nível 1

O Microsoft Defender for Cloud monitora as configurações de segurança aplicando um conjunto de mais de 150 regras recomendadas para proteger o sistema operacional. Essas regras estão relacionadas a firewalls, auditoria, políticas de senha e muito mais. Se uma máquina tiver uma configuração vulnerável, o Defender for Cloud gerará uma recomendação de segurança.

Inicie sessão no portal do Azure. Procure e selecione Microsoft Defender para a Cloud.

No menu à esquerda, em Gerenciamento, selecione Configurações do ambiente.

Selecione uma subscrição.

No menu à esquerda, selecione Política de segurança.

Em Iniciativa padrão, selecione uma assinatura ou um grupo de gerenciamento.

Selecione o separador Parâmetros.

Garantir que as vulnerabilidades na configuração de segurança em seus conjuntos de dimensionamento de máquina virtual sejam corrigidas é uma das políticas.

Se alterar alguma definição, selecione o separador Rever + Guardar e, em seguida, selecione Guardar.

Nota

Todas as seguintes categorias de política que têm um (*) no título estão na guia Parâmetros . Em alguns casos, existem várias opções em cada categoria.

Ativar proteção de endpoint (*) - Nível 1

A proteção de ponto final é recomendada para todas as VMs.

Ativar encriptação de disco (*) - Nível 1

O Microsoft Defender for Cloud recomenda que você use a Criptografia de Disco do Azure se tiver discos de VM do Windows ou Linux. A criptografia de disco permite criptografar seus discos de VM IaaS (infraestrutura como serviço) do Windows e Linux. A criptografia é recomendada para o sistema operacional e os volumes de dados em sua VM.

Ativar Grupos de Segurança de Rede (*) - Nível 1

O Microsoft Defender for Cloud recomenda que você habilite um grupo de segurança de rede (NSG). Os NSGs contêm uma lista de regras de ACL (Lista de Controle de Acesso) que permitem ou negam tráfego de rede para suas instâncias de VM em uma rede virtual. Os NSGs podem ser associados a sub-redes ou a instâncias de VM individuais dentro dessa sub-rede. Quando um NSG é associado a uma sub-rede, as regras da ACL são aplicadas a todas as instâncias de VM nessa sub-rede. Além disso, o tráfego para uma VM individual pode ser restringido ainda mais associando um NSG diretamente a essa VM.

Ativar um firewall de aplicativo Web (*) - Nível 1

O Microsoft Defender for Cloud pode recomendar que você adicione um firewall de aplicativo Web (WAF) de um parceiro da Microsoft para proteger seus aplicativos Web.

Ativar avaliação de vulnerabilidade (*) - Nível 1

A avaliação de vulnerabilidade no Microsoft Defender for Cloud faz parte das recomendações do Defender for Cloud VM. Se o Defender for Cloud não encontrar uma solução de avaliação de vulnerabilidades instalada em sua VM, ele recomenda que você instale uma. O agente de um parceiro, após ser implementado, começa a reportar dados de vulnerabilidades à plataforma de gestão desse parceiro. Por sua vez, a plataforma de gerenciamento do parceiro fornece dados de monitoramento de vulnerabilidade e integridade de volta ao Defender for Cloud.

Ativar criptografia de armazenamento (*) - Nível 1

Quando a criptografia de armazenamento está habilitada, todos os novos dados no Armazenamento de Blob do Azure e nos Arquivos do Azure são criptografados.

Habilitar acesso à rede JIT (*) - Nível 1

O acesso à rede just-in-time (JIT) pode ser usado para bloquear o tráfego de entrada para suas VMs do Azure. O acesso à rede JIT reduz a exposição a ataques, ao mesmo tempo em que fornece acesso fácil para se conectar a VMs quando necessário.

Habilitar o controle adaptativo de aplicativos (*) - Nível 1

O controle adaptativo de aplicativos é uma solução inteligente e automatizada de listagem de aplicativos aprovada de ponta a ponta do Microsoft Defender for Cloud. Ajuda a controlar quais as aplicações que podem ser executadas nas VMs do Azure e noutras VMs (Windows e Linux), o que, entre outros benefícios, ajuda a proteger as VMs contra malware. O Defender for Cloud usa aprendizado de máquina para analisar os aplicativos em execução em suas VMs. Ele ajuda você a aplicar as regras de aprovação específicas usando inteligência de controle de aplicativo adaptável. O recurso simplifica muito o processo de configuração e manutenção de políticas de aplicativos aprovadas.

Habilitar auditoria SQL e deteção de ameaças (*) - Nível 1

O Microsoft Defender for Cloud recomenda que você ative a auditoria e a deteção de ameaças para todos os bancos de dados em seus servidores que executam o Azure SQL. A auditoria e a deteção de ameaças podem ajudá-lo a manter a conformidade regulamentar, entender a atividade do banco de dados e obter informações sobre discrepâncias e anomalias que podem alertá-lo sobre preocupações comerciais ou suspeitas de violações de segurança.

Habilitar criptografia SQL (*) - Nível 1

O Microsoft Defender for Cloud recomenda que você habilite a Criptografia de Dados Transparente (TDE) em bancos de dados SQL em execução no Azure. A TDE protege seus dados e ajuda você a atender aos requisitos de conformidade criptografando seu banco de dados, backups associados e arquivos de log de transações em repouso. Habilitar o TDE não requer fazer alterações em seus aplicativos.

Definir segurança, contato, e-mail e número de telefone - Nível 1

O Microsoft Defender for Cloud recomenda que você forneça detalhes de contato de segurança para sua assinatura do Azure. A Microsoft usa essas informações para entrar em contato com você se o Centro de Resposta de Segurança da Microsoft descobrir que os dados do cliente foram acessados por uma parte não autorizada. O Centro de Resposta de Segurança da Microsoft executa um monitoramento de segurança selecionado da rede e da infraestrutura do Azure e recebe informações sobre ameaças e reclamações de abuso de terceiros.

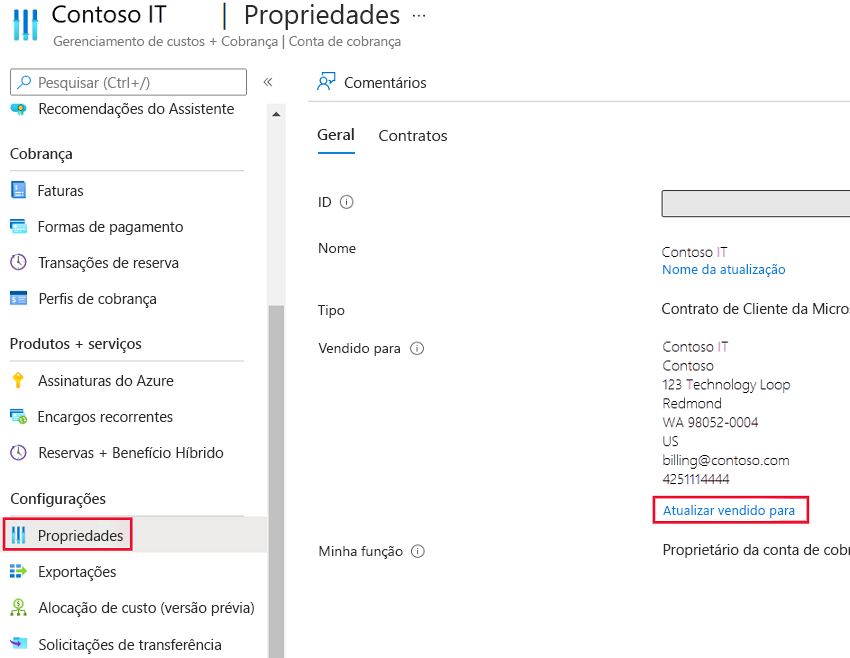

Inicie sessão no portal do Azure. Procure e selecione Gestão de Custos + Faturação. Dependendo das suas assinaturas, você verá o painel Visão geral ou o painel Escopos de faturamento.

- Se vir o painel Descrição Geral , avance para o passo seguinte.

- Se vir o painel Âmbitos de faturação, selecione a sua subscrição para ir para o painel Descrição geral .

No painel Visão geral, no menu esquerdo em Configurações, selecione Propriedades.

Valide as informações de contato exibidas. Se você precisar atualizar as informações de contato, selecione o link Atualização vendida para e insira as novas informações.

Se você alterar alguma configuração, selecione Salvar.

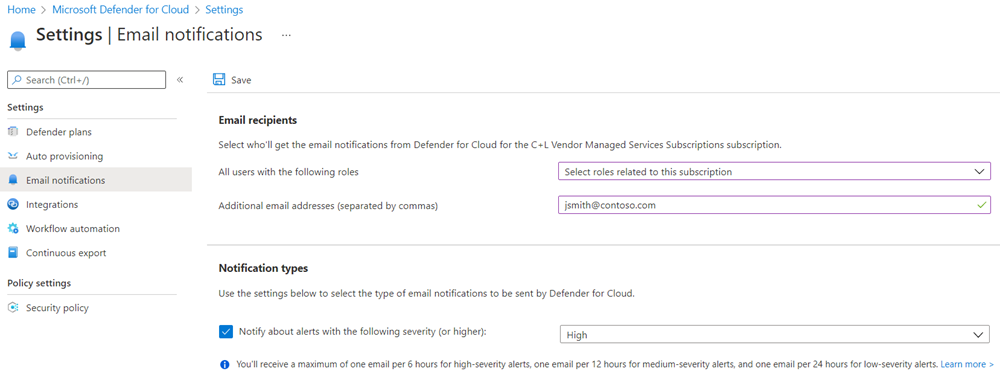

Ativar Enviar-me e-mails sobre alertas – Nível 1

O Microsoft Defender for Cloud recomenda que você forneça detalhes de contato de segurança para sua assinatura do Azure.

Inicie sessão no portal do Azure. Procure e selecione Microsoft Defender para a Cloud.

No menu à esquerda, em Gerenciamento, selecione Configurações do ambiente.

Selecione uma subscrição.

No menu à esquerda, em Configurações, selecione Notificações por e-mail.

Na lista pendente Todos os utilizadores com as seguintes funções , selecione a sua função ou, em Endereços de e-mail adicionais (separados por vírgulas), introduza o seu endereço de e-mail.

Marque a caixa de seleção Notificar sobre alertas com a seguinte gravidade , selecione uma gravidade de alerta e selecione Salvar.

Ativar Enviar e-mail também aos proprietários das subscrições – Nível 1

O Microsoft Defender for Cloud recomenda que você forneça detalhes de contato de segurança para sua assinatura do Azure.

No painel Notificações por e-mail descrito na seção anterior, você pode adicionar mais endereços de e-mail separados por vírgulas.

Se você alterar alguma configuração, na barra de menus, selecione Salvar.