Criar uma linha de base do Gerenciamento de Identidade e Acesso

O gerenciamento de identidade e acesso (IAM) é fundamental para conceder acesso e melhorar a segurança dos ativos corporativos. Para proteger e controlar os recursos com base na cloud, deve gerir a identidade e o acesso dos administradores do Azure, dos programadores de aplicações e dos utilizadores de aplicações.

Recomendações de segurança do IAM

As seções a seguir descrevem as recomendações do IAM que estão no CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0. Incluídas em cada recomendação estão as etapas básicas a serem concluídas no portal do Azure. Deve concluir estes passos para a sua própria subscrição e utilizando os seus próprios recursos para validar cada recomendação de segurança. Lembre-se de que as opções de Nível 2 podem restringir alguns recursos ou atividades, portanto, considere cuidadosamente quais opções de segurança você decide impor.

Importante

Você deve ser um administrador da instância do Microsoft Entra para concluir algumas dessas etapas.

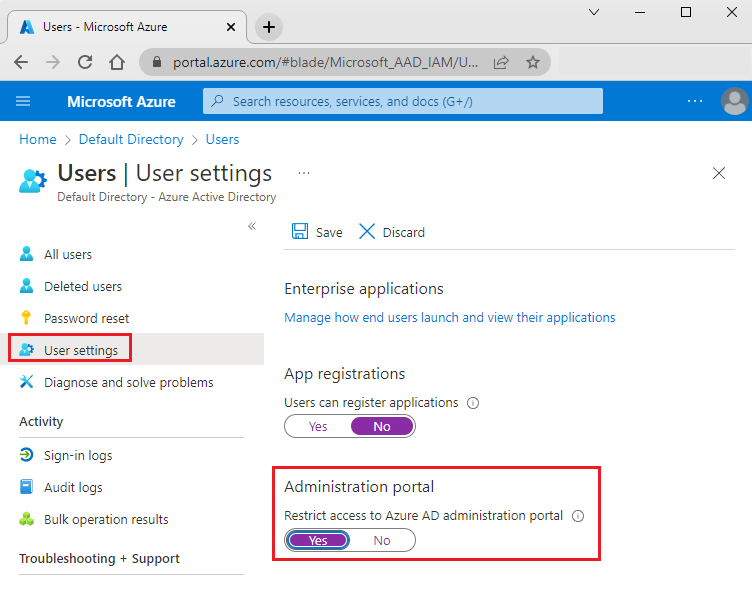

Restringir o acesso ao portal de administração do Microsoft Entra - Nível 1

Os usuários que não são administradores não devem ter acesso ao portal de administração do Microsoft Entra porque os dados são confidenciais e estão sob as regras de menor privilégio.

Inicie sessão no portal do Azure. Procure e selecione Microsoft Entra ID.

No menu à esquerda, em Gerenciar, selecione Usuários.

No menu à esquerda, selecione Configurações do usuário.

Em Configurações do usuário, em Centro de administração, verifique se Restringir acesso ao centro de administração do Microsoft Entra está definido como Sim. Definir esse valor como Sim impede que todos os não-administradores acessem quaisquer dados no portal de administração do Microsoft Entra. A configuração não restringe o acesso ao uso do PowerShell ou de outro cliente, como o Visual Studio.

Se você alterar alguma configuração, selecione Salvar na barra de menus.

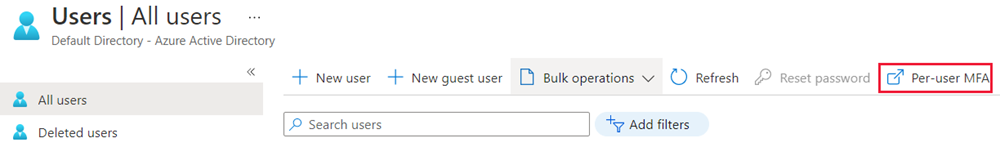

Habilitar a autenticação multifator para usuários do Microsoft Entra

- Habilitar a autenticação multifator para usuários privilegiados do Microsoft Entra ID - Nível 1

- Habilitar autenticação multifator para usuários não privilegiados do Microsoft Entra - Nível 2

Habilite a autenticação multifator para todos os usuários do Microsoft Entra.

Inicie sessão no portal do Azure. Procure e selecione Microsoft Entra ID.

No menu à esquerda, em Gerenciar, selecione Usuários.

Na barra de menus Todos os usuários , selecione MFA por usuário.

Na janela Autenticação multifator por usuário, marque a caixa para todos os usuários e selecione Habilitar MFA.

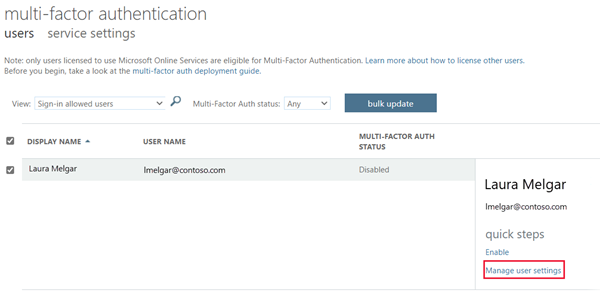

Não se lembra da autenticação multifator em dispositivos confiáveis - Nível 2

Lembrar que o recurso de autenticação multifator para dispositivos e navegadores confiáveis pelo usuário é um recurso gratuito para todos os usuários de autenticação multifator. Os usuários podem ignorar as verificações subsequentes por um número especificado de dias depois de entrarem com êxito em um dispositivo usando a autenticação multifator.

Se uma conta ou dispositivo estiver comprometido, lembrar a autenticação multifator para dispositivos confiáveis pode afetar negativamente a segurança. Uma recomendação de segurança é desativar a autenticação multifator para dispositivos confiáveis.

Inicie sessão no portal do Azure. Procure e selecione Microsoft Entra ID.

No menu à esquerda, em Gerenciar, selecione Usuários.

Na barra de menus Todos os usuários , selecione MFA por usuário.

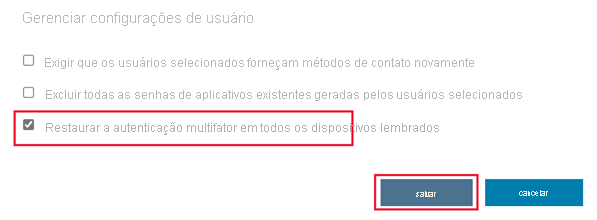

Na janela Autenticação multifator por usuário, selecione um usuário. Selecione o botão Configurações de MFA do usuário.

Marque a caixa de seleção Restaurar autenticação multifator em todos os dispositivos lembrados e selecione Salvar.

Garantir que os usuários convidados sejam revisados regularmente - Nível 1

Certifique-se de que não existem usuários convidados ou, alternativamente, se a empresa exigir usuários convidados, certifique-se de que as permissões de convidado sejam limitadas.

Inicie sessão no portal do Azure. Procure e selecione Microsoft Entra ID.

No menu à esquerda, em Gerenciar, selecione Usuários.

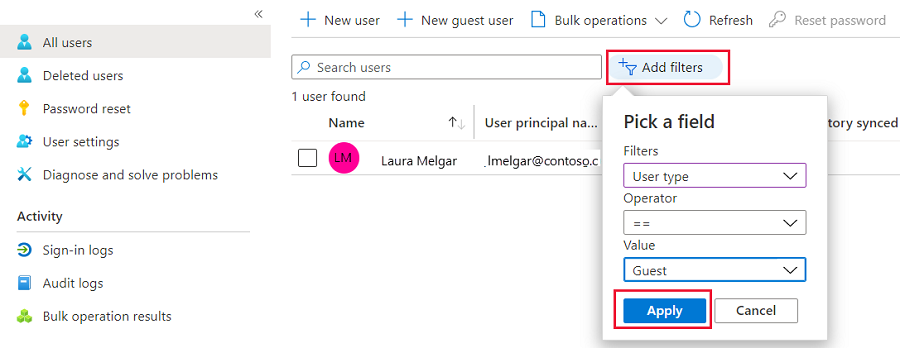

Selecione o botão Adicionar filtros .

Em Filtros, selecione Tipo de usuário. Em Valor, selecione Convidado. Selecione Aplicar para verificar se não existem usuários convidados.

Se você alterar alguma configuração, selecione Salvar na barra de menus.

Opções da palavra-passe

- Notificar os utilizadores sobre reposições de palavras-passe – Nível 1

- Notificar todos os administradores quando outros administradores repõem as palavras-passe – Nível 2

- Exigir dois métodos para repor palavras-passe – Nível 1

Com a autenticação multifator definida, um invasor teria que comprometer ambos os formulários de autenticação de identidade antes de poder redefinir maliciosamente a senha de um usuário. Certifique-se de que a redefinição de senha requer duas formas de autenticação de identidade.

Inicie sessão no portal do Azure. Procure e selecione Microsoft Entra ID.

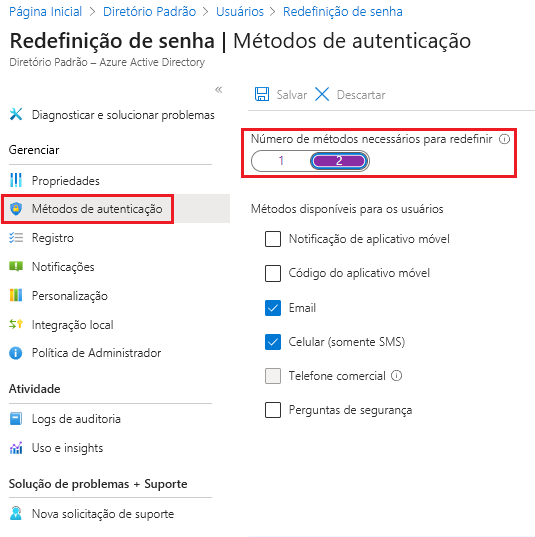

No menu à esquerda, em Gerenciar, selecione Redefinição de senha.

No menu à esquerda, em Gerenciar, selecione Métodos de autenticação.

Defina o Número de métodos necessários para a reposição como 2.

Se você alterar alguma configuração, selecione Salvar na barra de menus.

Estabelecer um intervalo para reconfirmar os métodos de autenticação dos utilizadores – Nível 1

Se a reconfirmação de autenticação estiver desativada, os usuários registrados não serão solicitados a reconfirmar suas informações de autenticação. A opção mais segura é ativar a reconfirmação de autenticação para um intervalo definido.

Inicie sessão no portal do Azure. Procure e selecione Microsoft Entra ID.

No menu à esquerda, em Gerenciar, selecione Redefinição de senha.

No menu à esquerda, em Gerenciar, selecione Registro.

Certifique-se de que o número de dias antes de os usuários serem solicitados a confirmar novamente suas informações de autenticação não esteja definido como 0. A predefinição é 180 dias.

Se você alterar alguma configuração, selecione Salvar na barra de menus.

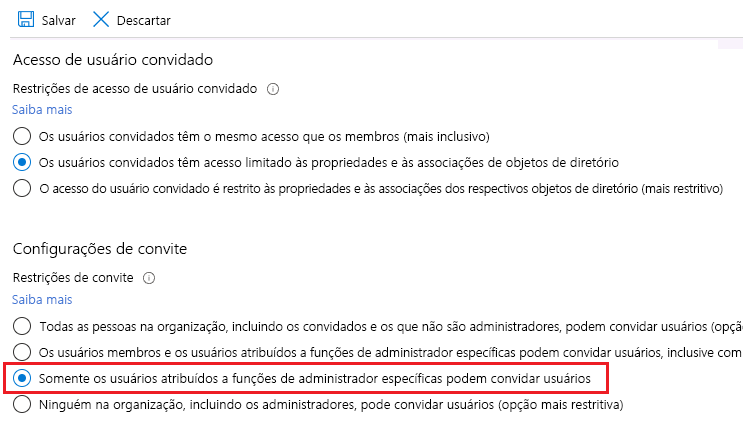

Configuração de convite de convidado - Nível 2

Somente os administradores devem poder convidar usuários convidados. Restringir convites a administradores garante que apenas contas autorizadas tenham acesso aos recursos do Azure.

Inicie sessão no portal do Azure. Procure e selecione Microsoft Entra ID.

No menu à esquerda, em Gerenciar, selecione Usuários.

No menu à esquerda, selecione Configurações do usuário.

No painel Configurações do usuário, em Usuários externos, selecione Gerenciar configurações de colaboração externa.

Em Configurações de colaboração externa, em Configurações de convite de convidado, selecione Somente usuários atribuídos a funções de administrador específicas podem convidar usuários convidados.

Se você alterar alguma configuração, selecione Salvar na barra de menus.

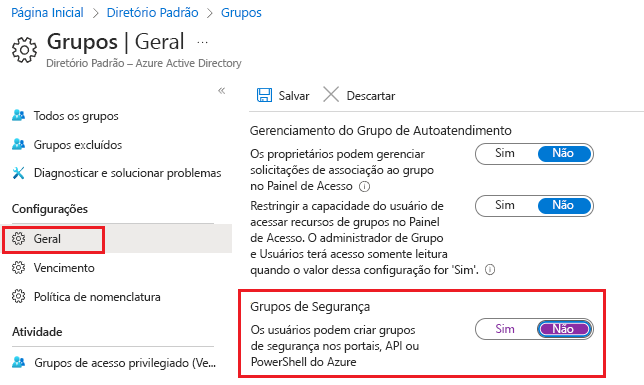

Os usuários podem criar e gerenciar grupos de segurança - Nível 2

Quando esse recurso está habilitado, todos os usuários no Microsoft Entra ID podem criar novos grupos de segurança. Você deve restringir a criação de grupos de segurança aos administradores.

Inicie sessão no portal do Azure. Procure e selecione Microsoft Entra ID.

No menu à esquerda, em Gerenciar, selecione Grupos.

No painel Todos os grupos, no menu esquerdo em Configurações, selecione Geral.

Para Grupos de Segurança, verifique se os Usuários podem criar grupos de segurança nos portais do Azure, API ou PowerShell está definido como Não.

Se você alterar alguma configuração, selecione Salvar na barra de menus.

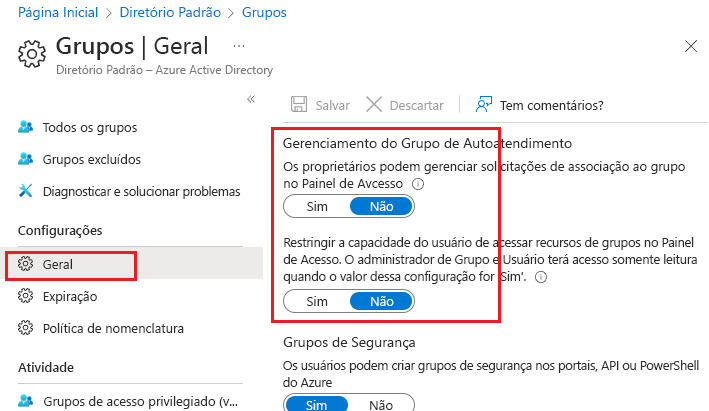

Gestão de grupos personalizada ativada – Nível 2

A menos que sua empresa exija delegar o gerenciamento de grupo de autoatendimento a vários usuários, recomendamos desativar esse recurso como precaução de segurança.

Inicie sessão no portal do Azure. Procure e selecione Microsoft Entra ID.

No menu à esquerda, em Gerenciar, selecione Grupos.

No painel Todos os grupos, no menu esquerdo em Configurações, selecione Geral.

Em Gerenciamento de Grupo de Autoatendimento, verifique se todas as opções estão definidas como Não.

Se você alterar alguma configuração, selecione Salvar na barra de menus.

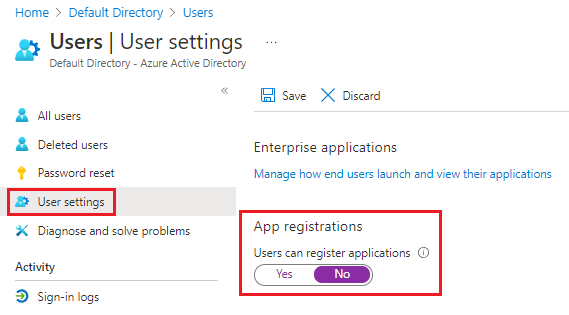

Opções da aplicação – Permitir que os utilizadores registem aplicações – Nível 2

Exija que os administradores registem as aplicações personalizadas.

Inicie sessão no portal do Azure. Procure e selecione Microsoft Entra ID.

No menu à esquerda, em Gerenciar, selecione Usuários.

No menu à esquerda, selecione Configurações do usuário.

No painel Configurações do usuário , verifique se Registros de aplicativo está definido como Não.

Se você alterar alguma configuração, selecione Salvar na barra de menus.