Criação e configuração de portas frontais

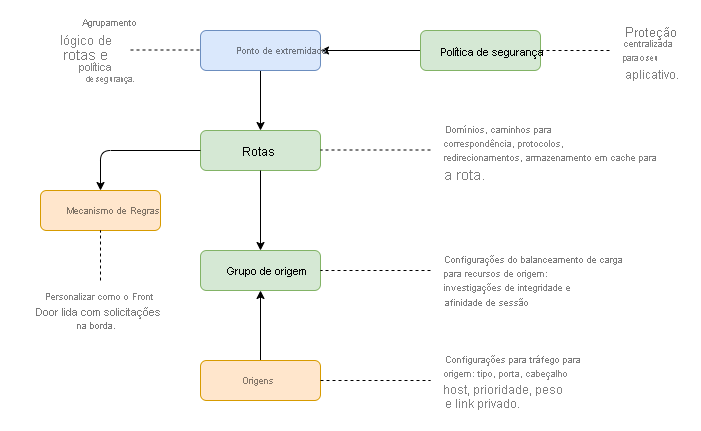

O Front Door tem vários componentes que se combinam para acelerar as solicitações para aplicativos da Web, mantendo a alta disponibilidade em escala global. Vamos dar uma olhada nos diferentes componentes que compõem o serviço Front Door e como eles desempenham um papel no roteamento das solicitações do usuário final.

Pontos finais

Um endpoint é um agrupamento lógico de uma ou mais rotas e políticas de segurança associado a um domínio específico. Um perfil de nível Standard ou Premium suporta mais de um endpoint.

Rotas

As regras de roteamento do Front Door determinam como cada solicitação é processada quando chega à periferia do Front Door. Uma rota contém informações para mapear domínios e caminhos de URL para um grupo de origem específico. Dentro de uma rota, você pode configurar os protocolos usados para solicitações que são encaminhadas para a origem. Você também pode habilitar o cache para uma resposta mais rápida do conteúdo solicitado com frequência e configurar conjuntos de regras para lidar com tipos de solicitação específicos.

Origens

Uma origem é uma implementação de aplicação da qual o Azure Front Door recupera conteúdos quando o cache não está disponível. O Front Door suporta origens hospedadas no Azure, no local e em outra nuvem. Ao definir uma origem, você precisa especificar o tipo, nome do host, cabeçalho do host, validação do nome do assunto do certificado, prioridade e peso. A definição desses campos ajuda o Front Door a determinar qual recurso de origem é melhor para responder às solicitações recebidas.

Grupos de origem

Um grupo de origem é um conjunto de origens que recebem tráfego semelhante para a sua aplicação. Esse agrupamento lógico de aplicativos pode estar na mesma região ou entre regiões diferentes. Por padrão, as solicitações são enviadas para as origens com a menor latência. Esse comportamento pode mudar modificando a prioridade e o peso de cada origem no grupo de origem. Você também pode habilitar a afinidade de sessão com em um grupo de origem para garantir que todas as solicitações do mesmo usuário sejam enviadas para o mesmo recurso de origem.

Motor de regras

Um conjunto de regras é um mecanismo de regras personalizado que agrupa uma combinação de regras em um único conjunto. Um conjunto de regras pode ser associado a várias rotas. Essas regras são processadas na borda da porta da frente antes que as solicitações sejam encaminhadas para a origem. Uma única regra pode ter até 10 condições de jogo e 5 ações.

Condições de correspondência das regras

As condições de correspondência identificam o tipo específico de ações que o pedido deve tomar. Quando várias condições de correspondência são usadas em uma regra, elas são agrupadas usando uma lógica AND.

O seguinte tipo de condições de correspondência pode ser encontrado em um conjunto de regras:

- Filtre solicitações com base em um endereço IP, porta ou país/região específico.

- Filtre solicitações por informações de cabeçalho.

- Filtre solicitações de dispositivos móveis ou desktop.

- Filtre solicitações com base no nome do arquivo de solicitação e na extensão do arquivo.

- Filtre solicitações por nome de host, protocolo TLS, URL de solicitação, protocolo, caminho, cadeia de caracteres de consulta, args de postagem e outros valores.

Ações de regras

Uma ação é o comportamento aplicado ao tipo de solicitação quando ele corresponde à(s) condição(ões) de correspondência. A seguir estão as ações que você pode executar atualmente quando uma solicitação corresponder a uma condição:

- Configuração de rota substituir - para substituir o grupo de origem ou a configuração de cache a ser usada para a solicitação.

- Modificar cabeçalho de solicitação - para acrescentar, substituir ou excluir o valor do cabeçalho na solicitação enviada para a origem.

- Modificar cabeçalho de resposta - para acrescentar, substituir ou excluir o valor do cabeçalho na resposta antes de ser enviado de volta ao cliente.

- Redirecionamento de URL - para redirecionar clientes para uma URL diferente. A Front Door envia a resposta.

- de reescrita de URL - para reescrever o caminho da solicitação que está sendo enviada para a origem.

Política de segurança

O Front Door suporta políticas e regras do Web Application Firewall (WAF). Uma política de segurança em um perfil Front Door contém várias políticas WAF que podem ser usadas para diferentes domínios no perfil. As regras do WAF defendem seu serviço Web contra exploits e vulnerabilidades comuns, como injeções de SQL, scripts entre sites, ataques Java e muito mais. As seguintes funcionalidades são atualmente suportadas para WAF no Front Door:

- Configurações de política - Permite controlar o acesso aos seus aplicativos Web usando um conjunto de regras personalizadas e gerenciadas.

- Gerenciar regras - Fornece uma maneira fácil de implantar proteção contra um conjunto comum de ameaças à segurança. Como o Azure gerencia os conjuntos de regras, as regras são atualizadas conforme necessário para proteger contra novas assinaturas de ataque.

- Regras personalizadas - Permite controlar o acesso às suas aplicações web com base nas condições que definir. Uma regra WAF personalizada consiste em um número de prioridade, tipo de regra, condições de correspondência e uma ação.

- Lista de exclusão - Permite omitir certos atributos de solicitação de uma avaliação WAF e permitir que o restante da solicitação seja processado normalmente.

- Filtragem geográfica - Permite restringir o acesso à sua aplicação web por países/regiões.

- de proteção de bots - Fornece regras de bot para identificar bots bons e proteger contra bots ruins.

- Restrição de IP - Permite controlar o acesso às suas aplicações web especificando uma lista de endereços IP ou intervalos de endereços IP.

- de limitação de taxa - Uma regra de limite de taxa personalizada controla o acesso com base nas condições de correspondência e nas taxas de solicitações recebidas.

- Tuning - Permite ajustar as regras do WAF para atender às necessidades do seu aplicativo e requisitos WAF da organização. Os recursos de ajuste que você pode esperar ver são a definição de exclusões de regras, a criação de regras personalizadas e a desativação de regras.

- Monitorização e registo de logs - A monitorização e o registo de logs são fornecidos por meio da integração com o Azure Monitor e os logs do Azure Monitor.

Níveis da Porta Frontal

A porta dianteira tem três níveis, Classic, Standard e Premium. Cada camada suporta muitos recursos e otimização que você pode usar. A camada Standard é otimizada para a entrega de conteúdo, enquanto a camada Premium é otimizada para segurança. Consulte a tabela a seguir para obter uma lista completa dos recursos de suporte para cada camada.

Comparação de características entre níveis

| Funcionalidades e otimização | Padrão | Prémio | Clássico |

|---|---|---|---|

| Entrega de arquivos estáticos | Sim | Sim | Sim |

| Implementação dinâmica do site | Sim | Sim | Sim |

| Domínios personalizados | Sim - Validação de domínio baseada em registo DNS TXT | Sim - Validação de domínio com base em registo DNS TXT | Sim - validação baseada em CNAME |

| Gerenciamento de cache (limpeza, regras e compactação) | Sim | Sim | Sim |

| Balanceamento de carga de origem | Sim | Sim | Sim |

| Roteamento baseado em caminho | Sim | Sim | Sim |

| Motor de regras | Sim | Sim | Sim |

| Variável de servidor | Sim | Sim | Não |

| Expressão regular no mecanismo de regras | Sim | Sim | Não |

| Métricas expandidas | Sim | Sim | Não |

| Análises avançadas/relatórios integrados | Sim | Sim - inclui relatório WAF | Não |

| Logs brutos - logs de acesso e logs WAF | Sim | Sim | Sim |

| Log da sonda de saúde | Sim | Sim | Não |

| Regras personalizadas do WAF (Web Application Firewall) | Sim | Sim | Sim |

| Conjunto de regras gerenciadas pela Microsoft | Não | Sim | Sim - Apenas o conjunto de regras padrão 1.1 ou inferior |

| Proteção de bots | Não | Sim | Não |

| Suporte de link privado | Não | Sim | Não |

| Preço simplificado (base + utilização) | Sim | Sim | Não |

| Integração da Política do Azure | Sim | Sim | Não |

| Integração do Azure Advisory | Sim | Sim | Não |

Criar e configurar um perfil

Você pode criar e configurar o Front Door usando o portal do Azure, o Azure PowerShell ou a CLI do Azure. Para a CLI do Azure, use o comando az afd profile create para criar um novo perfil. Se preferir o Azure PowerShell, você pode usar o cmdlet New-AzFrontDoor. Você pode concluir a maioria das operações do gerenciador Front Door usando o portal do Azure.

Vamos criar e configurar um perfil Front Door para os sites do departamento de veículos motorizados que implantámos anteriormente.