Configurar e gerenciar o registro de dispositivos

Com a proliferação de dispositivos de todas as formas e tamanhos e a proliferação do BYOD (traga seu próprio dispositivo), os profissionais de TI se deparam com dois objetivos um tanto opostos:

- Permitir que os usuários finais sejam produtivos onde e quando e em qualquer dispositivo

- Proteger os ativos da organização

Para proteger esses ativos, a equipe de TI precisa primeiro gerenciar as identidades dos dispositivos. A equipe de TI pode aproveitar a identidade do dispositivo com ferramentas como o Microsoft Intune para garantir que os padrões de segurança e conformidade sejam atendidos. O Microsoft Entra ID permite o início de sessão único em dispositivos, aplicações e serviços a partir de qualquer lugar através destes dispositivos.

- Seus usuários têm acesso aos ativos da sua organização de que precisam.

- Sua equipe de TI obtém os controles necessários para proteger sua organização.

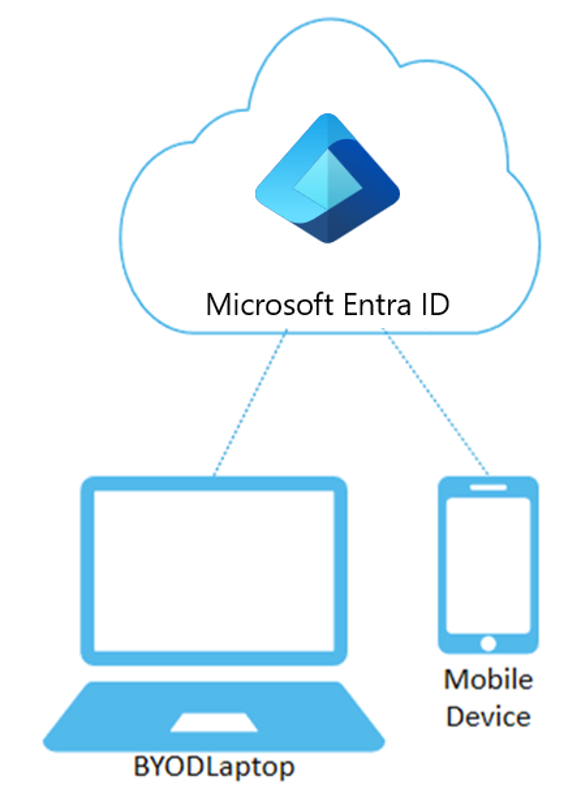

Dispositivos registados Microsoft Entra

O objetivo dos dispositivos registrados do Microsoft Entra é fornecer aos seus usuários suporte para os cenários de BYOD ou dispositivo móvel. Nesses cenários, um usuário pode acessar os recursos controlados pelo Microsoft Entra ID da sua organização usando um dispositivo pessoal.

| Registados no Microsoft Entra | Descrição |

|---|---|

| Definição | Registrado no Microsoft Entra ID sem exigir que a conta organizacional entre no dispositivo |

| Público principal | Aplicável a Traga seu próprio dispositivo (BYOD) e dispositivos móveis |

| Propriedade do dispositivo | Utilizador ou Organização |

| Sistemas operativos | Windows 10, Windows 11, iOS, Android e macOS |

| Opções de início de sessão no dispositivo | Credenciais locais do usuário final, senha, Windows Hello, biometria de PIN |

| Gestão de dispositivos | Gestão de Dispositivos Móveis (exemplo: Microsoft Intune) |

| Capacidades chave | SSO para recursos de nuvem, Acesso condicional |

Os dispositivos registrados do Microsoft Entra são conectados usando uma conta local, como uma conta da Microsoft em um dispositivo Windows 10, mas também têm uma conta do Microsoft Entra anexada para acesso aos recursos organizacionais. O acesso aos recursos na organização pode ser ainda mais limitado com base na conta Microsoft Entra e nas políticas de Acesso Condicional aplicadas à identidade do dispositivo.

Os administradores podem proteger e controlar ainda mais esses dispositivos registrados no Microsoft Entra usando ferramentas de Gerenciamento de Dispositivos Móveis (MDM), como o Microsoft Intune. O MDM fornece um meio de impor configurações necessárias à organização, como exigir que o armazenamento seja criptografado, a complexidade da senha e o software de segurança mantido atualizado.

O registro do Microsoft Entra ID pode ser realizado ao acessar um aplicativo de trabalho pela primeira vez ou manualmente usando o menu Configurações do Windows 10.

Cenários para dispositivos registados

Um usuário em sua organização deseja acessar ferramentas para email, tempo de folga de relatório e registro de benefícios de seu computador doméstico. Sua organização tem essas ferramentas por trás de uma política de Acesso Condicional que requer acesso de um dispositivo compatível com o Intune. O utilizador adiciona a sua conta de organização e regista o seu PC doméstico com o Microsoft Entra ID e as políticas necessárias do Intune são aplicadas, dando ao utilizador acesso aos seus recursos.

Outro usuário quer acessar seu e-mail organizacional em seu telefone Android pessoal que foi rooteado. A sua empresa necessita de um dispositivo compatível e criou uma política de conformidade do Intune para bloquear quaisquer dispositivos rooteados. O funcionário é impedido de acessar recursos organizacionais neste dispositivo.

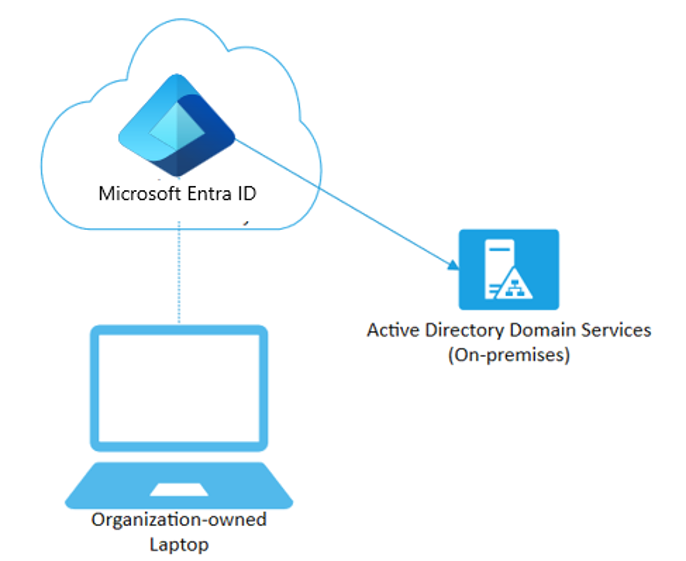

Dispositivos associados do Microsoft Entra

O Microsoft Entra join destina-se a organizações que desejam ser cloud-first ou cloud-only. Qualquer organização pode implantar dispositivos associados ao Microsoft Entra, independentemente do tamanho ou do setor. O Microsoft Entra join permite o acesso a aplicativos e recursos locais e na nuvem.

| Associados ao Microsoft Entra | Descrição |

|---|---|

| Definição | Ingressou somente na ID do Microsoft Entra exigindo que a conta organizacional entrasse no dispositivo |

| Público principal | Adequado para organizações híbridas e somente na nuvem |

| Propriedade do dispositivo | Organization |

| Sistemas operativos | Todos os dispositivos Windows 10 & 11, exceto Windows 10/11 Home |

| Gestão de dispositivos | Gestão de Dispositivos Móveis (exemplo: Microsoft Intune) |

| Capacidades chave | SSO para recursos na nuvem e no local, Acesso Condicional, Redefinição de Senha de Autoatendimento e Redefinição de PIN do Windows Hello |

Os dispositivos associados ao Microsoft Entra são conectados usando uma conta organizacional do Microsoft Entra. O acesso aos recursos na organização pode ser ainda mais limitado com base na conta Microsoft Entra e nas políticas de Acesso Condicional aplicadas à identidade do dispositivo.

Os administradores podem proteger e controlar ainda mais os dispositivos associados ao Microsoft Entra usando ferramentas de Gerenciamento de Dispositivos Móveis (MDM), como o Microsoft Intune, ou em cenários de cogerenciamento usando o Microsoft Endpoint Configuration Manager. Essas ferramentas fornecem um meio de impor configurações necessárias à organização, como exigir que o armazenamento seja criptografado, complexidade de senha, instalações de software e atualizações de software. Os administradores podem disponibilizar aplicativos da organização para dispositivos associados ao Microsoft Entra usando o Configuration Manager.

A associação do Microsoft Entra pode ser realizada usando opções de autoatendimento, como OOBE (out of Box Experience), registro em massa ou Windows Autopilot.

Os dispositivos associados ao Microsoft Entra ainda podem manter o acesso de logon único aos recursos locais quando estão na rede da organização. Os dispositivos associados ao Microsoft Entra são autenticados em servidores locais, como para arquivos, impressão e outros aplicativos.

Cenários para dispositivos associados

Embora o Microsoft Entra join se destine principalmente a organizações que não têm uma infraestrutura local do Ative Directory do Windows Server, você certamente pode usá-lo em cenários onde:

- Você deseja fazer a transição para a infraestrutura baseada em nuvem usando o Microsoft Entra ID e o MDM, como o Intune.

- Se, por exemplo, tiver de controlar dispositivos móveis, como tablets e telemóveis, não pode utilizar uma associação a um domínio no local.

- Seus usuários precisam principalmente acessar o Microsoft 365 ou outros aplicativos SaaS integrados ao Microsoft Entra ID.

- Você deseja gerenciar um grupo de usuários no Microsoft Entra ID em vez de no Ative Directory. Este cenário pode aplicar-se, por exemplo, a trabalhadores sazonais, empreiteiros ou estudantes.

- Quer disponibilizar capacidades de associação aos colaboradores em sucursais remotas com uma infraestrutura no local limitada.

Você pode configurar dispositivos associados ao Microsoft Entra para todos os dispositivos Windows 10, com exceção do Windows 10 Home.

O objetivo dos dispositivos associados ao Microsoft Entra é simplificar:

- As implementações de dispositivos detidos pela organização no Windows

- O acesso a aplicações e recursos da organização a partir de qualquer dispositivo Windows

- A gestão baseada na cloud de dispositivos detidos pela organização

- Os utilizadores iniciam sessão nos seus dispositivos com o ID do Microsoft Entra ou contas escolares sincronizadas do Ative Directory.

O Microsoft Entra Join pode ser implantado usando vários métodos diferentes.

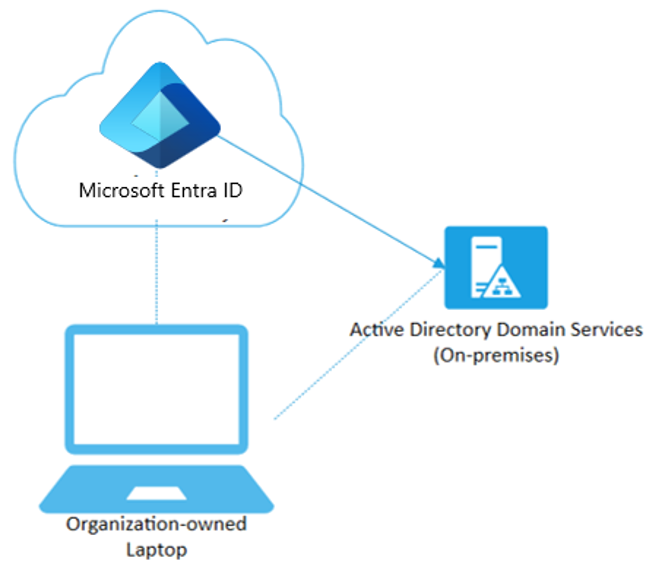

Dispositivos híbridos associados ao Microsoft Entra

Muitas organizações utilizam há mais de uma década a associação a um domínio no Active Directory no local para permitir:

- Aos departamentos de TI gerirem dispositivos detidos pela organização num local central.

- Aos utilizadores iniciarem sessão nos dispositivos deles com as contas escolares ou profissionais do Active Directory.

Normalmente, as organizações com uma pegada local dependem de métodos de criação de imagens para configurar dispositivos e geralmente usam o Gerenciador de Configurações ou a política de grupo (GP) para gerenciá-los.

Se o seu ambiente tiver uma pegada do AD local e você também quiser se beneficiar dos recursos fornecidos pela ID do Microsoft Entra, poderá implementar dispositivos híbridos associados ao Microsoft Entra. Esses dispositivos são dispositivos que ingressaram no Ative Directory local e foram registrados no diretório do Microsoft Entra.

| Híbrido Microsoft Entra juntou-se | Descrição |

|---|---|

| Definição | Ingressou no AD local e no ID do Microsoft Entra exigindo que a conta organizacional entrasse no dispositivo |

| Público principal | Adequado para organizações híbridas com infraestrutura do AD local existente |

| Propriedade do dispositivo | Organization |

| Sistemas operativos | Windows 11, 10, 8.1 e 7, juntamente com o Windows Server 2008/R2, 2012/R2, 2016 e 2019 |

| Opções de início de sessão no dispositivo | Palavra-passe ou Windows Hello para Empresas |

| Gestão de dispositivos | Política de Grupo, Gestor de configuração autónomo ou gestão conjunta com o Microsoft Intune |

| Capacidades chave | SSO para recursos na nuvem e no local, Acesso Condicional, Redefinição de Senha de Autoatendimento e Redefinição de PIN do Windows Hello |

Cenários para junção híbrida

Use dispositivos associados híbridos do Microsoft Entra se:

- Você tem aplicativos WIN32 implantados nesses dispositivos que dependem da autenticação de máquina do Ative Directory.

- Pretende continuar a utilizar a Política de Grupo para gerir a configuração do dispositivo.

- Você deseja continuar a usar as soluções de imagem existentes para implantar e configurar dispositivos.

- Você deve oferecer suporte a dispositivos Windows 7 e 8.1 de nível inferior, além do Windows 10.

Repetição de Escrita do Dispositivo

Em uma configuração do Microsoft Entra ID baseada em nuvem, os dispositivos são registrados apenas no Microsoft Entra ID. O AD local não tem visibilidade dos dispositivos. Isso significa que o acesso condicional na nuvem é fácil de configurar e manter. No entanto, nesta seção, estamos discutindo configurações híbridas com o Microsoft Entra Connect. Como você pode fazer o acesso condicional local usando dispositivos, se eles só existem no Microsoft Entra ID? O write-back do dispositivo ajuda você a manter um controle dos dispositivos registrados com o Microsoft Entra ID no AD. Você terá uma cópia dos objetos do dispositivo no contêiner "Dispositivos registrados"

Cenário: Você tem um aplicativo que deseja dar acesso aos usuários somente se eles forem provenientes de dispositivos registrados.

Nuvem: Você pode escrever políticas de Acesso Condicional para qualquer aplicativo integrado do Microsoft Entra para autorizar com base no fato de o dispositivo estar associado ao ID do Microsoft Entra ou não.

Local: Isso não é possível sem write-back do dispositivo. Se o aplicativo estiver integrado ao ADFS (2012 ou superior), você poderá escrever regras de declaração para verificar o status do dispositivo e, em seguida, fornecer acesso somente se a declaração "é gerenciado" estiver presente. Para emitir essa declaração, o ADFS verificará o objeto do dispositivo no contêiner "Dispositivos registrados" e, em seguida, emitirá a declaração de acordo.

O Windows Hello For Business (WHFB) requer write-back do dispositivo para funcionar em cenários híbridos e federados.