Como funciona o Azure Bastion?

Uma implementação do Azure Bastion é efetuada por rede virtual ou rede virtual em modo de peering. Não é efetuada por subscrição, conta ou máquina virtual (VM). Depois de aprovisionar um serviço do Azure Bastion na rede virtual, a experiência RDP ou SSH é disponibilizada para todas as VMs na mesma rede virtual.

O diagrama a seguir mostra uma visão geral de como o Azure Bastion funciona ao se conectar por meio do portal:

- Você se conecta a uma VM no portal do Azure: no portal do Azure, na página de visão geral da VM, selecione Connect>Bastion>Use Bastion e insira suas credenciais para a VM.

- O navegador se conecta ao host do Azure Bastion: o navegador se conecta ao Azure Bastion pela Internet usando o Transport Layer Security (TLS) e o IP público do host do Azure Bastion. O Gestor de Gateway do Azure gere as ligações do portal ao serviço do Azure Bastion na porta 443 ou 4443.

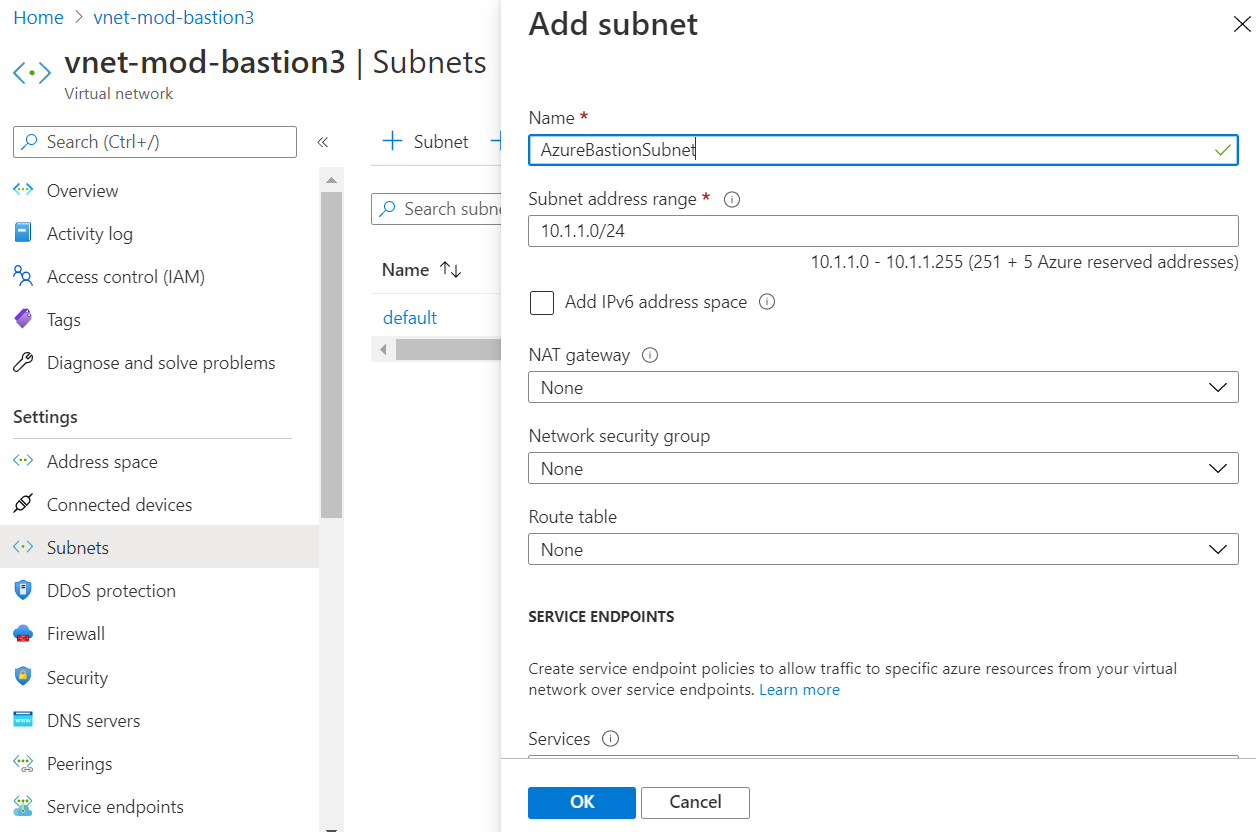

- Bastion se conecta à VM usando RDP ou SSH: o Azure Bastion é implantado em uma sub-rede separada chamada AzureBastionSubnet dentro da rede virtual. Pode criar a sub-rede ao implementar o Azure Bastion. A sub-rede pode ter espaços de endereço com uma máscara de sub-rede /26 ou maior. Não implemente outros recursos do Azure nesta sub-rede nem altere o nome da sub-rede.

- Bastion transmite a VM para o navegador: o Azure Bastion usa um cliente Web baseado em HTML5 que é transmitido automaticamente para seu dispositivo local. O serviço Azure Bastion empacota as informações da sessão através de um protocolo personalizado. Os pacotes são transmitidos com o TLS.

Verificar se o Azure Bastion funciona com o grupo de segurança de rede

Se não tiver implementado e configurado um grupo de segurança de rede específico para a sua organização, não terá de fazer nada. O Azure Bastion funciona com o grupo de segurança de rede predefinido criado com as VMs.

Se tiver um grupo de segurança de rede configurado para a sua organização, verifique se o Azure Bastion consegue estabelecer ligação às VMs por RDP ou SSH. Recomendamos que adicione uma regra de entrada que permita ligações RDP e SSH do intervalo de endereços IP da sub-rede do Azure Bastion às VMs.

Para que o Azure Bastion funcione, seu grupo de segurança de rede precisa permitir o seguinte tráfego:

| Direção | Permitir |

|---|---|

| Interna | Ligações RDP e SSH do intervalo de endereços IP da sub-rede do Azure Bastion à sub-rede da VM. |

| Interna | Acesso TCP a partir da Internet na porta 443 ao IP público do Azure Bastion. |

| Interna | Acesso TCP a partir do Gestor de Gateway do Azure nas portas 443 ou 4443. O Gestor de Gateway do Azure gere as ligações do portal ao serviço do Azure Bastion. |

| De Saída | Acesso TCP a partir da plataforma do Azure na porta 443. Este tráfego é utilizado para o registo de diagnósticos. |

Implementar um anfitrião do Azure Bastion no portal do Azure

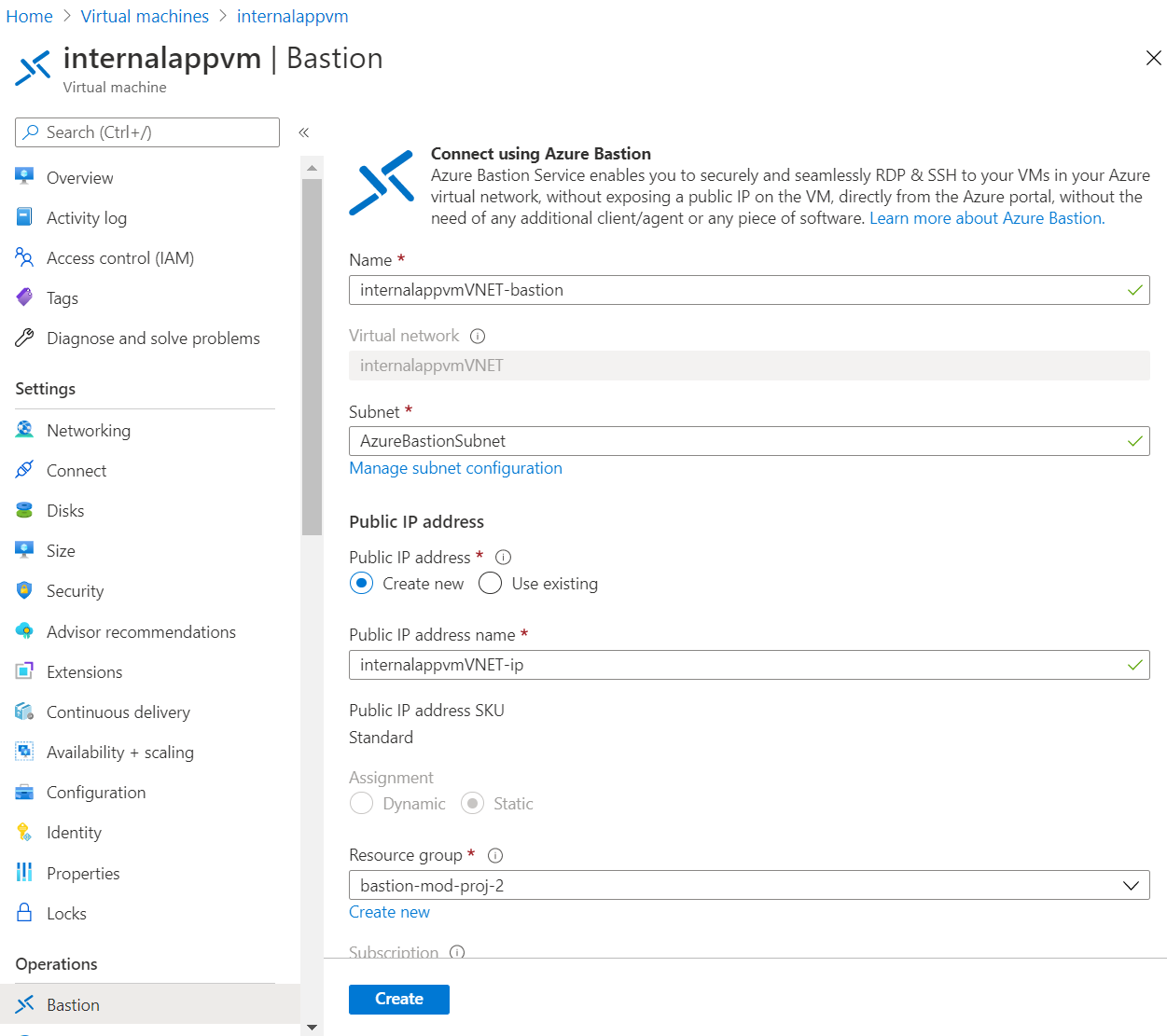

Antes de implementar o Bastion, necessita de uma rede virtual. Pode utilizar uma rede virtual existente ou implementar o Azure Bastion quando criar uma rede virtual. Crie uma sub-rede na rede virtual chamada AzureBastionSubnet. Se tiver uma VM na mesma rede virtual ou numa rede virtual em modo de peering, conclua a implementação no portal do Azure ao selecionar o Azure Bastion quando estabelecer ligação à VM.

As duas secções seguintes mostram os passos envolvidos para cada uma das opções de implementação do Azure Bastion no portal do Azure. Você não precisa concluir nenhuma dessas etapas ainda; Você fará isso no próximo exercício.

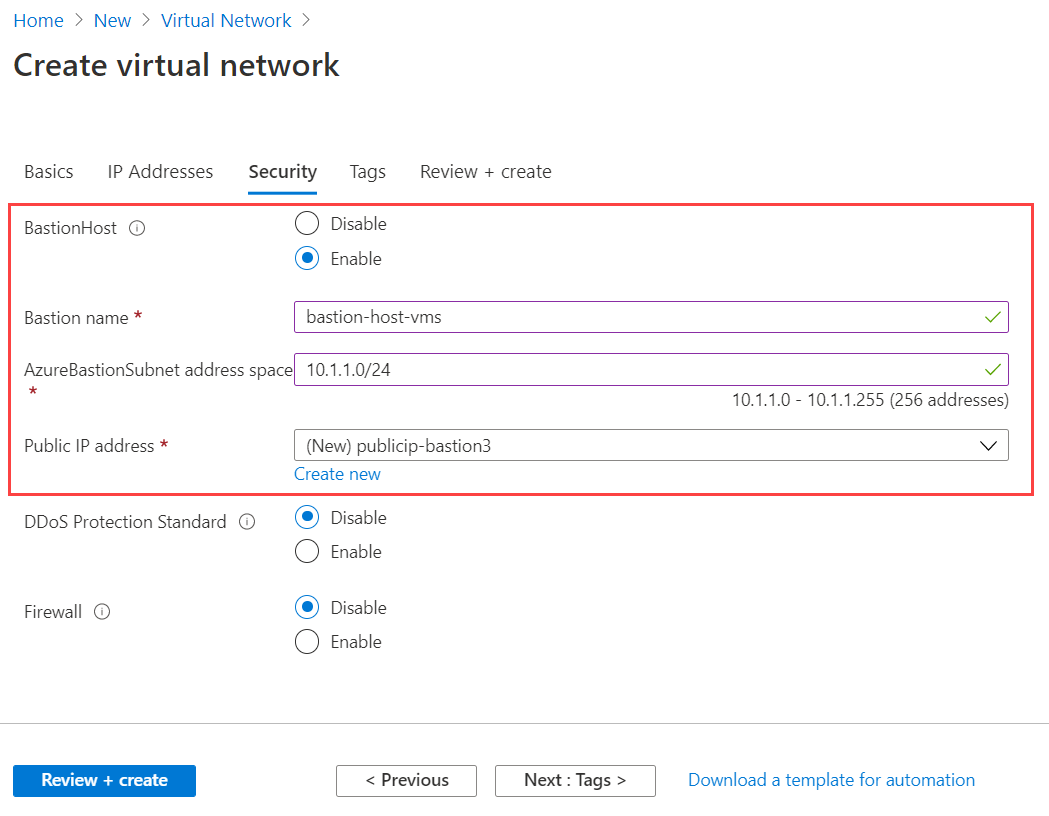

Ativar o Azure Bastion ao criar uma rede virtual

Se ainda não tiver uma rede virtual para utilizar no Azure Bastion, crie uma nova e ative o Azure Bastion no separador Segurança.

- Selecione Ativar e introduza um nome para o anfitrião do Azure Bastion.

- Adicione um endereço de sub-rede com uma máscara de sub-rede de /26 ou maior.

- Se ainda não tiver um endereço IP público para utilizar, selecione Criar novo.

- Depois de criar a rede virtual, adicione VMs a essa rede virtual ou emparelhe essa rede virtual à rede virtual com suas VMs.

Adicionar a sub-rede a uma rede virtual existente e aprovisionar os recursos do Azure Bastion

Na rede virtual existente, adicione uma sub-rede chamada AzureBastionSubnet.

Para provisionar o Azure Bastion, no portal na VM, selecione Connect>Bastion>Configure manualmente. Introduza um nome para o recurso do Azure Bastion, selecione a sub-rede, crie um IP público e assim por diante. Após a implementação do Azure Bastion, pode estabelecer ligação à VM.

Implementar o Azure Bastion com o Azure PowerShell ou a CLI do Azure

Se quiser utilizar o Azure PowerShell ou a CLI do Azure para implementar o Azure Bastion, execute os comandos para criar os seguintes recursos:

- Sub-rede

- IP público

- Recurso do Azure Bastion

As secções seguintes mostram exemplos que pode utilizar para implementar o Azure Bastion.

Utilizar o Azure PowerShell para implementar o Azure Bastion

Crie a sub-rede do Azure Bastion usando o cmdlet

New-AzVirtualNetworkSubnetConfige, em seguida, adicione a sub-rede à sua rede virtual existente usandoAdd-AzVirtualNetworkSubnetConfig. Por exemplo, o comando a seguir pressupõe que você já tenha uma rede virtual:$subnetName = "AzureBastionSubnet" $virtualNetwork = MyVirtualNetwork $addressPrefix = "10.0.2.0/24" $subnet = New-AzVirtualNetworkSubnetConfig ` -Name $subnetName ` -AddressPrefix $addressPrefix ` Add-AzVirtualNetworkSubnetConfig ` -Name $subnetName ` -VirtualNetwork $virtualNetwork ` -AddressPrefix $addressprefixCrie um endereço IP público para o Azure Bastion. O Azure Bastion utiliza o endereço IP público para permitir a conectividade RDP/SSH através da porta 443. O endereço IP público tem de estar na mesma região do recurso do Azure Bastion.

$publicip = New-AzPublicIpAddress ` -ResourceGroupName "myBastionRG" ` -name "myPublicIP" ` -location "westus2" ` -AllocationMethod Static ` -Sku StandardCrie um recurso do Azure Bastion na sub-rede AzureBastionSubnet para a rede virtual.

$bastion = New-AzBastion ` -ResourceGroupName "myBastionRG" ` -Name "myBastion" ` -PublicIpAddress $publicip ` -VirtualNetwork $virtualNetwork

Utilizar a CLI do Azure para implementar o Azure Bastion

Crie a sub-rede do Azure Bastion:

az network vnet subnet create \ --resource-group myBastionRG \ --vnet-name MyVirtualNetwork \ --name AzureBastionSubnet \ --address-prefixes 10.0.2.0/24Crie um endereço IP público para o Azure Bastion:

az network public-ip create \ --resource-group MyResourceGroup \ --name MyPublicIp \ --sku Standard \ --location westus2Crie um recurso do Azure Bastion:

az network bastion create \ --name MyBastion \ --public-ip-address MyPublicIp \ --resource-group MyResourceGroup \ --vnet-name MyVnet \ --location westus2

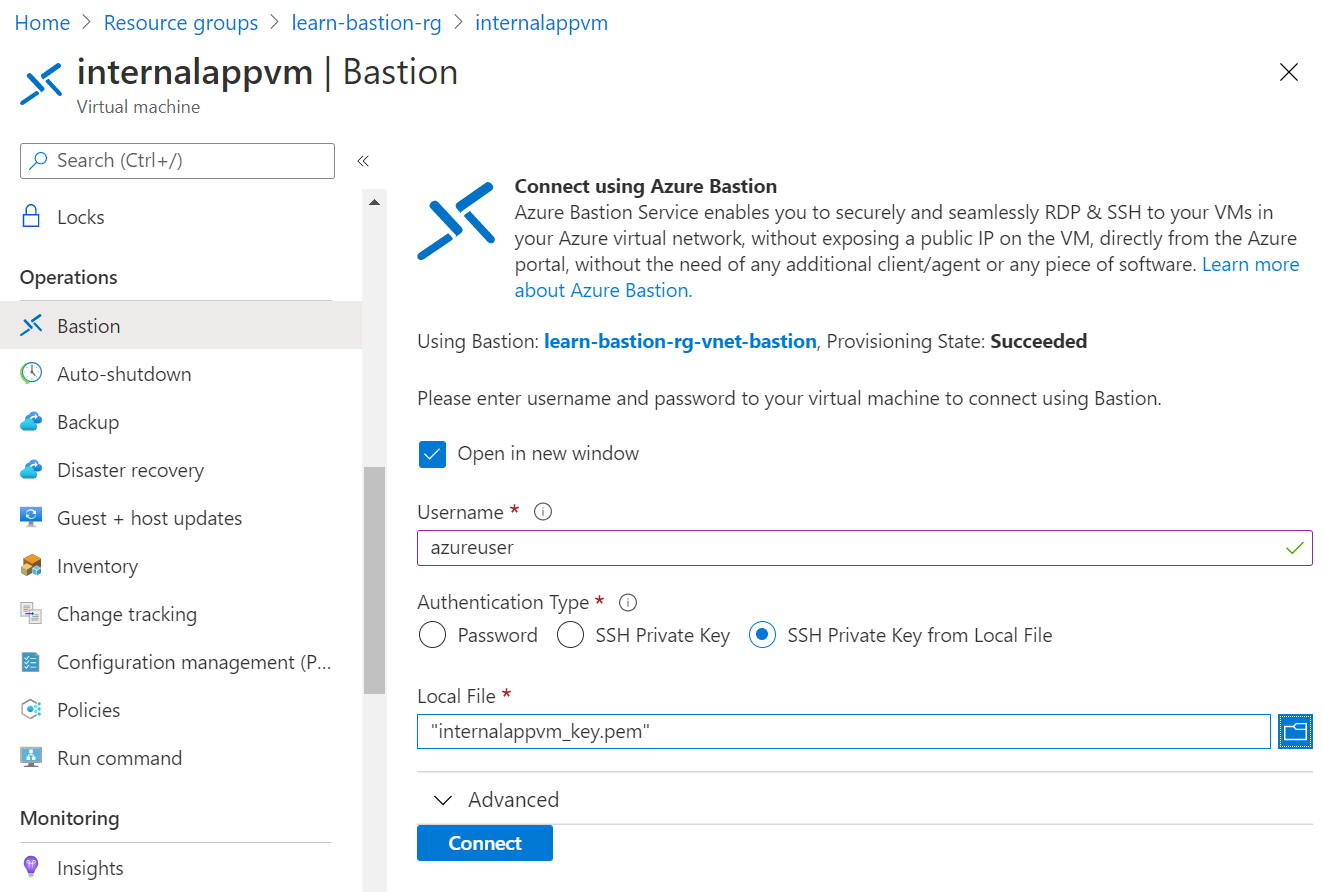

Estabelecer ligação a VMs com o Azure Bastion

Depois de criar os recursos necessários, deverá conseguir estabelecer ligação às VMs na mesma rede virtual ou numa rede virtual em modo de peering. No portal do Azure na VM, selecione Bastion e introduza as credenciais.

Na próxima unidade, ficará a conhecer os passos para implementar o Azure Bastion numa rede virtual existente.