Conecte suas contas GCP

A integração da sua conta GCP no Microsoft Defender for Cloud integra o GCP Security Command e o Defender for Cloud. Assim, o Defender for Cloud fornece visibilidade e proteção em ambos os ambientes de nuvem para fornecer:

Deteção de erros de configuração de segurança

Uma visão única mostrando as recomendações do Defender for Cloud e as descobertas do GCP Security Command Center

Incorporação de seus recursos GCP nos cálculos de pontuação segura do Defender for Cloud

Integração das recomendações do GCP Security Command Center com base no padrão CIS no painel de conformidade regulatória do Defender for Cloud

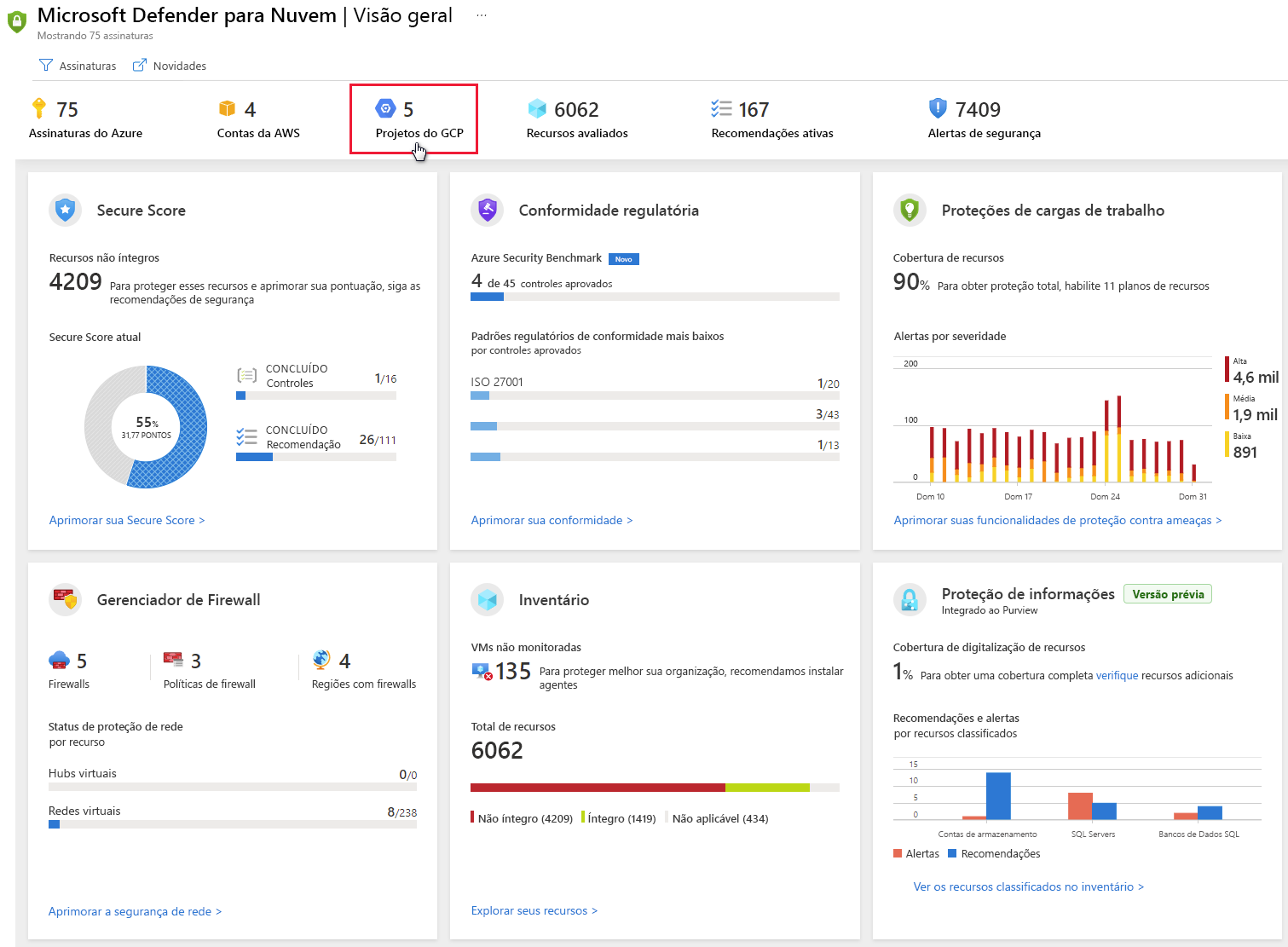

Na captura de tela abaixo, você pode ver os projetos GCP exibidos no painel de visão geral do Defender for Cloud.

Siga as etapas abaixo para criar seu conector de nuvem GCP.

Configurar o Centro de Comando de Segurança do GCP com o Security Health Analytics

Para todos os projetos GCP em sua organização, você também deve:

Configure o Centro de Comando de Segurança do GCP usando estas instruções da documentação do GCP.

Habilite a Análise de Integridade da Segurança usando estas instruções da documentação do GCP.

Verifique se há dados fluindo para o Centro de Comando de Segurança.

As instruções para conectar seu ambiente GCP para configuração de segurança seguem as recomendações do Google para consumir recomendações de configuração de segurança. A integração usa o Google Security Command Center e consumirá mais recursos que podem afetar seu faturamento.

Quando você habilita a Análise de Integridade da Segurança pela primeira vez, pode levar várias horas para que os dados estejam disponíveis.

Habilitar a API do Centro de Comando de Segurança do GCP

Na Biblioteca de API do Console de Nuvem do Google, selecione o projeto que você deseja conectar à Central de Segurança do Azure.

Na Biblioteca de APIs, localize e selecione API do Centro de Comando de Segurança.

Na página da API, selecione ATIVAR.

Criar uma conta de serviço dedicada para a integração da configuração de segurança

No Console do GCP, selecione o projeto que você deseja conectar à Central de Segurança.

No menu Navegação, em IAM & opções de administração, selecione Contas de serviço.

Selecione CRIAR CONTA DE SERVIÇO.

Insira um nome de conta e selecione Criar.

Especifique a Função como Visualizador de Administração da Central de Segurança e selecione Continuar.

A seção Conceder aos usuários acesso a esta conta de serviço é opcional. Selecione Concluído.

Copie o valor Email da conta de serviço criada e salve-o para uso posterior.

No menu Navegação, em IAM & admin options, selecione IAM

Mude para o nível da organização.

Selecione ADD.

No campo Novos membros, cole o valor Email copiado anteriormente.

Especifique a Função como Visualizador de Administração da Central de Segurança e selecione Salvar.

Criar uma chave privada para a conta de serviço dedicada

Mude para o nível do projeto.

No menu Navegação, em IAM & opções de administração, selecione Contas de serviço.

Abra a conta de serviço dedicada e selecione Editar.

Na secção Chaves, selecione ADICIONAR CHAVE e, em seguida, Criar nova chave.

No ecrã Criar chave privada, selecione JSON e, em seguida, selecione CRIAR.

Salve este arquivo JSON para uso posterior.

Conectar o GCP ao Defender for Cloud

No menu do Defender for Cloud, selecione Conectores de nuvem.

Selecione adicionar conta GCP.

Na página de integração, faça o seguinte e selecione Avançar.

Valide a subscrição escolhida.

No campo Nome para exibição, insira um nome para exibição para o conector.

No campo ID da organização, insira a ID da sua organização.

Na caixa Arquivo de chave privada, navegue até o arquivo JSON baixado na etapa anterior. Crie uma chave privada para a conta de serviço dedicada.

Confirmação

Quando o conector é criado com êxito e o GCP Security Command Center foi configurado corretamente:

O padrão GCP CIS será mostrado no painel de conformidade regulatória do Defender for Cloud.

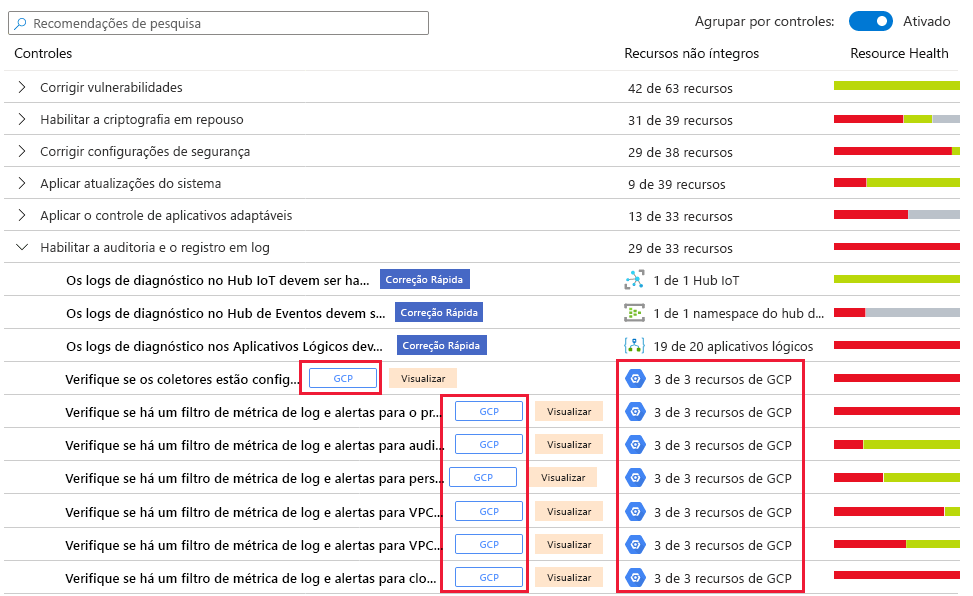

As recomendações de segurança para seus recursos do GCP aparecerão no portal da Central de Segurança e no painel de conformidade regulatória de 5 a 10 minutos após a conclusão da integração: