Conecte suas contas da AWS

A integração da sua conta da AWS no Microsoft Defender for Cloud integra o AWS Security Hub e o Defender for Cloud. Assim, o Defender for Cloud fornece visibilidade e proteção em ambos os ambientes de nuvem para fornecer:

Provisionamento automático de agentes (o Defender for Cloud usa o Azure Arc para implantar o agente do Log Analytics em suas instâncias da AWS)

Gestão de políticas

Gestão de vulnerabilidades

EDR (Endpoint Detection and Response) incorporado

Deteção de erros de configuração de segurança

Uma visualização única mostrando as recomendações do Defender for Cloud e as descobertas do AWS Security Hub

Incorporação de seus recursos da AWS nos cálculos de pontuação segura do Defender for Cloud

Avaliações de conformidade regulatória de seus recursos da AWS

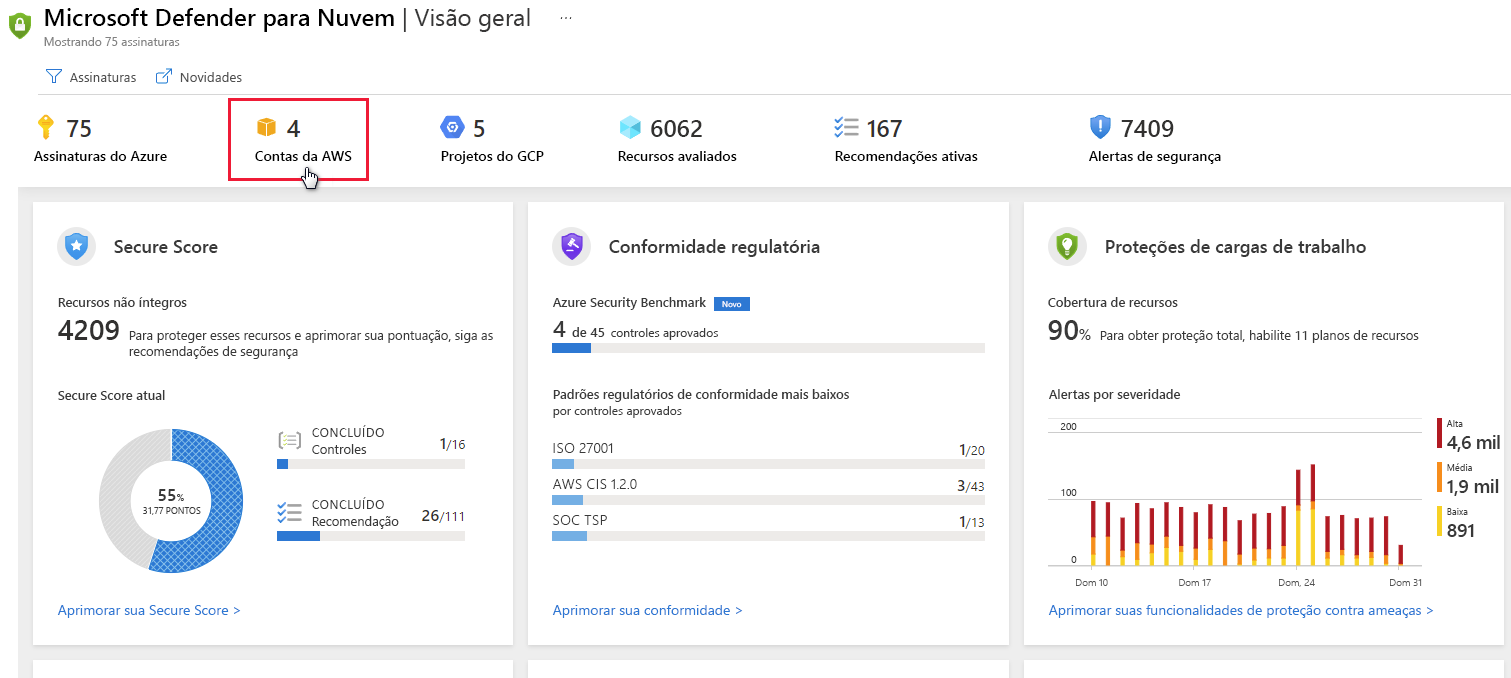

Na captura de tela abaixo, você pode ver as contas da AWS exibidas no painel de visão geral da Central de Segurança.

Siga as etapas abaixo para criar seu conector de nuvem da AWS.

Configure o AWS Security Hub:

Para exibir recomendações de segurança para várias regiões, repita as etapas a seguir para cada região relevante. Se você estiver usando uma conta mestra da AWS, repita as três etapas a seguir para configurar a conta mestra e todas as contas de membro conectadas em todas as regiões relevantes

Habilite o AWS Config.

Habilite o AWS Security Hub.

Verifique se há dados fluindo para o Hub de Segurança.

Quando você habilita o Hub de Segurança pela primeira vez, pode levar várias horas para que os dados estejam disponíveis.

Configurar a autenticação para a Central de Segurança na AWS

Há duas maneiras de permitir que o Defender for Cloud se autentique na AWS:

Criar uma função do IAM para o Defender for Cloud - Este é o método mais seguro e recomendado

Usuário da AWS para o Defender for Cloud - Uma opção menos segura se você não tiver o IAM ativado

Crie uma função do IAM para o Defender for Cloud:

No console da Amazon Web Services, em Segurança, Identidade e Conformidade, selecione IAM.

Selecione Funções e Criar função.

Selecione Outra conta da AWS.

Introduza os detalhes seguintes:

ID da conta - insira o ID da conta da Microsoft (158177204117), conforme mostrado na página do conector da AWS na Central de segurança.

Exigir ID Externo - deve ser selecionado

ID externo - insira o ID da assinatura conforme mostrado na página do conector da AWS na Central de segurança

Selecione Seguinte.

Na seção Anexar políticas de permissão, selecione as seguintes políticas:

Auditoria de Segurança

AmazonSSMAutomationRole

AWSSecurityHubReadOnlyAccess

Opcionalmente, adicione tags. Adicionar tags ao usuário não afeta a conexão.

Selecione Seguinte.

Na lista Funções, escolha a função que você criou

Salve o nome do recurso da Amazon (ARN) para mais tarde.

Configurar o Agente do SSM

O AWS Systems Manager é necessário para automatizar tarefas em seus recursos da AWS. Se suas instâncias do EC2 não tiverem o Agente do SSM, siga as instruções relevantes da Amazon:

Pré-requisitos completos do Azure Arc

Verifique se os provedores de recursos do Azure apropriados estão registrados:

Microsoft.HybridCompute

Microsoft.GuestConfiguration

Crie uma entidade de serviço para integração em escala. Como Proprietário na assinatura que você deseja usar para a integração, crie uma entidade de serviço para a integração do Azure Arc, conforme descrito em Criar uma entidade de serviço para integração em escala.

Conectar a AWS ao Defender for Cloud

No menu do Defender for Cloud, selecione Soluções de segurança e, em seguida, selecione Conectores multinuvem.

Selecione Adicionar conta da AWS.

Configure as opções na guia Autenticação da AWS:

Insira um Nome de exibição para o conector.

Confirme se a subscrição está correta. É a assinatura que incluirá o conector e as recomendações do AWS Security Hub.

Dependendo da opção de autenticação, você escolheu na Etapa 2. Configure a autenticação para a Central de segurança na AWS:

- Selecione Assumir função e cole o ARN em Criar uma função do IAM para a Central de Segurança. Colando o arquivo ARN no campo relevante do assistente de conexão da AWS no portal do Azure

ou

- Selecione Credenciais e cole a chave de acesso e a chave secreta do arquivo .csv que você salvou em Criar um usuário da AWS para a Central de segurança.

Selecione Seguinte.

Configure as opções na guia Configuração do Azure Arc:

O Defender for Cloud descobre as instâncias do EC2 na conta da AWS conectada e usa o SSM para integrá-las ao Azure Arc.

Selecione o Grupo de recursos e a região do Azure aos quais os AWS EC2s descobertos serão integrados na assinatura selecionada.

Insira a ID da Entidade de Serviço e o Segredo do Cliente da Entidade de Serviço para o Azure Arc, conforme descrito aqui Criar uma entidade de serviço para integração em escala

Se a máquina se conectar à Internet através de um servidor proxy, especifique o endereço IP do servidor proxy ou o nome e o número da porta que a máquina usa para se comunicar com o servidor proxy. Insira o valor no formato http://< proxyURL:><proxyport>

Selecione Rever + criar.

Rever as informações resumidas

As seções Tags listarão todas as Tags do Azure que serão criadas automaticamente para cada EC2 integrado com seus próprios detalhes relevantes para reconhecê-las facilmente no Azure.

Confirmação

Depois que o conector for criado com êxito e o AWS Security Hub tiver sido configurado corretamente:

O Defender for Cloud verifica o ambiente em busca de instâncias do AWS EC2, integrando-as ao Azure Arc, permitindo que ele instale o agente do Log Analytics e fornecendo proteção contra ameaças e recomendações de segurança.

O serviço ASC verifica novas instâncias do AWS EC2 a cada 6 horas e as integra de acordo com a configuração.

O padrão AWS CIS será mostrado no painel de conformidade regulatória do Defender for Cloud.

Se a política do Security Hub estiver ativada, as recomendações aparecerão no portal do Defender for Cloud e no painel de conformidade regulatória de 5 a 10 minutos após a conclusão da integração.