Compreender os fornecedores de conectores de dados

Microsoft Defender XDR

O conector de dados Microsoft Defender XDR fornece alertas, incidentes e dados brutos dos produtos Microsoft Defender XDR, incluindo (mas não estão limitados a):

Microsoft Defender para Ponto Final

Microsoft Defender para Identidade

Microsoft Defender para Office 365

Microsoft Defender for Cloud Apps

Serviços do Microsoft Azure

Os conectores para serviços relacionados à Microsoft e ao Azure incluem (mas não estão limitados a):

Microsoft Entra ID

Atividade do Azure

Proteção do Microsoft Entra ID

Azure DDoS Protection

Microsoft Defender para a IoT

Azure Information Protection

Azure Firewall

Microsoft Defender para a Cloud

Azure Web Application Firewall (WAF) (anteriormente Microsoft WAF)

Servidor de nomes de domínio

Office 365

Firewall do Windows

Eventos de Segurança

Conectores do fornecedor

O Microsoft Sentinel fornece uma lista cada vez maior de conectores de dados específicos do fornecedor. Esses conectores usam principalmente o CEF e o conector Syslog como sua base.

Gorjeta

Lembre-se de verificar a página do conector para ver o Tipo de Dados (tabela) no qual o conector grava.

Conectores personalizados usando a API do Log Analytics

Você pode usar a API do Coletor de Dados do Log Analytics para enviar dados de log para o espaço de trabalho do Microsoft Sentinel Log Analytics.

Plugin Logstash

Usando o plug-in de saída do Microsoft Sentinel para o mecanismo de coleta de dados Logstash, você pode enviar qualquer log desejado através do Logstash diretamente para seu espaço de trabalho do Log Analytics no Microsoft Sentinel. Os logs são gravados em uma tabela personalizada que você define usando o plug-in de saída.

Formato de evento comum e conector Syslog

Se não houver um conector fornecido pelo fornecedor, você poderá usar o CEF (Common Event Format) genérico ou o Syslog Connector.

Syslog é um protocolo de log de eventos que é comum ao Linux. Os aplicativos enviam mensagens que podem ser armazenadas na máquina local ou entregues a um coletor Syslog.

O CEF (Common Event Format) é um formato padrão do setor além das mensagens Syslog, usado por muitos fornecedores de segurança para permitir a interoperabilidade de eventos entre diferentes plataformas.

Syslog vs. Formato de evento comum

O CEF é sempre uma opção superior porque os dados de log são analisados em campos predefinidos na tabela CommonSecurityLog. Syslog fornece campos de cabeçalho, mas a mensagem de log bruto é armazenada em um campo chamado SyslogMessage na tabela Syslog. Para que os dados do Syslog sejam consultados, você precisa escrever um analisador para extrair os campos específicos. O processo para criar um analisador para uma mensagem Syslog é demonstrado em um módulo posterior.

Opções de arquitetura do conector

Para conectar o CEF ou o Syslog Collector ao Microsoft Sentinel, o agente deve ser implantado em uma máquina virtual (VM) dedicada do Azure ou em um sistema local para dar suporte à comunicação do dispositivo com o Microsoft Sentinel. Pode implementar o agente de forma automática ou manual. A implantação automática só estará disponível se sua máquina dedicada estiver conectada ao Azure Arc ou se for uma Máquina Virtual no Azure.

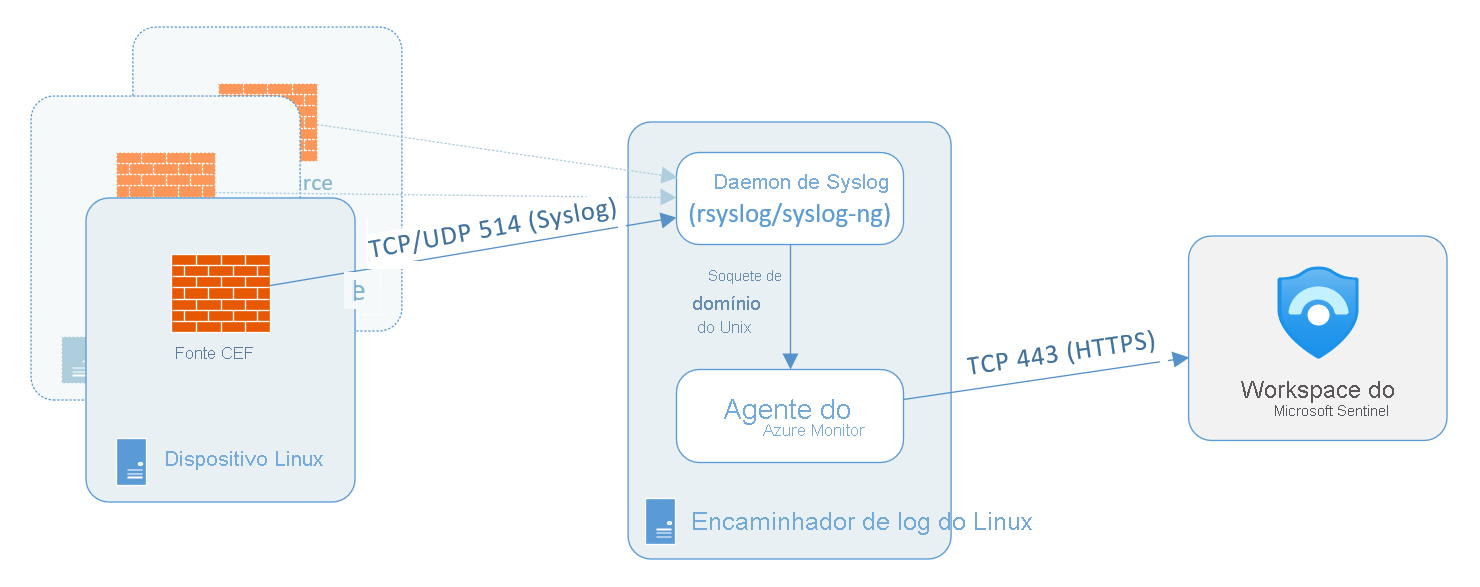

O diagrama a seguir ilustra sistemas locais que enviam dados Syslog para uma VM dedicada do Azure executando o agente Microsoft Sentinel.

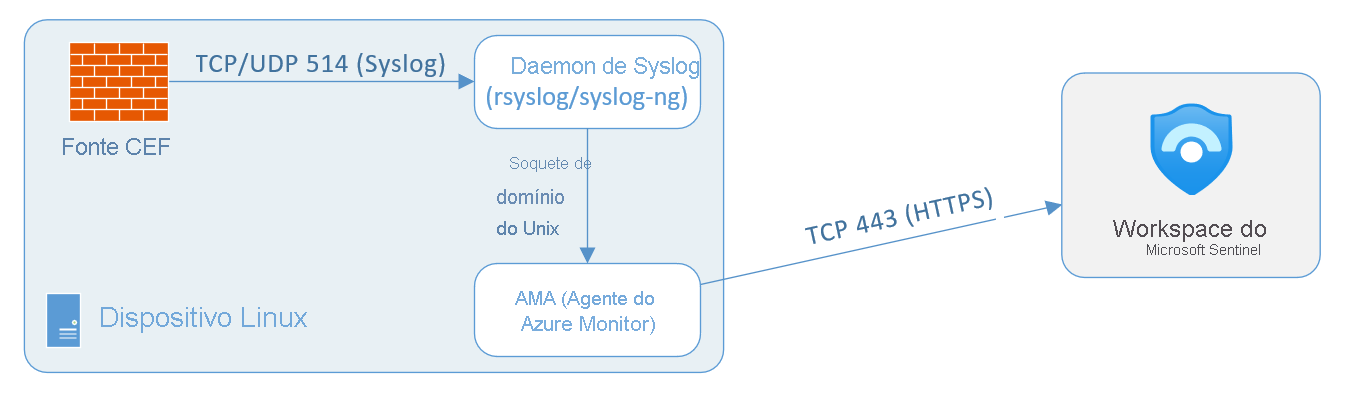

Como alternativa, você pode implantar manualmente o agente em uma VM do Azure existente, em uma VM em outra nuvem ou em uma máquina local. O diagrama a seguir ilustra sistemas locais que enviam dados Syslog para um sistema local dedicado que executa o agente Microsoft Sentinel.