Criar sub-redes

As sub-redes fornecem uma maneira de implementar divisões lógicas em sua rede virtual. Sua rede pode ser segmentada em sub-redes para ajudar a melhorar a segurança, aumentar o desempenho e facilitar o gerenciamento.

Coisas a saber sobre sub-redes

Há certas condições para os endereços IP em uma rede virtual quando você aplica segmentação com sub-redes.

Cada sub-rede contém um intervalo de endereços IP que se enquadram no espaço de endereços da rede virtual.

O intervalo de endereços de uma sub-rede deve ser exclusivo dentro do espaço de endereço da rede virtual.

O intervalo de uma sub-rede não pode sobrepor-se a outros intervalos de endereços IP de sub-rede na mesma rede virtual.

O espaço de endereço IP para uma sub-rede deve ser especificado usando a notação CIDR.

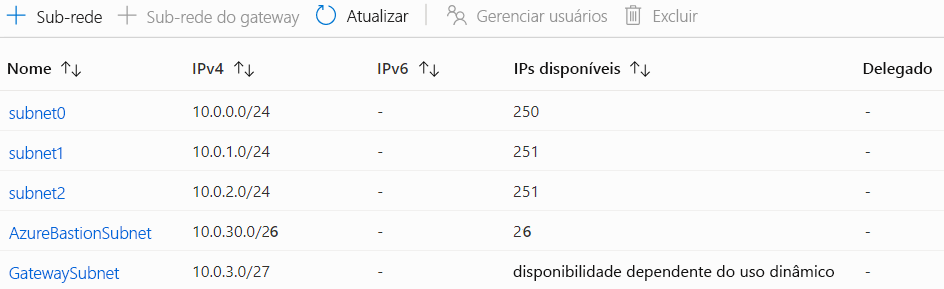

Você pode segmentar uma rede virtual em uma ou mais sub-redes no portal do Azure. As características sobre os endereços IP das sub-redes são listadas.

Endereços reservados

Para cada sub-rede, o Azure reserva cinco endereços IP. Os quatro primeiros endereços e o último endereço são reservados.

Vamos examinar os endereços reservados em um intervalo de endereços IP de 192.168.1.0/24.

| Endereço reservado | Razão |

|---|---|

192.168.1.0 |

Esse valor identifica o endereço de rede virtual. |

192.168.1.1 |

O Azure configura esse endereço como o gateway padrão. |

192.168.1.2

e ainda192.168.1.3 |

O Azure mapeia esses endereços IP DNS do Azure para o espaço de rede virtual. |

192.168.1.255 |

Esse valor fornece o endereço de transmissão da rede virtual. |

Coisas a considerar ao usar sub-redes

Quando você planeja adicionar segmentos de sub-rede em sua rede virtual, há vários fatores a serem considerados. Analise os seguintes cenários.

Considere os requisitos de serviço. Cada serviço implantado diretamente em uma rede virtual tem requisitos específicos para roteamento e os tipos de tráfego que devem ser permitidos para entrar e sair de sub-redes associadas. Um serviço pode exigir ou criar sua própria sub-rede. Deve haver espaço não alocado suficiente para atender aos requisitos de serviço. Suponha que você conecte uma rede virtual a uma rede local usando o Gateway de VPN do Azure. A rede virtual deve ter uma sub-rede dedicada para o gateway.

Considere os dispositivos virtuais de rede. O Azure roteia o tráfego de rede entre todas as sub-redes em uma rede virtual, por padrão. Você pode substituir o roteamento padrão do Azure para impedir o roteamento do Azure entre sub-redes. Você também pode substituir o padrão para rotear o tráfego entre sub-redes por meio de um dispositivo virtual de rede. Se você precisar que o tráfego entre recursos na mesma rede virtual flua através de um dispositivo virtual de rede, implante os recursos em sub-redes diferentes.

Considere os pontos de extremidade de serviço. Você pode limitar o acesso aos recursos do Azure, como uma conta de armazenamento do Azure ou um banco de dados SQL do Azure, a sub-redes específicas com um ponto de extremidade de serviço de rede virtual. Você também pode negar o acesso aos recursos da Internet. Você pode criar várias sub-redes e, em seguida, habilitar um ponto de extremidade de serviço para algumas sub-redes, mas não para outras.

Considere grupos de segurança de rede. Você pode associar zero ou um grupo de segurança de rede a cada sub-rede em uma rede virtual. Você pode associar o mesmo grupo de segurança de rede ou um grupo de segurança de rede diferente a cada sub-rede. Cada grupo de segurança de rede contém regras que permitem ou negam tráfego de e para fontes e destinos.

Considere links privados. O Azure Private Link proporciona conectividade privada de uma rede virtual para serviços de plataforma como serviço (PaaS) do Azure, serviços do cliente ou para serviços de parceiros da Microsoft. O Private Link simplifica a arquitetura de rede e protege a conexão entre pontos de extremidade no Azure. O serviço elimina a exposição de dados à internet pública.