Determinar a criptografia do Armazenamento do Azure

A criptografia do Armazenamento do Azure para dados em repouso protege seus dados, garantindo que seus compromissos organizacionais de segurança e conformidade sejam cumpridos. Os processos de encriptação e desencriptação acontecem automaticamente. Como seus dados são protegidos por padrão, você não precisa modificar seu código ou aplicativos.

Quando você cria uma conta de armazenamento, o Azure gera duas chaves de acesso de conta de armazenamento de 512 bits para essa conta. Essas chaves podem ser usadas para autorizar o acesso aos dados em sua conta de armazenamento por meio da autorização de Chave Compartilhada ou por meio de tokens SAS assinados com a chave compartilhada.

A Microsoft recomenda que utilize o Azure Key Vault para gerir as suas chaves de acesso e que rode e regenere regularmente as suas chaves. Usar o Azure Key Vault facilita a rotação de chaves sem interrupção de seus aplicativos. Também pode rodar manualmente as suas chaves.

Coisas a saber sobre a encriptação do Armazenamento do Azure

Examine as seguintes características da criptografia do Armazenamento do Azure.

Os dados são automaticamente criptografados antes de serem gravados no armazenamento do Azure.

Os dados são automaticamente desencriptados quando recuperados.

A criptografia do Armazenamento do Azure, a criptografia em repouso, a descriptografia e o gerenciamento de chaves são transparentes para os usuários.

Todos os dados gravados no Armazenamento do Azure são criptografados por meio da criptografia AES (Advanced Encryption Standard) de 256 bits. AES é uma das cifras de bloco mais fortes disponíveis.

A criptografia do Armazenamento do Azure está habilitada para todas as contas de armazenamento novas e existentes e não pode ser desabilitada.

Configurar a criptografia do Armazenamento do Azure

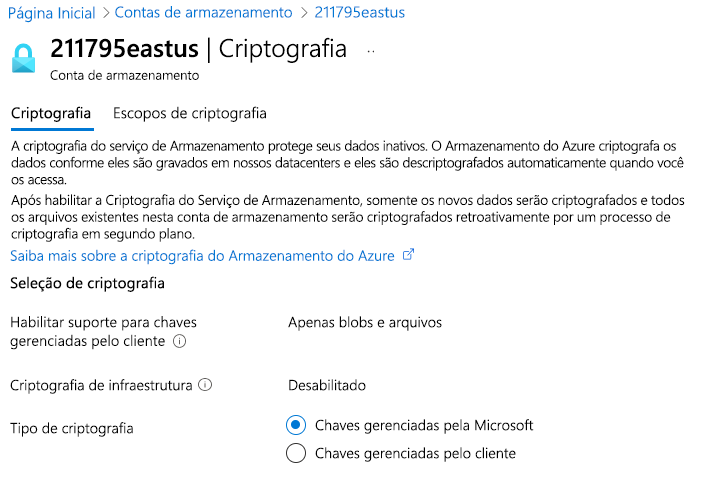

No portal do Azure, você configura a criptografia do Armazenamento do Azure especificando o tipo de criptografia. Você pode gerenciar as chaves sozinho ou pode ter as chaves gerenciadas pela Microsoft. Considere como você pode implementar a criptografia do Armazenamento do Azure para sua segurança de armazenamento.

Criptografia de infraestrutura. A criptografia de infraestrutura pode ser habilitada para toda a conta de armazenamento ou para um escopo de criptografia dentro de uma conta. Quando a criptografia de infraestrutura é habilitada para uma conta de armazenamento ou um escopo de criptografia, os dados são criptografados duas vezes — uma no nível de serviço e outra no nível de infraestrutura — com dois algoritmos de criptografia diferentes e duas chaves diferentes.

Chaves gerenciadas pela plataforma. As chaves gerenciadas pela plataforma (PMKs) são chaves de criptografia geradas, armazenadas e gerenciadas inteiramente pelo Azure. Os clientes não interagem com PMKs. As chaves usadas para a Criptografia de Dados do Azure em repouso, por exemplo, são PMKs por padrão.

Chaves gerenciadas pelo cliente. As chaves gerenciadas pelo cliente (CMK), por outro lado, são chaves lidas, criadas, excluídas, atualizadas e/ou administradas por um ou mais clientes. As chaves armazenadas em um cofre de chaves de propriedade do cliente ou módulo de segurança de hardware (HSM) são CMKs. Bring Your Own Key (BYOK) é um cenário CMK no qual um cliente importa (traz) chaves de um local de armazenamento externo.