Usar APIs com o Azure AD

A autenticação do Microsoft Entra ID é um esquema de autenticação recomendado. Diferentemente de outras abordagens, ele tem os seguintes atributos exclusivos:

Permite a autenticação em nome do usuário que está consumindo a conexão, o que significa que os usuários não podem acessar os recursos aos quais ainda não têm acesso. O serviço de destino mantém a responsabilidade de impor o que é permitido para o usuário autenticado.

O serviço de destino conhece a identidade do usuário executando a conexão, permitindo, portanto, mais verificações usando informações do Azure AD sem solicitar explicitamente mais detalhes a um usuário.

Ele oferece suporte a identidades gerenciadas nas quais o acesso controlado ao recurso subjacente elimina a necessidade dos desenvolvedores e usuários gerenciarem credenciais.

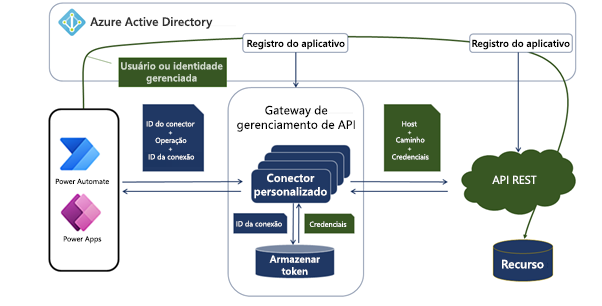

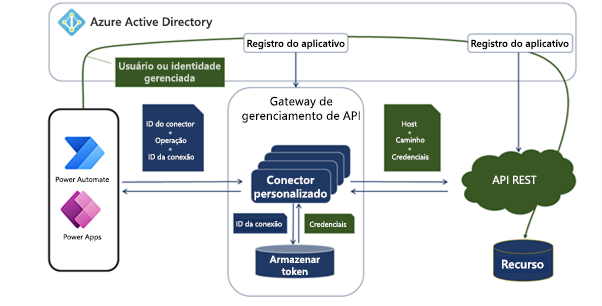

O interior do conector personalizado seguro do Azure AD é semelhante a um conector seguro genérico.

A principal diferença é que o conector personalizado e o serviço de aplicativo de destino são registrados como os aplicativos no Azure AD. Esse fator permite que os fabricantes apliquem as permissões apropriadas e, em seguida, passem a identidade do usuário de chamada de um aplicativo em Power Apps, fluxo do Power Automate ou fluxo de trabalho de Aplicativos Lógicos para o serviço subjacente.

O serviço pode ser um serviço existente registrado no Azure AD, como a API do Microsoft Graph, ou pode ser um serviço personalizado implementado usando o Azure Functions ou o Serviço de Aplicativo do Microsoft Azure, por exemplo. A característica importante do serviço é que ele ajuda a proteger e autorizar o acesso aos recursos protegidos usando a identidade do Azure AD do chamador.

Habilitar a autenticação do Azure AD

Se uma organização já tiver uma implementação de serviço usando o Azure Functions ou o Serviço de Aplicativo do Azure, adicionar a autenticação do Azure AD será um exercício de configuração simples.

Selecione a folha de Autenticação/Autorização.

Habilitar a Autenticação do Serviço de Aplicativo.

Defina a ação padrão em acesso não autorizado.

Configurar e registrar o aplicativo no Microsoft Entra ID.

Habilitar a autenticação do Azure AD disponibiliza as informações de identidade do chamador para o serviço subjacente, que agora pode usar essas informações.

Configurar o conector

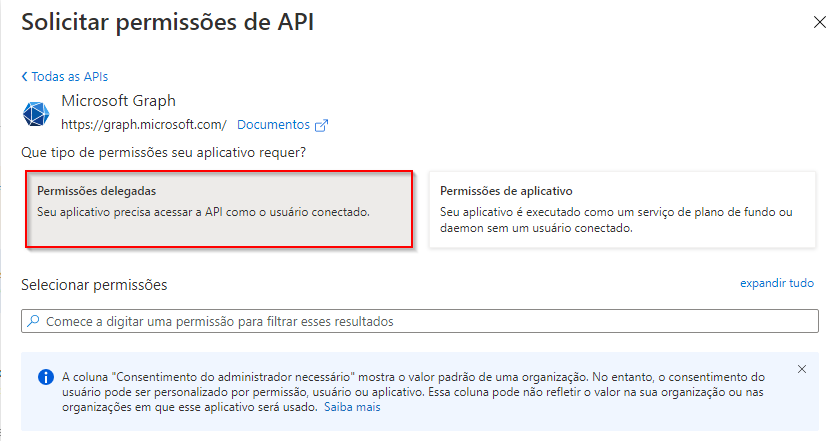

Os chamadores podem acessar o serviço subjacente somente por meio de um conector personalizado. Para permitir que o conector passe pela identidade do chamador, ele precisa ser registrado como um aplicativo separado no Azure AD. Além disso, é preciso conceder permissões delegadas ao serviço de API para que ele possa executar ações em nome do chamador.

Como o conector personalizado acessará a API em nome do usuário, o consentimento será necessário. Normalmente, os usuários devem conceder consentimento quando uma conexão é criada pelo conector personalizado. Algumas permissões podem exigir consentimento administrativo, que pode ser concedido por um administrador para todos os usuários da organização.

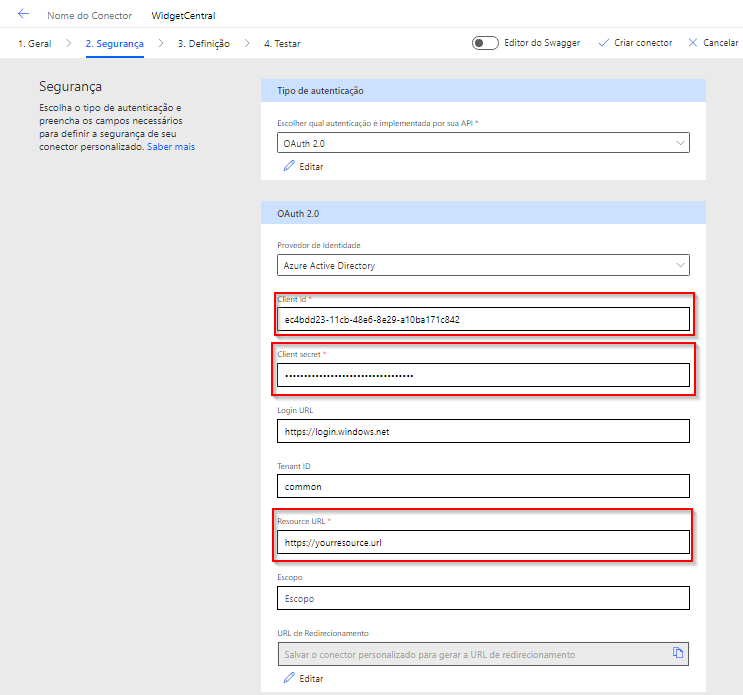

Depois que o conector personalizado for registrado no Azure AD, será possível configurá-lo usando o assistente de conector personalizado.

Selecione OAuth 2.0 como o tipo de autenticação e, em seguida, defina o provedor de identidade para Microsoft Entra ID. Os seguintes parâmetros são obrigatórios:

ID do cliente: ID do aplicativo do Azure AD que identificará o conector.

Segredo: segredo criado durante o registro do aplicativo do Azure AD.

URL do recurso: identificador do recurso do serviço.

Depois que você salvar a configuração, a URL de redirecionamento ficará disponível para ser adicionada como um retorno de chamada válido ao registro do aplicativo.

A configuração é armazenada no arquivo apiProperties.json e os desenvolvedores também podem usar a ferramenta de linha de comando paconn para atualizar a configuração, conforme necessário. Por exemplo, a chave secreta, em vez de ser definida pelo criador, pode ser gerenciada e girada automaticamente como parte da implantação corporativa.

Etapas para configurar conectores com o Microsoft Entra ID

Siga estas etapas para configurar e configurar conectores com o Azure AD:

Registrar dois aplicativos Azure AD:

Um para identificar e proteger o serviço de API

Um para identificar e proteger o conector

Delegar permissões. Permita que o aplicativo registrado de seu conector faça chamadas "em nome de" para a identidade do serviço.

Defina o conector fornecendo as informações de ID do cliente, segredo e URL de recurso.

Adicione URLs de redirecionamento ao registro de aplicativo do conector.

Se o seu serviço estiver configurado com o esquema CORS (compartilhamento de recursos entre origens), permita a lista de domínios de Gerenciamento de API do Azure (geralmente azure-apim.net) para CORS em seu serviço.

Configurar a autenticação do Azure AD envolve mais etapas para registrar aplicativos e identidades no Azure AD, mas tem mais benefícios que o tornam um esquema preferencial para proteger conectores personalizados.