Exercício – Proteger a rede

Neste exercício, irá rever e gerir as regras da firewall através do portal do Azure. Além disso, irá configurar a ligação mais segura enquanto utiliza o ponto final público.

Abra o portal do Azure usando o botão a seguir, se ainda não tiver feito isso.

Proteger a rede

Quando você implantou seu banco de dados no Banco de Dados SQL do Azure, o script executado habilitado Permitir o acesso de serviços e recursos do Azure a este servidor, o que permite que qualquer recurso de qualquer região ou assinatura acesse seu recurso. É importante desmarcar a configuração para garantir a configuração mais segura do ponto de extremidade público. Quando a configuração Permitir acesso de serviços e recursos do Azure a este servidor é desmarcada, ela bloqueia todas as conexões e redes diferentes das que você adicionou.

Neste exercício, você aprenderá a visualizar e editar regras de firewall. Configurar regras de firewall pode ser complicado, porque você precisará especificar um intervalo de endereços IP para todas as suas conexões, que às vezes podem usar endereços IP dinâmicos. Métodos alternativos para proteger sua rede são fornecidos em um vídeo de demonstração no final deste exercício.

Gerir regras da firewall no portal do Azure

No menu de recursos do portal do Azure, selecione bancos de dados SQL e, em seguida, selecione seu Banco de Dados SQL do Azure (AdventureWorks).

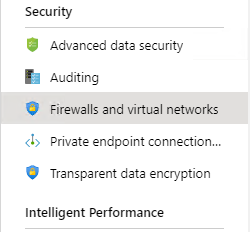

Na barra de comandos do banco de dados SQL, selecione Definir firewall do servidor.

Para Permitir que os serviços e recursos do Azure acessem este servidor, desmarque a caixa ao lado da configuração.

O sistema deve ter adicionado o endereço IP do Cliente do computador durante a implantação, mas se nenhuma das regras corresponder ao IP do Cliente, adicione o endereço IP em Nome da regra para permitir que você faça logon a partir do SQL Server Management Studio (SSMS).

Selecione Guardar para guardar as alterações. No menu Banco de dados SQL, selecione Visão geral para retornar à página de visão geral.

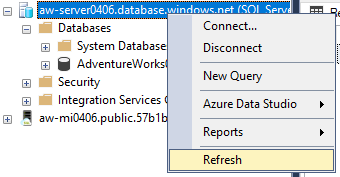

Para confirmar que ainda tem acesso a partir da sua máquina local, aceda a SSMS. Clique com o botão direito do mouse em seu banco de dados no Pesquisador de Objetos e selecione Atualizar para atualizar sua conexão com o servidor lógico do Banco de Dados SQL do Azure. Se nenhum erro ocorrer, você configurou com êxito o acesso seguro ao seu servidor lógico do Banco de Dados SQL do Azure para seu endereço IP.

Opcionalmente, você pode ver como o SSMS está se conectando à sua instância do Banco de Dados SQL do Azure executando este código de Nova Consulta no SSMS:

SELECT client_net_address FROM sys.dm_exec_connections WHERE session_id=@@SPID;O resultado deverá ser o endereço IP público do seu computador local. Você pode verificar seu endereço IP executando o seguinte comando em uma instância local do PowerShell (não no Azure Cloud Shell):

(Invoke-WebRequest -UseBasicParsing -Uri "https://ipinfo.io/ip").ContentVocê usou um comando semelhante para encontrar o endereço IP no início do módulo. Essa consulta deve retornar o mesmo endereço IP.

Gerir regras da firewall com o Azure Cloud Shell

Você também pode usar o comando az sql server firewall-rule da CLI do Azure para criar, excluir e exibir regras de firewall no nível do servidor. Pode utilizar a CLI do Azure através da interface de linha de comandos da máquina virtual (VM) do Azure ou através de um bloco de notas do PowerShell. Para este exercício, você experimentará o Cloud Shell. Você pode abrir um terminal do Cloud Shell por meio do portal do Azure, mas, por enquanto, use o terminal interno da sandbox à direita, que é essencialmente a mesma coisa.

Execute o seguinte comando para configurar seu ambiente:

$database_name = "AdventureWorks" $server = Get-AzureRmSqlServer -ResourceGroupName <rgn>[sandbox resource group name]</rgn> $logical_server = $server.ServerNameDigite o seguinte comando para listar as configurações de firewall do servidor:

az sql server firewall-rule list -g <rgn>[sandbox resource group name]</rgn> -s $logical_serverA saída deve ser um objeto JSON para cada regra na configuração Regras de firewall do menu Rede do seu servidor lógico SQL do Azure no portal do Azure.

Configurar regras de firewall no nível de servidor usando o portal do Azure ou o Cloud Shell concede ao endereço IP do cliente acesso a todos os bancos de dados em seu servidor lógico. Você pode configurar regras de firewall no nível de banco de dados, que se aplicam a bancos de dados individuais usando o comando EXECUTE sp_set_database_firewall_rule T-SQL no SSMS. O T-SQL é o único método disponível para configurar regras de firewall para um banco de dados específico. Para obter mais informações, consulte as referências na página Resumo deste módulo.

Vá mais longe

Agora você aprendeu como atualizar regras de firewall para endereços IP específicos ou intervalos de endereços IP no servidor e no nível do banco de dados. Em um ambiente de produção, você também pode precisar de acesso de várias redes ou recursos virtuais, como aplicativos do Azure ou VMs do Azure. As VMs do Azure têm endereços IP dinâmicos, o que significa que os endereços são alterados. Você pode configurar endereços IP estáticos, que podem ser difíceis de manter usando regras de firewall. Como alternativa, você pode usar regras de rede virtual para gerenciar o acesso de sub-redes específicas que contêm suas VMs ou outros serviços. Você também pode configurar um ponto de extremidade privado, a maneira mais segura de se conectar a um servidor lógico do Banco de Dados SQL do Azure.

Você também pode definir a versão mínima de TLS permitida de conexões de cliente para o servidor lógico usando o menu Rede e indo para a guia Conectividade do servidor lógico SQL do Azure.

Neste vídeo, você aprenderá a criar, configurar e comparar os vários métodos de conexão a um banco de dados no Banco de Dados SQL do Azure:

- Permitir acesso a recursos do Azure

- Regras da firewall

- Regras de rede virtual

- Ponto final privado