Exercício - Detete ameaças com a análise do Microsoft Sentinel

Como engenheiro de segurança a trabalhar na Contoso, observou recentemente que um número significativo de VMs foi eliminado da subscrição do Azure. Quer analisar esta ocorrência e ser alertado quando uma atividade semelhante ocorrer no futuro. Decide implementar uma regra de análise para criar um incidente quando alguém eliminar uma VM existente.

Exercício: Deteção de ameaças com o Microsoft Sentinel Analytics

Neste exercício, você explorará uma regra de análise do Microsoft Sentinel e executará as seguintes tarefas:

- Criar uma regra de incidente a partir de um modelo existente.

- Invocar um incidente e rever as ações associadas.

- Crie uma regra de análise a partir de um modelo de regra.

Nota

Para concluir este exercício, você deve ter concluído a unidade de Configuração do Exercício na Unidade 2. Se não o tiver feito, conclua-o agora e continue com os passos do exercício.

Tarefa 1: Criar uma regra de análise a partir do assistente de regras de análise

No portal do Azure, procure e selecione Microsoft Sentinel e, em seguida, selecione o espaço de trabalho do Microsoft Sentinel criado anteriormente.

No menu Microsoft Sentinel, em Configuração , selecione Analytics.

No Microsoft Sentinel | Barra de cabeçalho do Analytics, selecione Criar e, em seguida, selecione Regra de consulta agendada.

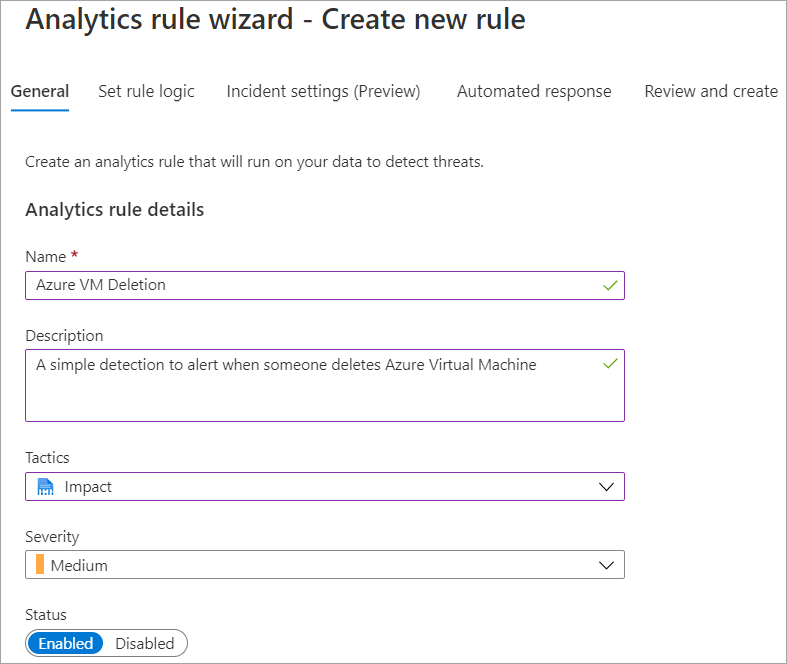

Na guia Geral, insira os valores de entrada na tabela a seguir e selecione Avançar: Definir lógica da regra

Nome Exclusão de VM do Azure. Description Uma deteção simples para alertar quando alguém exclui a Máquina Virtual do Azure. MITRE ATT&CK No menu suspenso MITRE ATT&CK , selecione Impacto. Gravidade Selecione o menu suspenso Severidade, selecione Média. Status Verifique se o status está Ativado. Você pode selecionar Desativado para desativar uma regra se ela gerar um grande número de falsos positivos.

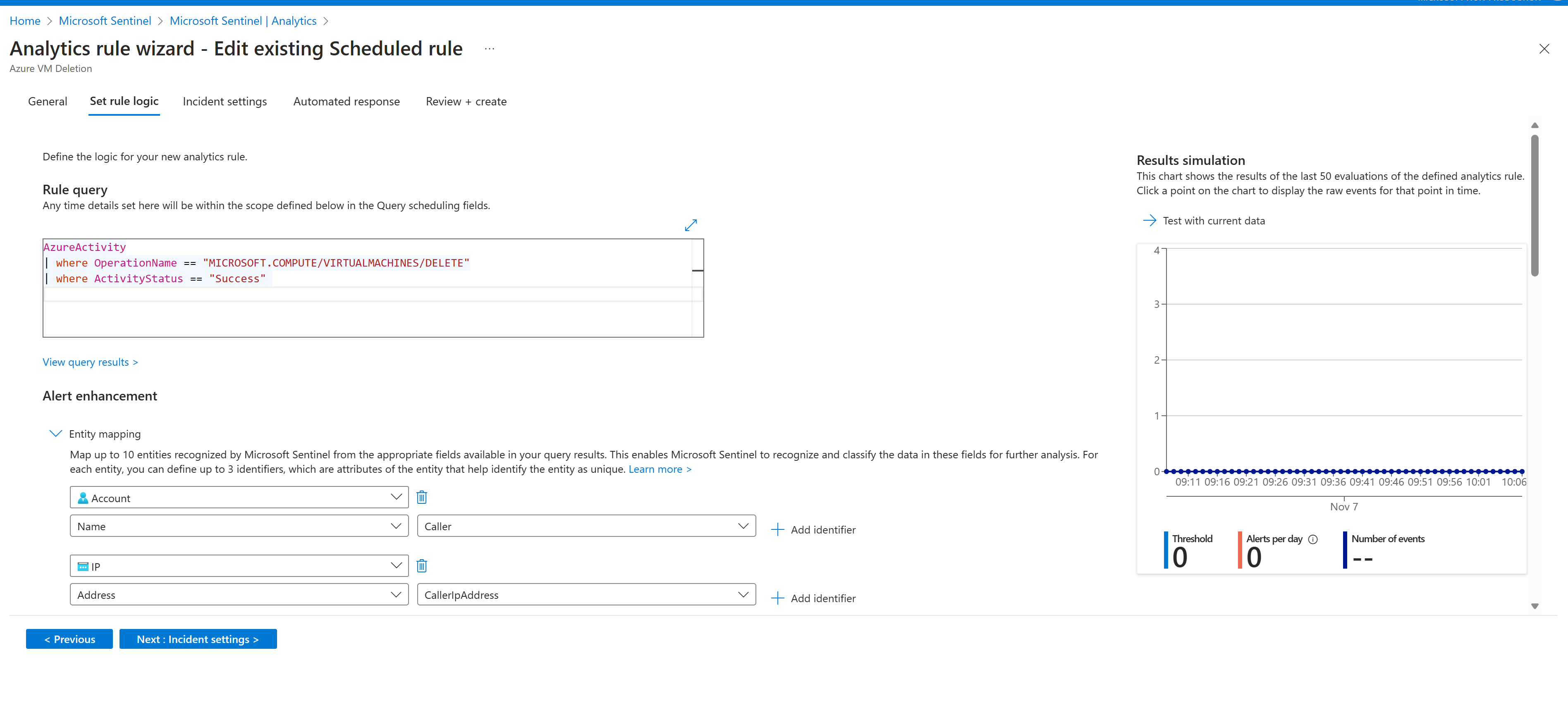

Na guia Definir lógica da regra, copie e cole o seguinte código na caixa de texto Consulta de regra:

AzureActivity | where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE" | where ActivityStatusValue == "Success"No painel Simulação de resultados, selecione Testar com dados atuais e observe os resultados.

Na seção Aprimoramento de alerta, em Mapeamento de entidade, mapeie as entidades retornadas como parte da regra de consulta e que você pode usar para executar análises detalhadas.

Na seção Agendamento de Consultas, configure a frequência com que a consulta deve ser executada e até onde pesquisar no histórico. Selecione a consulta a ser executada a cada 5 minutos e aceite o histórico padrão de 5 horas.

Na seção Limite de alerta, especifique o número de resultados positivos que podem ser retornados para a regra antes que um alerta seja gerado. Aceite os valores predefinidos.

Na seção Agrupamento de eventos, aceite o padrão Agrupar todos os eventos em um único alerta.

Na seção Supressão, defina Parar de executar a consulta depois que o alerta for gerado como Ativado.

Aceite os valores padrão de 5 horas e selecione Avançar: Configuração de incidente (Visualização).

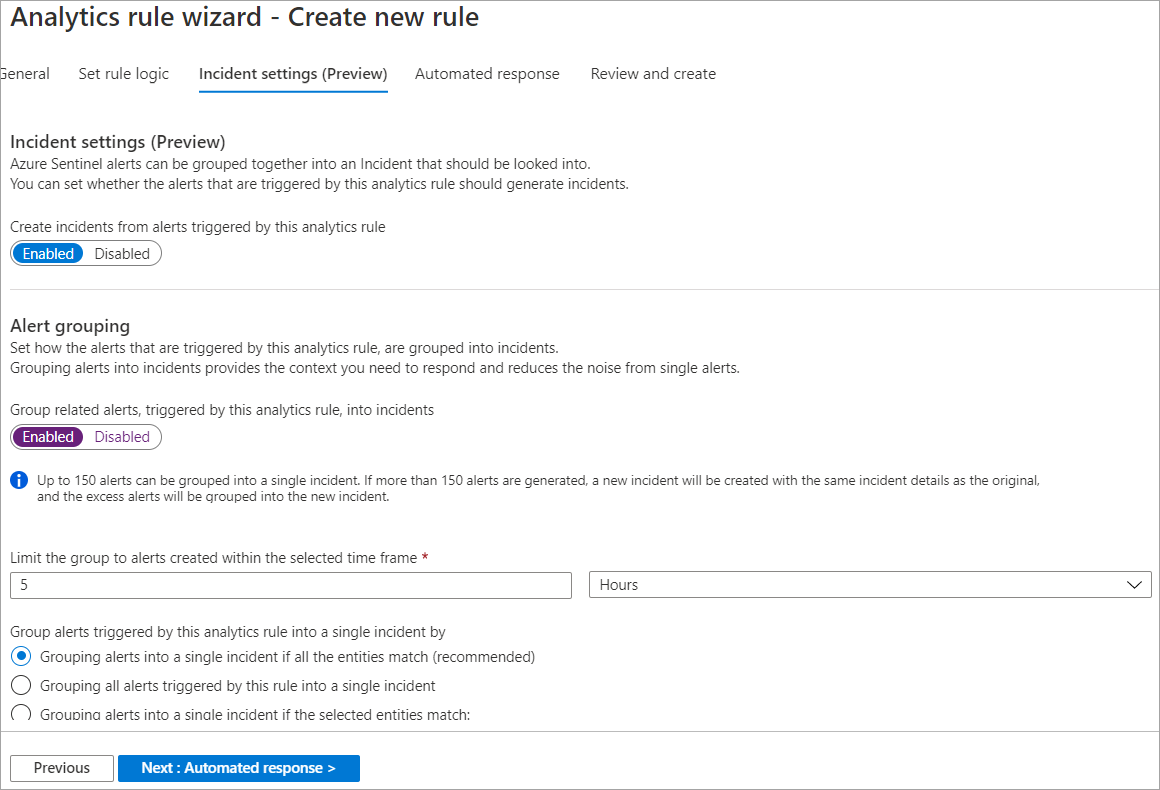

Na guia Configuração de incidente, verifique se Habilitado está selecionado para a criação de incidentes a partir de alertas acionados por esta regra de análise.

Na secção Agrupamento de alertas, selecione Ativado para agrupar os alertas relacionados em incidentes e confirme se a opção Agrupar alertas num único incidente se todas as entidades corresponderem (recomendado) está selecionada.

Certifique-se de que Reabrir incidentes de correspondência fechados está Desativado e, em seguida, selecione Seguinte: Resposta automatizada.

No painel Resposta automatizada, selecione um manual para ser executado automaticamente quando o alerta for gerado. Somente os playbooks que contêm o conector Logic App Microsoft Sentinel são exibidos.

Selecione Next: Review.

Na página Rever e criar, verifique se a validação foi bem-sucedida e, em seguida, selecione Guardar.

Tarefa 2: Invocar um incidente e rever as ações associadas

- No portal do Azure, selecione Base e, na caixa geral de Pesquisa, introduza máquinas virtuais e, em seguida, selecione Enter.

- Na página Máquinas virtuais, localize e selecione a máquina virtual simple-vm que você criou no grupo de recursos para este exercício e, na barra de cabeçalho, selecione Excluir. No prompt Excluir máquina virtual, selecione Sim.

- No prompt Excluir máquina virtual, selecione OK para excluir a máquina virtual.

Nota

Esta tarefa cria um incidente com base na regra de análise que criou na Tarefa 1. A criação de incidentes pode demorar até 15 minutos. Pode prosseguir com os restantes passos desta unidade e, em seguida, observar os resultados num momento posterior.

Tarefa 3: Criar uma regra de análise a partir de um modelo existente

No portal do Azure, selecione Página Inicial, selecione Microsoft Sentinel e, em seguida, selecione o espaço de trabalho do Microsoft Sentinel criado na Unidade 2 deste módulo.

Abra o Microsoft Sentinel, no menu esquerdo em Configuração, selecione Analytics.

No painel Análise, selecione a guia Modelos de regra.

No campo de pesquisa, insira Criar incidentes com base no Microsoft Defender for Cloud e selecione esse modelo de regra.

No painel de detalhes, selecione Criar regra.

No painel Geral, observe o nome da regra de análise e verifique se o Estado da regra é Ativado.

Na seção Lógica da regra do Google Analytics, verifique se o serviço de segurança da Microsoft mostra que o Microsoft Defender for Cloud está selecionado.

Na secção Filtrar por gravidade, selecione Personalizado e, no menu pendente, selecione Alto e Médio.

Se quiser filtros adicionais para os alertas do Microsoft Defender for Cloud, você pode adicionar texto em Incluir alertas específicos e Excluir alertas específicos.

Selecione Seguinte: Resposta automatizada e, em seguida, selecione Seguinte: Rever.

Na página Rever e Criar, selecione Criar.

Resultados

Depois de concluir este exercício, você terá criado uma regra de incidente a partir de um modelo existente e criado uma regra de consulta agendada usando seu próprio código de consulta.

Depois de terminar o exercício, você deve excluir recursos para evitar incorrer em custos.

Limpar os recursos

- No portal do Azure, procure Grupo de recursos.

- Selecione azure-sentinel-rg.

- Na barra de cabeçalho, selecione Eliminar grupo de recursos.

- No campo ESCREVER O NOME DO GRUPO DE RECURSOS:, introduza o nome do grupo de recursos azure-sentinel-rg e selecione Eliminar.