Habilitar autenticação multifator

Exercício - Habilitar autenticação multifator (MFA)

A autenticação multifator (MFA) protege as identidades dos consumidores, solicitando-lhes um segundo método de verificação. O Microsoft Entra Conditional Access reúne sinais, para tomar decisões e aplicar políticas de segurança. Para o nosso site de compras, aplicaremos uma política de Acesso Condicional que solicita MFA. A política de Acesso Condicional destina-se a todos os utilizadores sem qualquer condição.

Nota

Você precisará de pelo menos a função de diretório Administrador de Política de Autenticação para habilitar a autenticação multifator.

Você tem comentários? Por favor, deixe-nos saber como está o seu projeto de prova de conceito. Gostaríamos de ouvir a sua opinião!

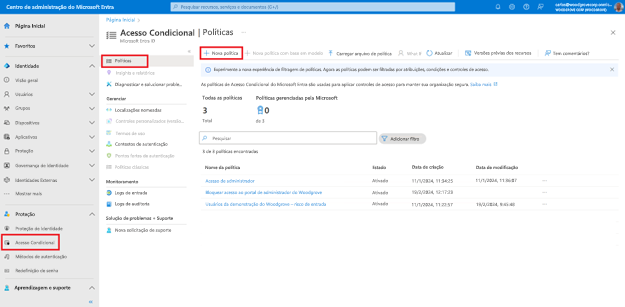

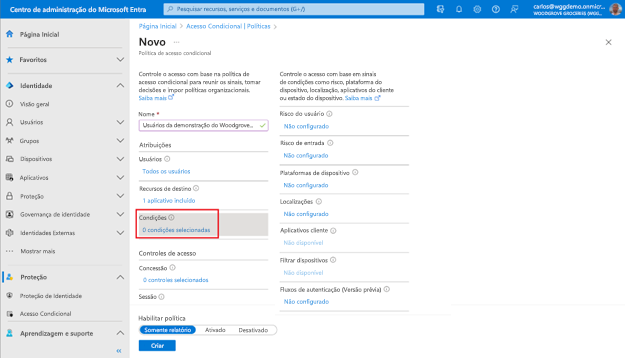

Comece criando uma política de Acesso Condicional para proteger o aplicativo. Entre no centro de administração do Microsoft Entra e navegue até >. Em seguida, selecione Nova política.

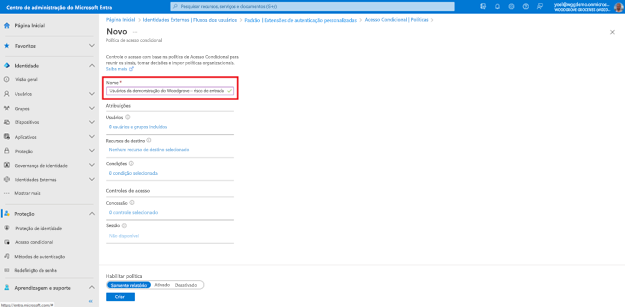

Dê um Nome à sua política, por exemplo, risco de início de sessão.

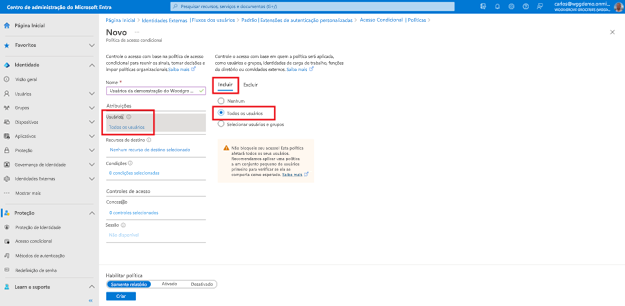

Em Atribuições, selecione o link em Usuários. Em seguida, na guia Incluir , selecione Todos os usuários. Na guia Excluir, você pode selecionar usuários e grupos para as contas de acesso de emergência ou de quebra-vidro da sua organização.

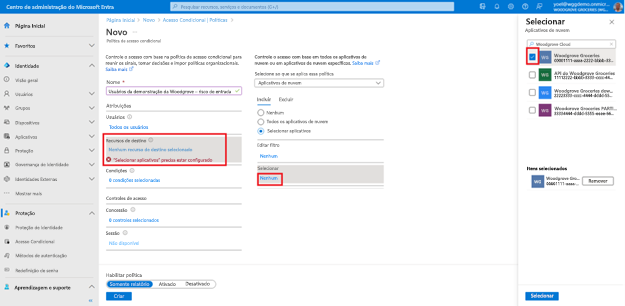

Em Atribuições, selecione Recursos de destino. Em seguida, na guia Incluir, escolha a opção Selecionar aplicativos e clique no botão Selecionar. Encontre seu aplicativo, selecione-o e escolha Selecionar.

Ignore a seção Condições e vá para a próxima etapa.

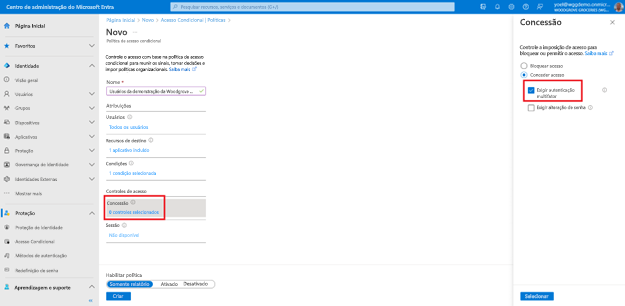

Em Conceder controles>de acesso, selecione Conceder acesso. Em seguida, selecione Exigir autenticação multifator. Com esse tipo de concessão, os usuários devem preencher requisitos de segurança adicionais, como e-mail, chamada telefônica ou mensagem de texto.

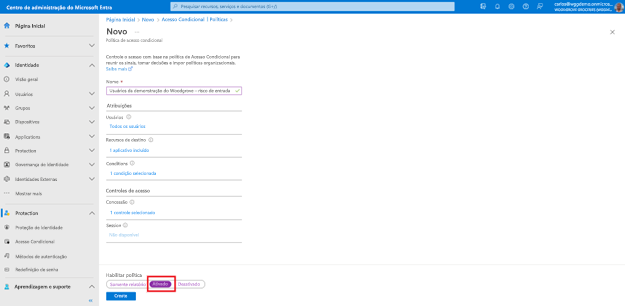

Confirme suas configurações e defina Ativar política como Ativado. Selecione Criar para criar sua política.

Muito bem! Você criou uma política de acesso condicional que exige que os usuários concluam a MFA. Para verificar a experiência do utilizador, inicie sessão na sua aplicação.

Criar política de acesso condicional

O exemplo a seguir cria uma política de acesso condicional. Esta política destina-se a todos os inícios de sessão para todos os utilizadores (exceto para o Administrador Global do inquilino). Na solicitação abaixo, substitua o {web-or-mobile-app-ID} por seu próprio aplicativo Web ou móvel (ID do aplicativo, não ID do objeto.) Observe que você pode adicionar mais aplicativos.

POST https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

{

"templateId": null,

"displayName": "Woodgrove demo - sign in risk",

"state": "enabled",

"sessionControls": null,

"conditions": {

"userRiskLevels": [],

"signInRiskLevels": [

"high",

"medium"

],

"clientAppTypes": [

"all"

],

"platforms": null,

"locations": null,

"times": null,

"deviceStates": null,

"devices": null,

"clientApplications": null,

"applications": {

"includeApplications": [

"{web-or-mobile-app-ID}"

],

"excludeApplications": [],

"includeUserActions": [],

"includeAuthenticationContextClassReferences": [],

"applicationFilter": null

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [],

"includeGroups": [],

"excludeGroups": [],

"includeRoles": [],

"excludeRoles": [],

"includeGuestsOrExternalUsers": null,

"excludeGuestsOrExternalUsers": null

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [],

"termsOfUse": [],

"authenticationStrength": null

}

}