Agentes do Operations Manager

No System Center Operations Manager, um agente é um serviço instalado em um computador que procura dados de configuração e coleta proativamente informações para análise e relatórios, mede o estado de integridade de objetos monitorados, como um banco de dados SQL ou disco lógico, e executa tarefas sob demanda por um operador ou em resposta a uma condição. Ele permite que o Operations Manager monitore os sistemas operacionais Windows, Linux e UNIX e os componentes de um serviço de TI instalado neles, como um site ou um controlador de domínio do Ative Directory.

Agente do Windows

Num computador Windows que está a ser monitorizado, o agente do Operations Manager é listado como o serviço Agente de Monitorização da Microsoft (MMA). O serviço Microsoft Monitoring Agent coleta dados de eventos e desempenho, executa tarefas e outros fluxos de trabalho definidos em um pacote de gerenciamento. Mesmo quando o serviço não consegue se comunicar com o servidor de gerenciamento ao qual se reporta, o serviço continua a ser executado e enfileira os dados e eventos coletados no disco do computador monitorado. Quando a conexão é restaurada, o serviço Microsoft Monitoring Agent envia dados e eventos coletados para o servidor de gerenciamento.

Observação

- O serviço Microsoft Monitoring Agent é às vezes chamado de serviço de saúde.

O serviço Microsoft Monitoring Agent também é executado em servidores de gerenciamento. Em um servidor de gerenciamento, o serviço executa fluxos de trabalho de monitoramento e gerencia credenciais. Para executar fluxos de trabalho, o serviço inicia MonitoringHost.exe processos usando credenciais especificadas. Esses processos monitoram e coletam dados de log de eventos, dados do contador de desempenho, dados WMI (Instrumentação de Gerenciamento do Windows) e executam ações como scripts.

Comunicação entre agentes e servidores de gerenciamento

O agente do Operations Manager envia dados de alerta e descoberta para seu servidor de gerenciamento primário atribuído, que grava os dados no banco de dados operacional. O agente também envia dados de eventos, desempenho e estado para o servidor de gerenciamento primário desse agente, que grava os dados nos bancos de dados operacionais e de data warehouse simultaneamente.

O agente envia dados de acordo com os parâmetros de programação para cada regra e monitor. Para regras de coleta otimizadas, os dados só são transmitidos se uma amostra de um contador diferir da amostra anterior por uma tolerância especificada, como 10%. Isso ajuda a reduzir o tráfego de rede e o volume de dados armazenados no banco de dados operacional.

Além disso, todos os agentes enviam um pacote de dados, chamado de pulsação, para o servidor de gerenciamento em uma programação regular, por padrão a cada 60 segundos. O objetivo do sinal de coração é validar a disponibilidade do agente e a comunicação entre o agente e o servidor de gestão. Para obter mais informações sobre pulsações, consulte Como funcionam as pulsações no Operations Manager.

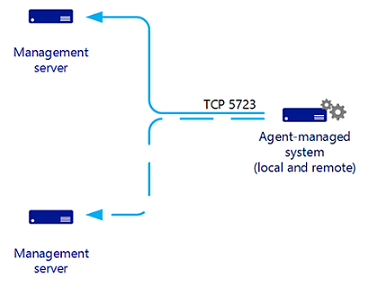

Para cada agente, o Operations Manager executa um observador do serviço de integridade , que monitora o estado do Serviço de Integridade remoto da perspetiva do servidor de gestão. O agente se comunica com um servidor de gerenciamento pela porta TCP 5723.

Agente Linux/UNIX

A arquitetura do agente UNIX e Linux difere significativamente de um agente Windows. O agente do Windows tem um Serviço de Saúde responsável por avaliar a integridade do computador monitorado. O agente UNIX e Linux não executa um serviço de monitorização; em vez disso, ele passa informações para o Serviço de Monitorização em um servidor de gerenciamento para avaliação. O servidor de gerenciamento executa todos os fluxos de trabalho para monitorar a integridade do sistema operacional definida em nossa implementação dos pacotes de gerenciamento UNIX e Linux:

- Disco

- Processador

- Memória

- Adaptadores de rede

- Sistema Operativo

- Processos

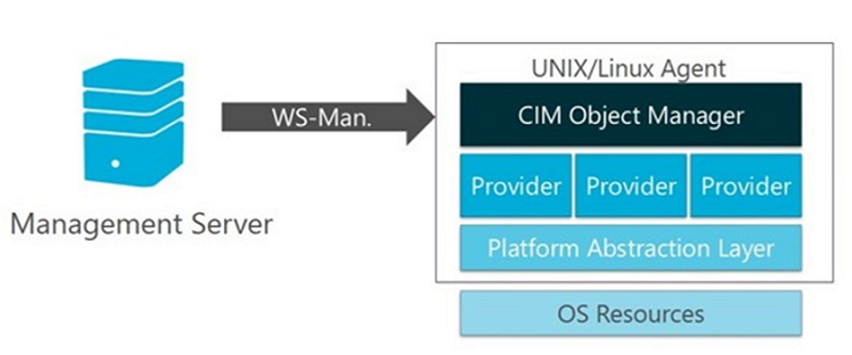

- Ficheiros de registo

Os agentes UNIX e Linux para Operations Manager consistem em um CIM Object Manager (ou seja, CIM Server) e um conjunto de CIM Providers. O CIM Object Manager é o componente servidor que implementa a WS-Management comunicação, autenticação, autorização e despacho de solicitações para os provedores. Os provedores são a chave para a implementação do CIM no agente, definindo as classes e propriedades do CIM, fazendo interface com as APIs do kernel para recuperar dados brutos, formatando os dados (por exemplo, calculando deltas e médias) e atendendo às solicitações despachadas do CIM Object Manager. Do System Center Operations Manager 2007 R2 até o System Center 2012 SP1, o CIM Object Manager usado nos agentes UNIX e Linux do Operations Manager é o servidor OpenPegasus. Os provedores usados para coletar e relatar dados de monitoramento são desenvolvidos pela Microsoft e de código aberto na CodePlex.com.

Isso mudou no System Center 2012 R2 Operations Manager, onde os agentes UNIX e Linux agora se baseiam em uma implementação totalmente consistente da Open Management Infrastructure (OMI) como seu CIM Object Manager. No caso dos agentes UNIX/Linux do Operations Manager, o OMI está substituindo o OpenPegasus. Como o OpenPegasus, o OMI é uma implementação do CIM Object Manager de código aberto, leve e portátil – embora seja mais leve e portátil do que o OpenPegasus. Esta implementação continua a ser aplicada no System Center 2016 - Operations Manager e posterior.

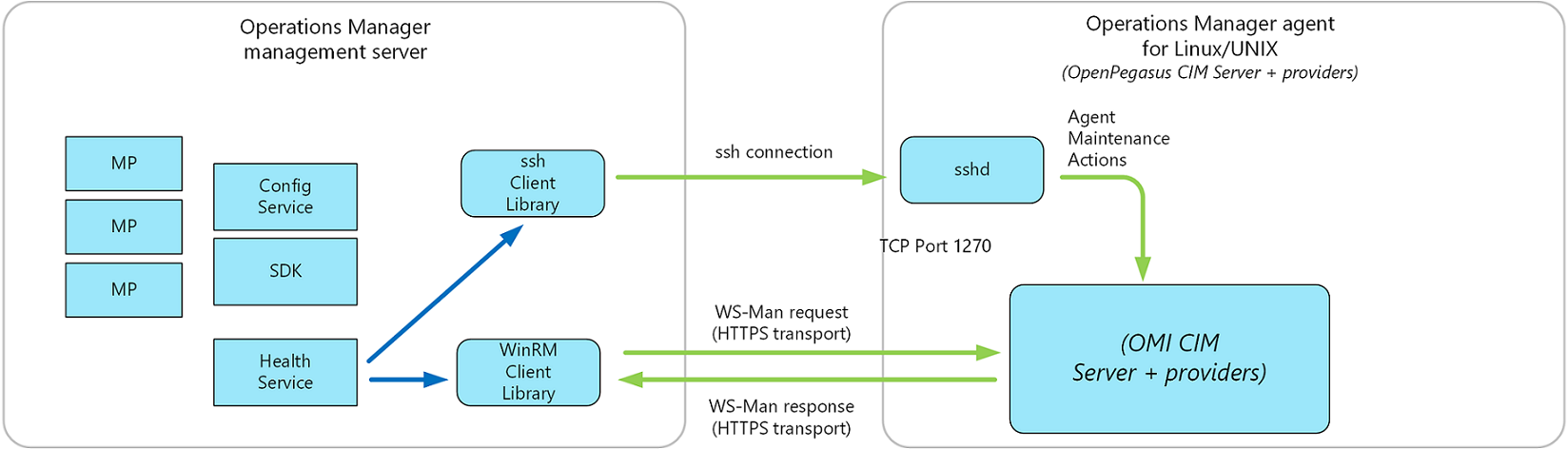

A comunicação entre o servidor de gerenciamento e o agente UNIX e Linux é dividida em duas categorias: manutenção do agente e monitoramento de integridade. O servidor de gerenciamento usa dois protocolos para se comunicar com o computador UNIX ou Linux:

Secure Shell (SSH) e Secure Shell File Transfer Protocol (SFTP)

Usado para tarefas de manutenção de agentes, como instalação, atualização e remoção de agentes.

Serviços Web para Gestão (WS-Management)

Usado para todas as operações de monitoramento e inclui a descoberta de agentes que já estavam instalados.

A comunicação entre o servidor de gestão do Operations Manager e o agente UNIX e Linux utiliza WS-Man através de HTTPS e a interface WinRM. Todas as tarefas de manutenção do agente são executadas por SSH na porta 22. Toda a monitorização de saúde é realizada em WS-MAN na porta 1270. O servidor de gerenciamento solicita dados de desempenho e configuração via WS-MAN antes de avaliar os dados para fornecer o status de integridade. Todas as ações, como manutenção de agentes, monitores, regras, tarefas e recuperações, são configuradas para usar perfis predefinidos de acordo com os seus requisitos para uma conta sem privilégios ou com privilégios.

Observação

Todas as credenciais mencionadas neste artigo pertencem a contas que foram estabelecidas no computador UNIX ou Linux, não às contas do Operations Manager configuradas durante a instalação do Operations Manager. Entre em contato com o administrador do sistema para obter credenciais e informações de autenticação.

Para suportar as novas melhorias de escalabilidade com o número de sistemas UNIX e Linux que o System Center 2016 - Operations Manager e posterior pode monitorar por servidor de gerenciamento, as novas APIs Async Windows Management Infrastructure (MI) estão disponíveis em vez das APIs WSMAN Sync, que estão em uso por padrão. Para habilitar essa alteração, você precisa criar a nova chave do Registro UseMIAPI para permitir que o Operations Manager use as novas APIs Async MI em servidores de gerenciamento monitorando sistemas Linux/Unix.

- Abra o Editor do Registro a partir de um prompt de comando elevado.

- Crie a chave do Registro UseMIAPI em

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft Operations Manager\3.0\Setup.

Se você precisar restaurar a configuração original usando as APIs de sincronização do WSMAN, poderá excluir a UseMIAPI chave do Registro.

Segurança do agente

Autenticação no computador UNIX/Linux

No Operations Manager, o administrador do sistema não precisa mais fornecer a senha raiz do computador UNIX ou Linux ao servidor de gerenciamento. Agora, por elevação, uma conta não privilegiada pode assumir a identidade de uma conta privilegiada no computador UNIX ou Linux. O processo de elevação é executado pelos programas UNIX su (superusuário) e sudo que usam as credenciais fornecidas pelo servidor de gerenciamento. Para operações de manutenção de agente privilegiado que usam SSH (como deteção, implantação, atualizações, desinstalação e recuperação de agente), é fornecido suporte para su, elevação de privilégios com sudo e suporte para autenticação de chave SSH (com ou sem frase-passe). Para operações privilegiadas de WS-Management (como a visualização de ficheiros de log seguros), o suporte para elevação de sudo (sem senha) é adicionado.

Para obter instruções detalhadas sobre como especificar credenciais e configurar contas, consulte Como definir credenciais para acessar computadores UNIX e Linux.

Autenticação com servidor gateway

Os servidores gateway são usados para habilitar o gerenciamento de agentes de computadores que estão fora do limite de confiança Kerberos de um grupo de gerenciamento. Como o servidor gateway reside em um domínio que não é confiável para o domínio em que o grupo de gerenciamento está, os certificados devem ser usados para estabelecer a identidade, o agente, o servidor gateway e o servidor de gerenciamento de cada computador. Esse arranjo satisfaz o requisito do Operations Manager para autenticação mútua.

Isso requer que você solicite certificados para cada agente que reportará a um servidor gateway e importe esses certificados para o computador de destino usando a ferramenta MOMCertImport.exe, localizada no diretório SupportTools\ (amd64 ou x86) da mídia de instalação. Você precisa ter acesso a uma autoridade de certificação (CA), que pode ser uma autoridade de certificação pública, como a VeriSign, ou pode usar os Serviços de Certificados da Microsoft.

Implantação do agente

Os agentes do System Center Operations Manager podem ser instalados usando um dos três métodos a seguir. A maioria das instalações usa uma combinação desses métodos para instalar diferentes conjuntos de computadores, conforme apropriado.

Observação

- Não é possível instalar o MMA em um computador em que o servidor de gerenciamento do Operations Manager, o servidor gateway, o console de operações, o banco de dados operacional, o console da Web, o System Center Essentials ou o System Center Service Manager esteja instalado, pois eles já têm sua versão interna do MMA instalada.

- Você só pode usar o MMA ou o agente de análise de log (versão VM Extension).

- A descoberta e a instalação de um ou mais agentes a partir do console de Operações. Esta é a forma mais comum de instalação. Um servidor de gerenciamento deve ser capaz de conectar o computador com RPC, e a Conta de Ação do servidor de gerenciamento ou outras credenciais fornecidas devem ter acesso administrativo ao computador de destino.

- Inclusão na imagem de instalação. Esta é uma instalação manual em uma imagem base que é usada para a preparação de outros computadores. Nesse caso, a integração do Ative Directory pode ser usada para atribuir automaticamente o computador a um servidor de gerenciamento na inicialização inicial.

- Instalação manual. Esse método é usado quando o agente não pode ser instalado por um dos outros métodos, por exemplo, quando a chamada de procedimento remoto (RPC) não está disponível devido a um firewall. A configuração é executada manualmente no agente ou implantada por meio de uma ferramenta de distribuição de software existente.

Os agentes instalados usando o Assistente de Descoberta podem ser gerenciados a partir do console de Operações, como atualizar versões do agente, aplicar patches e configurar o servidor de gerenciamento ao qual o agente se reporta.

Quando você instala o agente usando um método manual, as atualizações para o agente também devem ser executadas manualmente. Você poderá usar a integração do Ative Directory para atribuir agentes a grupos de gerenciamento. Para obter mais informações, consulte integrando o Ative Directory e o Operations Manager.

Selecione a guia necessária para saber mais sobre a implantação do agente em sistemas Windows, UNIX e LINUX:

- Implantação do Agent no sistema Windows

- Implementação do Agent no sistema UNIX e Linux

A descoberta de um sistema Windows requer que as portas TCP 135 (RPC), intervalo RPC e TCP 445 (SMB) permaneçam abertas e que o serviço SMB esteja habilitado no computador do agente.

- Depois que um dispositivo de destino for descoberto, um agente poderá ser implantado nele. A instalação do agente requer:

- Abrir portas RPC começando com o mapeador de endpoints TCP 135 e a porta SMB (Bloco de Mensagens de Servidor) TCP/UDP 445.

- Habilitando o compartilhamento de arquivos e impressoras para redes Microsoft e o cliente para serviços de redes Microsoft. (Isso garante que a porta SMB esteja ativa.)

- Se habilitada, as configurações da Diretiva de Grupo do Firewall do Windows para Permitir exceção de administração remota e Permitir exceção de compartilhamento de arquivos e impressoras devem ser definidas como Permitir mensagens de entrada não solicitadas do endereço IP e sub-redes dos servidores de gerenciamento primário e secundário do agente.

- Uma conta que tenha direitos de administrador local no computador de destino.

- Windows Installer 3.1. Para instalar, consulte o artigo 893803 na Base de Dados de Conhecimento Microsoft https://go.microsoft.com/fwlink/?LinkId=86322

- Microsoft Core XML Services (MSXML) 6 na mídia de instalação do produto Operations Manager no subdiretório \msxml. A instalação do agente push instala o MSXML 6 no dispositivo de destino se ele ainda não estiver instalado.

Atribuição de agente do Ative Directory

O System Center Operations Manager permite que você aproveite seu investimento nos Serviços de Domínio Ative Directory (AD DS), permitindo que você o use para atribuir computadores gerenciados por agente a grupos de gerenciamento. Esse recurso é comumente usado com o agente implantado como parte de um processo de compilação de implantação de servidor. Quando o computador fica online pela primeira vez, o agente do Operations Manager consulta o Ative Directory para sua atribuição de servidor de gerenciamento primário e de failover e inicia automaticamente o monitoramento do computador.

Para atribuir computadores a grupos de gerenciamento usando o AD DS:

- O nível funcional dos domínios do AD DS deve ser nativo do Windows 2008 ou superior

- Os computadores gerenciados por agente e todos os servidores de gerenciamento devem estar no mesmo domínio ou em domínios confiáveis bidirecionais.

Observação

Um agente que determina que está instalado em um controlador de domínio não consultará o Ative Directory para obter informações de configuração. Isto deve-se a razões de segurança. A Integração com o Ative Directory é desabilitada por padrão em controladores de domínio porque o agente é executado na conta Sistema Local. A conta Sistema Local em um controlador de domínio tem direitos de Administrador de Domínio; portanto, ele deteta todos os Pontos de Conexão de Serviço do Servidor de Gerenciamento registrados no Ative Directory, independentemente da associação ao grupo de segurança do controlador de domínio. Como resultado, o agente tenta se conectar a todos os servidores de gerenciamento em todos os grupos de gerenciamento. Os resultados podem ser imprevisíveis, apresentando assim um risco de segurança.

A atribuição de agente é realizada usando um SCP (Ponto de Conexão de Serviço), que é um objeto do Ative Directory para publicar informações que os aplicativos cliente podem usar para vincular a um serviço. Isso é criado por um administrador de domínio que executa a ferramenta de linha de comando MOMADAdmin.exe para criar um contêiner do AD DS para um grupo de gerenciamento do Operations Manager nos domínios dos computadores que ele gerencia. O grupo de segurança do AD DS especificado ao executar o MOMADAdmin.exe recebe permissões de Leitura e Exclusão Filho para o contêiner. O SCP contém informações de conexão com o servidor de gerenciamento, incluindo o FQDN e o número da porta do servidor. Os agentes do Operations Manager podem descobrir automaticamente os servidores de gestão ao consultar SCPs. A herança não está desativada e, como um agente pode ler as informações de integração registadas no AD, ao forçar a herança para o grupo Todos de modo a ler todos os objetos no nível raiz no Active Directory, isso afetará gravemente e, essencialmente, interromperá a funcionalidade de Integração do AD. Se você forçar explicitamente a herança em todo o diretório concedendo permissões de leitura ao grupo Todos, deverá bloquear essa herança no contêiner de Integração do AD de nível superior, chamado OperationsManager, e em todos os objetos filho. Se você não conseguir fazer isso, a Integração do AD não funcionará como projetado e você não terá uma atribuição primária e de failover confiável e consistente para agentes implantados. Além disso, se tiveres mais do que um grupo de gestão, todos os agentes em ambos os grupos de gestão também serão multi-hospedados.

Esse recurso é eficaz para gerir a atribuição de agentes numa implantação de grupo de gestão distribuída, evitando que os agentes relatem informações a servidores de gestão dedicados a pools de recursos ou a servidores de gestão num data center secundário em configuração de espera aquecida, prevenindo assim o failover do agente durante operações normais.

A configuração da atribuição de agente é gerenciada por um administrador do Operations Manager usando o Assistente de Atribuição e Failover de Agente para atribuir computadores a um servidor de gerenciamento primário e secundário.

Observação

A Integração com o Ative Directory está desativada para agentes que foram instalados a partir do console de Operações. Por padrão, a Integração com o Ative Directory está habilitada para agentes instalados manualmente usando MOMAgent.msi.

Próximos passos

Para entender como instalar o agente do Windows a partir do console de Operações, consulte Instalar o agente no Windows usando o do Assistente de Descoberta ou para instalar o agente a partir da linha de comando, consulte Instalar o Windows Agent manualmente usando MOMAgent.msi.

Para entender como instalar o Linux e o UNIX a partir do console de Operações, consulte Instalar agente no UNIX e Linux usando o Assistente de Descoberta.

Para saber como criar o container no Active Directory, configurar a atribuição de failover de agente e gerir a configuração, consulte Como configurar e usar a Integração do Active Directory para atribuição de agente.