Configurar a elevação sudo e as chaves SSH

Com o Operations Manager, você pode fornecer credenciais para que uma conta sem privilégios seja elevada em um computador UNIX ou Linux usando sudo, permitindo que o usuário execute programas ou acesse arquivos que tenham os privilégios de segurança de outra conta de usuário. Para manutenção do agente, você também pode usar chaves SSH (Secure Shell) em vez de uma senha para comunicação segura entre o Operations Manager e o computador de destino.

Observação

O Operations Manager dá suporte à autenticação baseada em chave SSH com dados de arquivo de chave no formato PPK (Chave Privada PuTTY). Atualmente suporta chaves SSH v.1 RSA e chaves SSH v.2 RSA e DSA.

Para obter e configurar a chave SSH do computador UNIX e Linux, você precisa do seguinte software em seu computador baseado em Windows:

- Uma ferramenta de transferência de arquivos, como o WinSCP, para transferir arquivos do computador UNIX ou Linux para o computador baseado em Windows.

- O programa PuTTY, ou um programa semelhante, para executar comandos no computador UNIX ou Linux.

- O programa PuTTYgen para salvar a chave SHH privada no formato OpenSSH no computador baseado em Windows.

Observação

O programa sudo existe em diferentes locais nos sistemas operacionais UNIX e Linux. Para fornecer acesso uniforme ao sudo, o script de instalação do agente UNIX e Linux cria o link /etc/opt/microsoft/scx/conf/sudodir simbólico para apontar para o diretório que deve conter o programa sudo. Em seguida, o agente usa esse link simbólico para invocar sudo.

Quando o agente é instalado, esse link simbólico é criado automaticamente, não há ações adicionais necessárias nas configurações padrão do UNIX e do Linux; No entanto, se você tiver o sudo instalado em um local não padrão, altere o link simbólico para apontar para o diretório onde o sudo está instalado. Se você alterar o link simbólico, seu valor será preservado nas operações de desinstalação, reinstalação e atualização com o agente.

Configurar uma conta para elevação sudo

Observação

As informações fornecidas nesta seção explicam como configurar um usuário de exemplo, scomuser, e concedem a ele direitos totais no computador cliente.

Se você já possui contas de usuário e/ou deseja configurar o monitoramento de baixo privilégio , os modelos sudoers estão disponíveis e concedem apenas as permissões necessárias para operações bem-sucedidas de monitoramento e manutenção. Para obter mais informações, consulte: Modelos Sudoers para elevação no monitoramento UNIX/Linux

Os procedimentos a seguir criam uma conta e sudo elevation usando scomuser para um nome de usuário.

Criar um usuário

- Entrar no computador UNIX ou Linux como

root - Adicione o usuário:

useradd scomuser - Adicione uma senha e confirme a senha:

passwd scomuser

Agora você pode configurar a elevação sudo e criar uma chave SSH para scomuser, conforme descrito nos procedimentos a seguir.

Configurar a elevação sudo para o usuário

Entrar no computador UNIX ou Linux como

rootUse o programa visudo para editar a configuração sudo em um editor de texto vi. Execute o seguinte comando:

visudoEncontre a seguinte linha:

root ALL=(ALL) ALLInserir a seguinte linha a seguir:

scomuser ALL=(ALL) NOPASSWD: ALLNão há suporte para a alocação TTY. Certifique-se de que a seguinte linha esteja comentada:

# Defaults requirettyImportante

Esta etapa é necessária para que o sudo funcione.

Salve o arquivo e saia do visudo:

- Pressione

ESCe depois: (colon)seguido dewq!e, em seguida, pressioneEnterpara salvar suas alterações e sair normalmente.

- Pressione

Teste a configuração inserindo os dois comandos a seguir. O resultado deve ser uma listagem do diretório sem que seja solicitada uma senha:

su - scomuser sudo ls /etc

Agora você pode acessar a scomuser conta usando sua senha e elevação sudo, permitindo que você especifique credenciais em assistentes de tarefa e descoberta e em Contas RunAs.

Criar uma chave SSH para autenticação

Dica

As chaves SSH são usadas apenas para operações de manutenção do agente e não são usadas para monitoramento, certifique-se de criar a chave para o usuário correto se estiver usando várias contas.

Os procedimentos a seguir criam uma chave SSH para a scomuser conta que foi criada nos exemplos anteriores.

Gerar a chave SSH

- Inicie sessão como

scomuser. - Gere a chave usando o algoritmo DSA (Algoritmo de Assinatura Digital):

ssh-keygen -t dsa- Observe a senha opcional, se você a forneceu.

O utilitário ssh-keygen cria o /home/scomuser/.ssh diretório com o arquivo id_dsa de chave privada e o arquivo id_dsa.pub de chave pública dentro, esses arquivos são usados no procedimento a seguir.

Configurar uma conta de usuário para dar suporte à chave SSH

- No prompt de comando, digite os comandos a seguir. Para navegar até o diretório da conta do usuário:

cd /home/scomuser - Especifique o acesso exclusivo do proprietário ao diretório:

chmod 700 .ssh - Navegue até o diretório .ssh:

cd .ssh - Crie um arquivo de chaves autorizadas com a chave pública:

cat id_dsa.pub >> authorized_keys - Conceda ao usuário permissões de leitura e gravação para o arquivo de chaves autorizadas:

chmod 600 authorized_keys

Agora você pode copiar a chave SSH privada para o computador baseado em Windows, conforme descrito no próximo procedimento.

Copie a chave SSH privada para o computador baseado em Windows e salve no formato OpenSSH

- Use uma ferramenta, como o WinSCP, para transferir o arquivo

id_dsade chave privada (sem extensão) do cliente para um diretório em seu computador baseado no Windows. - Execute o PuTTYgen.

- Na caixa de diálogo Gerador de Chaves PuTTY, selecione o botão Carregar e, em seguida, selecione a chave

id_dsaprivada que você transferiu do computador UNIX ou Linux. - Selecione Salvar chave privada e nome e salve o arquivo no diretório desejado.

- Você pode usar o arquivo exportado em uma conta RunAs de manutenção configurada para

scomusero , ou ao executar tarefas de manutenção por meio do console.

Você pode usar a scomuser conta usando a chave SSH e a elevação sudo para especificar credenciais nos assistentes do Operations Manager e para configurar contas Executar como.

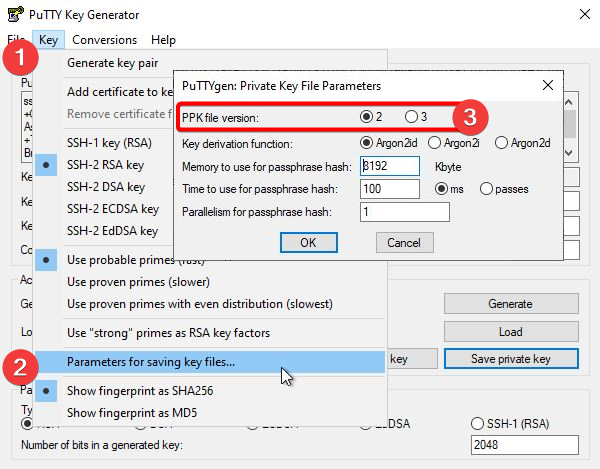

Importante

O arquivo PPK versão 2 é a única versão atualmente com suporte para o System Center Operations Manager.

Por padrão, o PuTTYgen é definido para usar o arquivo PPK versão 3. Você pode alterar a versão do arquivo PPK para 2 acessando a barra de ferramentas e selecionando Parâmetros-chave > para salvar arquivos-chave..., em seguida, selecione o botão de opção para 2 para a versão do arquivo PPK.

Próximas etapas

- Revise as credenciais que você deve ter para acessar computadores UNIX e Linux para entender como autenticar e monitorar seus computadores UNIX e Linux.

- Examine Configurando Cifras SSL se precisar reconfigurar o Operations Manager para usar uma cifra diferente.