Gerir funções de admin com a Privileged Identity Management do Microsoft Entra

Utilize o Microsoft Entra Privileged Identity Management (PIM) para gerir funções de administrador com privilégios elevados no centro de administração do Power Platform.

Pré-requisitos

- Remova as antigas atribuições de funções de administrador de sistema nos seus ambientes. Pode utilizar scripts do PowerShell para inventariar e remover utilizadores não desejados da função de Administrador de Sistema num ou mais ambientes do Power Platform.

Alterações ao suporte de caraterísticas

Microsoft não atribui mais automaticamente a função Administrador Sistema a usuários com funções de administrador global ou de nível de serviço, como Power Platform Administrador e Dynamics 365 Administrador.

Estes administradores podem continuar a iniciar sessão no centro de administração com os Power Platform seguintes privilégios:

- Ativar ou desativar definições ao nível do inquilino

- Ver informações de análise para ambientes

- Ver consumo de capacidades

Esses administradores não podem realizar atividades que exijam acesso direto aos Dataverse dados sem uma licença. Exemplos destas atividades incluem:

- Atualizar o direito de acesso para um utilizador num ambiente

- Instalar aplicações para um ambiente

Importante

Administradores globais, Power Platform administradores e administradores de serviço Dynamics 365 devem concluir outra passo antes de poderem executar atividades que exijam acesso Dataverse. Devem elevar-se à função de Administrador de Sistema no ambiente onde necessitam de acesso. Todas as ações de elevação são registadas no Microsoft Purview.

Limitações conhecidas

Ao usar a API, você percebe que, se o chamador for um Administrador do sistema, a chamada auto-elevada retornará um êxito em vez de notificar o chamador de que o sistema já Administrador existe.

O utilizador que faz a chamada tem de ter a função de administrador de inquilinos atribuída. Para uma lista completa dos utilizadores que satisfazem os critérios de administração de inquilinos, consulte Alterações ao suporte de caraterísticas

Se você for um Dynamics 365 Administrador e o ambiente estiver protegido por um grupo de segurança, deverá ser membro do grupo de segurança. Esta regra não se aplica a usuários com as funções Administrador ou Power Platform Administrador globais.

A API de elevação só pode ser invocada pelo utilizador que precisa de elevar o seu estado. Não suporta fazer chamadas à API em nome de outro utilizador para efeitos de elevação.

A função de Administrador do sistema atribuída por meio da autoelevação não é removida quando a atribuição de função expira no Privileged Identity Management. Você deve remover manualmente o utente da função de Administrador do sistema. Ver atividade de limpeza

Está disponível uma solução alternativa para os clientes que utilizam o Kit de Iniciação CoE do Microsoft Power Platform. Consulte Problema PIM e Alternativa N.º 8119 para mais informações e detalhes.

As atribuições de funções através de grupos não são suportadas. Certifique-se de que atribui funções diretamente ao utilizador.

Elevar-se a si próprio à função de administrador de sistema

Suportamos a elevação através do PowerShell ou de uma experiência intuitiva no centro de administração do Power Platform.

Nota

Os utilizadores que se tentam elevar a si mesmo têm de ser um administrador Global, admin do Power Platform ou do Dynamics 365. A interface de utilizador no centro de administração do Power Platform não está disponível para utilizadores com outras funções de admin do Entra ID e a tentativa de elevação própria através da API do PowerShell devolve um erro.

Elevar-se a si próprio através do PowerShell

Configurar o PowerShell

Instale o módulo MSAL do PowerShell. Só precisa de instalar o módulo uma vez.

Install-Module -Name MSAL.PS

Para mais informações sobre como configurar o PowerShell, consulte Início Rápido da API Web com o PowerShell e o Visual Studio Code.

Passo 1: executar o script a elevar

Neste script do PowerShell pode:

- Autenticar-se, através da API da Power Platform.

- Criar uma consulta

httpcom o seu ID de ambiente. - Chamar o ponto final da API para pedir a elevação.

Adicionar o ID do seu ambiente

Obtenha o seu ID de Ambiente a partir do separador Ambientes do Centro de Administração do Power Platform.

Adicione o seu

<environment id>exclusivo ao script.

Executar o script

Copie e cole o script numa consola do PowerShell.

# Set your environment ID

$environmentId = "<your environment id>"

Import-Module MSAL.PS

# Authenticate

$AuthResult = Get-MsalToken -ClientId '49676daf-ff23-4aac-adcc-55472d4e2ce0' -Scope 'https://api.powerplatform.com/.default'

$Headers = @{

Authorization = "Bearer $($AuthResult.AccessToken)"

'Content-Type' = "application/json"

}

$uri = "https://api.powerplatform.com/usermanagement/environments/$environmentId/user/applyAdminRole?api-version=2022-03-01-preview";

try {

$postRequestResponse = Invoke-RestMethod -Method Post -Headers $Headers -Uri $uri

}

catch {

# Dig into the exception to get the Response details.

Write-Host "Response CorrelationId:" $_.Exception.Response.Headers["x-ms-correlation-id"]

Write-Host "StatusCode:" $_.Exception.Response.StatusCode.value__

Write-Host "StatusDescription:" $_.Exception.Response.StatusDescription

$result = $_.Exception.Response.GetResponseStream()

$reader = New-Object System.IO.StreamReader($result)

$reader.BaseStream.Position = 0

$reader.DiscardBufferedData()

$responseBody = $reader.ReadToEnd();

Write-Host $responseBody

}

$output = $postRequestResponse | ConvertTo-Json -Depth 2

Write-Host $output

Passo 2: confirmar o resultado

Mediante sucesso, pode ver um resultado semelhante ao seguinte. Procure "Code": "UserExists" como prova que elevou com sucesso a sua função.

{

"errors": [],

"information": [

{

"Subject": "Result",

"Description": "[\"SyncMode: Default\",\"Instance df12c345-7b56-ee10-8bc5-6045bd005555 exists\",\"Instance df85c664-7b78-ee11-8bc5-6045bd005555 in enabled state\",\"Instance Url found https://orgc1234567.crm.dynamics.com\",\"User found in AD tenant\",\"User in enabled state in AD tenant\",\"SystemUser with Id:11fa11ab-4f75-ee11-9999-6045bd12345a, objectId:aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb exists in instance\"]",

"Code": "UserExists"

},

{ ... }

}

Erros

Pode ver uma mensagem de erro se não tiver as permissões corretas.

"Unable to assign System Administrator security role as the user is not either a Global admin, Power Platform admin, or Dynamics 365 admin. Please review your role assignments in Entra ID and try again later. For help, please reach out to your administrator."

Passo 3: Atividade de limpeza

Execute Remove-RoleAssignmentFromUsers para remover utilizadores do direito de acesso Administrador de Sistema após a atribuição expirar no PIM.

-roleName: "System Administrador" ou outra função-usersFilePath: Caminho para o arquivo CSV com lista de nomes principais de utente (um por linha)-environmentUrl: Encontrado em admin.powerplatform.microsoft.com-processAllEnvironments: (Opcional) Processe todos os seus ambientes-geo: Um GEO válido-outputLogsDirectory: Caminho onde os arquivos de log são gravados

Script de exemplo

Remove-RoleAssignmentFromUsers

-roleName "System Administrator"

-usersFilePath "C:\Users\<My-Name>\Desktop\<names.csv>"

-environmentUrl "<my-name>-environment.crm.dynamics.com"

# Or, include all your environments

-processAllEnvironments $true

-geo "NA"

-outputLogsDirectory "C:\Users\<My-Name>\Desktop\<log-files>"

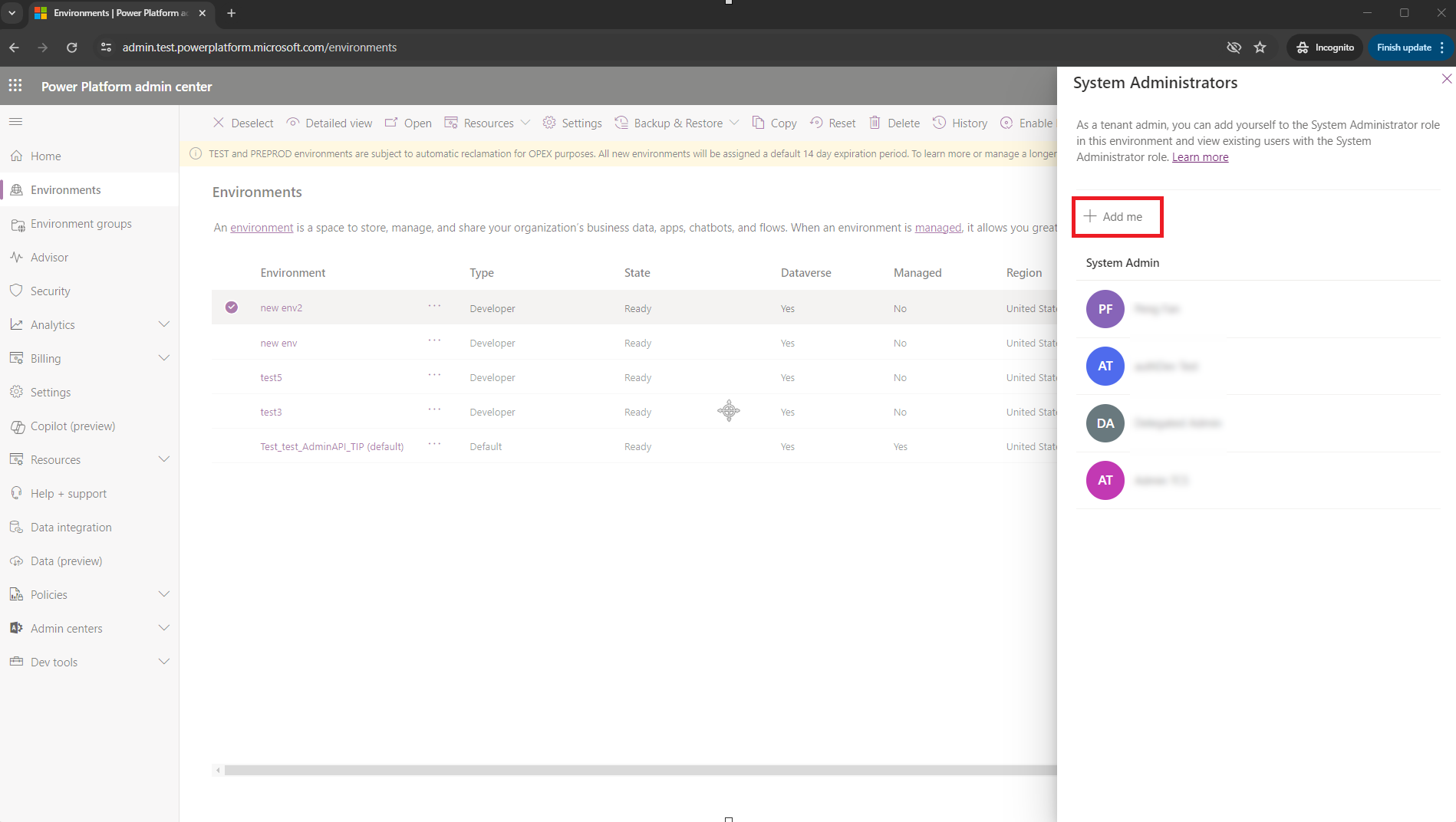

Elevar-se a si próprio através do centro de administração do Power Platform

Inicie sessão no centro de administração do Power Platform.

No painel do lado esquerdo, selecione Ambientes.

Selecione a marca de verificação junto do seu ambiente.

Selecione Associação na barra de comando para pedir elevação própria.

É apresentado o painel Administradores do Sistema. Adicione-se a si próprio à função de administrador de sistema selecionando Adicionar-me.