Controlos de transferência de e-mail não autorizada para conectores

O Microsoft Exchange permite que os admins desativem os reencaminhamentos e respostas automáticas de e-mail para domínios remotos para destinatários externos. O Exchange fá-lo utilizando cabeçalhos de tipo de mensagens, como o Reencaminhamento Automático recebido do Outlook e do Outlook em clientes Web.

O Microsoft Power Platform tem a capacidade de inserir cabeçalhos SMTP específicos em mensagens de e-mail enviadas através do Power Automate e do Power Apps. Fá-lo utilizando conectores do Microsoft 365 Exchange/Outlook. Pode utilizar estes cabeçalhos SMTP para configurar as regras de exfiltração adequadas. Estas regras destinam-se à transferência não autorizada de dados de um dispositivo para outro no Exchange para e-mails de saída.

Para obter mais detalhes sobre o Microsoft 365 conector do Outlook, aceda a: Cabeçalhos SMTP.

Nota

Este método de controlo de exfiltração não está disponível em ambientes GCC High e DoD. Nestas clouds, os cabeçalhos x-ms-mail-* não são utilizados.

Bloquear exfiltração de e-mails reencaminhados

Os administradores podem configurar regras de fluxo de correio do Exchange para monitorizar ou bloquear os e-mails enviados pelo Power Automate e/ou o Power Apps através do conector do Outlook do Microsoft 365. O formato do cabeçalho SMTP usa uma frase reservada "Microsoft Power Automate" ou "Microsoft Power Apps". É inserido com o tipo de cabeçalho: "x-ms-mail-application". Por exemplo:

**x-ms-mail-application: Microsoft Power Automate**; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

x-ms-mail-operation-type: Forward

Para identificar o ID da operação, uma palavra reservada, como Reencaminhar, Responder ou Enviar, é inserida com o tipo de cabeçalho "x-ms-mail-operation-type". Por exemplo:

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

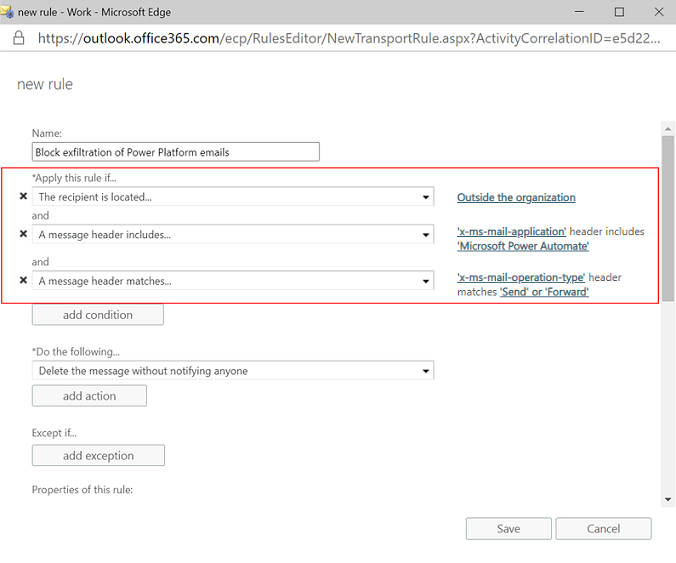

Os admins do Exchange podem usar estes cabeçalhos para configurar regras de bloqueio de exfiltração no centro de administração do Exchange, como mostra o exemplo aqui. Aqui, a regra "fluxo de correio" rejeita as mensagens de e-mail de saída com:

- Cabeçalho "x-ms-mail-application" definido como "Microsoft Power Automate" e

- Cabeçalho 'x-ms-mail-operation-type' definido como "Enviar" ou "Encaminhar"

Isto equivale à configuração de regras de "fluxo de correio" do Exchange para o tipo de mensagem igual a "autoforward". Esta regra usa o Outlook e o Outlook para clientes Web.

Isentar fluxos específicos do bloqueio de exfiltração

Além das mensagens "x-ms-mail-application", o Power Platform também insere o identificador de fluxo de trabalho como o novo cabeçalho "User-Agent". Isto é igual ao ID da aplicação ou fluxo. Por exemplo:

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

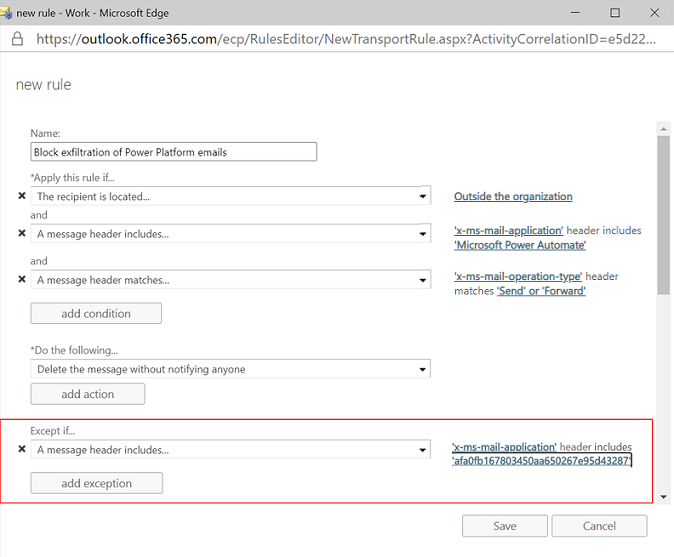

Como admin, se pretender isentar os fluxos (ou aplicações) da exfiltração devido a um cenário de negócios legítimo, utilize o ID do fluxo de trabalho ou x-ms-workflow-name como parte do cabeçalho do utilizador-agente. Todas as outras condições de exceção oferecidas pelas regras do Exchange, tais como o endereço de remetente, permanecem disponíveis para isentar os casos de utilização de negócio legítimos da imposição de bloqueio. Por exemplo:

Os admins também podem usar outras capacidades de exceção nas regras de correio do Exchange para isentar os fluxos das regras de bloqueio de exfiltração, por exemplo, um endereço de remetente único permite casos de utilização de negócio legítimos para contornar o controlo.