Gerir o Power Apps

Se for um administrador do ambiente ou um administrador do Microsoft Power Platform, poderá gerir as aplicações criadas na sua organização.

Os administradores podem efetuar o seguinte a partir do centro de administração do Power Platform:

- Adicionar ou alterar os utilizadores com os quais uma aplicação é partilhada

- Eliminar aplicações que não estão atualmente a ser utilizadas

Pré-requisitos

- Um plano do Power Apps ou do Power Automate. Em alternativa, poderá inscrever-se para uma versão de avaliação gratuita do Power Apps.

- Permissões de administrador do ambiente do Power Apps ou de administrador do Power Platform. Para obter mais informações, consulte Administração de ambientes no Power Apps.

Gerir o Power Apps

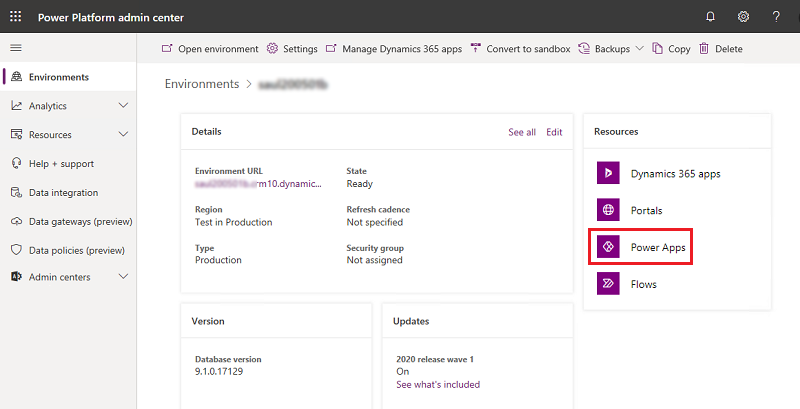

Inicie sessão no centro de administração do Power Platform.

No painel de navegação, selecione Ambientes, selecione um ambiente com recursos e, em seguida, selecione o recurso Power Apps.

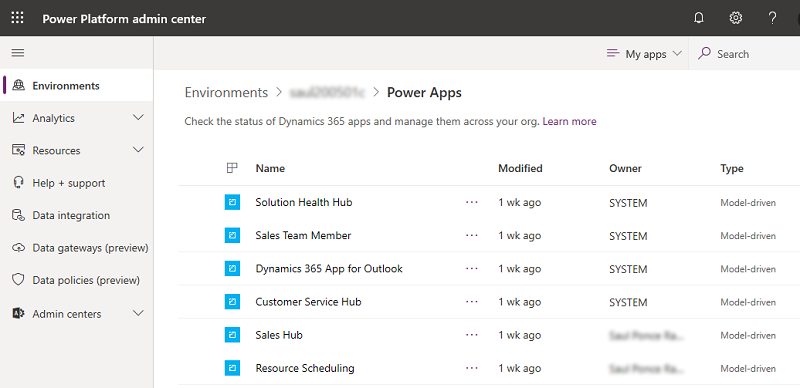

Selecione uma aplicação a gerir.

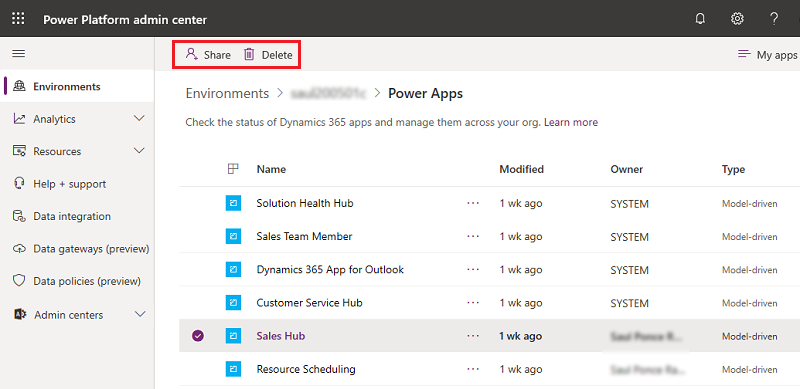

Selecione o tipo de ação pretendida.

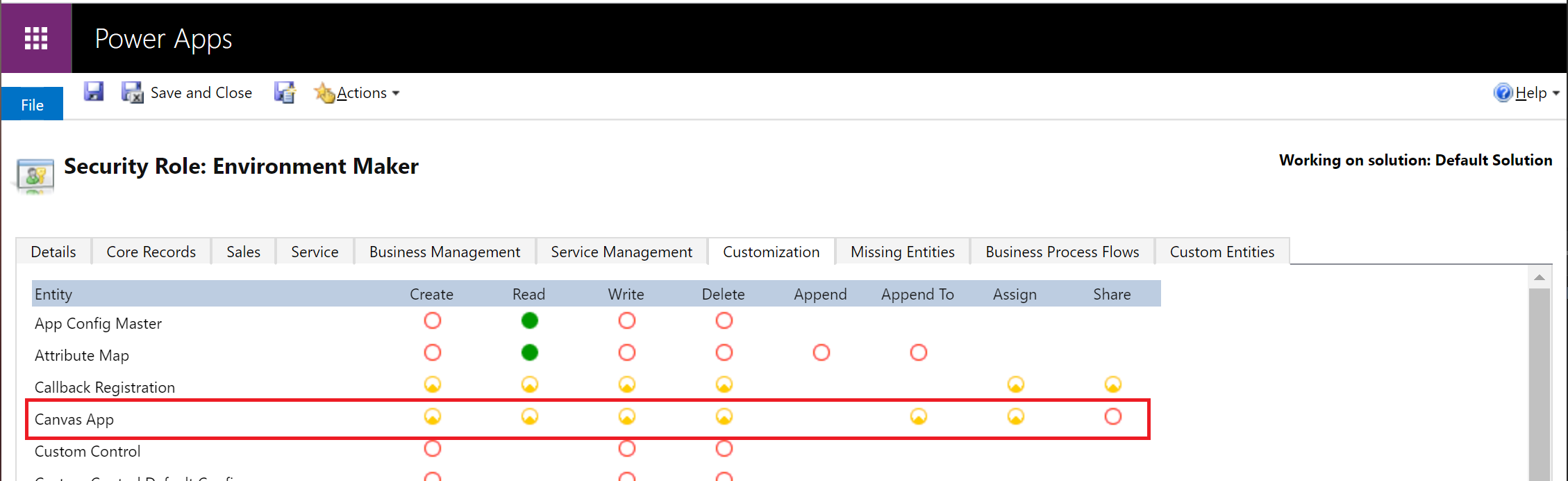

Gerir quem pode partilhar aplicações de tela

Power Apps respeita o privilégio "Partilhar" da Aplicação de Tela no Dataverse. Um utilizador não poderá partilhar aplicações de tela num ambiente se não tiver um direito de acesso com o privilégio Partilhar da Aplicação de Tela definido para um valor diferente de "Nenhum selecionado". Este privilégio Partilhar da Aplicação de Tela do Dataverse também é respeitado no ambiente predefinido. Este artigo descreve como editar privilégios num direito de acesso: Editar um direito de acesso.

Nota

A capacidade de controlar de forma granular o privilégio Partilhar da Aplicação de Tela num direito de acesso requer Dataverse no ambiente onde o privilégio será alterado. Power Apps não reconhece discretamente os outros privilégios da entidade de Aplicação de tela do Dataverse definidos para o ambiente.

As atualizações de sistema poderão remover personalizações para direitos de acesso predefinidos, incluindo Criador de Ambientes. Isto significa que a remoção do privilégio de partilha da aplicação de tela pode ser introduzida novamente durante uma atualização de sistema. Até que a personalização do privilégio de partilha da aplicação de tela seja preservada durante atualizações de sistema, poderá ser necessário voltar a aplicar a personalização do privilégio de partilha.

Detetar conteúdo do erro de governação da sua organização

Se especificar o conteúdo da mensagem de erro de governação para aparecer em mensagens de erro, será incluída na mensagem de erro apresentada quando os utilizadores observarem que não têm permissão para partilhar aplicações num ambiente. Consulte: Comandos de conteúdos de mensagens de erro de governação do PowerShell.

Distinga os criadores de formulários personalizados do Microsoft SharePoint dos Criadores de Ambientes gerais

Além da capacidade de guardar recursos de formulários personalizados do SharePoint para um ambiente não predefinido, também é possível limitar os privilégios do criador para apenas ser capaz de criar e editar formulários personalizados do SharePoint num ambiente não predefinido. Fora do ambiente predefinido, um admin pode anular a atribuição do direito de acesso do Criador de Ambiente dos utilizadores e atribuir o direito de acesso do criador de formulários personalizados do SharePoint.

Nota

A capacidade de distinguir criadores de formulários personalizados do SharePoint de Criadores de Ambiente gerais requer o Dataverse no ambiente onde o privilégio deve ser alterado.

Um utilizador com apenas a função de criador de formulários personalizados do SharePoint num ambiente não verá o ambiente na lista de ambientes em https://make.powerapps.com ou em https://flow.microsoft.com.

Faça o seguinte para limitar os privilégios de criador para apenas ser capaz de criar e editar formulários personalizados do SharePoint num ambiente não predefinido.

Peça a um admin que designe um ambiente para formulários personalizados do SharePoint que seja diferente do ambiente predefinido.

Peça a um admin que instale a solução de criador de formulários personalizados do SharePoint a partir da AppSource para o seu ambiente designado para formulários personalizados do SharePoint.

No centro de administração do Power Platform, selecione o ambiente designado para formulários personalizados do SharePoint no primeiro passo e atribua o direito de acesso de criador de formulários personalizados do SharePoint aos utilizadores que se espera que criem formulários personalizados do SharePoint. Consulte Atribuir direitos de acesso a utilizadores num ambiente com uma base de dados do Dataverse.

Perguntas mais frequentes

Posso editar privilégios no direito de acesso de criador de formulários personalizados do SharePoint?

Não, o direito de acesso de criador de formulários personalizados do SharePoint é adicionado a um ambiente importando uma solução não personalizável. Nota, a criação de formulários personalizados do SharePoint requer que um utilizador tenha permissões no SharePoint e no Power Platform. A plataforma verifica se um utilizador tem permissões de escrita para a lista de destino criada utilizando Listas Microsoft e que o utilizador tem permissões no Power Platform para criar ou atualizar o formulário personalizado do SharePoint. Para que um criador de formulários personalizados do SharePoint satisfaça a verificação do Power Platform, o utilizador tem de ter o direito de acesso de formulários personalizados do SharePoint ou o direito de acesso de Criador de Ambientes.

Será que um utilizador com apenas o direito de acesso de criador de formulários personalizados do SharePoint verá um ambiente no seletor de ambientes em make.powerapps.com?

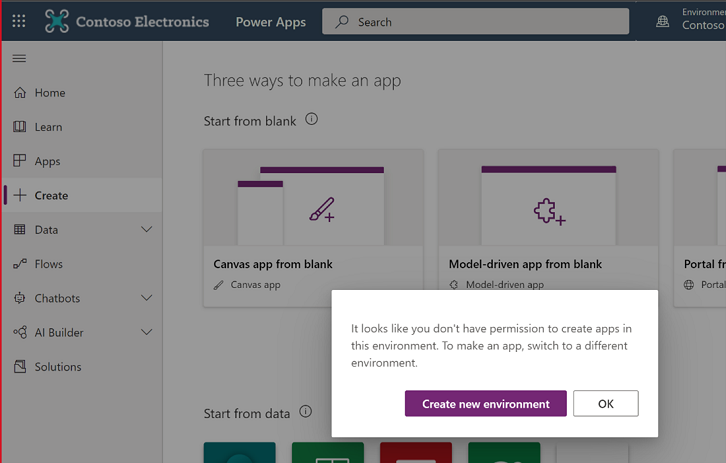

Não, um criador que não tenha um direito de acesso designado em Documentação para escolher ambientes não verá o ambiente no seletor de ambientes em https://make.powerapps.com. Um utilizador com o direito de acesso de criador de formulários personalizados do SharePoint pode tentar navegar para o ambiente manipulando o URI. Se o utilizador tentar criar uma aplicação autónoma, verá um erro de permissão.

Gerir o estado de quarentena da aplicação

Como complemento às políticas de prevenção de perda de dados do Power Platform, o Power Platform permite aos admins "pôr em quarentena" um recurso, definindo proteções para o desenvolvimento de baixo código. O estado de quarentena de um recurso é gerido por admins e controla se um recurso está acessível para utilizadores finais. No Power Apps, esta capacidade permite que os admins limitem diretamente a disponibilidade de aplicações que possam necessitar de atenção para satisfazer os requisitos de conformidade de uma organização.

Nota

Uma aplicação em quarentena não estará acessível a utilizadores que nunca tenham iniciado a aplicação anteriormente.

Uma aplicação em quarentena pode estar acessível, momentaneamente, para os utilizadores que a reproduziram antes de ter sido colocada em quarentena. Estes utilizadores poderão utilizar a aplicação em quarentena durante alguns segundos se a utilizaram no passado. Depois disso, receberão mensagens a informar que a aplicação foi colocada em quarentena se a tentarem abrir novamente.

A tabela que se segue descreve como o estado de quarentena afeta as experiências para admins, criadores e utilizadores finais.

| Persona | Experiência |

|---|---|

| Admin | Independentemente do estado de quarentena de uma aplicação, uma aplicação é visível para admins nos cmdlets do Centro de Administração do Power Platform e do PowerShell. |

| Criador | Independentemente do estado de quarentena de uma aplicação, uma aplicação é visível em https://make.powerapps.com e pode ser aberta para edição no Power Apps Studio. |

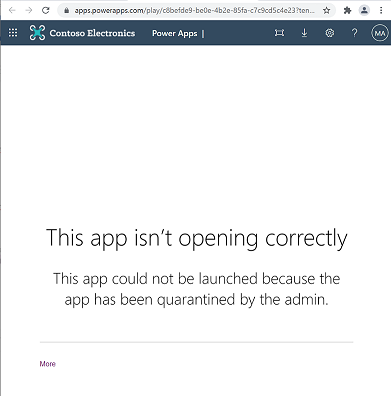

| Utilizador Final | Uma aplicação em quarentena apresentará aos utilizadores finais que a lançam uma mensagem da aplicação indicando que não conseguem aceder à aplicação. |

Os utilizadores finais verão a seguinte mensagem quando lançarem uma aplicação que foi colocada em quarentena.

A tabela que se segue reflete o suporte à quarentena:

| Tipo de Power Apps | Suporte à quarentena |

|---|---|

| Aplicação de tela | Disponibilidade geral |

| Aplicação condicionada por modelo | Não suportada ainda |

Colocar em quarentena uma aplicação

Set-AppAsQuarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Remover da quarentena uma aplicação

Set-AppAsUnquarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Obter o estado de quarentena de uma aplicação

Get-AppQuarantineState -EnvironmentName <EnvironmentName> -AppName <AppName>

Acesso Condicional a aplicações individuais (pré-visualização)

Além de respeitar as políticas de Acesso Condicional aplicadas ao serviço Power Apps, é possível aplicar políticas de Acesso Condicional do Microsoft Entra a aplicações individuais criadas com o Power Apps. Por exemplo, um admin pode aplicar uma política de Acesso Condicional que requer Autenticação multifator apenas em aplicações que contenham dados confidenciais. O Power Apps usa o contexto de autenticação de Acesso Condicional como o mecanismo para direcionar as políticas de Acesso Condicional em aplicações granulares. Os admins são a pessoa permitida para adicionar e remover contextos de autenticação numa aplicação. Os criadores não podem editar contextos de autenticação numa aplicação.

Nota

- Os contextos de autenticação definidos numa aplicação não são movidos com aplicações em soluções e movidos entre ambientes. Isto permite que diferentes contextos de autenticação sejam aplicados em aplicações em diferentes ambientes. Além disso, à medida que uma aplicação se move entre ambientes através de soluções, o contexto de autenticação definido num ambiente é preservado. Por exemplo, se um contexto de autenticação for definido numa aplicação em ambiente UAT, esse contexto de autenticação é preservado.

- Vários contextos de autenticação podem ser definidos numa aplicação. Um utilizador final tem de passar a união das políticas de Acesso Condicional aplicadas por múltiplos contextos de autenticação.

A tabela que se segue descreve como a imposição do Acesso Condicional numa aplicação específica afeta as experiências para admins, criadores e utilizadores finais.

| Persona | Experiência |

|---|---|

| Admin | Independentemente das políticas de Acesso Condicional associadas a uma aplicação, uma aplicação é visível para admins no Centro de Administração do Power Platform e cmdlets do PowerShell. |

| Criador | Independentemente das políticas de Acesso Condicional associadas a uma aplicação, uma aplicação é visível em https://make.powerapps.com e pode ser aberta para edição no Power Apps Studio. |

| Utilizador Final | As políticas de Acesso Condicional aplicadas a uma aplicação são impostas quando os utilizadores finais lançam a aplicação. Ao utilizador que não passe as verificações de Acesso Condicional é apresentado um diálogo na experiência de autenticação indicando que não está autorizado a aceder ao recurso. |

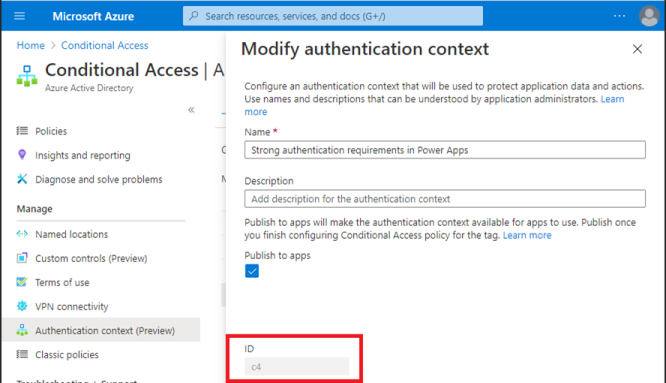

Depois de os admins associarem os contextos de autenticação às políticas de Acesso Condicional em https://portal.azure.com, podem definir o ID de contexto de autenticação numa aplicação. A imagem a seguir ilustra onde obter o ID de contexto de autenticação.

Os utilizadores finais que não cumprem os requisitos da política de Acesso Condicional recebem uma mensagem de erro que indica que não têm acesso.

A tabela a seguir reflete o acesso condicional ao suporte de aplicações granulares:

| Tipo de Power Apps | Acesso Condicional a suporte de aplicações individuais |

|---|---|

| Aplicação de tela | Disponibilidade de pré-visualização |

| Aplicação condicionada por modelo | Não suportado |

Adicionar IDs de contexto de autenticação de Acesso Condicional a uma aplicação

Set-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName> -AuthenticationContextIds <id1, id2, etc...>

Obter IDs de contexto de autenticação de Acesso Condicional definidos numa aplicação

Get-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

Remover IDs de contexto de autenticação de Acesso Condicional de uma aplicação

Remove-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>