Active Directory (AD) SSO

O gateway de dados local oferece suporte ao SSO do Ative Directory (AD) para conexão com suas fontes de dados locais que têm o Ative Directory configurado. O AD SSO inclui a delegação restrita de Kerberos e o SAML (Security Assertion Markup Language). Para obter mais informações sobre SSO e a lista de fontes de dados com suporte para AD SSO, consulte Visão geral do logon único (SSO) para gateways de dados locais no Power BI.

Etapas de consulta ao executar o SSO do Ative Directory

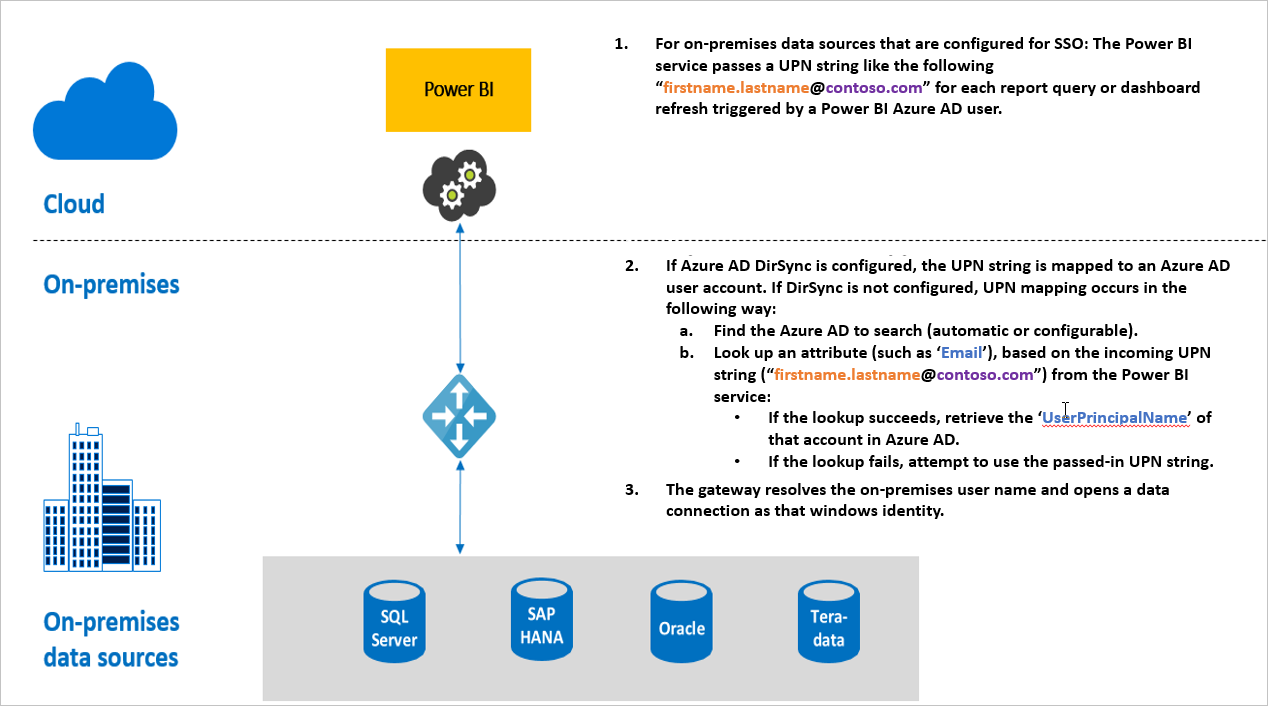

Uma consulta executada com SSO consiste em três etapas, conforme mostrado no diagrama a seguir.

Aqui estão mais detalhes sobre cada etapa:

O serviço do Power BI inclui o nome principal do usuário (UPN) para cada consulta. O UPN é o nome de usuário totalmente qualificado do usuário atualmente conectado ao serviço do Power BI quando a solicitação de consulta é enviada para o gateway configurado.

O gateway deve mapear o UPN do Microsoft Entra para uma identidade local do Ative Directory:

a. Se o Microsoft Entra DirSync (também conhecido como Microsoft Entra Connect) estiver configurado, o mapeamento funcionará automaticamente no gateway. b. Caso contrário, o gateway pode procurar e mapear o UPN do Microsoft Entra para um usuário local do AD executando uma pesquisa no domínio local do Ative Directory.

O processo de serviço de gateway representa o usuário local mapeado, abre a conexão com o banco de dados subjacente e envia a consulta. Não é necessário instalar o gateway na mesma máquina que o banco de dados.

Conteúdos relacionados

Agora que você entendeu os conceitos básicos da habilitação do SSO por meio do gateway, leia informações mais detalhadas sobre Kerberos e SAML: