Definir entradas e saídas

Em qualquer automatização, haverá uma entrada e uma saída. Antes de começar a automatizar processos com o Power Automate, precisa de definir quais são.

O exemplo a seguir mostra como pode definir as entradas e saídas.

No cenário de aprovação de despesas, Abhay deve tomar as seguintes medidas para reembolsar um requerente que apresente um formulário de despesas:

Abhay recebe um pedido de aprovação para um relatório de despesas.

Abhay decide se aprova ou recusa o pedido.

Se o pedido for aprovado, Abhay envia um e-mail ao empregado para o informar.

A tabela seguinte mostra as informações necessárias neste cenário.

| Informações necessárias | Entrada ou saída? | Objetivo |

|---|---|---|

| Nome do empregado | Entrada | Para enviar um e-mail se a despesa for aprovada |

| E-mail do empregado | Entrada | Para enviar um e-mail se a despesa for aprovada |

| Número de funcionário do empregado | Entrada | Para pesquisar no sistema de gestão de funcionários o número bancário. |

| Resultado da aprovação | Saída | Para enviar um e-mail se a despesa for aprovada |

| Nome do aprovador | Saída | Para enviar um e-mail se a despesa for aprovada |

| E-mail do aprovador | Saída | Para enviar um e-mail se a despesa for aprovada |

| Data e hora da aprovação | Saída | Para enviar um e-mail se a despesa for aprovada |

Isto pode parecer esmagador, mas a maioria das entradas pode ser recuperada automaticamente. Por exemplo, o nome e o e-mail do colaborador podem ser recuperados se a automatização for acionada manualmente pelo colaborador.

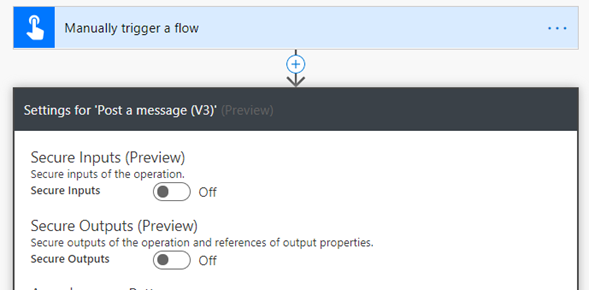

Proteger entradas e saídas

Se estiver a processar dados confidenciais, tal como IDs de início de sessão, palavras-passe e informações bancárias, pode utilizar a funcionalidade de entradas e saídas no Power Automate.

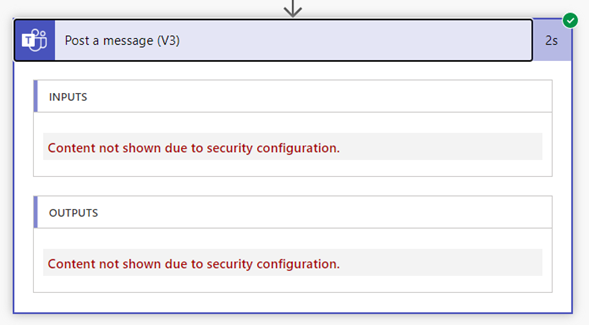

Por predefinição, no Power Automate pode ver entradas e saídas no histórico de execuções para um fluxo. Quando ativa entradas e saídas seguras, pode proteger estes dados quando alguém tenta investigar as entradas e saídas e, em vez disso, exibir a mensagem "Conteúdo não mostrado devido à configuração de segurança".