Configurar um fornecedor OpenID Connect para portais

Nota

A partir de 12 de outubro de 2022, os portais do Power Apps passam a ser Power Pages. Mais informações: O Microsoft Power Pages está agora em disponibilidade geral (blogue)

Em breve, vamos migrar e unir a documentação dos portais do Power Apps com a documentação do Power Pages.

Os fornecedores de identidades externas OpenID Connect são serviços que estão em conformidade com a especificação OpenID Connect. O OpenID Connect introduz o conceito de token de ID, que é um token de segurança que permite ao cliente verificar a identidade do utilizador. O token de ID também obtém informações básicas do perfil sobre o utilizador—vulgarmente conhecido como afirmações.

Este artigo explica como um fornecedor de identidade que suporta o OpenID Connect pode ser integrado com portais do Power Apps. Alguns dos exemplos de fornecedores OpenID Connect para portais: Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD com vários inquilinos.

Fluxos de autenticação suportados e não suportados em portais

- Concessão Implícita

- Este fluxo é o método de autenticação predefinido utilizado pelos portais.

- Código de Autorização

- Os portais utilizam o método client_secret_post para comunicar com o ponto final do token do servidor de identidade.

- Utilizar o método private_key_jwt para autenticar com o ponto final do token não é suportado.

- Híbrido (suporte restrito)

- Os portais exigem que id_token esteja presente na resposta, pelo que ter o valor response_type como token de código não é suportado.

- O Fluxo híbrido em portais segue o mesmo fluxo que a Concessão Implícita, e utiliza id_token para os utilizadores iniciarem sessão diretamente.

- Os portais não suportam técnicas baseadas em Chave de Prova para Troca de Códigos (PKCE)–para autenticar os utilizadores.

Nota

As alterações às definições de autenticação podem demorar alguns minutos a refletir-se no portal. Reinicie o portal utilizando as ações do portal se pretender que as alterações sejam refletidas imediatamente.

Configurar o fornecedor OpenID Connect

À semelhança de todos os outros fornecedores, tem de iniciar sessão no Power Apps para configurar o fornecedor OpenID Connect.

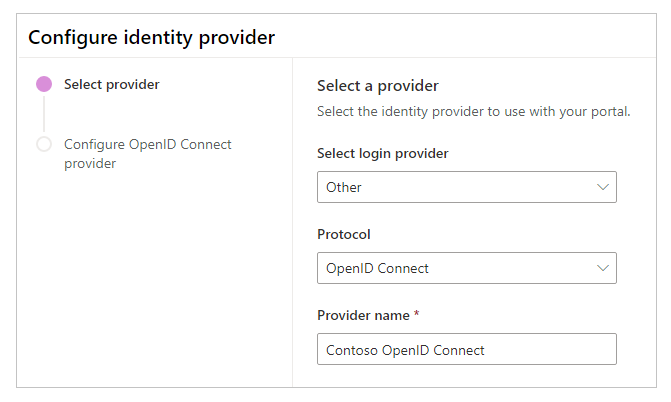

Selecione Adicionar fornecedor para o seu portal.

Para Fornecedor de início de sessão, selecione Outro.

Para Protocolo, selecione OpenID Connect.

Introduza o nome do fornecedor.

Selecione Seguinte.

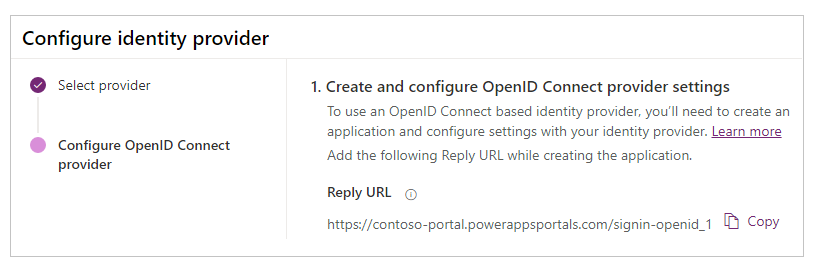

Crie a aplicação e configure as definições com o seu fornecedor de identidade.

Nota

O URL de resposta é utilizado pela aplicação para redirecionar os utilizadores para o portal após o sucesso da autenticação. Se o seu portal utilizar um nome de domínio personalizado, é possível que tenha um URL diferente do que aquele fornecido aqui.

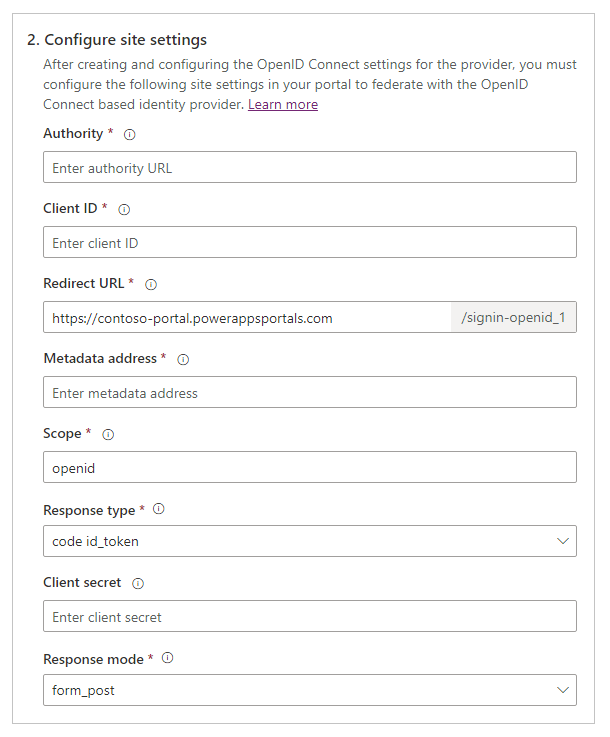

Introduza as seguintes definições do site para a configuração do portal.

Nota

Certifique-se de que revê—e, se necessário, altere—os valores predefinidos.

Nome Descrição Autoridade O URL da autoridade (ou emissor) associado ao fornecedor de identidade.

Exemplo (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/ID de Cliente O ID da aplicação criada com o fornecedor de identidade a ser utilizada com o portal. URL de redirecionamento A localização para a qual o fornecedor de identidade irá enviar a resposta de autenticação.

Exemplo:https://contoso-portal.powerappsportals.com/signin-openid_1

Nota: se estiver a utilizar o URL do portal predefinido, pode copiar e colar o URL de Resposta como mostrado no passo de definições Criar e configurar o fornecedor OpenID Connect. Se estiver a usar um nome de domínio personalizado, introduza o URL manualmente. Certifique-se de que o valor introduzido aqui é exatamente o mesmo que o valor de URI de Redirecionamento para a aplicação na configuração do fornecedor de identidade (tal como o portal do Azure).Endereço de metadados O ponto final de deteção para obter metadados. Formato comum: [URL de Autoridade]/.well-known/openid-configuration.

Exemplo (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationScope Uma lista separada por espaços de âmbitos a pedir através do parâmetro de âmbito do OpenID Connect.

Valor predefinido:openid

Exemplo (Azure AD):openid profile email

Mais informações: Configurar afirmações adicionais ao utilizar o OpenID Connect para portais com o Azure ADTipo de resposta O valor do parâmetro response_type do OpenID Connect.

Valores possíveis incluem:-

code -

code id_token -

id_token -

id_token token -

code id_token token

Valor predefinido:code id_tokenSegredo do cliente O valor de segredo do cliente da aplicação do fornecedor. Também poderá ser referido como um segredo da aplicação ou segredo do consumidor. Esta definição é necessária se o tipo de resposta selecionado for code.Modo de resposta O valor do parâmetro response_mode do OpenID Connect. O valor deve ser queryse o tipo de resposta selecionado forcode. Valor predefinido:form_post.-

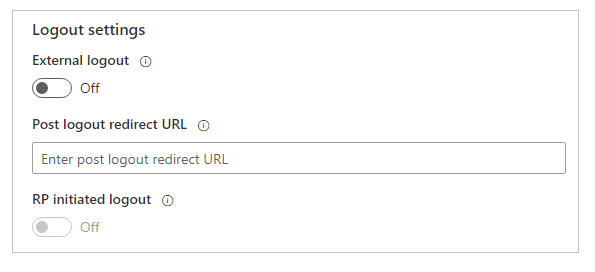

Configurar definições para terminar a sessão de utilizadores.

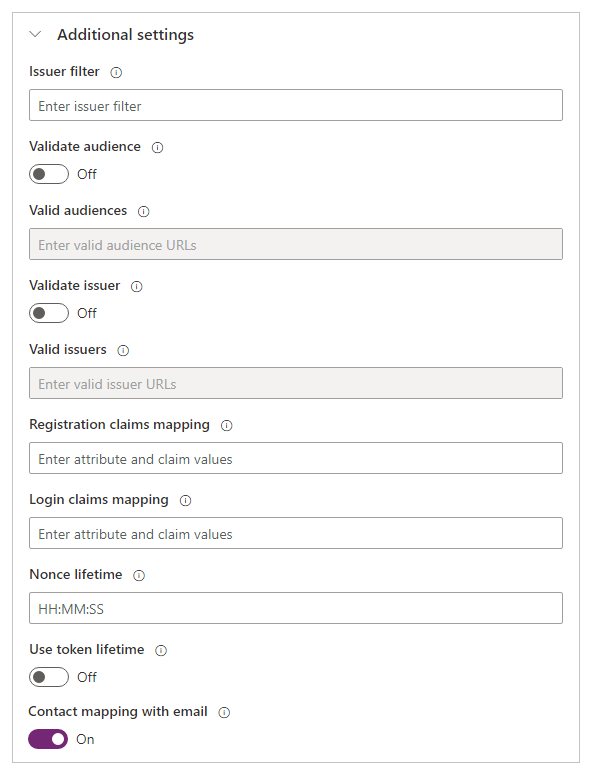

Nome Descrição Fim de sessão externo Ativa ou desativa o fim de sessão da conta externa. Quando ativado, os utilizadores são redirecionados para a experiência de utilizador de fim de sessão externo quando terminarem sessão no portal. Quando desativado, a sessão dos utilizadores só é terminada no portal. URL de redirecionamento pós-fim de sessão A localização para a qual o fornecedor de identidade irá redirecionar um utilizador pós-fim de sessão externa. Esta localização deve ser definida adequadamente na configuração do fornecedor de identidade. Fim de sessão iniciado pelo RP Ativa ou desativa um término de sessão iniciado pela entidade confiadora. Para utilizar esta definição, ative Fim de sessão externo primeiro. (Opcional) Configurar definições adicionais.

Nome Descrição Filtro de emissor Um filtro baseado em carateres universais que corresponde a todos os emissores em todos os inquilinos.

Exemplo:https://sts.windows.net/*/Validar audiência Se ativado, a audiência é validada durante a validação do token. Audiências válidas Lista separada por vírgulas de URLs de audiência. Validar emissores Se ativado, o emissor é validado durante a validação do token. Emissores válidos Lista separada por vírgulas de URLs de emissor. Mapeamento de afirmações de registo Lista de pares de afirmações de nome lógicas para mapear valores de afirmação obtidos do fornecedor durante a inscrição para os atributos do registo de contacto.

Formato:field_logical_name=jwt_attribute_nameonde está o nome lógicofield_logical_namedo campo nos portais ejwt_attribute_nameé o atributo com o valor devolvido do fornecedor de identidade.

Exemplo:firstname=given_name,lastname=family_nameao utilizar Âmbito comoprofilepara o Azure AD. Neste exemplo,firstnameelastnamesão os nomes lógicos para os campos de perfil em portais, enquantogiven_nameefamily_namesão os atributos com os valores obtidos pelo fornecedor de identidade para os respetivos campos.Mapeamento de afirmações de início de sessão Lista de pares nome lógico/afirmação para mapear os valores de afirmação devolvidos do fornecedor durante cada início de sessão aos atributos do registo de contacto.

Formato:field_logical_name=jwt_attribute_nameonde está o nome lógicofield_logical_namedo campo nos portais ejwt_attribute_nameé o atributo com o valor devolvido do fornecedor de identidade.

Exemplo:firstname=given_name,lastname=family_nameao utilizar Âmbito comoprofilepara o Azure AD. Neste exemplo,firstnameelastnamesão os nomes lógicos para os campos de perfil em portais, enquantogiven_nameefamily_namesão os atributos com os valores obtidos pelo fornecedor de identidade para os respetivos campos.Duração de Nonce Vida útil do valor nonce, em minutos. Predefinição: 10 minutos. Utilizar duração do token Indica que a duração da sessão de autenticação (como cookies) deve corresponder à do token de autenticação. Se especificado, este valor irá anular o valor do Tempo de Duração de Expiração do Cookie de Aplicação na definição do site Authentication/ApplicationCookie/ExpireTimeSpan. Mapeamento de contactos com e-mails Especifica se os contactos são mapeados para um e-mail correspondente.

Quando definido como Ativado, um registo de contacto exclusivo é associado a um endereço de e-mail correspondente, atribuindo o fornecedor de identidade externo ao contacto depois do utilizador iniciar sessão com êxito.Nota

O parâmetro de pedido UI_Locales será agora enviado automaticamente no pedido de autenticação e será definido para o idioma selecionado no portal.

Editar um fornecedor OpenID Connect

Para editar um fornecedor OpenID Connect configurado, consulte Editar um fornecedor.

Consulte também

Configurar um fornecedor OpenID Connect para portais com o Azure AD

FAQ para a utilização do OpenID Connect em portais

Nota

Pode indicar-nos as suas preferências no que se refere ao idioma da documentação? Responda a um breve inquérito. (tenha em atenção que o inquérito está em inglês)

O inquérito irá demorar cerca de sete minutos. Não são recolhidos dados pessoais (declaração de privacidade).