Cargas de trabalho suportadas por privilégios de administrador delegado granulares

Funções apropriadas: Todos os usuários interessados no Partner Center

Este artigo lista tarefas para cargas de trabalho suportadas por privilégios de administrador delegado granular (GDAP).

Copiloto de Segurança da Microsoft

O Security Copilot suporta o acesso GDAP na plataforma independente e em determinadas experiências integradas.

Funções do Microsoft Entra

O Security Copilot tem as suas próprias funções distintas das do Entra, que deverá configurar. As funções recomendadas para solicitar acesso GDAP são Operador de segurança ou Leitor de segurança, embora outras funções sejam suportadas. O cliente deve executar uma etapa extra para atribuir a função GDAP solicitada à função apropriada do Copiloto de Segurança. Para obter mais informações, consulte Atribuir funções ao Security Copilot.

GDAP no Security Copilot fornece acesso ao portal autónomo. Cada plugin requer requisitos de autorização adicionais que podem não suportar GDAP. Para obter informações adicionais, consulte os plug-ins do Security Copilot que suportam GDAP

As experiências incorporadas adicionam recursos do Security Copilot a outras cargas de trabalho. Se essas cargas de trabalho suportarem GDAP como o Microsoft Defender XDR, os recursos incorporados do Security Copilot suportarão GDAP. Por exemplo, o Purview tem uma experiência incorporada com o Security Copilot e também está indicado como uma carga de trabalho que oferece suporte ao GDAP. Assim, Security Copilot em Purview suporta GDAP.

Para obter mais informações, consulte experiências incorporadas do Security Copilot também.

Tarefas do Microsoft Entra ID

Todas as tarefas do Microsoft Entra são suportadas exceto os seguintes recursos:

| Área | Capacidades | Problema |

|---|---|---|

| Gestão de grupos | Criação do grupo Microsoft 365, Administração de regras de associação dinâmica | Não suportado |

| Dispositivos | Administração de configurações para Enterprise State Roaming | |

| Aplicações | Consentimento para uma aplicação empresarial durante o início de sessão, Administração da aplicação empresarial 'Configurações do utilizador' | |

| Identidades externas | Administração de funcionalidades de identidade externa | |

| Monitorização | Análise de log, configurações de diagnóstico, pastas de trabalho e a guia 'Monitoramento' na página de visão geral do Microsoft Entra | |

| Página de descrição geral | Meu feed - funções para usuário conectado | Pode exibir informações de função incorretas; não afeta as permissões reais |

| Definições do utilizador | Página de gestão de 'funcionalidades do utilizador' | Não acessível a determinadas funções |

Problemas conhecidos:

- Os parceiros que receberam as funções Microsoft Entra Security Reader ou Global Reader via GDAP experienciam um erro "Sem acesso" ao tentar aceder às funções e administradores do Microsoft Entra num cliente locatário com o PIM habilitado. Trabalha com a função de Administrador Global.

- O Microsoft Entra Connect Health não suporta GDAP.

Tarefas do centro de administração do Exchange

Para o centro de administração do Exchange, o GDAP suporta as seguintes tarefas.

| Tipo de recurso | Subtipo de recurso | Suportado atualmente | Problema |

|---|---|---|---|

| Gestão de destinatários | Caixas de correio | Criar caixa de correio compartilhada, atualizar caixa de correio, converter em caixa de correio compartilhada/de usuário, excluir caixa de correio compartilhada, gerenciar configurações de fluxo de mensagens, gerenciar políticas de caixa de correio, gerenciar delegação de caixa de correio, gerenciar endereços de e-mail, gerenciar respostas automáticas, gerenciar mais ações, editar informações de contato, gerenciamento de grupos | Abrir a caixa de correio de outro utilizador |

| Recursos | Criar/Adicionar um Recurso [Equipamento/Sala], Excluir um Recurso, Gerenciar Configuração Ocultar da GAL, Gerenciar configurações de Delegados de Reserva, Gerenciar configurações de Delegados de Recursos | ||

| Contactos | Criar/Adicionar um contato [Usuário de email/Contato de email], Excluir um contato, Editar configurações da organização | ||

| Fluxo de mensagens | Rastreamento de mensagens | Iniciar um rastreamento de mensagens, Verificar consultas padrão/personalizadas/salvas automaticamente/para download, Regras | Alertas, Políticas de Alerta |

| Domínios remotos | Adicionar um domínio remoto, excluir um domínio remoto, editar relatórios de mensagens, tipos de resposta | ||

| Domínios aceites | Gerenciar domínios aceitos | ||

| Conectores | Adicionar um conector, gerir restrições, gerir identidade de remetente de e-mail, eliminar conector | ||

| Funções | Funções de Administrador | Adicionar Grupo de Funções, Excluir Grupos de Funções que não são Grupos de Funções incorporados, Editar Grupos de Funções que não são Grupos de Funções incorporados, Copiar Grupo de Funções | |

| Migração | Migração | Adicionar lote de migração, experimentar a migração do Google Workspace, aprovar lote de migração, visualizar detalhes do lote de migração, excluir lote de migração | |

| Link do centro de administração do Microsoft 365 | Link para ir para o Centro de Administração do Microsoft 365 | ||

| Diversos | Widget de Feedback, Widget Central de Suporte | ||

| Painel de Controlo | Relatórios |

As funções RBAC suportadas incluem o seguinte:

- Administrador do Exchange

- Administrador do Helpdesk

- Leitor Global

- Administrador de Segurança

- Administrador de destinatários do Exchange

Centro de administração do Microsoft 365

Importante

Os incidentes de serviço e o trabalho de desenvolvimento contínuo afetam alguns dos principais recursos do centro de administração do Microsoft 365. Você pode exibir problemas ativos do centro de administração do Microsoft 365 no Portal de administração da Microsoft.

Temos o prazer de anunciar o lançamento do suporte do centro de administração do Microsoft 365 para GDAP. Com esta versão de pré-visualização, pode aceder ao centro de administração com todas as funções Microsoft Entra suportadas por clientes empresariais, exceto a função Directory Readers.

Esta versão tem capacidades limitadas e ajuda-o a utilizar as seguintes áreas do centro de administração do Microsoft 365:

- Utilizadores (incluindo a atribuição de licenças)

- Licenças de Faturação>

- Saúde>Serviço de Saúde

- Central de Suporte>Criando ticket de suporte

Nota

A partir de 23 de setembro de 2024, você não poderá mais acessar o menu Faturação > Compras ou Faturação > Faturas e Pagamentos por acesso de Administrador em Nome de (AOBO) às páginas no centro de administração do Microsoft 365.

Problemas conhecidos:

- Não é possível exportar relatórios de produtos de uso do site.

- Não é possível aceder às aplicações integradas no sistema de navegação esquerdo.

Tarefas do Microsoft Purview

Para o Microsoft Purview, o GDAP suporta as seguintes tarefas.

| Solução | Suportado atualmente | Problema |

|---|---|---|

| Auditoria |

Soluções de auditoria do Microsoft 365 - Configurar auditoria básica/avançada - Pesquisar registo de auditoria - Usando o PowerShell para pesquisar log de auditoria - Exportar/configurar/visualizar log de auditoria Ative e desative a auditoria - Gerenciar políticas de retenção de logs de auditoria - Investigar problemas comuns/contas comprometidas - Exportar/configurar/visualizar log de auditoria |

|

| Gestor de Conformidade |

Gestor de Conformidade - Construir e gerenciar avaliações - Criar/ampliar/modificar modelos de avaliação - Atribuir e completar ações de melhoria - Definir permissões de usuário |

|

| MIP |

Proteção de informações do Microsoft Purview Saiba mais sobre a classificação de dados Saiba mais sobre a prevenção contra perda de dados Classificação dos dados: - Criar e gerenciar tipos de informações confidenciais - Criar e gerenciar correspondência exata de dados - Monitore o que está sendo feito com o conteúdo rotulado usando o Activity Explorer Proteção de informações: - Criar e publicar rótulos de sensibilidade e políticas de rótulos - Definir etiquetas a serem aplicadas a arquivos e e-mails - Definir rótulos a serem aplicados a sites e grupos - Definir rótulos a serem aplicados a ativos de dados esquematizados - Aplique automaticamente um rótulo ao conteúdo usando autoetiquetagem do lado do cliente e autoetiquetagem do lado do servidor e ativos de dados estruturados - Restringir o acesso a conteúdo rotulado usando criptografia - Configurar privacidade e acesso de usuário externo e compartilhamento externo e acesso condicional para rótulos aplicados a sites e grupos - Definir a política de rótulos para incluir controles padrão, obrigatórios e de downgrade e aplicá-los a arquivos e e-mails, grupos e sites e conteúdo do Power BI DLP: - Criar, testar e ajustar uma política de DLP - Realizar alertas e gestão de incidentes - Ver eventos de coincidência de regras DLP no explorador de atividades - Definir configurações de DLP do Endpoint |

- Ver conteúdo rotulado no Content Explorer - Criar e gerir Classificadores Treináveis - Suporte a etiquetas de Grupos e Sites |

| Gestão do Ciclo de Vida dos Dados do Microsoft Purview |

Saiba mais sobre o Microsoft Purview Data Lifecycle Management no Microsoft 365 - Criar e gerenciar políticas de retenção estáticas e adaptáveis - Criar etiquetas de retenção - Criar políticas de etiquetas de retenção - Criar e gerenciar escopos adaptáveis |

- Arquivamento - Importar arquivos PST |

| Gestão de Registos do Microsoft Purview |

Gerenciamento de registros do Microsoft Purview - Rotular o conteúdo como um registo - Rotular o conteúdo como um registro regulatório - Criar e gerenciar políticas de etiquetas de retenção estáticas e adaptáveis - Criar e gerenciar escopos adaptáveis - Migre etiquetas de retenção e gerencie seus requisitos de retenção com plano de arquivos - Configurar definições de retenção e eliminação com rótulos de retenção - Reter conteúdo quando ocorre um evento com retenção baseada em eventos |

- Gestão de Disposições |

Para saber mais sobre as funções suportadas do Microsoft Entra no portal do Microsoft Purview, consulte Permissões no Microsoft Purview

Tarefas do Microsoft 365 Lighthouse

O Microsoft 365 Lighthouse é um portal de administração que ajuda os Provedores de Serviços Gerenciados (MSPs) a proteger e gerenciar dispositivos, dados e usuários em escala para clientes de pequenas e médias empresas.

As funções GDAP concedem o mesmo acesso de cliente no Lighthouse como quando essas funções GDAP são usadas para acessar os portais de administração dos clientes individualmente. O Lighthouse fornece uma visão partilhada de utilizadores, dispositivos e dados com base no nível de permissões delegadas dos utilizadores. Para uma visão geral de todas as funcionalidades de gestão multicliente do Lighthouse, consulte a documentação do Lighthouse.

Agora, os MSPs podem usar o Lighthouse para configurar o GDAP para qualquer locatário do cliente. O Lighthouse fornece recomendações de função com base em diferentes funções de trabalho MSP para um MSP, e os modelos GDAP do Lighthouse permitem que os parceiros salvem e reapliquem facilmente as configurações que permitem o acesso do cliente menos privilegiado. Para obter mais informações e visualizar uma demonstração, consulte o assistente de configuração do Lighthouse GDAP.

Para o Microsoft 365 Lighthouse, o GDAP suporta as seguintes tarefas. Para obter mais informações sobre as permissões necessárias para acessar o Microsoft 365 Lighthouse, consulte Visão geral das permissões no Microsoft 365 Lighthouse.

| Recurso | Suportado atualmente |

|---|---|

| Início | Incluído |

| Inquilinos | Incluído |

| Utilizadores | Incluído |

| Dispositivos | Incluído |

| Gestão de ameaças | Incluído |

| Bases de referência | Incluído |

| Windows 365 | Incluído |

| Saúde do serviço | Incluído |

| Registos de auditoria | Incluído |

| Integração | Os clientes devem ter ou um relacionamento GDAP com um revendedor indireto, ou um relacionamento DAP para serem integrados. |

As funções de controle de acesso baseado em função do Azure (Azure RBAC) com suporte incluem o seguinte:

- Administrador de Autenticação

- Administrador de conformidade

- Administrador de Acesso Condicional

- Administrador de dispositivos na nuvem

- Leitor Global

- Administrador do Helpdesk

- Administrador do Intune

- Administrador de senha

- Administrador de Autenticação Privilegiada

- Administrador de Segurança

- Operador de Segurança

- Leitor de Segurança

- Administrador de Suporte de Serviços

- Administrador de Utilizadores

Tarefas do Windows 365

Para o Windows 365, o GDAP suporta as seguintes tarefas.

| Recurso | Suportado atualmente |

|---|---|

| Computador na Nuvem | Listar Cloud PCs, Obter Cloud PC, Reprovisionar Cloud PC, Terminar período de carência, Ação remota de reprovisionamento do Cloud PC, Ação remota de reprovisionamento em massa de Cloud PCs, Ação remota de redimensionamento dos Cloud PCs, Obter resultados da ação remota do Cloud PC |

| Imagem do dispositivo Cloud PC | Listar imagens de dispositivo, Obter imagem de dispositivo, Criar imagem de dispositivo, Excluir imagem de dispositivo, Obter imagem de origem, Recarregar imagem de dispositivo |

| Conexão de rede local do Cloud PC | Listar conexão local, Obter conexão local, Criar conexão local, Atualizar conexão local, Excluir conexão local, Executar verificações de integridade, Atualizar senha de domínio do AD |

| Política de provisionamento de Cloud PC | Listar políticas de provisionamento, Obter política de provisionamento, Criar política de provisionamento, Atualizar política de provisionamento, Excluir política de provisionamento, Atribuir política de provisionamento |

| Evento de auditoria do Cloud PC | Listar eventos de auditoria, Obter evento de auditoria, Obter tipos de atividade de auditoria |

| Configuração do usuário do Cloud PC | Listar configurações do usuário, Obter configuração do usuário, Criar configuração do usuário, Atualizar configuração do usuário, Excluir configuração do usuário, Atribuir |

| Região suportada pelo Cloud PC | Listar regiões suportadas |

| Planos de serviço de PC na nuvem | Listar planos de serviço |

Funções RBAC do Azure suportadas incluem o seguinte:

- Administrador do Intune

- Administrador de Segurança

- Operador de Segurança

- Leitor de Segurança

- Leitor Global

- (Em verificação) Administrador do Windows 365

Recursos não suportados para visualização:

- N/A

Tarefas do centro de administração do Teams

Para o centro de administração do Teams, o GDAP suporta as seguintes tarefas.

| Recurso | Suportado atualmente |

|---|---|

| Utilizadores | Atribuir políticas, Configurações de voz, Chamadas de saída, Configurações de recebimento de chamadas em grupo, Configurações de delegação de chamadas, Números de telefone, Configurações de conferência |

| Equipas | Políticas do Microsoft Teams, Políticas de atualização |

| Dispositivos | Telefones IP, Salas do Teams, Barras de colaboração, Ecrãs do Teams, Painéis do Teams |

| Localizações | Rótulos de relatórios, endereços de emergência, topologia de rede, redes e locais |

| Reuniões | Pontes de conferência, Políticas de reunião, Configurações de reunião, Políticas de eventos ao vivo, Configurações de eventos ao vivo |

| Políticas de mensagens | Políticas de mensagens |

| Voz | Políticas de emergência, Planos de discagem, Planos de encaminhamento de voz, Filas de chamadas, Atendedores automáticos, Políticas de estacionamento de chamadas, Políticas de chamadas, Políticas de identificação do autor da chamada, Números de telefone, Encaminhamento direto |

| Análises e relatórios | Relatórios de utilização |

| Configurações em toda a organização | Acesso externo, Acesso de convidado, Configurações do Teams, Atualização do Teams, Feriados, Contas de recursos |

| Planeamento | Planejador de rede |

| Módulo do PowerShell do Teams | Todos os cmdlets do PowerShell do módulo Teams PowerShell (disponível no módulo Teams PowerShell - versão 3.2.0 Preview) |

As funções RBAC suportadas incluem o seguinte:

- Administrador de Equipas

- Administrador de Comunicações do Teams

- Engenheiro de Suporte de Comunicação de Equipes

- Especialista em Suporte de Comunicação de Equipes

- Administrador de dispositivos do Teams

- Leitor Global

Recursos sem suporte para acesso ao GDAP incluem o seguinte:

- Gerenciar equipes

- Modelos de equipa

- Aplicações do Teams

- Pacotes de políticas

- Conselheiro de equipas

- Painel de Qualidade de Chamadas

- Conexão do operador

Microsoft Defender XDR

Microsoft Defender XDR é um pacote unificado de defesa empresarial para antes e depois de violações. Ele coordena nativamente a deteção, prevenção, investigação e resposta entre endpoints, identidades, e-mail e aplicativos para fornecer proteção integrada contra ataques sofisticados.

O portal Microsoft Defender também é a casa de outros produtos na pilha de segurança do Microsoft 365, como o Microsoft Defender for Endpoint e o Microsoft Defender for Office 365.

A documentação de todos os recursos e produtos de segurança está disponível no portal do Microsoft Defender:

Microsoft Defender para Ponto Final:

- Microsoft Defender para Endpoint

- Capacidades do Microsoft Defender for Endpoint P1

- Microsoft Defender para Empresas

Microsoft Defender para Office 365:

- Proteção do Exchange Online (EOP)

- Plano 1 do Microsoft Defender para Office 365

- Plano 2 do Microsoft Defender para Office 365

Governança do aplicativo:

A seguir estão os recursos que estão disponíveis para locatários que acessam o portal do Microsoft Defender usando um token GDAP.

| Tipo de recurso | Suportado atualmente |

|---|---|

| Recursos do Microsoft Defender XDR | Todos os recursos do Microsoft Defender XDR (conforme listado na documentação vinculada anteriormente): Incidentes, Caça avançada, Central de Ação, Análise de ameaças, Conexão das seguintes cargas de trabalho de segurança ao Microsoft Defender XDR: Microsoft Defender for Endpoint, Microsoft Defender for Identity, Microsoft Defender for Cloud Apps |

| Recursos do Microsoft Defender for Endpoint | Todos os recursos do Microsoft Defender for Endpoint, conforme listados na documentação anteriormente mencionada, podem ser consultados em detalhes para o SKU P1 / SMB na tabela. |

| Microsoft Defender para Office 365 | Todos os recursos do Microsoft Defender para Office 365 listados na documentação vinculada anteriormente. Veja os detalhes por cada licença nesta tabela: Segurança do Office 365, incluindo o Microsoft Defender para Office 365 e a Proteção do Exchange Online |

| Governação de Aplicações | A autenticação funciona para o token GDAP (token App+User), as políticas de autorização funcionam de acordo com as funções do usuário como antes |

Funções do Microsoft Entra suportadas no portal do Microsoft Defender:

Documentação de funções suportadas no portal do Microsoft Defender

Nota

Nem todas as funções são aplicáveis a todos os produtos de segurança. Para obter informações sobre quais funções são suportadas em um produto específico, consulte a documentação do produto.

Funcionalidades MDE no portal do Microsoft Defender por SKU

| Capacidades de endpoint por SKU | Microsoft Defender para Empresas | Plano 1 do Microsoft Defender for Endpoint | Plano 2 do Microsoft Defender for Endpoint |

|---|---|---|---|

| Gestão centralizada | X | X | X |

| Configuração simplificada do cliente | X | ||

| Gestão de ameaças e vulnerabilidades | X | X | |

| Redução da superfície de ataque | X | X | X |

| Proteção de última geração | X | X | X |

| Deteção e resposta a dispositivos finais | X | X | |

| Investigação e resposta automatizadas | X | X | |

| Caça a ameaças e retenção de dados por seis meses | X | ||

| Análise de ameaças | X | X | |

| Suporte multiplataforma para Windows, MacOS, iOS e Android | X | X | X |

| Especialistas em ameaças da Microsoft | X | ||

| APIs de parceiros | X | X | X |

| Microsoft 365 Lighthouse para visualizar incidentes de segurança entre clientes | X |

Tarefas do Power BI

Para a carga de trabalho do Power BI, o GDAP dá suporte às seguintes tarefas.

| Tipo de recurso | Suportado atualmente |

|---|---|

| Tarefas do administrador | - Todos os itens de menu em "Portal de administração", exceto "Conexões do Azure" |

Funções do Microsoft Entra suportadas no escopo:

- Administrador de Fabric

Propriedades do Power BI fora do escopo:

- Nem todas as tarefas não administrativas têm a garantia de funcionar

- "Conexões do Azure" no Portal de administração

Tarefas do SharePoint

Para o SharePoint, o GDAP suporta as seguintes tarefas.

| Tipo de recurso | Suportado atualmente |

|---|---|

| Home page | Os cartões são renderizados, mas os dados podem não ser renderizados |

| Gestão de Sites – Ative Sites | Criar sites: Site de equipa, Site de comunicação, Atribuir/alterar proprietário do site, Atribuir etiqueta de sensibilidade ao site (se configurado no Microsoft Entra ID) durante a criação do site, Alterar etiqueta de sensibilidade do site, Atribuir definições de privacidade ao site (se não estiver predefinido com uma etiqueta de sensibilidade), Adicionar/remover membros a um site, Editar definições de partilha externa do site, Editar nome do site, Editar URL do site, Ver atividade do site, Editar limite de armazenamento, Eliminar um site, Alterar vistas incorporadas de sites, Exportar lista de sites para ficheiro CSV, Guardar vistas personalizadas de sites, Associar site a um Hub, Registar site como Hub |

| Gestão de Sites – Ative Sites | Crie outros sites: Centro de Documentos, Wiki Empresarial, Portal de Publicação, Centro de Conteúdo |

| Gestão de Sites – Sites Eliminados | Restaurar site, Excluir permanentemente site (exceto para sites de equipe conectados a grupos do Microsoft 365) |

| Políticas – Partilha | Definir políticas de Compartilhamento Externo para SharePoint e OneDrive, Alterar "Mais configurações de compartilhamento externo", Definir políticas para links de Arquivos e Pastas, Alterar "Outras configurações" para compartilhamento |

| Controlo de acesso | Definir/alterar política de dispositivo não gerenciado, Definir/alterar políticas de linha do tempo de sessões ociosas, Definir/alterar política de local de rede (separado da política de IP do Microsoft Entra, Definir/alterar política de autenticação moderna, Definir/alterar acesso ao OneDrive |

| Definições | SharePoint - Home site, SharePoint - Notificações, SharePoint - Páginas, SharePoint - Criação de sites, SharePoint - Limites de armazenamento do site, OneDrive - Notificações, OneDrive - Retenção, OneDrive - Limite de armazenamento, OneDrive - Sincronização |

| PowerShell | Para ligar um inquilino do cliente como administrador do GDAP, utilize um ponto de extremidade de autorização do inquilino (com o ID do inquilino do cliente) no parâmetro AuthenticanUrl em vez do ponto de extremidade comum predefinido.Por exemplo, Connect-SPOService -Url https://contoso-admin.sharepoing.com -AuthenticationUrl https://login.microsoftonline.com/<tenantID>/oauth2/authorize. |

As funções no escopo incluem o seguinte:

- Administrador do SharePoint

- Leitor Global

As seguintes propriedades do Centro de Administração do SharePoint estão fora do escopo:

- Todos os recursos/funcionalidades/modelos do Classic Admin estão fora do escopo e não é garantido que funcionem corretamente

- Observação: para qualquer função GDAP suportada pelo Centro de Administração do SharePoint, os parceiros não podem editar arquivos e permissões em arquivos e pastas no site do SharePoint do cliente. Era um risco de segurança para os clientes e agora é abordado.

Tarefas do Dynamics 365 e da Plataforma de Energia

Para a plataforma Power e os aplicativos Dynamics 365 Customer Engagement (Vendas, Serviço), o GDAP oferece suporte às seguintes tarefas.

| Tipo de recurso | Suportado atualmente |

|---|---|

| Tarefas do administrador | - Todos os itens de menu no centro de administração da Power Platform |

As funções do Microsoft Entra suportadas no âmbito incluem o seguinte:

- Administrador de plataforma de energia

- Administrador do Helpdesk (para Ajuda + Suporte)

- Administrador de Apoio ao Serviço (para Ajuda + Suporte)

Propriedades fora do escopo:

- https://make.powerapps.com não suporta GDAP.

Tarefas do Dynamics 365 Business Central

Para o Dynamics 365 Business Central, o GDAP suporta as seguintes tarefas.

| Tipo de recurso | Suportado atualmente |

|---|---|

| Tarefas do administrador | Todas as tarefas* |

* Algumas tarefas exigem permissões atribuídas ao usuário administrador no ambiente do Dynamics 365 Business Central. Consulte a documentação disponível.

As funções suportadas do Microsoft Entra dentro do âmbito incluem os seguintes:

- Administrador do Dynamics 365

- Administrador de Help Desk

Propriedades fora do escopo:

- Nenhuma

Tarefas do Dynamics Lifecycle Services

Para o Dynamics Lifecycle Services, o GDAP suporta as seguintes tarefas.

| Tipo de recurso | Suportado atualmente |

|---|---|

| Tarefas do administrador | Todas as tarefas |

As funções Microsoft Entra suportadas no âmbito incluem os seguintes:

- Administrador do Dynamics 365

Propriedades fora do escopo:

- Nenhuma

Funções do Intune (Endpoint Manager)

Funções do Microsoft Entra suportadas no âmbito:

- Administrador do Intune

- Leitor Global

- Leitor de Relatórios

- Leitor de segurança

- Administrador de conformidade

- Administrador de Segurança

Para verificar o nível de acesso para as funções acima, consulte a documentação do RBAC do Intune.

O suporte para o Intune não inclui o uso do GDAP ao registrar servidores para o Microsoft Tunnel ou para configurar ou instalar qualquer um dos conectores para o Intune. Exemplos de conectores do Intune incluem, mas não estão limitados a, o Conector do Intune para Active Directory, o conector de defesa contra ameaças móveis e o conector do Microsoft Defender para Endpoint.

Problema conhecido: quando os parceiros acedem a políticas em aplicações do Office, é exibida a mensagem "Não foi possível recuperar dados para 'OfficeSettingsContainer'." Use o GUID para reportar este problema à Microsoft.

Portal do Azure

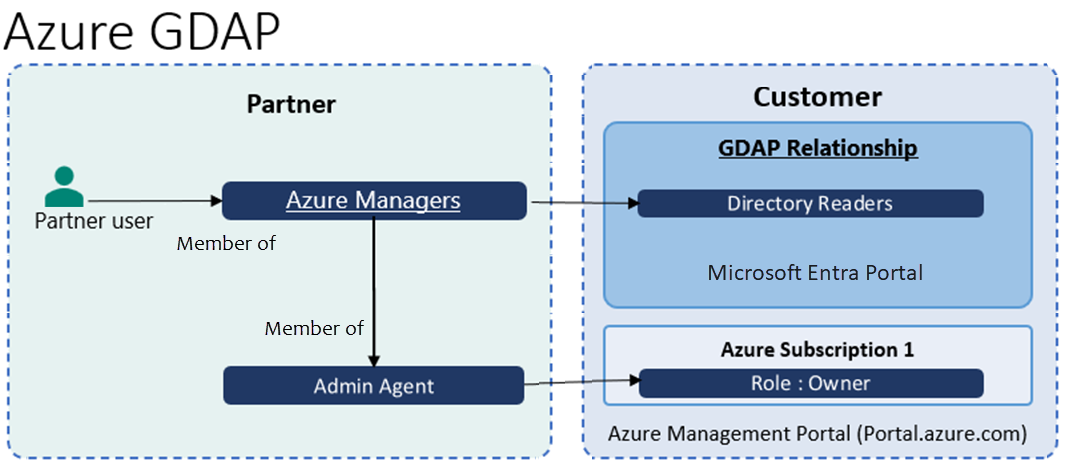

Funções do Microsoft Entra abrangidas

- Qualquer função do Microsoft Entra, como Leitores de Diretório (função menos privilegiada) para acessar a assinatura do Azure como proprietário

Orientações sobre o papel do GDAP:

- Parceiro e cliente devem ter relação de revendedor

- O parceiro deve criar um grupo de segurança (por exemplo, Gerentes do Azure) para gerenciar o Azure e aninha-lo em Agentes de Administração para particionamento de acesso por cliente, conforme a prática recomendada recomendada.

- Quando o parceiro compra o plano do Azure para o cliente, a assinatura do Azure é provisionada e o grupo de Agentes Administradores é atribuído ao RBAC do Azure como proprietário na assinatura do Azure.

- Como o grupo de segurança Gerentes do Azure é membro do grupo Agentes de Administração, os utilizadores que são membros dos Gerentes do Azure tornam-se proprietários do controlo de acessos baseado em funções (RBAC) da subscrição do Azure.

- Para acessar a assinatura do Azure como proprietário do cliente, qualquer função do Microsoft Entra, como Leitores de Diretório (função menos privilegiada), deve ser atribuída ao grupo de segurança Gerentes do Azure

Orientação GDAP alternativa do Azure (sem usar o Admin Agent)

Pré-requisitos:

- Parceiro e cliente têm uma relação de Revendedor .

- O parceiro cria um grupo de segurança para gerir o Azure e aninha-o no grupo de HelpDeskAgents para o particionamento de acesso por cliente, conforme uma prática recomendada.

- O parceiro compra um plano do Azure para o cliente. A assinatura do Azure é provisionada e o parceiro atribuiu o grupo Agentes Administrativos do RBAC do Azure como proprietário na assinatura do Azure, mas nenhuma atribuição de função RBAC foi feita para os Agentes de Helpdesk.

Etapas de gestão do parceiro:

O administrador do parceiro na assinatura executa os seguintes scripts usando o PowerShell para criar o Helpdesk FPO na assinatura do Azure.

Conecte-se ao locatário parceiro para obter o

object IDdo grupo HelpDeskAgents.Connect-AzAccount -Tenant "Partner tenant" # Get Object ID of HelpDeskAgents group Get-AzADGroup -DisplayName HelpDeskAgentsConfirme que o cliente tem:

- A função de proprietário ou administrador de acesso de utilizador

- Permissões para criar atribuições de funções ao nível da subscrição

Passos do cliente:

Para concluir o processo, seu cliente deve executar as etapas a seguir, usando o PowerShell ou a CLI do Azure.

Se estiver usando o PowerShell, o cliente deverá atualizar o módulo

Az.Resources.Update-Module Az.ResourcesConecte-se ao locatário onde a assinatura CSP está presente.

Connect-AzAccount -TenantID "<Customer tenant>"az login --tenant <Customer tenant>Conecte-se à assinatura.

Nota

Essa conexão é só aplicável se o utilizador tiver permissões de atribuição de função em várias assinaturas do locatário.

Set-AzContext -SubscriptionID <"CSP Subscription ID">az account set --subscription <CSP Subscription ID>Crie a atribuição de função.

New-AzRoleAssignment -ObjectID "<Object ID of the HelpDeskAgents group from step above>" -RoleDefinitionName "Owner" -Scope "/subscriptions/'<CSP subscription ID>'"az role assignment create --role "Owner" --assignee-object-id <Object ID of the HelpDeskAgents group from step above> --scope "/subscriptions/<CSP Subscription Id>"

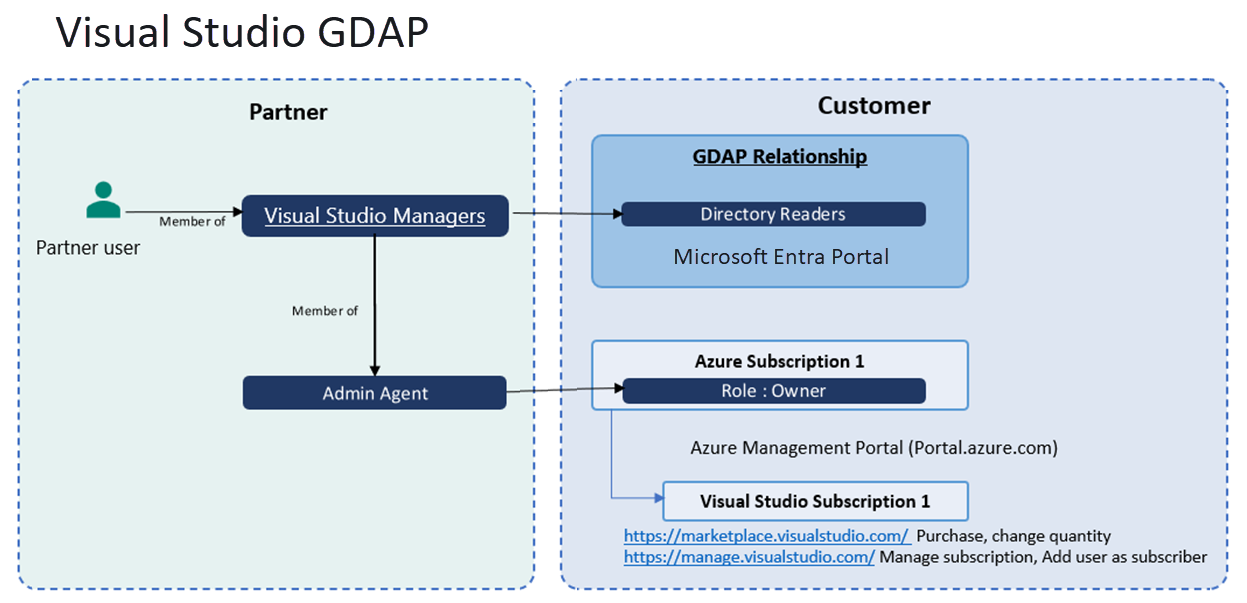

Visual Studio

Funções do Microsoft Entra no âmbito:

- Qualquer função do Microsoft Entra, como Leitores de Diretório (função menos privilegiada) para acessar a assinatura do Azure como proprietário

Guia das funções GDAP para os parceiros

- Pré-requisitos:

- O parceiro e o cliente devem ter uma relação de revendedor

- O parceiro deve comprar a assinatura do Azure para o cliente

- O parceiro deve criar um grupo de segurança (por exemplo, gerentes do Visual Studio) para comprar e gerir assinaturas do Visual Studio e organizá-lo sob os Agentes de Administração para particionamento de acesso por cliente, conforme as práticas recomendadas.

- A função GDAP para comprar e gerenciar o Visual Studio é a mesma do Azure GDAP.

- O Grupo de Segurança dos Gerentes do Visual Studio deve ser atribuído a qualquer função do Microsoft Entra, como Leitores de Diretório (função menos privilegiada), para poder acessar a assinatura do Azure como proprietário.

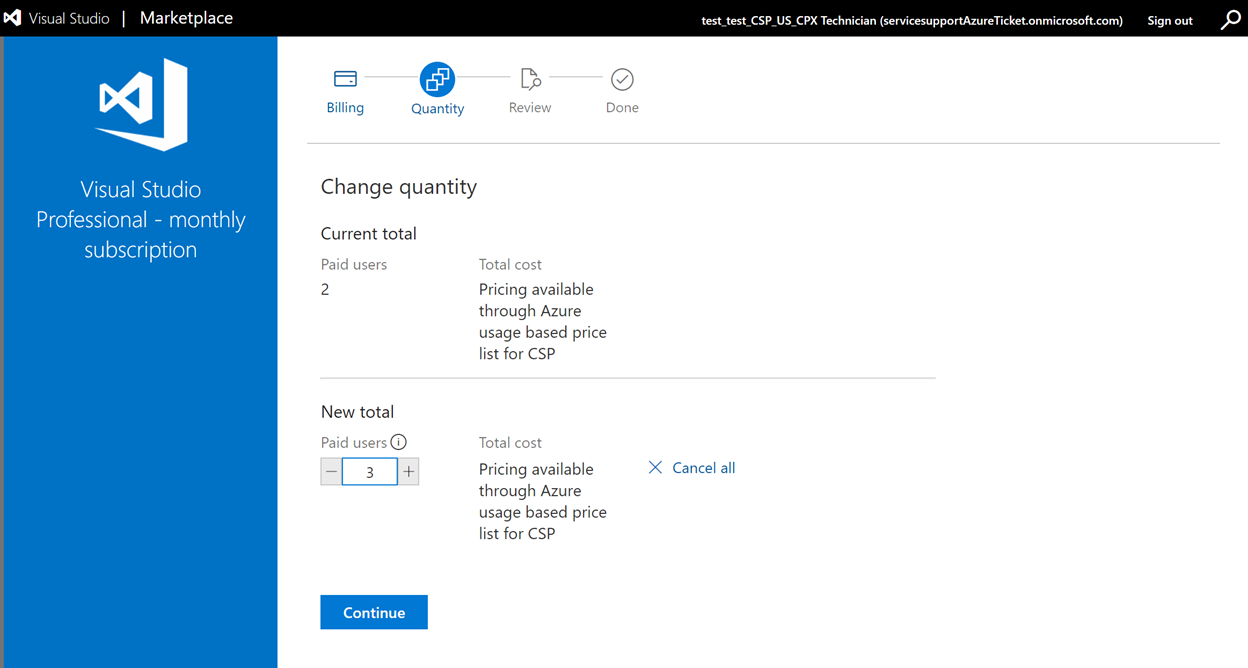

- Os utilizadores que fazem parte do grupo de segurança de gestores do Visual Studio podem comprar subscrição do Visual Studio no Marketplacehttps://marketplace.visualstudio.com (devido a ser um membro aninhado dos Agentes de Administração, os utilizadores têm acesso à subscrição do Azure)

- Os usuários que fazem parte do grupo de segurança de gerentes do Visual Studio podem alterar a quantidade de assinaturas do Visual Studio

- Os usuários que fazem parte do grupo de segurança de gerentes do Visual Studio podem cancelar a assinatura do Visual Studio (alterando a quantidade para zero)

- Os usuários que fazem parte do grupo de segurança de gerentes do Visual Studio podem adicionar assinante para gerenciar assinaturas do Visual Studio (por exemplo, procurar diretório de clientes e adicionar atribuição de função do Visual Studio como assinante)

Propriedades do Visual Studio fora do escopo:

- Nenhuma

Por que não vejo alguns links DAP AOBO na página de gerenciamento de serviços GDAP?

A tabela a seguir mostra por que você pode não ver links DAP AOBO na página de gerenciamento do Serviço GDAP.

| DAP AOBO ligações | Motivo pelo qual ele está faltando na página GDAP Service Management |

|---|---|

| Microsoft 365 Planner https://portal.office.com/ |

Uma duplicata da ligação Microsoft 365 AOBO que já existe. |

| Oscilação https://portal.office.com/ |

Uma duplicata da ligação Microsoft 365 AOBO que já existe. |

| Windows 10 https://portal.office.com/ |

Uma duplicata da ligação Microsoft 365 AOBO que já existe. |

| Segurança de aplicativos na nuvem https://portal.cloudappsecurity.com/ |

Microsoft Defender for Cloud Apps foi desativado. Este portal integra-se no Microsoft Defender XDR, que suporta GDAP. |

| Azure IoT Central https://apps.azureiotcentral.com/ |

Não é atualmente suportado. Fora do âmbito do GDAP. |

| Proteção avançada contra ameaças do Windows Defender https://securitycenter.windows.com |

A Proteção Avançada contra Ameaças do Windows Defender foi desativada. Os parceiros são aconselhados a mudar para o Microsoft Defender XDR, que suporta GDAP. |