Trabalhar com relatórios híbridos no Identity Manager

Este artigo descreve como combinar dados locais e na nuvem em relatórios híbridos no Microsoft Entra, e como gerenciar e exibir esses relatórios.

Nota

A Microsoft tem uma abordagem recomendada mais recente para relatórios híbridos no Azure, usando o Azure Arc e o Azure Monitor. Para obter mais informações, consulte Relatórios do Microsoft Identity Manager 2016 com o Azure Monitor.

Relatórios híbridos disponíveis

Os três relatórios do Microsoft Identity Manager disponíveis no Microsoft Entra ID são os seguintes:

Atividade de redefinição de senha: Exibe cada instância em que um usuário executou a redefinição de senha usando a redefinição de senha de autoatendimento (SSPR) e fornece as portas ou métodos usados para autenticação.

Registro de redefinição de senha: exibe cada vez que um usuário se registra para SSPR e os métodos usados para autenticar. Exemplos de métodos podem ser um número de telemóvel ou perguntas e respostas.

Nota

Para relatórios de registro de redefinição de senha, nenhuma diferenciação é feita entre a porta SMS e a porta MFA. Ambos são considerados métodos de telefonia móvel.

Atividade de grupos de autoatendimento: exibe cada tentativa feita por alguém de adicionar ou excluir a si mesmo de um grupo e da criação de grupo.

Nota

- Atualmente, os relatórios apresentam dados de até um mês de atividade.

Pré-requisitos

Serviço Identity Manager 2016 SP1 Identity Manager, compilação recomendada 4.4.1749.0 .

Um locatário Microsoft Entra ID P1 ou P2 com um administrador licenciado em seu diretório.

Conectividade de saída com a Internet do servidor do Identity Manager para o Azure.

Requisitos

Os requisitos para usar relatórios híbridos do Identity Manager estão listados na tabela a seguir:

| Requisito | Description |

|---|---|

| Microsoft Entra ID P1 ou P2 | O relatório híbrido é um recurso do Microsoft Entra ID P1 ou P2 e requer o Microsoft Entra ID P1 ou P2. Para obter mais informações, consulte Introdução ao Microsoft Entra ID P1 ou P2. Obtenha uma avaliação gratuita de 30 dias do Microsoft Entra ID P1 ou P2. |

| Você deve ser um administrador global do seu ID do Microsoft Entra | Por padrão, apenas os administradores globais podem instalar e configurar os agentes para começar, acessar o portal e executar quaisquer operações no Azure. Importante: A conta que você usa quando instala os agentes deve ser uma conta corporativa ou de estudante. Não pode ser uma conta Microsoft. Para obter mais informações, consulte Inscrever-se no Azure como uma organização. |

| O Agente Híbrido do Identity Manager é instalado em cada servidor de serviço do Identity Manager de destino | Para receber os dados e fornecer recursos de monitoramento e análise, o relatório híbrido exige que os agentes sejam instalados e configurados em servidores de destino. |

| Conectividade de saída para os pontos finais de serviço do Azure | Durante a instalação e o tempo de execução, o agente requer conectividade com pontos de extremidade de serviço do Azure. Se a conectividade de saída estiver bloqueada por firewalls, certifique-se de que os seguintes pontos de extremidade sejam adicionados à lista de permitidos:

|

| Conectividade de saída baseada em endereços IP | Para obter endereços IP baseados em filtragem em firewalls, consulte os Intervalos de IP do Azure. |

| A inspeção SSL para tráfego de saída é filtrada ou desativada | A etapa de registro do agente ou as operações de upload de dados podem falhar se houver inspeção SSL ou terminação para o tráfego de saída na camada de rede. |

| Portas de firewall no servidor que executa o agente | Para se comunicar com os pontos de extremidade de serviço do Azure, o agente requer que as seguintes portas de firewall estejam abertas:

|

| Permitir determinados sites se a segurança reforçada do Internet Explorer estiver habilitada | Se a segurança reforçada do Internet Explorer estiver habilitada, os seguintes sites deverão ser permitidos no servidor que tem o agente instalado:

|

Instalar o Identity Manager Reporting Agent no Microsoft Entra ID

Após a instalação do Reporting Agent, os dados da atividade do Identity Manager são exportados do Identity Manager para o Log de Eventos do Windows. O Identity Manager Reporting Agent processa os eventos e, em seguida, carrega-os para o Microsoft Entra. No Microsoft Entra, os eventos são analisados, descriptografados e filtrados para os relatórios necessários.

Antes de reinstalar, o Hybrid Reporting Agent anterior deve ser desinstalado. Para desinstalar relatórios híbridos, desinstale o agente MIMreportingAgent.msi.

Baixe o Identity Manager Reporting Agent e faça o seguinte:

a. Entre no portal de gerenciamento do Microsoft Entra e selecione Ative Directory.

b. Clique duas vezes no diretório do qual você é um administrador global e tem uma assinatura do Microsoft Entra ID P1 ou P2.

c. Selecione Configuração e baixe o Reporting Agent.

Instale o Reporting Agent fazendo o seguinte:

a. Baixe o arquivo de MIMHReportingAgentSetup.exe para o servidor do Serviço Identity Manager.

b. Execute o

MIMHReportingAgentSetup.exe.c. Execute o instalador do agente.

d. Verifique se o serviço Agente de Relatório do Identity Manager está em execução.

e. Reinicie o serviço Identity Manager.

Verifique se o Agente de Relatório do Identity Manager está funcionando no Azure.

Você pode criar dados de relatório usando o portal de redefinição de senha de autoatendimento do Identity Manager para redefinir a senha de um usuário. Verifique se a redefinição de senha foi concluída com êxito e, em seguida, verifique se os dados são exibidos no portal de gerenciamento do Microsoft Entra.

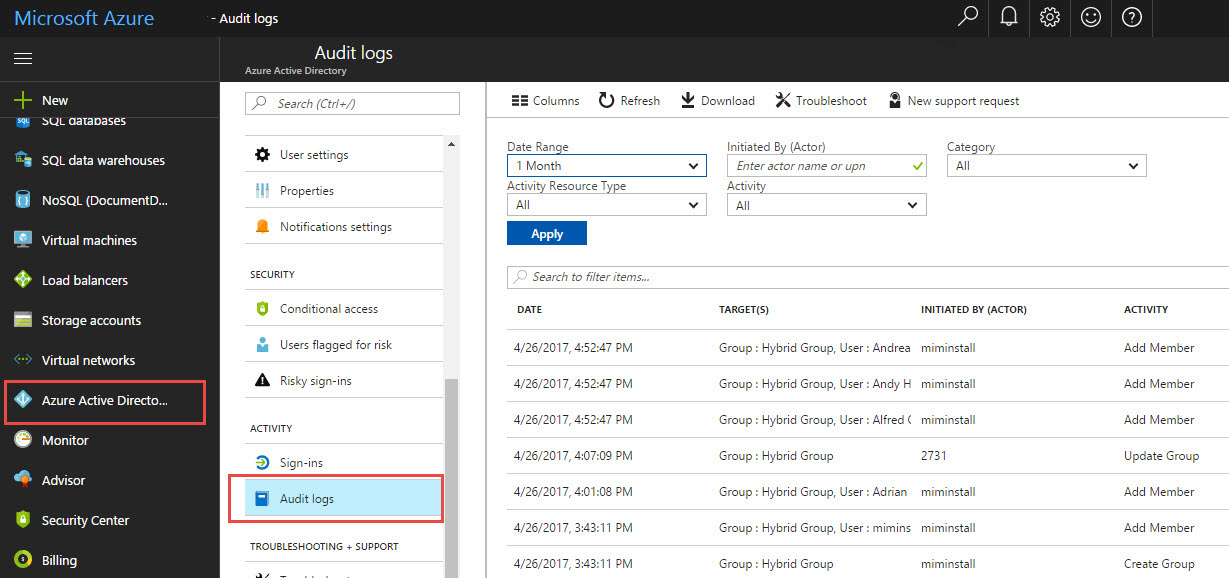

Exibir relatórios híbridos no portal do Azure

Entre no portal do Azure com sua conta de administrador global para o locatário.

Selecione Microsoft Entra ID.

Na lista de diretórios disponíveis para sua assinatura, selecione o diretório de locatário.

Selecione Logs de auditoria.

Na lista suspensa Categoria, verifique se Serviço MIM está selecionado.

Importante

Pode levar algum tempo para que os dados de auditoria do Identity Manager apareçam no portal do Azure.

Parar a criação de relatórios híbridos

Se você quiser parar de carregar dados de auditoria de relatórios do Identity Manager para o Microsoft Entra ID, desinstale o Hybrid Reporting Agent. Use a ferramenta Adicionar ou Remover Programas do Windows para desinstalar os relatórios híbridos do Identity Manager.