Referência técnica genérica do conector LDAP

Este artigo descreve o conector LDAP genérico. O artigo aplica-se aos seguintes produtos:

- Microsoft Identity Manager 2016 (MIM2016)

- Microsoft Entra ID

Por MIM2016, o Conector está disponível para download no Centro de Download da Microsoft.

Ao se referir a RFCs IETF, este documento está usando o formato (RFC [RFC number]/[seção no documento RFC]), por exemplo (RFC 4512/4.3). Pode encontrar mais informações em https://tools.ietf.org/. No painel esquerdo, insira um número RFC na caixa de diálogo Doc fetch e teste-o para certificar-se de que é válido.

Observação

Microsoft Entra ID agora fornece uma solução leve baseada em agente para provisionar usuários em um servidor LDAPv3, sem precisar de uma implantação de sincronização do MIM. Recomendamos usá-lo para o provisionamento de usuários para saída. Mais informações.

Visão geral do conector LDAP genérico

O Conector LDAP Genérico permite integrar o serviço de sincronização com um servidor LDAP v3.

Certas operações e elementos de esquema, como os necessários para executar a importação delta, não são especificados nas RFCs IETF. Para essas operações, apenas diretórios LDAP explicitamente especificados são suportados.

Para se conectar aos diretórios, testamos usando a conta root/admin. Para usar uma conta diferente para aplicar permissões mais granulares, talvez seja necessário revisar com sua equipe de diretório LDAP.

A versão atual do conector suporta estes recursos:

| Característica | Apoio |

|---|---|

| Fonte de dados conectada | O conector é suportado por todos os servidores LDAP v3 (conforme a norma RFC 4510), exceto onde indicado como não suportado. Foi testado com estes servidores de diretório:

|

| Cenários | |

| Operações | As seguintes operações são suportadas em todos os diretórios LDAP: |

| Esquema |

Suporte à importação delta e gerenciamento de senhas

Diretórios suportados para importação Delta e gerenciamento de senhas:

- Serviços de Diretório Leve do Microsoft Active Directory (AD LDS)

- Suporta todas as operações de importação delta

- Suporta Definir Palavra-passe

- Catálogo Global do Microsoft Ative Directory (AD GC)

- Suporta todas as operações de importação delta

- Suporta Definir Palavra-passe

- 389 Servidor de diretório

- Suporta todas as operações de importação delta

- Suporta Definir Senha e Alterar Senha

- Servidor de diretório Apache

- Não suporta importação delta uma vez que este diretório não tem um log de alterações persistente

- Suporta Definir Palavra-passe

- IBM Tivoli DS

- Suporta todas as operações de importação delta

- Suporta Definir Senha e Alterar Senha

- Diretório Isode

- Suporta todas as operações de importação delta

- Suporta Definir Senha e Alterar Senha

- Novell eDirectory e NetIQ eDirectory

- Suporta operações de Adicionar, Atualizar e Renomear para importação delta

- Não suporta operações de exclusão para importação delta

- Suporta Definir Senha e Alterar Senha

- DJ aberto

- Suporta todas as operações de importação delta

- Suporta Definir Senha e Alterar Senha

- Abrir DS

- Suporta todas as operações de importação delta

- Suporta Definir Senha e Alterar Senha

- OpenLDAP (openldap.org)

- Suporta todas as operações de importação delta

- Suporta Definir Palavra-passe

- Não suporta alterar palavra-passe

- Oracle (anteriormente Sun) Directory Server Enterprise Edition

- Suporta todas as operações de importação delta

- Suporta Definir Senha e Alterar Senha

- Servidor de diretório virtual RadiantOne (VDS)

- Deve estar usando a versão 7.1.1 ou superior

- Suporta todas as operações de importação delta

- Suporta Definir Senha e Alterar Senha

- Servidor de diretório Sun One

- Suporta todas as operações de importação delta

- Suporta Definir Senha e Alterar Senha

Pré-requisitos

Antes de usar o conector, verifique se você tem o seguinte no servidor de sincronização:

- Microsoft .NET 4.6.2 Framework ou posterior

A implantação desse conector pode exigir alterações na configuração do servidor de diretório, bem como alterações na configuração do MIM. Para implantações que envolvem a integração do MIM com um servidor de diretório de terceiros em um ambiente de produção, recomendamos que os clientes trabalhem com seu fornecedor de servidor de diretório ou com um parceiro de implantação para obter ajuda, orientação e suporte para essa integração.

Detetando o servidor LDAP

O conector depende de várias técnicas para detetar e identificar o servidor LDAP. O conector usa o DSE raiz, nome/versão do fornecedor e inspeciona o esquema para encontrar objetos e atributos exclusivos conhecidos por existirem em determinados servidores LDAP. Esses dados, se encontrados, são usados para preencher previamente as opções de configuração no Conector.

Permissões de fonte de dados conectada

Para executar operações de importação e exportação nos objetos no diretório conectado, a conta do conector deve ter permissões suficientes. O conector precisa de permissões de gravação para poder exportar e permissões de leitura para poder importar. A configuração de permissão é executada dentro das experiências de gerenciamento do próprio diretório de destino.

Portas e protocolos

O conector usa o número da porta especificado na configuração, que por padrão é 389 para LDAP e 636 para LDAPS.

Para LDAPS, você deve usar SSL 3.0 ou TLS. O SSL 2.0 não é suportado e não pode ser ativado.

Controles e recursos necessários

Os seguintes controles/recursos LDAP devem estar disponíveis no servidor LDAP para que o conector funcione corretamente:

1.3.6.1.4.1.4203.1.5.3 filtros verdadeiro/falso

O filtro Verdadeiro/Falso frequentemente não é relatado como suportado pelos diretórios LDAP e pode aparecer na Global Page em Recursos obrigatórios não encontrados. Ele é usado para criar filtros OU em consultas LDAP, por exemplo, ao importar vários tipos de objeto. Se você puder importar mais de um tipo de objeto, o servidor LDAP suportará esse recurso.

Se utilizar um diretório onde um identificador exclusivo é a âncora, o seguinte recurso também deve estar disponível (Para mais informações, consulte a secção Configurar Âncoras):

1.3.6.1.4.1.4203.1.5.1 Todos os atributos operacionais

Se o diretório tiver mais objetos do que o que pode caber em uma chamada para o diretório, então é recomendável usar paginação. Para que a paginação funcione, é necessário dispor de uma das seguintes opções:

Opção 1:

1.2.840.113556.1.4.319 controleDeResultadosPaginados

Opção 2:

2.16.840.1.113730.3.4.9 VLVControl

1.2.840.113556.1.4.473 SortControl

Se ambas as opções estiverem habilitadas na configuração do conector, pagedResultsControl será usado.

1.2.840.113556.1.4.417 ShowDeletedControl

ShowDeletedControl só é usado com o método de importação delta USNChanged para poder ver objetos excluídos.

O conector tenta detetar as opções presentes no servidor. Se as opções não puderem ser detetadas, um aviso estará presente na página Global nas propriedades do conector. Nem todos os servidores LDAP apresentam todos os controles/recursos suportados e, mesmo que esse aviso esteja presente, o conector pode funcionar sem problemas.

Importação Delta

A importação delta só está disponível quando um diretório que a suporta foi detetado. Os seguintes métodos são usados atualmente:

- Log de acesso LDAP. Consulte http://www.openldap.org/doc/admin24/overlays.html#Access registo de logs

- Changelog LDAP. Veja http://tools.ietf.org/html/draft-good-ldap-changelog-04

- Carimbo de data/hora. Para Novell/NetIQ eDirectory, o Connector usa a última data/hora para obter objetos criados e atualizados. Novell/NetIQ eDirectory não fornece um meio equivalente para recuperar objetos excluídos. Essa opção também pode ser usada se nenhum outro método de importação delta estiver ativo no servidor LDAP. Esta opção não consegue importar objetos excluídos.

- USNChanged. Veja: https://msdn.microsoft.com/library/ms677627.aspx

Não suportado

Os seguintes recursos LDAP não são suportados:

- Referências LDAP entre servidores (RFC 4511/4.1.10)

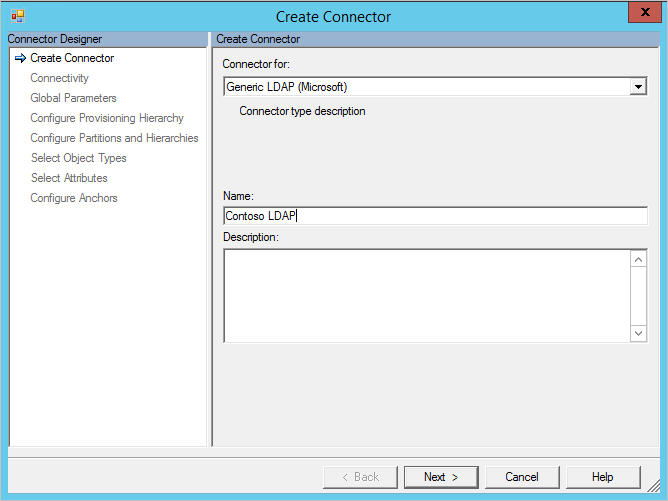

Criar um novo conector

Para criar um conector LDAP genérico, em Serviço de Sincronização selecione Agente de Gerenciamento e Criar. Selecione o Generic LDAP (Microsoft) Connector.

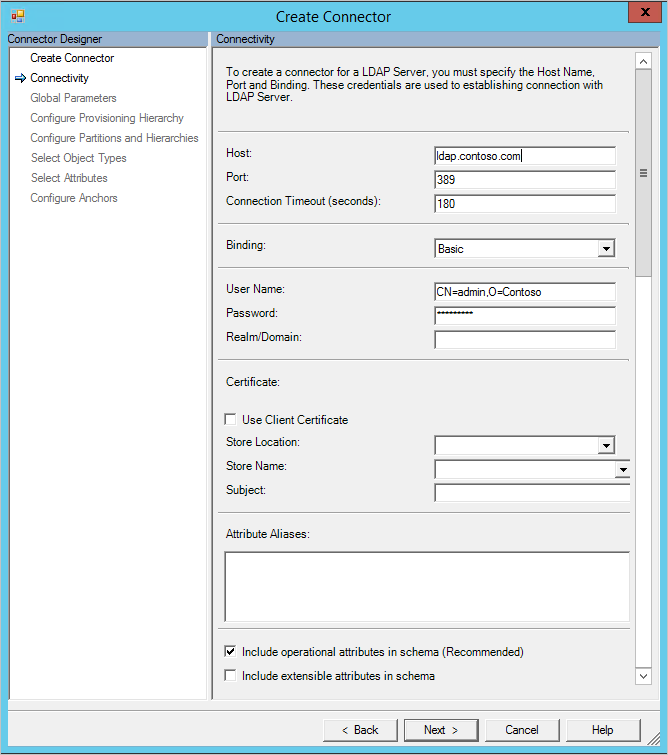

Conectividade

Na página Conectividade, você deve especificar as informações de Host, Porta e Vinculação. Dependendo de qual Vinculação estiver selecionada, informações adicionais podem ser fornecidas nas seções a seguir.

- A configuração Tempo Limite de Conexão é usada apenas para a primeira conexão com o servidor ao detetar o esquema.

- Se a Vinculação for Anônima, nem o nome de usuário/senha nem o certificado serão usados.

- Para outras associações, insira informações em nome de usuário / senha ou selecione um certificado.

- Se você estiver usando Kerberos para autenticar, forneça também o Realm/Domain do usuário.

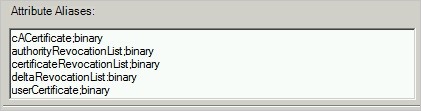

A caixa de texto de aliases de atributo é usada para atributos definidos no esquema com a sintaxe RFC4522. Esses atributos não podem ser detetados durante a deteção de esquema e o Conector precisa que esses atributos sejam configurados separadamente. Por exemplo, a seguinte cadeia de caracteres deve ser inserida na caixa aliases de atributo para identificar corretamente o atributo userCertificate como um atributo binário:

userCertificate;binary

A tabela a seguir é um exemplo de como essa configuração pode parecer:

Configuração da página de conectividade do conector de sincronização

Marque a caixa de seleção incluir atributos operacionais no esquema para incluir também atributos criados pelo servidor. Isso inclui atributos como quando o objeto foi criado e a hora da última atualização.

Selecione Incluir atributos extensíveis no esquema se objetos extensíveis (RFC4512/4.3) forem usados e habilitar essa opção permite que todos os atributos sejam usados em todos os objetos. Selecionar essa opção torna o esquema muito grande, portanto, a menos que o diretório conectado esteja usando esse recurso, a recomendação é manter a opção desmarcada.

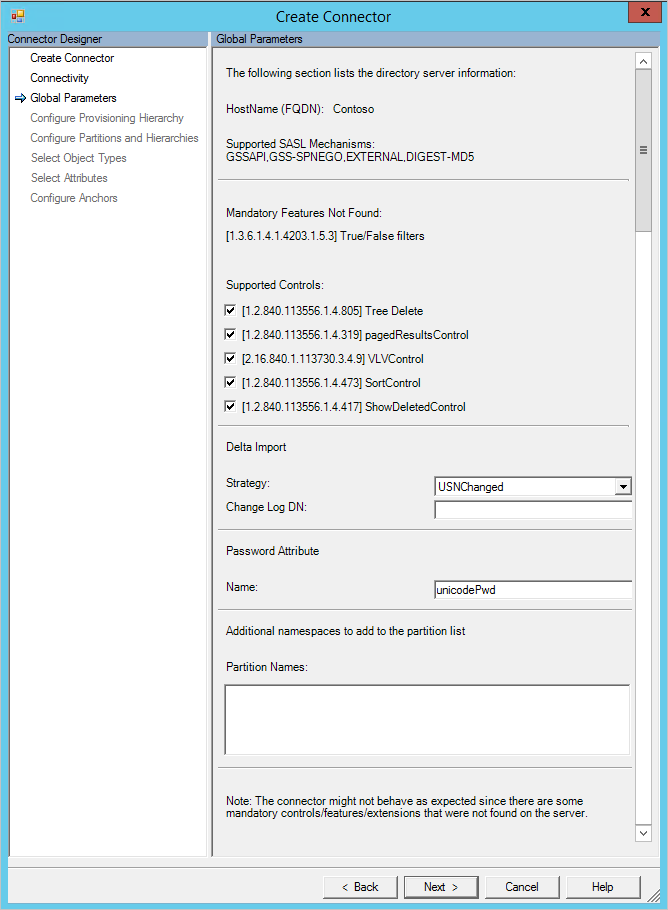

Parâmetros globais

Na página Parâmetros Globais, configure o DN para o log de alterações delta e recursos LDAP adicionais. A página é pré-preenchida com as informações fornecidas pelo servidor LDAP.

A seção superior mostra informações fornecidas pelo próprio servidor, como o nome do servidor. O conector também verifica se os controlos obrigatórios estão presentes no DSE de raiz. Se esses controles não estiverem listados, um aviso será exibido. Alguns diretórios LDAP não listam todos os recursos no DSE raiz e é possível que o conector funcione sem problemas, mesmo que um aviso esteja presente.

Os controlos caixas de seleção suportados controlam o comportamento de determinadas operações.

- Quando a exclusão de árvore é selecionada, uma hierarquia é eliminada com uma única chamada LDAP. Com a opção de exclusão de árvore desativada, o conector faz uma exclusão recursiva, se necessário.

- Com os resultados paginados selecionados, o Conector faz uma importação paginada com o tamanho especificado nas etapas de execução.

- O VLVControl e SortControl é uma alternativa ao pagedResultsControl para ler dados do diretório LDAP.

- Se todas as três opções (pagedResultsControl, VLVControl e SortControl) estiverem desmarcadas, o Connector importará todos os objetos em uma operação, que pode falhar se for um diretório grande.

- O ShowDeletedControl é utilizado apenas quando o método de importação Delta é USNChanged.

O DN do log de alterações é o contexto de nomenclatura usado pelo log de alterações delta, por exemplo , cn=changelog. Esse valor deve ser especificado para que seja possível fazer a importação delta.

A tabela a seguir é uma lista de logs de alterações padrão de DNs.

| Diretório | Log de alterações delta |

|---|---|

| Microsoft AD LDS e AD GC | Detetado automaticamente. USN Alterado. |

| Servidor de diretório Apache | Não disponível. |

| Diretório 389 | Registo de alterações. Valor padrão a ser usado: cn=changelog |

| IBM Tivoli DS | Registo de alterações. Valor padrão a ser usado: cn=changelog |

| Diretório Isode | Registo de alterações. Valor padrão a ser usado: cn=changelog |

| Novell/NetIQ eDirectory | Não disponível. Carimbo de data/hora. O Conector usa a data/hora da última atualização para obter registros adicionados e atualizados. |

| Abra o DJ/DS | Registo de alterações. Valor padrão a ser usado: cn=changelog |

| Abrir LDAP | Registo de acesso. Valor padrão a ser usado: cn=accesslog |

| Oracle DSEE | Registo de alterações. Valor padrão a ser usado: cn=changelog |

| RadiantOne VDS | Diretório virtual. Depende do diretório conectado ao VDS. |

| Servidor de diretório Sun One | Registo de alterações. Valor padrão a ser usado: cn=changelog |

O atributo password é o nome do atributo que o Connector deve usar para definir a senha nas operações de alteração de senha e conjunto de senhas. Esse valor é, por padrão, definido como userPassword mas pode ser alterado quando necessário para um sistema LDAP específico.

Na lista de partições adicionais, é possível adicionar namespaces adicionais não detetados automaticamente. Por exemplo, essa configuração pode ser usada se vários servidores comporem um cluster lógico, que deve ser importado ao mesmo tempo. Assim como o Ative Directory pode ter vários domínios em uma floresta, mas todos os domínios compartilham um esquema, o mesmo pode ser simulado inserindo os namespaces adicionais nesta caixa. Cada namespace pode importar de servidores diferentes e é configurado na página Configurar partições e hierarquias. Use Ctrl+Enter para obter uma nova linha.

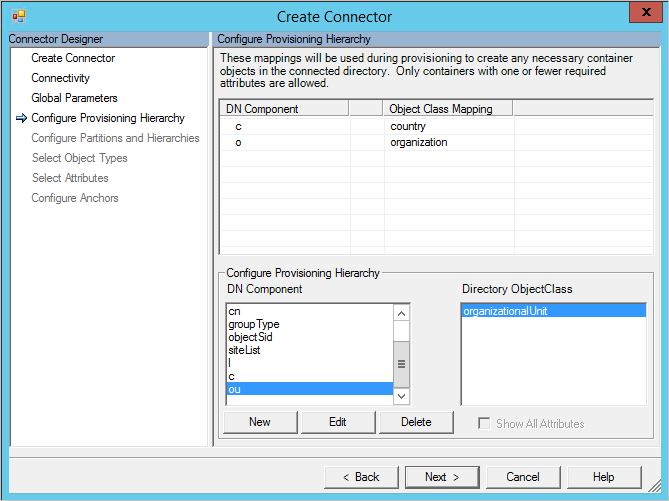

Configurar hierarquia de provisionamento

Esta página é usada para mapear o componente DN, por exemplo UO, para o tipo de objeto que deve ser provisionado, por exemplo, organizationalUnit.

Ao configurar a hierarquia de provisionamento, você pode configurar o Conector para criar automaticamente uma estrutura quando necessário. Por exemplo, se houver um namespace dc=contoso,dc=com e um novo objeto cn=Joe, ou=Seattle, c=US, dc=contoso, dc=com for provisionado, o Conector poderá criar um objeto do tipo país para os EUA e uma unidade organizacional para Seattle, se ainda não estiverem presentes no diretório.

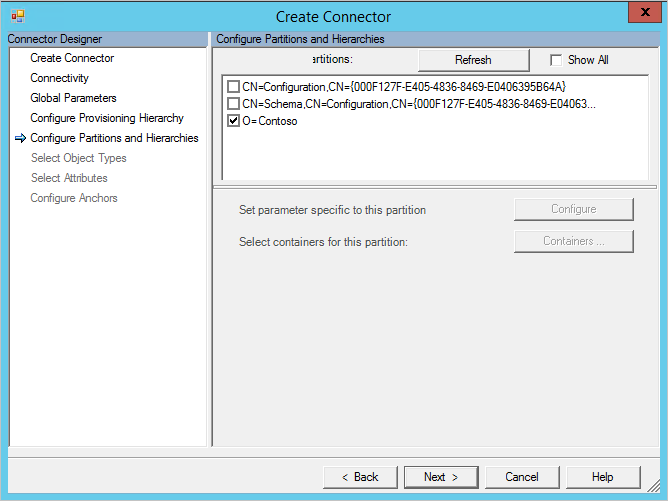

Configurar partições e hierarquias

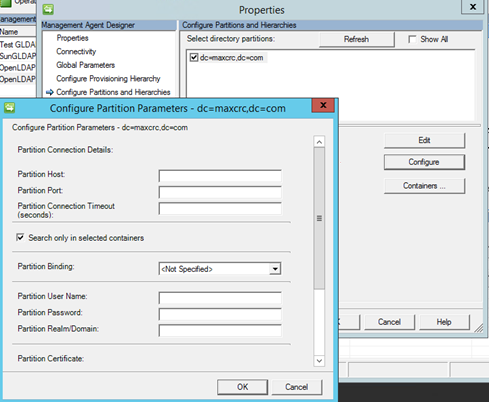

Na página partições e hierarquias, selecione todos os namespaces com objetos que você planeja importar e exportar.

Para cada namespace, também é possível definir configurações de conectividade que substituiriam os valores especificados na tela Conectividade. Se esses valores forem deixados em branco padrão, as informações da tela Conectividade serão usadas.

Também é possível selecionar quais contêineres e UOs o conector deve importar e exportar.

Ao realizar uma pesquisa, isso é feito em todos os contêineres na partição. Nos casos em que há um grande número de contêineres, esse comportamento leva à degradação do desempenho.

Observação

A partir da atualização de março de 2017 para o conector LDAP genérico, as pesquisas podem ser limitadas em escopo apenas aos contêineres selecionados. Isso pode ser feito marcando a caixa de seleção 'Pesquisar apenas em contêineres selecionados', como mostra a imagem abaixo.

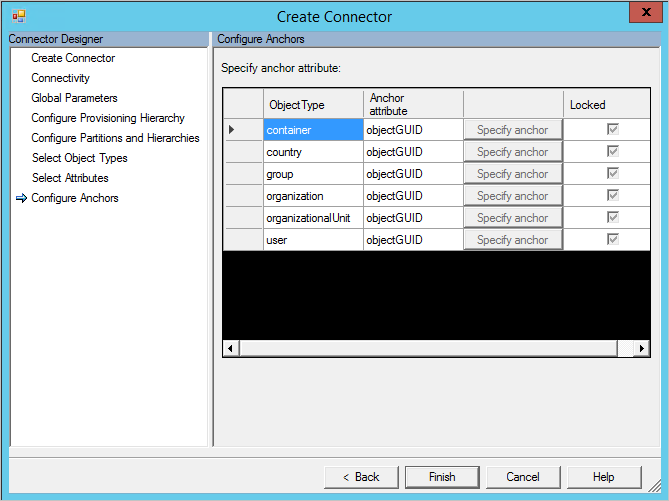

Configurar âncoras

Esta página tem sempre um valor pré-configurado e não pode ser alterada. Se o fornecedor do servidor tiver sido identificado, a âncora poderá ser preenchida com um atributo imutável, por exemplo, o GUID de um objeto. Se ele não foi detetado ou é conhecido por não ter um atributo imutável, então o conector usa dn (nome distinto) como a âncora.

A tabela a seguir é uma lista de servidores LDAP e a âncora que está sendo usada:

| Diretório | Atributo âncora |

|---|---|

| Microsoft AD LDS e AD GC | Identificador Global Único do Objeto (objectGUID) |

| 389 Servidor de diretório | DN |

| Diretório Apache | DN |

| IBM Tivoli DS | DN |

| Diretório Isode | DN |

| Novell/NetIQ eDirectory | Identificador Globalmente Único (GUID) |

| Abra o DJ/DS | DN |

| Abrir LDAP | DN |

| Oracle ODSEE | DN |

| RadiantOne VDS | DN |

| Servidor de diretório Sun One | DN |

Outras notas

Esta seção fornece informações de aspetos que são específicos deste conector ou que, por outros motivos, são importantes.

Importação Delta

A marca d'água delta no LDAP aberto é data/hora UTC. Por esse motivo, os relógios entre o FIM Synchronization Service e o LDAP aberto devem ser sincronizados. Caso contrário, algumas entradas no log de alterações delta podem ser omitidas.

Para o Novell eDirectory, a importação delta não está a detetar nenhuma eliminação de objeto. Por esse motivo, é necessário executar uma importação completa periodicamente para encontrar todos os objetos excluídos.

Para diretórios com um log de alterações delta baseado em data/hora, é altamente recomendável executar uma importação completa em horários periódicos. Esse processo permite que o mecanismo de sincronização encontre as diferenças entre o servidor LDAP e o que está atualmente na área do conector.

Solução de problemas

- Para obter informações sobre como ativar o log para resolver problemas do conector, consulte o Como ativar o rastreamento ETW para conectores.