Exemplo de prevenção contra perda de dados - Exigir autenticação de usuário em agentes

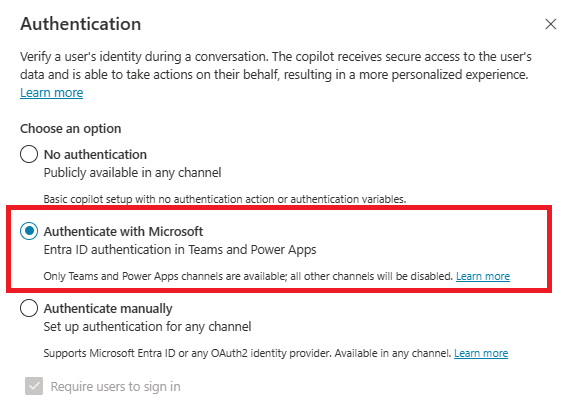

Quando você cria um novo agente, a opção de autenticação Autenticar com a Microsoft é ativada por padrão. O agente usa automaticamente a autenticação do Microsoft Entra ID sem exigir nenhuma configuração manual e só permite que você converse com seu agente no Teams. No entanto, os criadores de agente em sua organização podem selecionar a opção de autenticação Sem autenticação para permitir que qualquer pessoa com o link converse com seu agente.

Você pode usar políticas de DLP (prevenção contra perda de dados) para impedir que seus criadores de agente configurem e publiquem agentes que não estejam configurados para autenticação para ajudar a evitar a exfiltração de dados.

Se uma política de DLP imposta se aplicar a esse conector, os criadores de agente deverão configurar a autenticação do usuário com Autenticar com a Microsoft ou Autenticar manualmente no Copilot Studio.

Para obter mais informações sobre outros conectores relacionados a DLP, consulte Configurar políticas de prevenção contra perda de dados para agentes.

Configurar o DLP para exigir autenticação no centro de administração do Power Platform

Selecionar ou criar um política

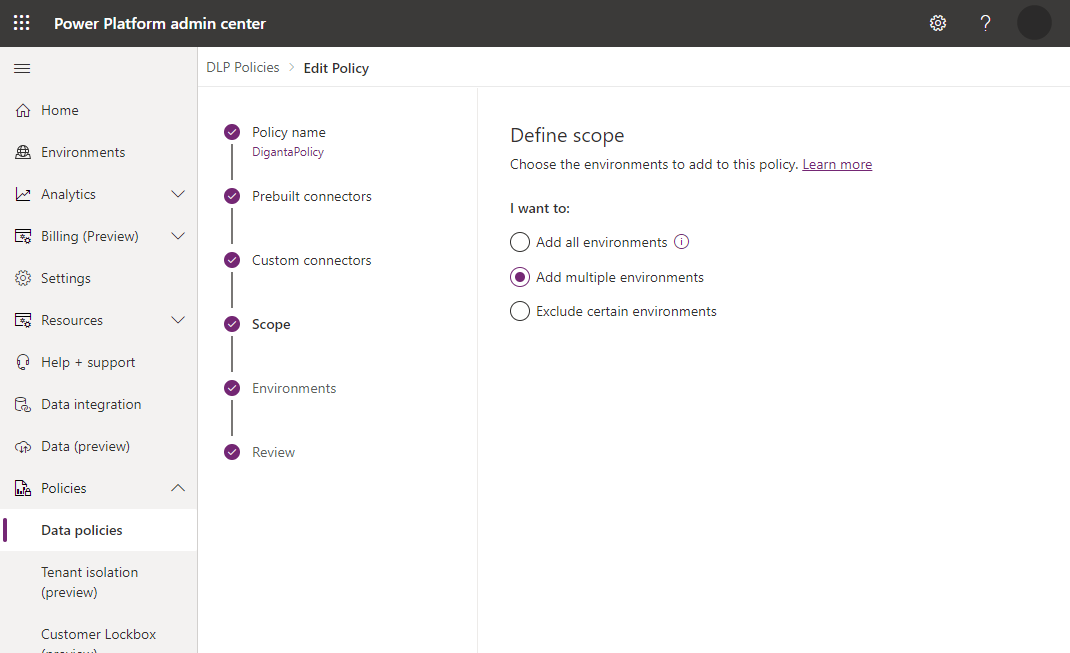

No centro de administração do Power Platform, em Políticas, selecione Políticas de dados.

Crie uma nova política ou escolha uma política existente para editar:

Se você desejar criar uma nova política, selecione Nova política.

Se você desejar escolher uma política existentes para editar, selecione a política e Editar política.

Insira um nome para a política e selecione Avançar. Você poderá alterar o nome mais tarde.

Escolher um ambiente

Escolha um ou mais ambientes para adicionar à política.

Selecione + Adicionar á política.

Selecione Avançar.

Adicionar o conector

Use a caixa de pesquisa para encontrar o conector Chat sem autenticação do Microsoft Entra ID no Copilot Studio.

Selecione o ícone Mais ações (⋮) e, em seguida, escolha Bloquear.

Selecione Avançar.

Se você for um administrador de locatário ou um administrador de ambiente para vários ambientes, verá a etapa Escopo. Escolha um ou mais ambientes aos quais sua política de DLP se aplica.

Observação

Se a política tiver um escopo de locatário, a política de DLP será aplicada a todos os agentes.

Examine a política e selecione Atualizar política para aplicar as alterações de DLP.

Confirme a aplicação da política no Copilot Studio

Você pode confirmar se este conector está sendo usado na política DLP do aplicativo Web do Copilot Studio.

Primeiro, abra seu agente no ambiente onde a política de DLP é aplicada.

Se a política for aplicada, você verá um banner de erro com um botão Detalhes. Para ver os detalhes, na página Canais expanda o link de erro e selecione o botão Download. No arquivo de detalhes, aparecerá uma linha para descrever cada violação.

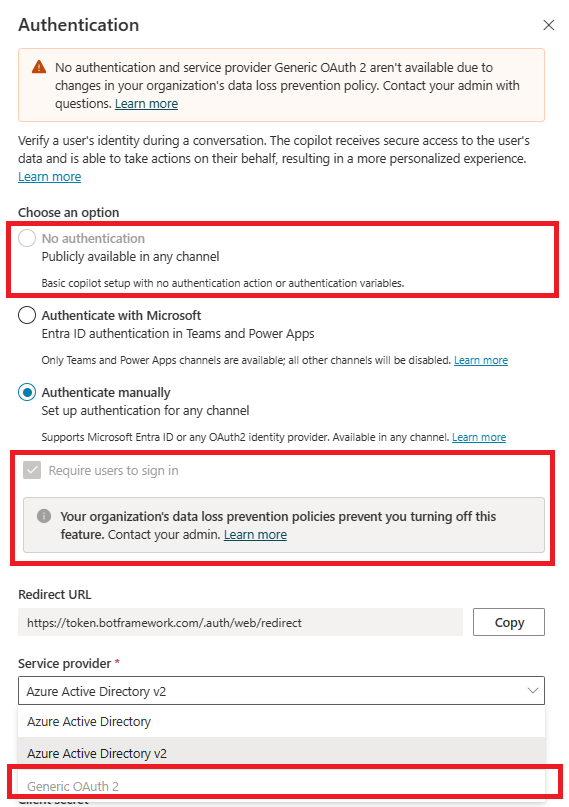

Um criador de agente pode entrar em contato com seus administradores com os detalhes da planilha de download de DLP para fazer as atualizações apropriadas na política de DLP. Como alternativa, o criador de agente pode atualizar a autenticação agente para Autenticar com a Microsoft ou Autenticar manualmente (Azure Active Directory ou Azure Active Directory v2) na página de configuração de Autenticação. Consulte Configurar autenticação de usuário no Copilot Studio.

As opções de autenticação não são selecionáveis, se eles não usarem a autenticação do Microsoft Entra ID.