Passo 3. Identidade para os inquilinos do Microsoft 365 para empresas

O seu inquilino do Microsoft 365 inclui um inquilino Microsoft Entra para gerir identidades e autenticação para inícios de sessão. Configurar corretamente a sua infraestrutura de identidade é vital para gerir o acesso e as permissões dos utilizadores do Microsoft 365 para a sua organização.

Apenas na cloud vs. híbrido

Eis os dois tipos de modelos de identidade e o melhor ajuste e benefícios.

| Modelo | Descrição | Como o Microsoft 365 autentica as credenciais de utilizador | Melhor para | Maior benefício |

|---|---|---|---|---|

| Apenas na nuvem | A conta de utilizador só existe no inquilino Microsoft Entra do seu inquilino do Microsoft 365. | O inquilino Microsoft Entra do seu inquilino do Microsoft 365 efetua a autenticação com a conta de identidade da cloud. | Organizações que não têm ou precisam de uma Active Directory no local. | Simples de utilizar. Não são necessárias ferramentas de diretório ou servidores adicionais. |

| Híbrido | A conta de utilizador existe no seu Active Directory no local Domain Services (AD DS) e uma cópia também está no inquilino Microsoft Entra do seu inquilino do Microsoft 365. Microsoft Entra Connect é executado num servidor no local para sincronizar as alterações do AD DS com o inquilino do Microsoft Entra. A conta de utilizador no Microsoft Entra ID também pode incluir uma versão com hash da palavra-passe da conta de utilizador do AD DS já com hash. | O Microsoft Entra inquilino do seu inquilino do Microsoft 365 processa o processo de autenticação ou redireciona o utilizador para outro fornecedor de identidade. | Organizações que utilizam o AD DS ou outro fornecedor de identidade. | Os utilizadores podem utilizar as mesmas credenciais quando acedem a recursos no local ou baseados na cloud. |

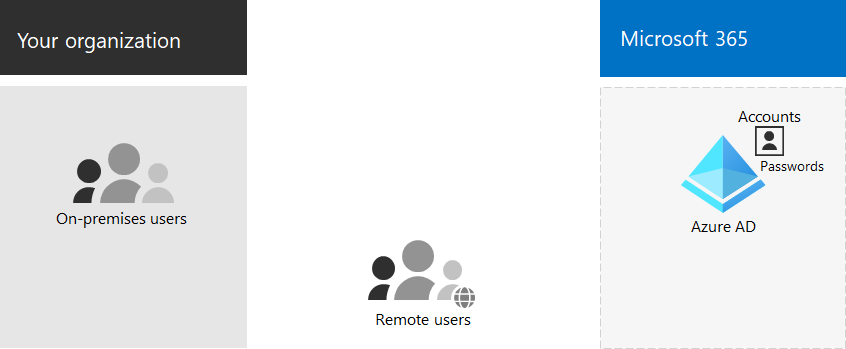

Eis os componentes básicos da identidade apenas na cloud.

Nesta ilustração, os utilizadores no local e remoto iniciam sessão com contas no inquilino Microsoft Entra do respetivo inquilino do Microsoft 365.

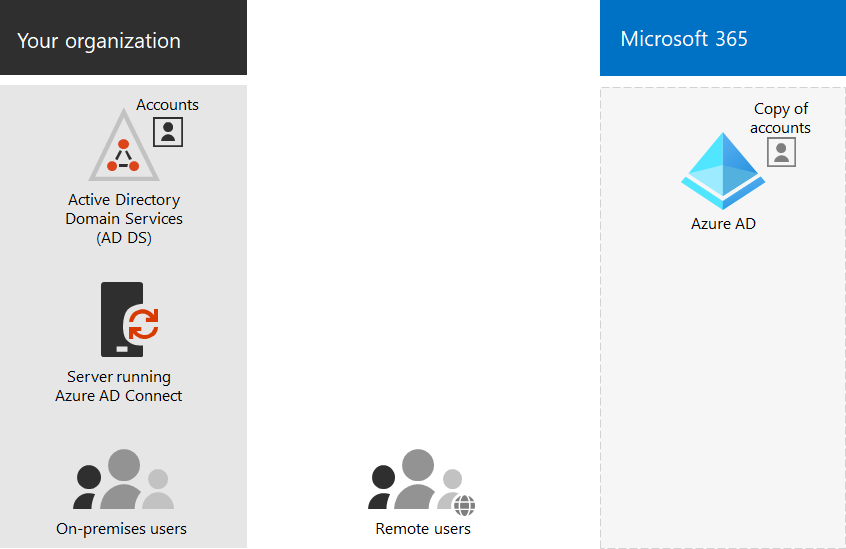

Eis os componentes básicos da identidade híbrida.

Nesta ilustração, os utilizadores no local e remoto iniciam sessão no respetivo inquilino do Microsoft 365 com contas no inquilino Microsoft Entra que foram copiadas do respetivo AD DS no local.

Sincronizar o AD DS no local

Consoante as suas necessidades empresariais e requisitos técnicos, o modelo de identidade híbrida e a sincronização de diretórios são a escolha mais comum para clientes empresariais que estão a adotar o Microsoft 365. A sincronização de diretórios permite-lhe gerir identidades no AD DS e todas as atualizações para contas de utilizador, grupos e contactos são sincronizadas com o inquilino Microsoft Entra do seu inquilino do Microsoft 365.

Nota

Quando as contas de utilizador do AD DS são sincronizadas pela primeira vez, não lhes é atribuída automaticamente uma licença do Microsoft 365 e não podem aceder aos serviços do Microsoft 365, como o e-mail. Primeiro, tem de lhes atribuir uma localização de utilização. Em seguida, atribua uma licença a estas contas de utilizador, individual ou dinamicamente através da associação a grupos.

Eis os dois tipos de autenticação ao utilizar o modelo de identidade híbrida.

| Tipo de autenticação | Descrição |

|---|---|

| Autenticação gerida | Microsoft Entra ID processa o processo de autenticação com uma versão hash armazenada localmente da palavra-passe ou envia as credenciais para um agente de software no local para ser autenticado pelo AD DS no local. Existem dois tipos de autenticação gerida: sincronização do hash de palavras-passe (PHS) e Autenticação pass-through (PTA). Com o PHS, Microsoft Entra ID efetua a própria autenticação. Com o PTA, Microsoft Entra ID tem o AD DS a efetuar a autenticação. |

| Autenticação federada | Microsoft Entra ID redireciona o computador cliente a pedir autenticação para outro fornecedor de identidade. |

Veja escolher o método de autenticação certo para saber mais.

Impor inícios de sessão fortes

Para aumentar a segurança dos inícios de sessão dos utilizadores, utilize as funcionalidades e capacidades na tabela seguinte.

| Capacidade | Descrição | Mais informações | Requisitos de licenciamento |

|---|---|---|---|

| Windows Hello para Empresas | Substitui as palavras-passe por uma autenticação forte de dois fatores ao iniciar sessão num dispositivo Windows. Os dois fatores são um novo tipo de credencial de utilizador que está ligado a um dispositivo e a um biométrico ou PIN. | Descrição Geral do Windows Hello para Empresas | Microsoft 365 E3 ou E5 |

| Proteção por Palavra-passe do Microsoft Entra | Deteta e bloqueia palavras-passe fracas conhecidas e respetivas variantes e também pode bloquear termos fracos adicionais específicos da sua organização. | Configurar Microsoft Entra proteção por palavra-passe | Microsoft 365 E3 ou E5 |

| Utilizar a autenticação multifator (MFA) | A MFA exige que os inícios de sessão dos utilizadores estejam sujeitos a outra verificação para além da palavra-passe da conta de utilizador, como a verificação com uma aplicação para smartphone ou uma mensagem de texto enviada para um smartphone. Veja este vídeo para obter instruções sobre como os utilizadores configuram a MFA. | MFA para Microsoft 365 para Grandes Empresas | Microsoft 365 E3 ou E5 |

| Configurações de acesso de identidade e dispositivo | Definições e políticas que consistem em funcionalidades de pré-requisitos recomendadas e as respetivas definições combinadas com o Acesso Condicional, o Intune e Microsoft Entra ID Protection políticas que determinam se um determinado pedido de acesso deve ser concedido e em que condições. | Configurações de acesso de identidade e dispositivo | Microsoft 365 E3 ou E5 |

| Microsoft Entra ID Protection | Proteja-se contra o comprometimento de credenciais, em que um atacante determina o nome e a palavra-passe da conta de um utilizador para obter acesso aos serviços cloud e aos dados de uma organização. | Microsoft Entra ID Protection | Microsoft 365 E5 ou Microsoft 365 E3 com o suplemento Identity & Threat Protection |

Resultados do Passo 3

Para a identidade do seu inquilino do Microsoft 365, determinou:

- Que modelo de identidade utilizar.

- Como irá impor um acesso forte ao utilizador e ao dispositivo.

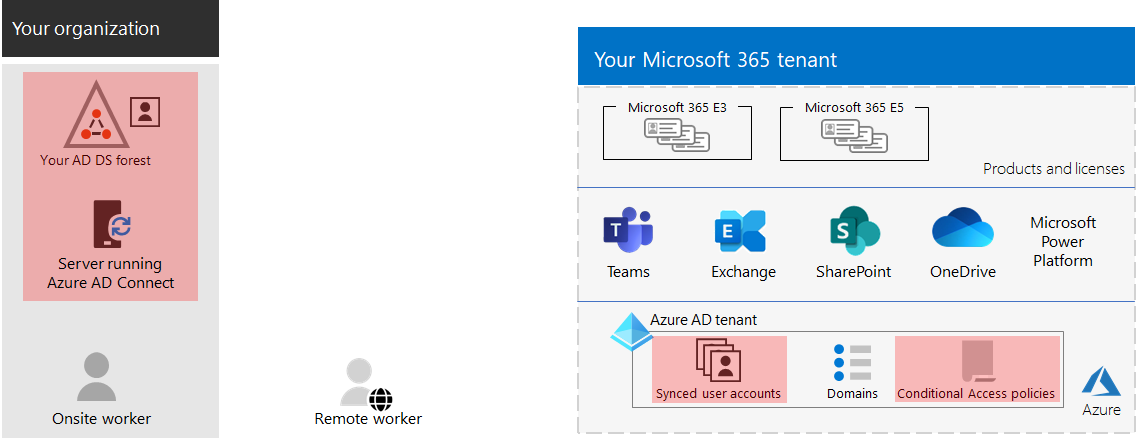

Eis um exemplo de um inquilino com os novos elementos de identidade híbrida realçados.

Nesta ilustração, o inquilino tem:

- Uma floresta do AD DS que está a ser sincronizada com o inquilino Microsoft Entra através de um servidor de sincronização de diretórios e do Microsoft Entra Connect.

- Uma cópia das contas de utilizador do AD DS e outros objetos da floresta do AD DS.

- Um conjunto de políticas de Acesso Condicional para impor inícios de sessão e acesso de utilizador seguros com base na conta de utilizador.

Manutenção contínua para identidade

De forma contínua, poderá ter de:

- Adicionar ou modificar contas de utilizador e grupos. Para a identidade apenas na cloud, mantém os seus utilizadores e grupos baseados na cloud com ferramentas de Microsoft Entra, como o centro de administração do Microsoft 365 ou o PowerShell. Para a identidade híbrida, mantém os seus utilizadores e grupos no local com ferramentas do AD DS.

- Adicione ou modifique a sua identidade e configuração de acesso ao dispositivo para impor os requisitos de segurança de início de sessão.

Passo seguinte

Continue com a migração para migrar os seus servidores do Office no local e os respetivos dados para o Microsoft 365.