Passo 5. Proteger informações

Uma vez que os atacantes de ransomware também irão analisar os seus dados no local localizados em ficheiros, bases de dados e outros tipos de servidores, uma das melhores formas de proteger esses dados é migrá-lo para o seu inquilino do Microsoft 365. Uma vez lá, pode ser protegida por funcionalidades de mitigação e recuperação incorporadas , como controlo de versões, reciclagem e Restauro de Ficheiros.

Para fornecer proteção adicional de informações confidenciais no seu inquilino do Microsoft 365:

- Localize as suas informações confidenciais.

- Implemente permissões estritas e elimine o acesso amplo (por exemplo, impedir que muitos utilizadores tenham capacidades de escrita, edição e eliminação).

- Proteja as suas informações confidenciais.

Nota

Para obter orientações detalhadas sobre a implementação para a proteção de informações num inquilino do Microsoft 365, consulte Implementar a proteção de informações para regulamentos de privacidade de dados. Embora se destine a regulamentos de privacidade de dados, grande parte das orientações também se aplica à proteção contra ransomware.

Localizar as suas informações confidenciais

A primeira tarefa consiste em identificar os tipos e localizações de informações confidenciais no seu inquilino, que podem incluir os seguintes tipos:

- Sensível

- Propriedade proprietária ou intelectual

- Regulamentados, tais regulamentos regionais que especificam a proteção das informações de identificação pessoal (PII)

- Planos de recuperação de TI

Para cada tipo de informações confidenciais, determine o seguinte:

A utilização das informações para a sua organização

Uma medida relativa do seu valor monetário se fosse mantida para resgate (por exemplo, alto, médio, baixo)

A localização atual, como uma pasta do OneDrive ou do SharePoint ou um local de colaboração, como uma equipa do Microsoft Teams

As permissões atuais, que consistem em:

As contas de utilizador que têm acesso

As ações que são permitidas a cada conta que tem acesso

Implementar permissões estritas para localizações com informações confidenciais

A implementação de permissões estritas no seu inquilino do Microsoft 365 utiliza o princípio de menor privilégio para localizações e locais de comunicações, que no Microsoft 365 são normalmente pastas do OneDrive, sites e pastas do SharePoint e equipas.

Embora seja mais fácil criar localizações de armazenamento de ficheiros ou equipas com acesso amplo (como a predefinição de todas as pessoas na sua organização), para informações confidenciais, as contas de utilizador permitidas e as ações permitidas têm de estar confinadas ao conjunto mínimo necessário para satisfazer os requisitos de colaboração e negócios.

Depois de um atacante de ransomware se ter infiltrado no seu inquilino, tenta aumentar os privilégios ao comprometer as credenciais das contas de utilizador com âmbitos de permissões mais amplos em todo o inquilino, como contas de função de administrador ou contas de utilizador que têm acesso a informações confidenciais.

Com base neste comportamento típico do atacante, existem dois níveis de dificuldade para o atacante:

- Baixa: Um atacante pode utilizar uma conta de baixa permissão e descobrir as suas informações confidenciais devido a um amplo acesso em todo o seu inquilino.

- Superior: Um atacante não pode utilizar uma conta de baixa permissão e detetar as suas informações confidenciais devido a permissões estritas. Têm de escalar as respetivas permissões ao determinar e, em seguida, comprometer as credenciais de uma conta que tenha acesso a uma localização com informações confidenciais, mas que só poderão ser capazes de realizar um conjunto limitado de ações.

Para informações confidenciais, tem de tornar o nível de dificuldade o mais alto possível.

Pode garantir permissões estritas no seu inquilino com estes passos:

- A partir do esforço para localizar as suas informações confidenciais, reveja as permissões para as localizações de informações confidenciais.

- Implemente permissões estritas para as informações confidenciais ao cumprir a colaboração e os requisitos empresariais e informe os utilizadores que são afetados.

- Efetue a gestão de alterações para os seus utilizadores para que as futuras localizações para informações confidenciais sejam criadas e mantidas com permissões estritas.

- Audite e monitorize as localizações para obter informações confidenciais para garantir que não estão a ser concedidas permissões abrangentes.

Consulte Configurar a partilha segura de ficheiros e a colaboração com o Microsoft Teams para obter orientações detalhadas. Um exemplo de um local de comunicação e colaboração com permissões estritas para informações confidenciais é uma equipa com isolamento de segurança.

Proteger as suas informações confidenciais

Para proteger as suas informações confidenciais no caso de um atacante de ransomware obter acesso às mesmas:

Utilize o acesso controlado a pastas para dificultar a modificação dos dados em pastas controladas por aplicações não autorizadas.

Utilize Proteção de Informações do Microsoft Purview e etiquetas de confidencialidade e aplique-as a informações confidenciais. As etiquetas de confidencialidade podem ser configuradas para encriptação e permissões adicionais com contas de utilizador definidas e ações permitidas. Um ficheiro etiquetado com este tipo de etiqueta de confidencialidade que é exfiltrado do seu inquilino só será utilizável para uma conta de utilizador definida na etiqueta.

Utilize a Prevenção de Perda de Dados (DLP) do Microsoft Purview para detetar, avisar e bloquear partilhas arriscadas, inadvertidas ou inadequadas de dados que contenham informações pessoais ou confidenciais com base em etiquetas de confidencialidade, tanto interna como externamente.

Utilize Microsoft Defender for Cloud Apps para bloquear transferências de informações confidenciais, como ficheiros. Também pode utilizar Defender for Cloud Apps políticas de deteção de anomalias para detetar uma taxa elevada de carregamentos de ficheiros ou atividades de eliminação de ficheiros.

Impacto nos utilizadores e na gestão de alterações

As alterações administrativas a permissões abrangentes podem fazer com que os utilizadores não tenham acesso negado ou não possam executar algumas ações.

Além disso, para a proteção de informações confidenciais no seu inquilino do Microsoft 365, prepare os seus utilizadores para:

- Crie locais de comunicação e colaboração com permissões estritas (o conjunto mínimo de contas de utilizador para acesso e as ações mínimas permitidas para cada conta).

- Aplique as etiquetas de confidencialidade adequadas a informações confidenciais.

- Utilize o acesso controlado a pastas.

Configuração resultante

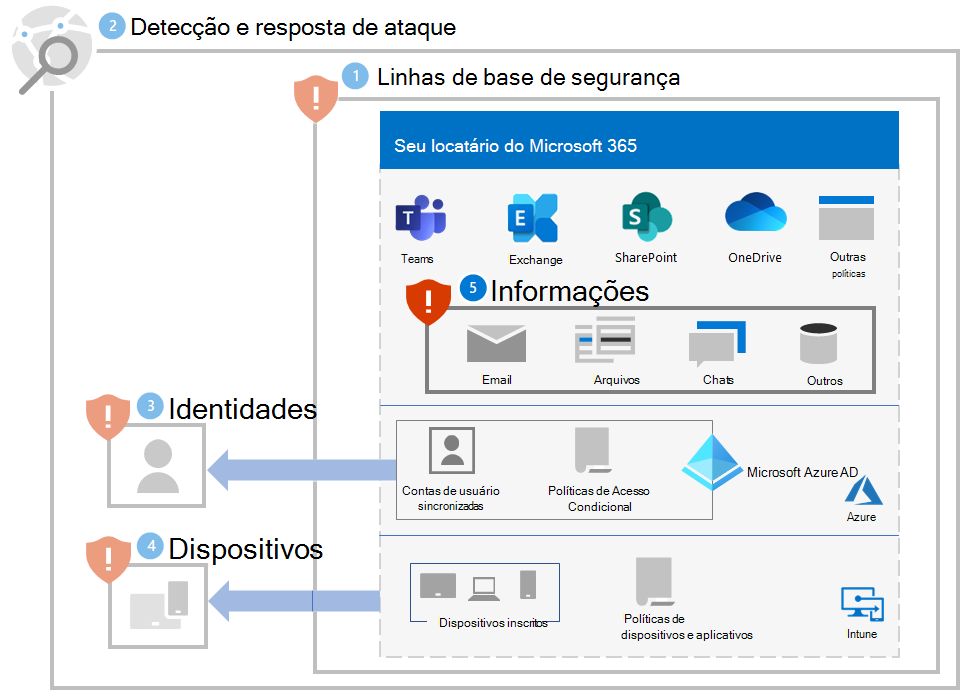

Eis a proteção contra ransomware do seu inquilino para os passos 1 a 5.

Recursos adicionais de ransomware

Informações importantes da Microsoft:

- A ameaça crescente de ransomware, publicação de blogue da Microsoft On the Issues a 20 de julho de 2021

- Ransomware operado por humanos

- Implementar rapidamente prevenções de ransomware

- 2021 Relatório de defesa digital da Microsoft (ver páginas 10-19)

- Ransomware: um relatório de análise de ameaças abrangente e contínuo no portal do Microsoft Defender

- Abordagem de ransomware da Equipa de Deteção e Resposta (DART) da Microsoft e melhores práticas e caso prático

Microsoft 365:

- Maximizar a Resiliência do Ransomware com o Azure e o Microsoft 365

- Manuais de procedimentos de resposta a incidentes de ransomware

- Proteção contra malware e ransomware

- Proteger o seu PC Windows 10 contra ransomware

- Manipular ransomware no Microsoft Office SharePoint Online

- Relatórios de análise de ameaças para ransomware no portal do Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Defesas do Azure para Ataque de Ransomware

- Maximizar a Resiliência do Ransomware com o Azure e o Microsoft 365

- Plano de cópia de segurança e restauro para proteger contra ransomware

- Ajudar a proteger contra ransomware com o Microsoft Azure Backup (vídeo de 26 minutos)

- Recuperar de um compromisso de identidade sistémica

- Deteção avançada de ataques em várias fases no Microsoft Sentinel

- Deteção de Fusão para Ransomware no Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Mensagens de blogue da equipa de Segurança Microsoft:

3 passos para impedir e recuperar de ransomware (setembro de 2021)

Um guia para combater o ransomware operado por humanos: Parte 1 (setembro de 2021)

Principais passos sobre como a Equipa de Deteção e Resposta da Microsoft (DART) conduz investigações de incidentes de ransomware.

Um guia para combater o ransomware operado por humanos: Parte 2 (setembro de 2021)

Recomendações e melhores práticas.

-

Consulte a secção Ransomware .

Ataques de ransomware operados por humanos: um desastre evitável (março de 2020)

Inclui análises da cadeia de ataques de ataques reais.

Resposta de ransomware para pagar ou não? (dezembro de 2019)

Norsk Hydro responde a ataque de ransomware com transparência (dezembro de 2019)