Microsoft Tunnel para Gestão de Aplicações Móveis para iOS/iPadOS

Observação

Esta capacidade está disponível como um suplemento Intune. Para obter mais informações, veja Use Intune Suite add-on capabilities (Utilizar capacidades de suplementos do Intune Suite).

Quando adiciona o Microsoft Tunnel for Mobile Application Management (MAM) ao seu inquilino, pode utilizar o Microsoft Tunnel Gateway de VPN com dispositivos iOS não inscritos para suportar a MAM nos seguintes cenários:

- Forneça acesso seguro aos recursos no local através da autenticação moderna, do início de sessão único (SSO) e do Acesso Condicional.

- Permitir que os utilizadores finais utilizem o respetivo dispositivo pessoal para aceder aos recursos na empresa no local. A inscrição MDM (Mobile Gerenciamento de Dispositivos) não é necessária e os dados da empresa permanecem protegidos.

- Permitir que as organizações adotem um programa BYOD (Bring Your Own Device). O BYOD ou os dispositivos pessoais reduzem o custo total de propriedade geral, garantem a privacidade dos utilizadores e os dados empresariais permanecem protegidos nestes dispositivos.

Aplicável a:

- iOS/iPadOS

O Túnel para MAM iOS é uma ferramenta avançada que permite às organizações gerir e proteger de forma segura as suas aplicações móveis. A ligação VPN para esta solução é fornecida através do SDK Microsoft Tunnel para MAM iOS.

Além de utilizar o Túnel MAM com dispositivos não inscritos, também pode utilizá-lo com dispositivos inscritos. No entanto, um dispositivo inscrito tem de utilizar as configurações do Túnel MDM ou as configurações do Túnel MAM, mas não ambas. Por exemplo, os dispositivos inscritos não podem ter uma aplicação como o Microsoft Edge que utiliza configurações de túnel MAM enquanto outras aplicações utilizam configurações do Túnel MDM.

Experimente a demonstração interativa

A demonstração interativa do Microsoft Tunnel for Mobile Application Management para iOS/iPadOS mostra como o Túnel para MAM expande o Gateway de VPN do Túnel Microsoft para suportar dispositivos iOS e iPadOS não inscritos com Intune.

Suporte de nuvem do Governo

Microsoft Tunnel para MAM no iOS/iPadOS é suportado com os seguintes ambientes de cloud soberana:

- Cloud da Comunidade Governamental dos E.U.A. (GCC) Elevada

- Departamento de Defesa dos E.U.A. (DoD)

Microsoft Tunnel para MAM no iOS/iPadOS não suporta Standard de Processamento de Informações Federais (FIPS).

Para obter mais informações, veja Microsoft Intune para a descrição do serviço GCC do Governo dos EUA.

SDKs necessários para iOS

Para utilizar o Microsoft Tunnel para MAM iOS, tem de atualizar as suas aplicações de Linha de Negócio (LOB) para integrar os três SDKs seguintes. Encontre orientações para integrar cada SDK mais à frente neste artigo:

- SDK do Aplicativo do Intune para iOS

- Biblioteca de Autenticação da Microsoft (MSAL)

- Túnel para O SDK MAM para iOS

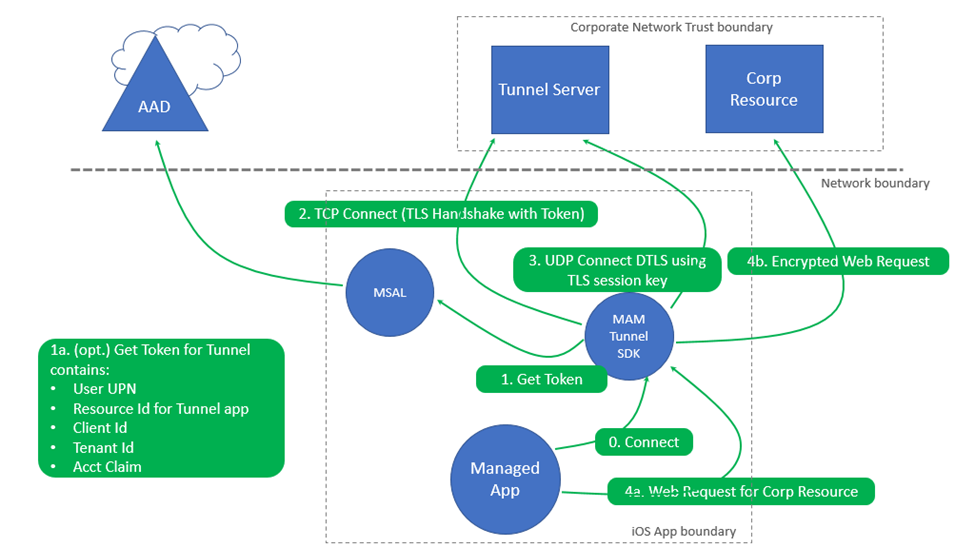

Tunnel for MAM iOS SDK Architecture

O diagrama seguinte descreve o fluxo de uma aplicação gerida que foi integrada com êxito no Tunnel for MAM SDK para iOS.

Ações

- Após o início inicial da aplicação, é efetuada uma ligação através do Túnel para o SDK MAM.

- É necessário um token de autenticação para autenticar.

- O dispositivo pode já ter um token de autenticação Microsoft Entra obtido a partir de um início de sessão anterior com outra aplicação ativada para MAM no dispositivo (como o Outlook, o Microsoft Edge e as aplicações móveis do Microsoft 365 Office).

- Ocorre um TCP Connect (Handshake TLS) com o token para o servidor de túnel.

- Se o UDP estiver ativado no Gateway do Túnel da Microsoft, é efetuada uma ligação de canal de dados através do DTLS. Se o UDP estiver desativado, o TCP é utilizado para estabelecer o canal de dados para o Gateway de túnel. Veja Notas TCP e UDP na Arquitetura do Túnel da Microsoft.

- Quando a aplicação móvel faz uma ligação a um recurso empresarial no local:

- Ocorre um pedido de ligação da API Microsoft Tunnel para MAM para esse recurso da empresa.

- É feito um pedido Web encriptado ao recurso empresarial.

Observação

O Túnel para O SDK MAM para iOS fornece um Túnel VPN. Está no âmbito da camada de rede na aplicação. As ligações VPN não são apresentadas nas definições do iOS.

Cada aplicação de linha de negócio (LOB) ativa integrada no Tunnel para MAM iOS-SDK e que é executada em primeiro plano representa uma ligação de cliente ativa no servidor do Gateway de Túnel. A ferramenta de linha de comandos mst-cli pode ser utilizada para monitorizar ligações de cliente ativas. Para obter informações sobre a ferramenta de linha de comandos mst-cli, veja Referência para o Gateway de Túnel da Microsoft.

Configurar políticas de Intune para Microsoft Tunnel para MAM iOS

Microsoft Tunnel para MAM iOS utiliza as seguintes políticas e perfis de Intune:

- Política de configuração de aplicações – configura as definições do Gateway de Túnel da Microsoft para aplicações Edge e LOB. Pode adicionar quaisquer certificados fidedignos necessários para o acesso a recursos no local.

- Proteção de aplicativos política – configura as definições de proteção de dados. Também estabelece uma forma de implementar uma política de configuração de aplicações que configura as definições do Túnel microsoft para aplicações Edge e LOB.

- Perfil de certificado fidedigno – para aplicações que se ligam a recursos no local e estão protegidas por um certificado SSL/TLS emitido por uma autoridade de certificação (AC) privada ou no local.

Configurar uma política de configuração de aplicações para aplicações LOB

Crie uma política de configuração de aplicações para aplicações que utilizem o Túnel para MAM. Esta política configura uma aplicação para utilizar um Site de Gateway do Túnel da Microsoft, um proxy e certificados fidedignos específicos para aplicações Edge e de linha de negócio (LOB). Estes recursos são utilizados ao ligar a recursos no local.

Inicie sessão no centro de administração do Microsoft Intune e aceda aConfiguração> de Aplicações>Criar>Aplicações Geridas.

No separador Informações básicas , introduza um Nome para a política e uma Descrição (opcional).

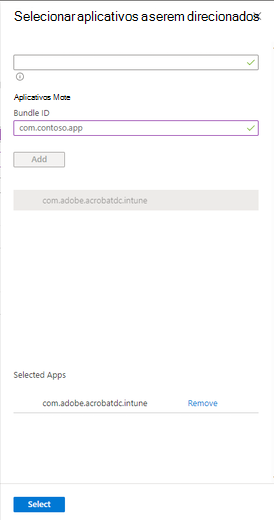

Para aplicações LOB, selecione + Selecionar aplicações personalizadas para abrir o painel Selecionar aplicações para destino . No painel Selecionar aplicações a destino :

- Para O ID do Pacote ou do Pacote, especifique o ID do Pacote das aplicações LOB

- Em Plataforma, selecione iOS/iPadOS e, em seguida, selecione Adicionar.

- Selecione a aplicação que acabou de adicionar e, em seguida, Selecione.

Observação

As aplicações LOB requerem Intune SDK da Aplicação para integração de iOS e MSAL. O MSAL requer um registo de aplicações Microsoft Entra. Certifique-se de que o ID do Pacote utilizado na política de configuração da aplicação é o mesmo ID do Pacote especificado no Microsoft Entra registo da aplicação e no projeto da aplicação Xcode. O Xcode é o Ambiente de Programador Integrado da Apple que é executado no macOS e utilizado para integrar o Tunnel for MAM iOS SDK na sua aplicação.

Para obter o ID do pacote de uma aplicação adicionado ao Intune, pode utilizar o centro de administração do Intune.

Depois de selecionar uma aplicação, selecione Seguinte.

Para obter mais informações sobre como adicionar aplicações personalizadas a políticas, veja Políticas de configuração de aplicações para Intune aplicações geridas pelo SDK da Aplicação.

No separador Definições , expanda *Definições do Microsoft Tunnel para Gestão de Aplicações Móveis e configure as seguintes opções:

Observação

Ao configurar o proxy e dividir o túnel:

- Um ficheiro pac (script de configuração automática) de proxy permite-lhe ativar o túnel dividido e o proxy.

- Não é suportado para ativar o túnel dividido e o proxy ao utilizar o endereço proxy ou o número da porta. Todo o tráfego passará pelo proxy se as rotas incluídas tiverem o servidor proxy configurado. Se as rotas incluídas não tiverem o servidor proxy configurado, todo o tráfego será excluído da utilização do túnel.

- Defina Utilizar Microsoft Tunnel para MAM como Sim.

- Em Nome da ligação, especifique um nome destinado ao utilizador para esta ligação, como mam-tunnel-vpn.

- Em seguida, selecione Selecionar um Site e escolha um dos seus sites do Gateway do Túnel da Microsoft. Se não tiver configurado um site de Gateway de Túnel, veja Configurar o Microsoft Tunnel.

- Se a sua aplicação precisar de um certificado fidedigno, selecione Certificado de Raiz e, em seguida, selecione um perfil de certificado fidedigno a utilizar. Para obter mais informações, veja Configurar um perfil de certificado fidedigno mais à frente neste artigo.

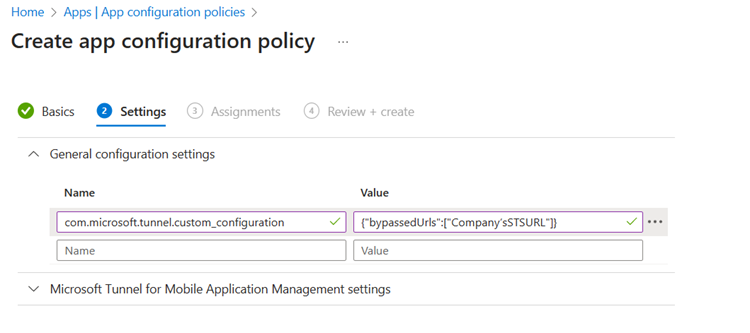

Para inquilinos federados Microsoft Entra, são necessárias as seguintes configurações para garantir que as suas aplicações podem autenticar e aceder aos recursos necessários. Esta configuração ignora o URL do serviço de token seguro disponível publicamente:

No separador Definições , expanda Definições de configuração geral e, em seguida, configure o par Nome e Valor da seguinte forma para configurar o perfil do Edge para o Túnel:

-

Nome =

com.microsoft.tunnel.custom_configuration -

Valor =

{"bypassedUrls":["Company'sSTSURL"]}

-

Nome =

Observação

O bypassedUrl deve incluir o ponto final sts de federação.

Por exemplo, Value pode aparecer como {"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.

Depois de configurar as definições de MAM do Túnel, selecione Seguinte para abrir o separador Atribuições .

No separador Atribuições, selecione Adicionar Grupos e, em seguida, selecione um ou mais Microsoft Entra grupos de utilizadores que irão receber esta política. Depois de configurar grupos, selecione Seguinte.

No separador Rever + Criar , selecione Criar para concluir a criação da política e implemente a política nos grupos atribuídos.

A nova política é apresentada na lista de Políticas de configuração de aplicações.

Configurar uma política de configuração de aplicações para o Microsoft Edge

Crie uma Política de configuração de aplicações para o Microsoft Edge. Esta política configura o Edge no dispositivo para ligar ao Microsoft Tunnel.

Observação

Se já tiver uma política de configuração de aplicações criada para a sua Aplicação LOB, pode editar essa política para incluir o Edge e as definições de par chave/valor necessárias.

No Microsoft Intune centro de administração, aceda aConfiguração> de Aplicações>Criar>Aplicações Geridas.

Na guia Noções Básicas:

- Introduza um Nome para a política e uma Descrição (opcional).

- Clique em Selecionar aplicações públicas, selecione Microsoft Edge para iOS/iPadOS e, em seguida, clique em Selecionar.

- Depois de o Microsoft Edge estar listado para Aplicações públicas, selecione Seguinte.

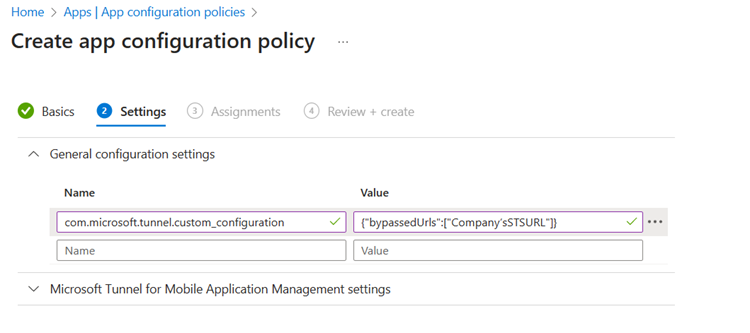

No separador Definições , expanda Definições de configuração geral e, em seguida, configure o par Nome e Valor da seguinte forma para configurar o perfil do Edge para o Túnel:

Nome Descrição com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Valor:TrueQuando definido como True, fornece suporte para o Modo de Túnel Restrito para o Edge. Quando os utilizadores iniciam sessão no Edge com uma conta de organização, se a VPN não estiver ligada, o Modo de Túnel Restrito bloqueia o tráfego da Internet.

Quando a VPN se ligar novamente, a navegação na Internet estará novamente disponível.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Valor:TrueQuando definido como True, fornece suporte de comutador de identidade para o Edge.

Quando os utilizadores iniciam sessão com a conta Profissional ou Escolar, o Edge liga-se automaticamente à VPN. Quando os utilizadores ativam a navegação privada, o Edge muda para uma conta Pessoal e desliga a VPN.Apenas inquilinos de Microsoft Entra federados com.microsoft.tunnel.custom_configuration

Valor:{"bypassedUrls":["Company'sSTSURL"]}Utilizado por inquilinos de Microsoft Entra federados. Para garantir que o Edge consegue autenticar e aceder aos recursos necessários, esta definição é necessária. Ignora o URL do serviço de token seguro disponível publicamente.

ObypassedUrlvalor deve incluir o ponto final de STS de federação. Por exemplo, o valor pode ser como{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.A imagem seguinte mostra a

bypassedUrldefinição numa política de configuração de aplicações para o Microsoft Edge:

Observação

Certifique-se de que não existem espaços à direita no final das definições de configuração Geral.

Pode utilizar esta mesma política para configurar outras configurações do Microsoft Edge na categoria de definições de configuração do Microsoft Edge . Quando estiverem prontas quaisquer configurações adicionais para o Microsoft Edge, selecione Seguinte.

No separador Atribuições, selecione Adicionar Grupos e, em seguida, selecione um ou mais grupos de Microsoft Entra que irão receber esta política. Depois de configurar grupos, selecione Seguinte.

No separador Rever + Criar, selecione Criar para concluir a criação da política e implemente a política nos grupos atribuídos.

Configurar uma política de proteção de aplicações

É necessária uma política de Proteção de aplicativos para configurar o Microsoft Tunnel para aplicações que utilizam o Microsoft Tunnel para MAM iOS.

Esta política fornece a proteção de dados necessária e estabelece um meio de entregar a política de configuração de aplicações às aplicações. Para criar uma política de proteção de aplicações, utilize os seguintes passos:

Inicie sessão no centro de administração do Microsoft Intune, aceda aProteção> de Aplicações>+ Criar política> e selecione iOS/iPadOS.

No separador Informações Básicas , introduza um Nome para a política e uma Descrição (opcional) e, em seguida, selecione Seguinte.

No separador Aplicações , para aplicações LOB, selecione + Selecionar aplicações personalizadas para abrir o painel Selecionar aplicações para o destino . Em seguida, no painel Selecionar aplicações a destino :

- Para O ID do Pacote, especifique o ID do Pacote das aplicações LOB e, em seguida, selecione Adicionar.

- Selecione a aplicação que acabou de adicionar e, em seguida, Selecione.

Observação

As aplicações LOB requerem Intune SDK da Aplicação para integração de iOS e MSAL. O MSAL requer um registo de aplicações Microsoft Entra. Certifique-se de que o ID do Pacote utilizado na política de configuração da aplicação é o mesmo ID do Pacote especificado no Microsoft Entra registo da aplicação e no projeto da aplicação Xcode.

Para obter o ID do pacote de uma aplicação adicionado ao Intune, pode utilizar o centro de administração do Intune.

Nos separadores Proteção de dados, Requisitos de acesso e Iniciação condicional , configure as restantes definições de política de proteção de aplicações com base nos seus requisitos de implementação e proteção de dados.

No separador Atribuições, selecione Adicionar Grupos e, em seguida, selecione um ou mais Microsoft Entra grupos de utilizadores que irão receber esta política. Depois de configurar grupos, selecione Seguinte.

A nova política é apresentada na lista de Proteção de aplicativos políticas.

Configurar um perfil de certificado confiável

As aplicações que utilizam o Túnel MAM para ligar a um recurso no local protegido por um certificado SSL/TLS emitido por uma autoridade de certificação (AC) privada ou no local necessitam de um perfil de certificado fidedigno. Se as suas aplicações não precisarem deste tipo de ligação, pode ignorar esta secção. O perfil de certificado fidedigno não é adicionado à política de configuração da aplicação.

É necessário um perfil de certificado fidedigno para estabelecer uma cadeia de confiança com a sua infraestrutura no local. O perfil permite que o dispositivo confie no certificado utilizado pelo servidor Web ou de aplicações no local, garantindo uma comunicação segura entre a aplicação e o servidor.

O túnel para MAM utiliza o payload de certificado de chave pública contido no Intune perfil de certificado fidedigno, mas não requer que o perfil seja atribuído a nenhum Microsoft Entra grupos de utilizadores ou dispositivos. Como resultado, pode ser utilizado um perfil de certificado fidedigno para qualquer plataforma. Assim, um dispositivo iOS pode utilizar um perfil de certificado fidedigno para Android, iOS ou Windows para cumprir este requisito.

Importante

O túnel para o SDK MAM para iOS requer que os certificados fidedignos utilizem o formato de certificado binário X.509 ou PEM codificado de DER .

Durante a configuração do perfil de configuração da aplicação para uma aplicação que irá utilizar o Túnel para MAM, selecione o perfil de certificado que é utilizado. Para obter informações sobre como configurar estes perfis, veja Perfis de certificado de raiz fidedigna para Microsoft Intune.

Configurar aplicações de Linha de Negócio no centro de administração do Microsoft Entra

As aplicações de Linha de Negócio que utilizam Microsoft Tunnel para MAM iOS requerem:

- Uma aplicação cloud principal de serviço do Gateway de Túnel da Microsoft

- Microsoft Entra registo de aplicações

Principal de serviço do Gateway do Microsoft Tunnel

Se ainda não tiver sido criado para o Acesso Condicional de MDM do Túnel da Microsoft, aprovisione a aplicação cloud do principal de serviço do Gateway de Túnel da Microsoft. Para obter orientações, veja Utilizar o gateway de VPN do Microsoft Tunnel com políticas de Acesso Condicional.

Microsoft Entra registo de aplicações

Quando integrar o Tunnel for MAM iOS SDK numa aplicação de linha de negócio, as seguintes definições de registo de aplicações têm de corresponder ao seu projeto de aplicação Xcode:

- ID do Aplicativo

- ID do locatário

Consoante as suas necessidades, escolha uma das seguintes opções:

Criar um novo registo de aplicações

Se tiver uma aplicação iOS que não tenha sido anteriormente integrada no SDK da Aplicação Intune para iOS ou na Biblioteca de Autenticação da Microsoft (MSAL), terá de criar um novo registo de aplicações. Os passos para criar um novo registo de aplicações incluem:- Registro do aplicativo

- Configuração da autenticação

- Adicionar Permissões de API

- Configuração de tokens

- Verificar a utilização do Assistente de Integração

Atualizar um registo de aplicações existente

Se tiver uma aplicação iOS anteriormente integrada no SDK da Aplicação Intune para iOS, terá de rever e atualizar o registo de aplicações existente.

Criar um novo registo de aplicações

Os Microsoft Entra documentos online fornecem instruções detalhadas e orientações sobre como criar um registo de aplicações.

A seguinte documentação de orientação é específica para os requisitos para a integração do SDK MAM para iOS.

Na centro de administração do Microsoft Entra do seu inquilino, expanda Aplicações e, em seguida, selecione Registros de aplicativo>+ Novo registo.

Na página Registar uma aplicação :

- Especificar um **Nome para o registo de aplicações

- Selecione Conta apenas neste diretório organizacional (apenas YOUR_TENANT_NAME - Inquilino único).

- Não é necessário fornecer um URI de Redirecionamento neste momento. Um deles é criado automaticamente durante um passo posterior.

Selecione o botão Registar para concluir o registo e abre uma página Descrição geral do registo de aplicações.

No painel Descrição Geral, tenha em atenção os valores do ID da Aplicação (cliente) e do ID do Diretório (inquilino). Estes valores são necessários para o projeto Xcode de registos de aplicações. Depois de gravar os dois valores, selecione em Gerir, selecione Autenticação.

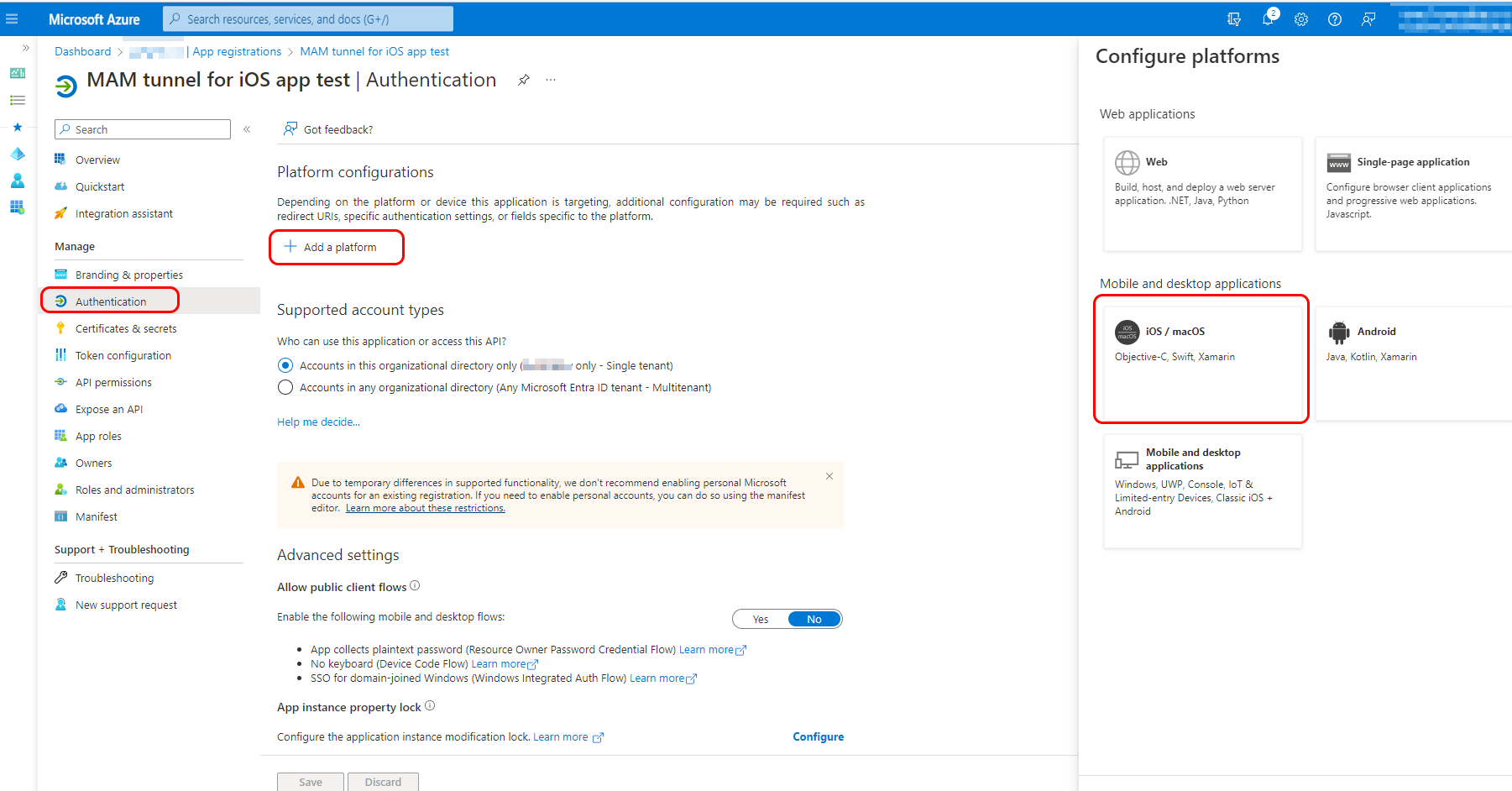

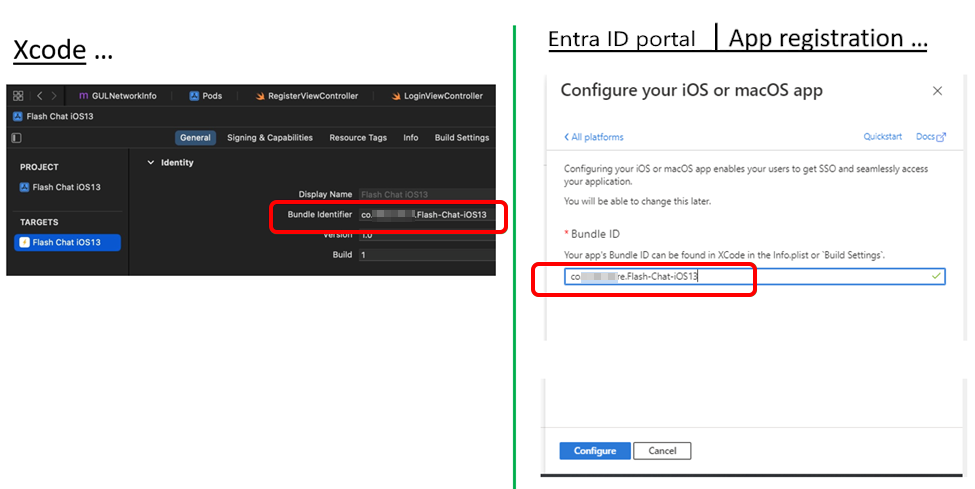

No painel Autenticação do registo de aplicações, selecione + Adicionar uma plataforma e, em seguida, selecione o mosaico para iOS/macOS. O painel Configurar a aplicação iOS ou macOS é aberto.

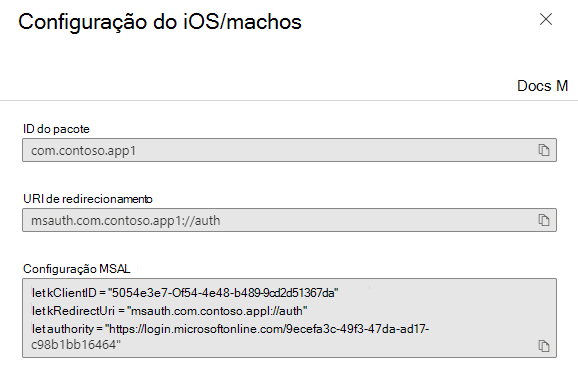

No painel Configurar a aplicação iOS ou macOS , introduza o ID do Pacote para que a aplicação Xcode seja integrada no Túnel para o SDK MAM para iOS e, em seguida, selecione Configurar. O painel de configuração do iOS/macOS é aberto.

O ID do Pacote nesta vista tem de corresponder exatamente ao ID do Pacote no Xcode. Este detalhe pode ser encontrado nas seguintes localizações no projeto Xcode:

- info.plist > IntuneMAMSettings: ADALRedirectUri

- Identidade Geral > do Projeto>: ID do Pacote

São gerados automaticamente um URI de Redirecionamento e uma Configuração MSAL . Selecione Concluído na parte inferior da janela de diálogo para concluir. Não são necessárias outras definições para a Autenticação.

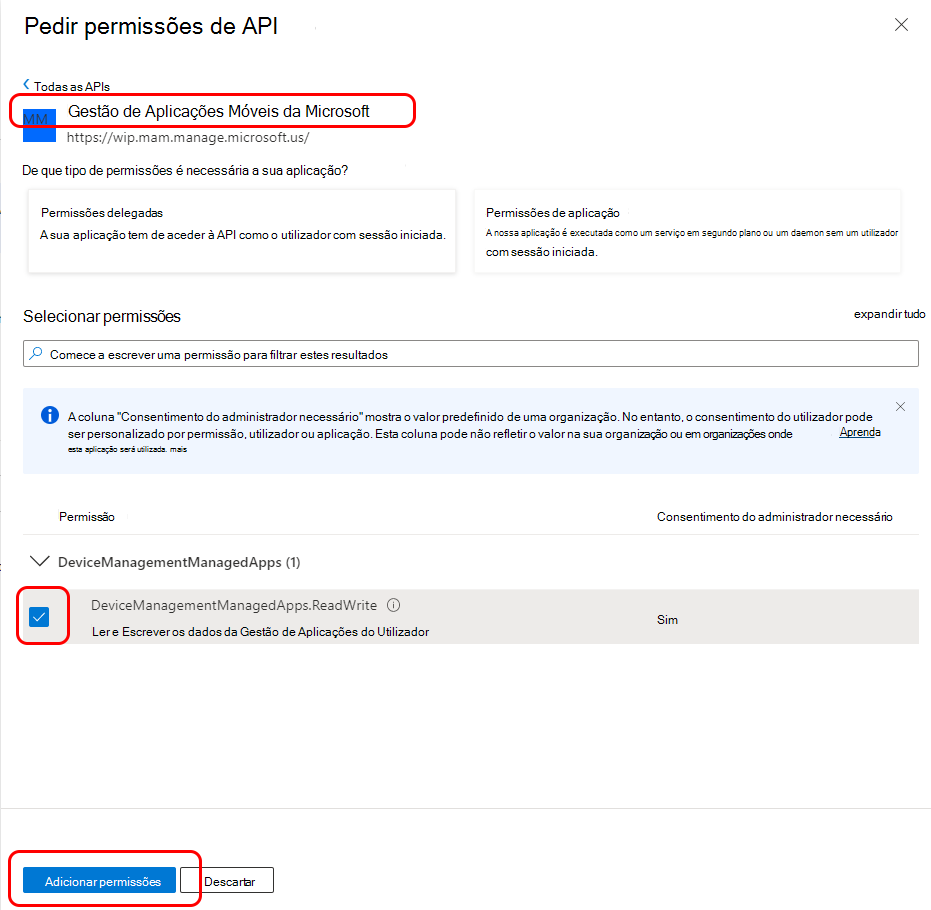

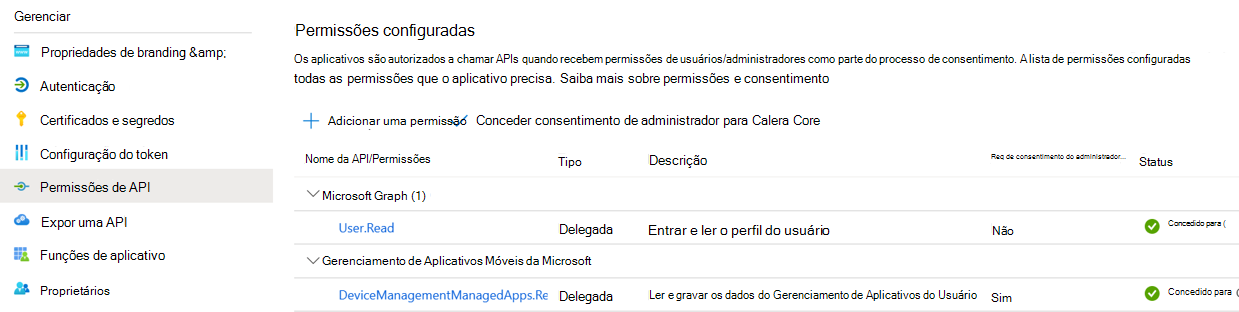

Em seguida, ao ver o registo da aplicação, selecione Permissões da API e, em seguida, + Adicionar uma permissão. Adicione as permissões de API para a Gestão de Aplicações Móveis da Microsoft e o Gateway de Túnel da Microsoft:

- Na página Pedir permissões da API , selecione o separador das APIs que a minha organização utiliza.

- Procure Gestão de Aplicações Móveis da Microsoft, selecione o resultado e, em seguida, selecione a caixa de verificação.

- Selecione Adicionar permissões.

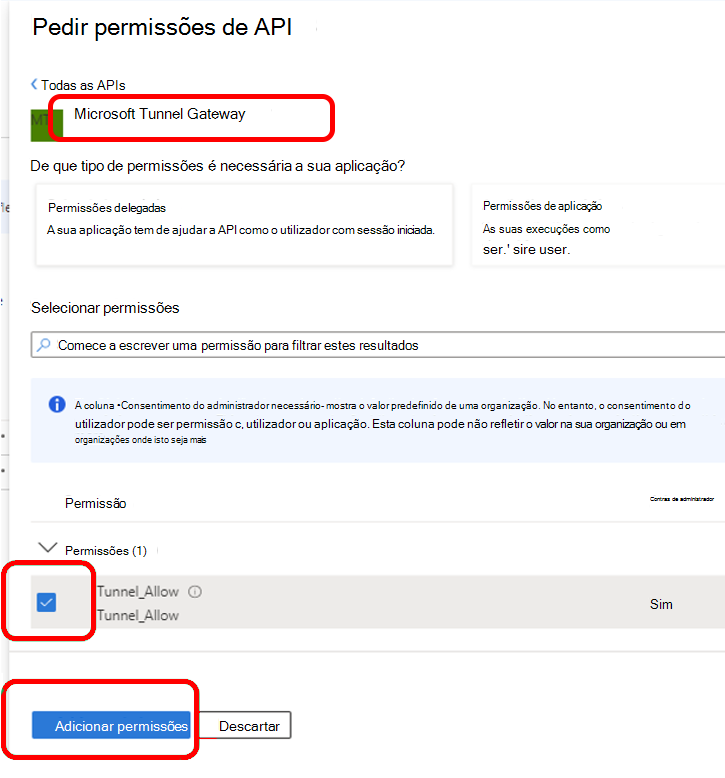

Em seguida, repita o processo para a segunda permissão:

- Selecione + Adicionar uma permissão e aceda ao separador APIs que a minha organização utiliza .

- Procure Gateway de Túnel da Microsoft, selecione o resultado e, em seguida, selecione a caixa de verificação Para Permitir Túnel.

- Selecione Adicionar permissões.

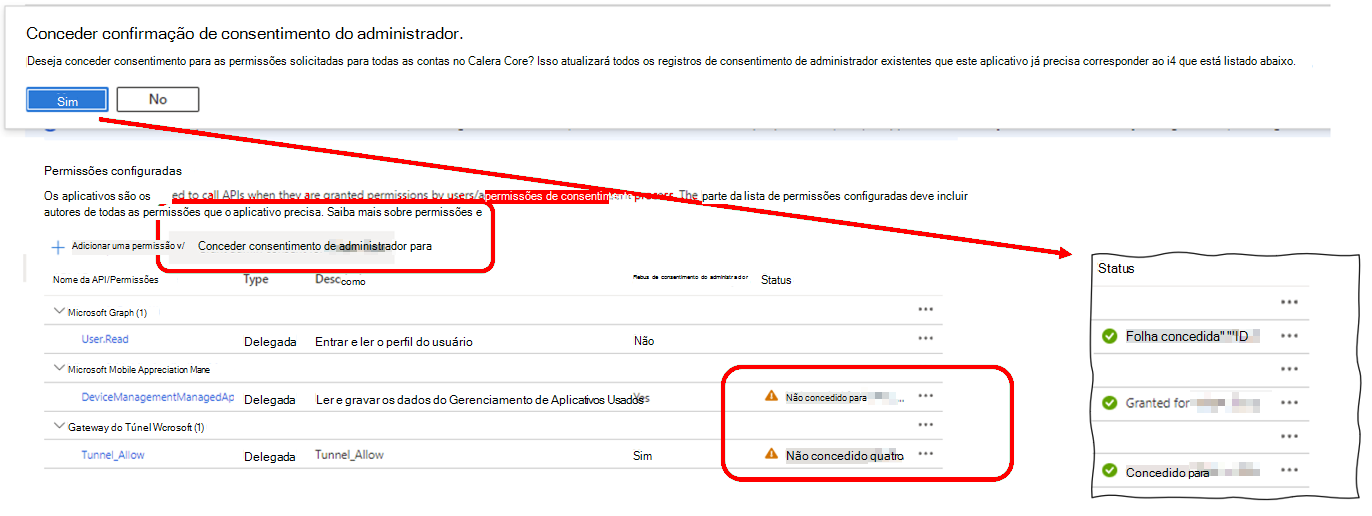

Para concluir a configuração, regresse ao painel de permissões da API , selecione Conceder consentimento do administrador para YOUR_TENANT e, em seguida, selecione Sim.

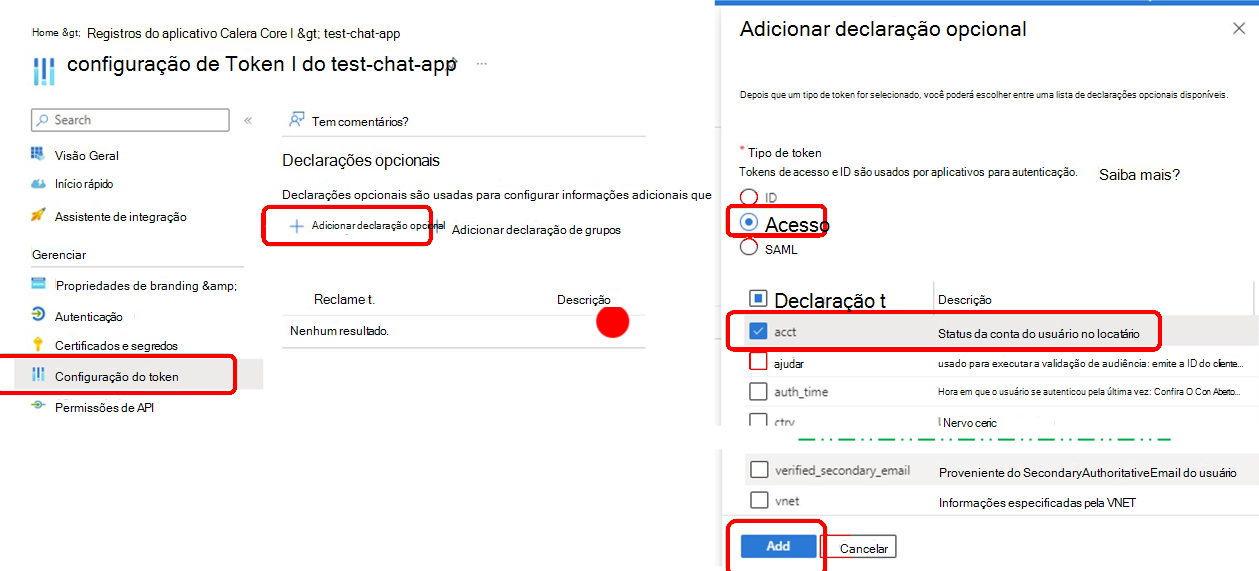

Em seguida, ao ver o registo da aplicação, selecione Configuração do token e, em seguida, + Adicionar afirmação opcional. Na página Adicionar afirmação opcional , para Tipo de token , selecione Acesso e, em seguida, para Afirmação, selecione a caixa de verificação para acessibilidade. O túnel para MAM requer este token de Autenticação para autenticar os utilizadores para Microsoft Entra ID. Selecione Adicionar para concluir a configuração do Token.

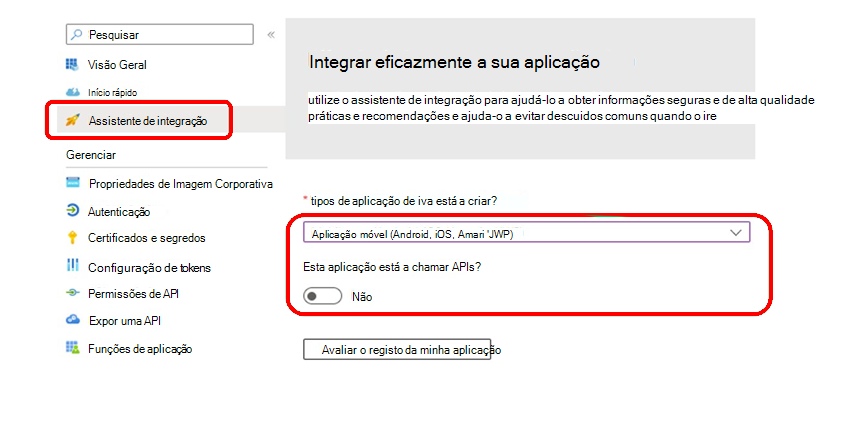

Para verificar se todas as definições foram aplicadas com êxito, selecione Integração assistente:

- Para Que tipos de aplicação está a criar? selecione Aplicação móvel (Android, iOS, Xamarin, UWP).

- Definir Esta aplicação está a chamar APIs? como Não e, em seguida, selecione Avaliar o meu registo de aplicações.

Os resultados devem mostrar uma status de Complete para configurações Recomendadas e Configurações desencorajadas.

Atualizar um registo de aplicações existente

Quando já tem um registo de aplicação, pode optar por atualizá-lo em vez de criar um novo. Reveja as seguintes definições e faça alterações quando necessário.

- ID da Aplicação e ID do Inquilino

- Configuração da autenticação

- Permissões de API

- Configuração de tokens

- Assistente de integração

No centro de administração do Microsoft Entra , expanda Aplicações e, em seguida, selecione Registros de aplicativo. Em seguida, selecione o registo de aplicações que pretende rever e atualizar para abrir o painel Descrição Geral . Registe os valores do ID da Aplicação (cliente) e do ID do Diretório (inquilino).

Estes valores têm de corresponder exatamente aos seguintes valores no projeto da aplicação Xcode:

- info.plist > IntuneMAMSettings

- ID da aplicação (cliente) = ADALClientId

- ID do diretório (inquilino) = ADALAuthority

- info.plist > IntuneMAMSettings

Selecione Autenticação e reveja o tipo de plataforma da aplicação. Tem de ser iOS/macOS e ter um ID do Pacote e um URI de Redirecionamento. O URI de Redirecionamento tem de ser formado como

msauth.Your_Bundle_ID://auth.Em seguida, selecione Ver para ver os detalhes do ID do Pacote e do URI de Redirecionamento. Certifique-se de que está presente uma Configuração MSAL . Se não estiver, veja Criar uma aplicação Microsoft Entra e um principal de serviço que possa aceder aos recursos para obter orientações.

Tal como no passo anterior, compare os valores ID do Pacote e URI de Redirecionamento com estes valores do projeto da aplicação Xcode:

- Identidade Geral > do Projeto>: ID do Pacote

- info.plist > IntuneMAMSettings: ADALRedirectUri

Certifique-se também de que o Identificador do Pacote Xcode no seu projeto de aplicação corresponde ao ID do Pacote de registo de aplicações:

Verifique e atualize as permissões da API. Certifique-se de que tem as permissões Microsoft Graph e Gestão de Aplicações Móveis da Microsoft já definidas.

Em seguida, adicione permissões para o principal de serviço do Gateway de Túnel da Microsoft :

Selecione + Adicionar uma permissão.

Selecione o separador API que a minha organização utiliza

Procure o Gateway de Túnel da Microsoft e selecione-o para Pedir permissões de API.

Se o Gateway de Túnel da Microsoft não aparecer na lista, significa que não foi aprovisionado. Para aprovisioná-lo, veja Utilizar o gateway de VPN do Microsoft Tunnel com políticas de Acesso Condicional.

Selecione a permissão Tunnel_Allow e selecione Adicionar permissão para continuar.

Em seguida, conceda o consentimento do administrador para as novas permissões:

- Selecione Conceder consentimento do administrador para YOUR_TENANT_NAME.

- Na caixa de diálogo De confirmação Conceder consentimento do administrador , selecione Sim.

Depois de ser atualizado, deverá ver as três permissões de API seguintes com o status de Concedido para YOUR_TENANT_NAME:

- Microsoft Graph

- Gestão de Dispositivos Móveis da Microsoft

- Microsoft Tunnel Gateway

Selecione Configuração do token para confirmar as definições. Em Afirmação, deverá ver um valor para acct com um tipo de Token do Access.

Se acct não estiver presente, selecione +Adicionar afirmação opcional para adicionar uma afirmação:

- Em Tipo de token, selecione Acesso.

- Selecione a caixa de verificação para acessibilidade.

- Selecione Adicionar para concluir a configuração.

Selecione Integração assistente para validar o registo de aplicações:

- Para Que tipos de aplicação está a criar? selecione Aplicação móvel (Android, iOS, Xamarin, UWP)

- Definir Esta aplicação está a chamar APIs? como Não e, em seguida, selecione Avaliar o meu registo de aplicações.

Os resultados devem mostrar uma status de Complete para configurações Recomendadas e Configurações desencorajadas.

Integração de aplicações Xcode Line of Business

O Xcode é o Ambiente de Programador Integrado da Apple que é executado no macOS e utilizado para integrar o Tunnel for MAM iOS SDK na sua aplicação.

Seguem-se os requisitos para utilizar o Xcode para integrar com êxito uma Aplicação iOS para utilizar Microsoft Tunnel para MAM iOS:

- macOS - Para executar o Xcode

- Xcode 14.0 ou posterior

- MAM-SDK – versão mínima: 16.1.1

- MSAL-SDK – versão mínima: 1.2.3

- Túnel para o SDK MAM para iOS, disponível no GitHub

Para obter orientações sobre como integrar o SDK, veja Tunnel for MAM iOS SDK developer guide (Guia para programadores do SDK tunnel for MAM iOS).

Problemas Conhecidos

Seguem-se problemas conhecidos ou limitações do Túnel para MAM no iOS. Para problemas conhecidos com o SDK Microsoft Tunnel para MAM iOS, aceda a Tunnel for MAM iOS SDK developer guide (Guia do programador do SDK para iOS para MAM).

Túnel MAM não suportado ao utilizar o Túnel MDM

Pode optar por utilizar o Túnel MAM com dispositivos inscritos em vez de utilizar as configurações do Túnel MDM. No entanto, a implementação de políticas de configuração da Aplicação de Túnel MAM e MDM com as definições do Túnel da Microsoft no mesmo dispositivo não é suportada e resulta em falhas de rede do cliente.

Por exemplo, os dispositivos inscritos não podem ter uma aplicação como o Microsoft Edge que utiliza a definição de política de configuração da aplicação túnel MAM enquanto outras aplicações utilizam configurações do Túnel MDM.

Solução: para utilizar o Túnel MAM com dispositivos inscritos, certifique-se de que a aplicação Defender para Endpoint iOS não tem uma política de configuração de Aplicações com as definições do Túnel da Microsoft configuradas.

Integração do Firebase com o Túnel para MAM para iOS

Ao utilizar o Microsoft Tunnel para iOS com uma aplicação que integra o Firebase, se a aplicação não estabelecer uma ligação ao Túnel antes de inicializar o Firebase, podem ocorrer problemas de inicialização e comportamento inesperado.

Solução: para evitar este problema, certifique-se de que a lógica da aplicação prioriza o estabelecimento de uma ligação com êxito ao Túnel antes de inicializar o Firebase.

Para saber mais sobre o Firebase, consulte https://firebase.google.com/.

A aplicação personalizada recentemente criada não é apresentada na experiência de utilizador

Quando cria uma política de configuração de aplicações personalizada, a aplicação adicionada recentemente poderá não aparecer na lista de aplicações direcionadas ou na lista de aplicações personalizadas disponíveis.

Solução: este problema pode ser resolvido ao atualizar o centro de administração do Intune e aceder novamente à política:

- No Intune centro de administração, aceda aCriação deConfiguração> de Aplicações>.

- Selecione aplicações personalizadas, adicione um Pacote ou ID de Pacote para iOS, conclua o fluxo e crie a política de configuração da aplicação.

- Edite as definições básicas. O ID do pacote adicionado recentemente deve aparecer na lista de aplicações personalizadas direcionadas.

A aplicação Microsoft Azure Authenticator não funciona com o Tunnel for MAM iOS Conditional Access

Solução: se tiver uma política de Acesso Condicional para o Gateway de Túnel da Microsoft que exija a autenticação multifator como um controlo Conceder Acesso, tem de implementar o método "onTokenRequiredWithCallback" na Classe Delegada do Túnel da Microsoft nas suas Aplicações de Linha de Negócio.

Inquilinos de Microsoft Entra federados

Crie uma definição de configuração Geral na Configuração da aplicação para excluir o STS (URL do servidor federado) dos clientes para resolver o problema de início de sessão de ligação MAM-Tunnel:

Experiência no browser Edge quando os utilizadores iniciam sessão com a conta profissional. Também ocorreu quando os utilizadores iniciam sessão na aplicação LOB pela primeira vez.

Solução: crie uma "Definição de configuração geral":

chave: com.microsoft.tunnel.custom_configuration

valor: {"bypassedUrls":["ipchicken.com", "whatsmyip.org"]}

Observação

O bypassedUrl deve incluir o ponto final sts de federação.

Limitações ao utilizar o Edge no iOS/iPadOS

O túnel para MAM não suporta:

- Sites no local com o Kerberos.

- Autenticação baseada em certificados para sites com o Edge

Solução: Nenhuma.

Dica

O Túnel para MAM no iOS suporta o início de sessão do webserver de autenticação integrada NTLM com o Microsoft Edge, mas não para aplicações de Linha de Negócio (LOB). Para obter mais informações, consulte Gerir sites de início de sessão único NTLM em Gerir o Microsoft Edge no iOS e Android com Intune.