Configurar e usar certificados PKCS com o Intune

Aplica-se aL

- Android

- iOS/iPadOS

- macOS

- Windows 10/11

O Microsoft Intune dá suporte ao uso de certificados de par de chaves pública e privada (PKCS). Este artigo analisa os requisitos dos certificados PKCS com Intune, incluindo a exportação de um certificado PKCS e, em seguida, adicioná-lo a um perfil de configuração de dispositivo Intune.

O Microsoft Intune inclui configurações internas de uso de certificados PKCS para acesso e autenticação nos recursos de sua organização. Os certificados autenticam e protegem o acesso aos recursos corporativos como uma VPN ou uma rede WiFi. Implante essas configurações em dispositivos usando perfis de configuração do dispositivo no Intune.

Para obter informações sobre como usar certificados PKCS importados, consulte Certificados PFX Importados.

Dica

Os perfis de certificado PKCS têm suporte em Áreas de trabalho remotas multissessão do Windows Enterprise.

Requisitos

Para utilizar certificados PKCS com Intune, precisa da seguinte infraestrutura:

Domínio do Active Directory: todos os servidores listados nesta secção têm de estar associados ao seu domínio do Active Directory.

Para saber mais sobre como instalar e configurar o AD DS (Active Directory Domain Services), confira Planejamento e Design do AD DS.

Autoridade de Certificação: uma Autoridade de Certificação (AC) empresarial.

Para saber mais sobre como instalar e configurar o AD CS (Serviços de Certificados do Active Directory), confira Guia passo a passo dos Serviços de Certificados do Active Directory.

Aviso

O Intune exige que você execute o AD CS com uma AC (Autoridade de Certificação) Corporativa, não com uma AC Autônoma.

Um cliente: para ligar à AC Empresarial.

Certificado de raiz: uma cópia exportada do certificado de raiz da AC Empresarial.

Certificate Connector para Microsoft Intune: para obter informações sobre o conector de certificados, consulte:

- Descrição geral do Certificate Connector para Microsoft Intune

- Pré-requisitos

- Instalação e configuração

Atualizar o conector de certificados: requisitos de mapeamento fortes para KB5014754

O Centro de Distribuição de Chaves (KDC) requer um formato de mapeamento forte em certificados PKCS implementados por Microsoft Intune e utilizados para autenticação baseada em certificados. O mapeamento tem de ter uma extensão de identificador de segurança (SID) que mapeia para o SID do utilizador ou do dispositivo. Se um certificado não cumprir os novos critérios de mapeamento fortes definidos pela data de modo de imposição completa, a autenticação será negada. Para obter mais informações sobre os requisitos, consulte KB5014754: Alterações de autenticação baseada em certificado nos controladores de domínio do Windows .

No Microsoft Intune Certificate Connector, versão 6.2406.0.1001, lançámos uma atualização que adiciona o atributo de identificador de objeto que contém o SID do utilizador ou do dispositivo ao certificado, satisfazendo efetivamente os requisitos de mapeamento fortes. Esta atualização aplica-se a utilizadores e dispositivos sincronizados de um Active Directory local para Microsoft Entra ID e está disponível em todas as plataformas, com algumas diferenças:

As alterações de mapeamento fortes aplicam-se aos certificados de utilizador para todas as plataformas de SO.

As alterações de mapeamento fortes aplicam-se aos certificados de dispositivos para Microsoft Entra dispositivos Windows associados à implementação híbrida.

Para garantir que a autenticação baseada em certificados continua a funcionar, tem de efetuar as seguintes ações:

Atualize o Microsoft Intune Certificate Connector para a versão 6.2406.0.1001. Para obter informações sobre a versão mais recente e como atualizar o conector de certificados, veja Certificate connector for Microsoft Intune (Conector de certificados para Microsoft Intune).

Efetue alterações às informações da chave de registo no servidor Windows que aloja o conector de certificados.

Conclua o procedimento seguinte para modificar as chaves de registo e aplicar as alterações de mapeamento fortes aos certificados. Estas alterações aplicam-se a novos certificados PKCS e certificados PKCS que estão a ser renovados.

Dica

Este procedimento requer que modifique o registo no Windows. Para obter mais informações, veja os seguintes recursos no Suporte da Microsoft:

No registo do Windows, altere o valor para

[HKLM\Software\Microsoft\MicrosoftIntune\PFXCertificateConnector](DWORD)EnableSidSecurityExtension1.Reinicie o serviço do certificate connector.

- Aceda a Iniciar>Execução.

- Abra services.msc.

- Reinicie estes serviços:

PFX Create Legacy Connector for Microsoft Intune

PFX Criar Certificate Connector para Microsoft Intune

As alterações começam a ser aplicadas a todos os novos certificados e aos certificados que estão a ser renovados. Para verificar se a autenticação funciona, recomendamos que teste todos os locais onde a autenticação baseada em certificado possa ser utilizada, incluindo:

- Aplicativos

- autoridades de certificação integradas Intune

- Soluções NAC

- Infraestrutura de rede

Para reverter as alterações:

Restaure as definições originais do registo.

Reinicie estes serviços:

PFX Create Legacy Connector for Microsoft Intune

PFX Criar Certificate Connector para Microsoft Intune

Crie um novo perfil de certificado PKCS para os dispositivos afetados, para reeditar certificados sem o atributo SID.

Dica

Se utilizar uma AC Digicert, tem de criar um modelo de certificado para os utilizadores com um SID e outro modelo para utilizadores sem UM SID. Para obter mais informações, veja as notas de versão digiCert PKI Platform 8.24.1.

Exportar o certificado raiz da AC Corporativa

Para autenticar um dispositivo com VPN, WiFi ou outros recursos, um dispositivo precisa de um certificado de Autoridade de Certificação raiz ou intermediário. As etapas a seguir explicam como obter o certificado necessário de sua AC Corporativa.

Utilize uma linha de comandos para concluir estes passos:

Inicie sessão no servidor da Autoridade de Certificação de Raiz com a Conta de Administrador.

Aceda a Iniciar>Execução e, em seguida, introduza Cmd para abrir uma linha de comandos.

Introduza certutil -ca.cert ca_name.cer para exportar o certificado de raiz como um ficheiro com o nome ca_name.cer.

Configurar modelos de certificado na AC

Entre na sua AC corporativa com uma conta que tenha privilégios administrativos.

Abra o console da Autoridade de Certificação, clique com o botão direito do mouse em Modelos de Certificado e selecione Gerenciar.

Localize o modelo de certificado do Usuário, clique nele com o botão direito do mouse e escolha Duplicar Modelo para abrir as Propriedades do Novo Modelo.

Observação

Para os cenários de autenticação e criptografia de email S/MIME, muitos administradores usam certificados separados para autenticação e criptografia. Caso esteja usando os Serviços de Certificados do Microsoft Active Directory, use o modelo Trocar Somente Assinatura para certificados de autenticação de email S/MIME e o modelo Trocar Usuário para certificados de criptografia S/MIME. Se estiver a utilizar uma autoridade de certificação que não seja da Microsoft, recomendamos que reveja a documentação de orientação para configurar modelos de inscrição e encriptação.

Na guia Compatibilidade:

- Defina Autoridade de Certificação como Windows Server 2008 R2

- Defina Destinatário do certificado como Windows 7/Server 2008 R2

Na guia Geral:

- Defina o Nome a apresentar do modelo para algo significativo para si.

- Desselecione o certificado Publicar no Active Directory.

Aviso

Nome do modelo é, por padrão, o mesmo que o Nome de exibição do modelosem espaços. Anote o nome do modelo, uma vez que irá precisar dele mais tarde.

Em Tratamento de Solicitação, selecione Permitir que a chave privada seja exportada.

Observação

Ao contrário do SCEP, com o PKCS, a chave privada do certificado é gerada no servidor em que o conector de certificado está instalado, não no dispositivo. O modelo de certificado precisa permitir que a chave privada seja exportada para que o conector de certificado possa exportar o certificado PFX e enviá-lo ao dispositivo.

Após a instalação dos certificados no dispositivo, a chave privada é marcada como não exportável.

Em Criptografia, confirme se o Tamanho mínimo da chave está definido como 2048.

Os dispositivos Windows e Android suportam a utilização de um tamanho de chave de 4096 bits com um perfil de certificado PKCS. Para utilizar este tamanho de chave, ajuste o valor para 4096.

Observação

Para dispositivos Windows, o armazenamento de chaves de 4096 bits é suportado apenas no Fornecedor de Armazenamento de Chaves de Software (KSP). As seguintes funcionalidades não suportam armazenamento para chaves deste tamanho:

- O TPM de hardware (Trusted Platform Module): como solução, pode utilizar o KSP de Software para o armazenamento de chaves.

- Windows Hello para Empresas: De momento, não existe nenhuma solução para Windows Hello para Empresas.

Em Nome da Entidade, escolha Fornecer na solicitação.

Em Extensões, em Políticas de Aplicação, confirme que vê Encriptar Sistema de Ficheiros, Proteger Email e Autenticação de Cliente.

Importante

Para modelos de certificado iOS/iPadOS, aceda ao separador Extensões , atualize Utilização da Chave e, em seguida, desselecione A assinatura é uma prova de origem.

Em Segurança:

- Adicione a conta de computador do servidor onde instala o Certificate Connector para Microsoft Intune. Atribua as permissões Leitura e Inscrição à essa conta.

- (Opcional, mas recomendado) Remova o grupo de utilizadores do domínio da lista de grupos ou nomes de utilizadores permitidos neste modelo. Para remover o grupo:

- Selecione o grupo Utilizadores do Domínio .

- Selecione Remover.

- Reveja as outras entradas em Grupos ou nomes de utilizador para confirmar as permissões e a aplicabilidade do seu ambiente.

Selecione Aplicar>OK para salvar o modelo de certificado. Feche o Console de Modelos de Certificado.

Na consola autoridade de certificação , clique com o botão direito do rato em Modelos de Certificado.

Selecione Novo>Modelo de Certificado para Emitir.

Escolha o modelo que você criou nas etapas anteriores. Selecione OK.

Permitir que o servidor faça a gestão de certificados para dispositivos e utilizadores inscritos:

- Clique com o botão direito do rato na Autoridade de Certificação e, em seguida, selecione Propriedades.

- No separador segurança, adicione a conta de computador do servidor onde executa o conector.

- Conceda permissões de Emissão e Gestão de Certificados e Pedir Certificados à conta de computador.

Saia da AC Corporativa.

Baixar, instalar e configurar o Certificate Connector para Microsoft Intune

Para obter diretrizes, confira Instalar e configurar o Certificate Connector para Microsoft Intune.

Criar um perfil de certificado confiável

Selecione e aceda a Dispositivos>Gerir dispositivos>Configuração>Criar.

Insira as seguintes propriedades:

-

Plataforma: escolha a plataforma dos dispositivos que recebem este perfil.

- Administrador de dispositivo Android

- Android Enterprise:

- Totalmente gerenciado

- Dedicado

- Perfil de Trabalho de Propriedade Corporativa

- Perfil de Trabalho de Propriedade Pessoal

- iOS/iPadOS

- macOS

- Windows 10/11

- Perfil: Selecione Certificado confiável. Ou selecione Modelos>Certificado confiável.

-

Plataforma: escolha a plataforma dos dispositivos que recebem este perfil.

Selecionar Criar.

Em Noções básicas, insira as seguintes propriedades:

- Nome: insira um nome descritivo para o perfil. Nomeie seus perfis para que você possa identificá-los facilmente mais tarde. Por exemplo, um bom nome de perfil é Perfil de certificado confiável para a empresa.

- Descrição: insira uma descrição para o perfil. Essa configuração é opcional, mas recomendada.

Selecione Avançar.

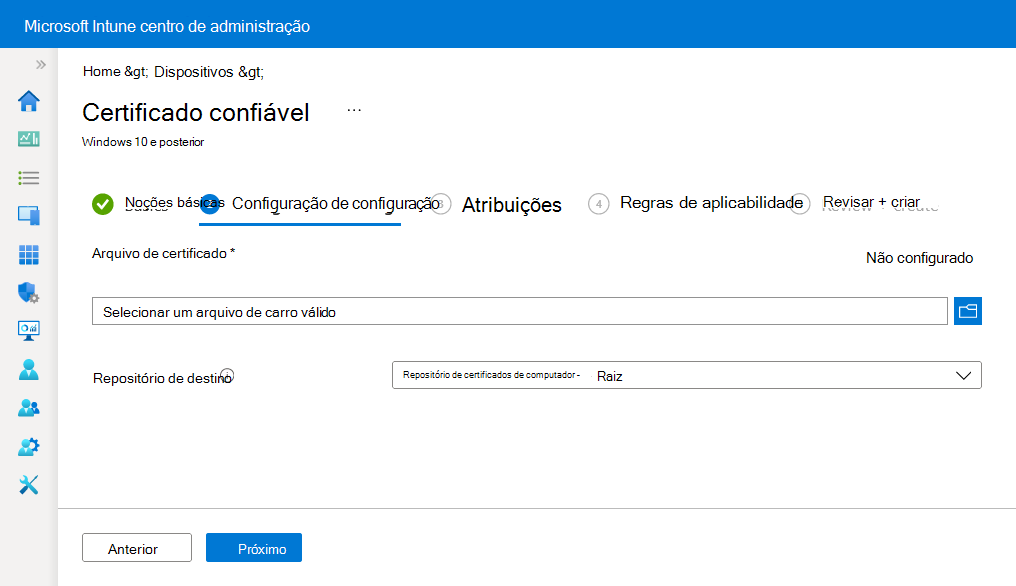

Nas Definições de configuração, especifique o arquivo .cer para o Certificado de AC raiz que você exportou anteriormente.

Observação

Dependendo da plataforma escolhida na Etapa 3, você poderá ou não ter a opção de escolher o Armazenamento de destino do certificado.

Selecione Avançar.

Em Atribuições, selecione os grupos de utilizadores ou dispositivos que pretende incluir na atribuição. Estes grupos recebem o perfil depois de o implementar. Para obter maior granularidade, consulte Criar filtros no Microsoft Intune e os aplique selecionando Editar filtro.

Planeie implementar este perfil de certificado nos mesmos grupos que recebem:

O perfil de certificado PKCS e

Um perfil de configuração, como um perfil de Wi-Fi que utiliza o certificado.

Para obter mais informações sobre a atribuição de perfis, veja Atribuir perfis de utilizador e de dispositivo.

Selecione Avançar.

(Aplica-se apenas ao Windows 10/11) Em Regras de Aplicabilidade, especifique regras de aplicabilidade para refinar a atribuição desse perfil. Você pode optar por atribuir ou não atribuir o perfil com base na edição ou na versão do sistema operacional de um dispositivo.

Para obter mais informações, confira Regras de aplicabilidade em Criar um perfil de dispositivo no Microsoft Intune.

Em Examinar + criar, examine as configurações. Quando você seleciona Criar, suas alterações são salvas e o perfil é atribuído. A política também é mostrada na lista de perfis.

Criar um perfil de certificado PKCS

Importante

A gestão de administradores de dispositivos Android foi preterida e já não está disponível para dispositivos com acesso ao Google Mobile Services (GMS). Se utilizar atualmente a gestão de administradores de dispositivos, recomendamos que mude para outra opção de gestão do Android. A documentação de suporte e ajuda permanece disponível para alguns dispositivos sem GMS, com o Android 15 e anterior. Para obter mais informações, veja Terminar o suporte para administradores de dispositivos Android em dispositivos GMS.

Selecione e aceda a Dispositivos>Gerir dispositivos>Configuração>Criar.

Insira as seguintes propriedades:

-

Plataforma: escolha a plataforma dos dispositivos. Suas opções:

- Administrador de dispositivo Android

- Android Enterprise:

- Totalmente gerenciado

- Dedicado

- Perfil de Trabalho de Propriedade Corporativa

- Perfil de Trabalho de Propriedade Pessoal

- iOS/iPadOS

- macOS

- Windows 10/11

- Perfil: selecione certificado PKCS. Ou selecione Modelos>Certificado PKCS.

Observação

Em dispositivos com um perfil do Android Enterprise, os certificados instalados por meio de um perfil de certificado PKCS não ficam visíveis no dispositivo. Para confirmar a implementação de certificados com êxito, marcar a status do perfil no centro de administração do Intune.

-

Plataforma: escolha a plataforma dos dispositivos. Suas opções:

Selecionar Criar.

Em Noções básicas, insira as seguintes propriedades:

- Nome: insira um nome descritivo para o perfil. Nomeie seus perfis para que você possa identificá-los facilmente mais tarde. Por exemplo, um bom nome de perfil é Perfil PKCS para toda a empresa.

- Descrição: insira uma descrição para o perfil. Essa configuração é opcional, mas recomendada.

Selecione Avançar.

Em Definições de configuração, dependendo da plataforma escolhida, as configurações que podem ser definidas são diferentes. Selecione sua plataforma para obter as configurações detalhadas:

- Administrador de dispositivo Android

- Android Enterprise

- iOS/iPadOS

- Windows 10/11

Setting Plataforma Detalhes Canal de implementação macOS Selecione como pretende implementar o perfil. Esta definição também determina o keychain onde os certificados ligados são armazenados, pelo que é importante selecionar o canal adequado.

Selecione sempre o canal de implementação do utilizador em perfis com certificados de utilizador. O canal de utilizador armazena certificados no keychain do utilizador. Selecione sempre o canal de implementação do dispositivo em perfis com certificados de dispositivo. O canal do dispositivo armazena certificados no sistema keychain.

Não é possível editar o canal de implementação depois de implementar o perfil. Tem de criar um novo perfil para selecionar um canal diferente.Limite de renovação (%) Tudo O recomendado é 20% Período de validade do certificado Tudo Se não tiver alterado o modelo de certificado, esta opção poderá estar definida para um ano.

Use um período de validade de cinco dias ou até 24 meses. Quando o período de validade é inferior a cinco dias, existe uma elevada probabilidade de o certificado entrar num estado de quase expiração ou expirado, o que pode fazer com que o agente MDM nos dispositivos rejeite o certificado antes de ser instalado.KSP (provedor de armazenamento de chaves) Windows 10/11 Para o Windows, selecione o local em que as chaves serão armazenadas no dispositivo. Autoridade de certificação Tudo Exibe o FQDN (nome de domínio totalmente qualificado) interno da AC Corporativa. Nome da autoridade de certificação Tudo Listas o nome da AC Empresarial, como "Autoridade de Certificação Contoso". Nome do modelo de certificado Tudo Lista o nome do seu modelo de certificado. Tipo de certificado - Android Enterprise (Perfil de Trabalho de Propriedade Corporativa e Pessoal)

- iOS

- macOS

- Windows 10/11

Selecione um tipo: - Os certificados do Usuário podem conter atributos de usuário e de dispositivo na entidade e no SAN (nome alternativo da entidade) do certificado.

- Os certificados de Dispositivo podem conter somente os atributos do dispositivo na entidade e no SAN do certificado. Use Dispositivo para cenários como dispositivos sem usuário, como quiosques ou para dispositivos compartilhados.

Essa seleção afeta o formato do nome da entidade.

Para macOS, se este perfil estiver configurado para utilizar o canal de implementação do dispositivo, pode selecionar Utilizador ou Dispositivo. Se o perfil estiver configurado para utilizar o canal de implementação do utilizador, pode selecionar apenas Utilizador.

Formato de nome da entidade Tudo Para obter detalhes sobre como configurar o formato de nome da entidade, consulte Formato de nome da entidade mais adiante neste artigo.

Para as plataformas a seguir, o formato de nome da Entidade é determinado pelo tipo de certificado:- Android Enterprise (Perfil de Trabalho)

- iOS

- macOS

- Windows 10/11

Nome alternativo da entidade Tudo Para Atributo, se não houver exigência de uma escolha diferente, selecione Nome UPN, configure um Valor correspondente e, em seguida, selecione Adicionar.

Você pode usar variáveis ou texto estático para o SAN de ambos os tipos de certificado. O uso de uma variável não é obrigatório.

Para obter mais informações, consulte Formato de nome da entidade mais adiante neste artigo.Uso estendido de chave - Administrador de dispositivo Android

- Android Enterprise (Proprietário do Dispositivo, Perfil de Trabalho de Propriedade Corporativa e Pessoal)

- Windows 10/11

Normalmente, os certificados exigirão Autenticação de Cliente para que o usuário ou dispositivo possa autenticar-se em um servidor. Permitir que todos os aplicativos acessem a chave privada macOS Configure como Habilitar para conceder acesso à chave privada do certificado PKCS aos aplicativos configurados para o dispositivo Mac associado.

Para obter mais informações sobre essa configuração, confira AllowAllAppsAccess na seção de Conteúdo do Certificado da Referência do Perfil de Configuração na documentação do desenvolvedor da Apple.Certificado Raiz - Administrador de dispositivo Android

- Android Enterprise (Proprietário do Dispositivo, Perfil de Trabalho de Propriedade Corporativa e Pessoal)

Selecione um perfil de certificado de Autoridade de certificação raiz que foi atribuído anteriormente. Este passo aplica-se apenas aos perfis de dispositivos Android Enterprise para Perfil de Trabalho Totalmente Gerido, Dedicado e Corporate-Owned.

Em Aplicações, configure o Acesso ao certificado para gerir a forma como o acesso ao certificado é concedido às aplicações. Escolha entre:

- Exigir a aprovação do utilizador para aplicações(predefinição) – os utilizadores têm de aprovar a utilização de um certificado por todas as aplicações.

- Conceder automaticamente aplicações específicas (exigir aprovação do utilizador para outras aplicações) – com esta opção, selecione Adicionar aplicações. Em seguida, selecione todas as aplicações que devem utilizar automaticamente o certificado sem interação do utilizador.

Selecione Avançar.

Em Atribuições, selecione os utilizadores e grupos que pretende incluir na tarefa. Os utilizadores e grupos recebem o perfil depois de o implementar. Planeie implementar este perfil de certificado nos mesmos grupos que recebem:

O perfil de certificado fidedigno e

Um perfil de configuração, como um perfil de Wi-Fi que utiliza o certificado.

Para obter mais informações sobre a atribuição de perfis, veja Atribuir perfis de utilizador e de dispositivo.

Selecione Avançar.

Em Examinar + criar, examine as configurações. Quando você seleciona Criar, suas alterações são salvas e o perfil é atribuído. A política também é mostrada na lista de perfis.

Formato de nome da entidade

Quando você cria um perfil de certificado PKCS para as plataformas a seguir, as opções para o formato de nome da entidade dependem do tipo de certificado escolhido, Usuário ou Dispositivo.

Plataformas:

- Android Enterprise (Perfil de Trabalho de Propriedade Corporativa e Pessoal)

- iOS

- macOS

- Windows 10/11

Observação

Existe um problema conhecido para utilizar o PKCS para obter certificados que é o mesmo problema que se verifica no SCEP quando o nome do requerente no Pedido de Assinatura de Certificado (CSR) resultante inclui um dos seguintes carateres como caráter de escape (prosseguido por uma barra invertida \):

- +

- ;

- ,

- =

Observação

A partir do Android 12, o Android não dá mais suporte ao uso dos seguintes identificadores de hardware para dispositivos de perfil de trabalho de propriedade pessoal:

- Número de série

- IMEI

- MEID

Os perfis de certificado do Intune para dispositivos de perfil de trabalho de propriedade pessoal que dependem dessas variáveis no nome do assunto ou SAN não provisionarão um certificado em dispositivos que executem o Android 12 ou posterior no momento em que o dispositivo for inscrito no Intune. Os dispositivos que se registraram antes da atualização para o Android 12 ainda podem receber certificados desde que o Intune obteve anteriormente os identificadores de hardware dos dispositivos.

Para obter mais informações sobre isso e outras alterações introduzidas com o Android 12, consulte a postagem no blog Suporte do Android Day Zero para Microsoft Endpoint Manager.

Tipo de certificado de usuário

As opções de formato para o Formato de nome da entidade incluem duas variáveis: CN (Nome Comum ) e Email (E). O Email (E) normalmente seria definido com a variável {{EmailAddress}}. Por exemplo: E={{EmailAddress}}CN (Nome Comum) pode ser definido para qualquer uma das seguintes variáveis:

CN={{UserName}}: o nome de usuário do usuário, como Leila Gonçalves.

CN={{UserPrincipalName}}: o nome principal de utilizador do utilizador, como janedoe@contoso.com.

CN={{AAD_Device_ID}}: um ID atribuído quando regista um dispositivo no Microsoft Entra ID. Normalmente, este ID é utilizado para autenticar com Microsoft Entra ID.

CN={{DeviceId}}: uma ID atribuída quando você registra um dispositivo no Intune.

CN = {{SERIALNUMBER}}: o SN (número de série) exclusivo normalmente usado pelo fabricante para identificar um dispositivo

CN = {{IMEINumber}}: o número exclusivo do IMEI (Identidade Internacional de Equipamento Móvel) usado para identificar um dispositivo móvel.

CN={{OnPrem_Distinguished_Name}}: uma sequência de nomes diferenciados relativos separados por vírgula, como CN=Leila Dias,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

Para utilizar a variável {{OnPrem_Distinguished_Name}}, certifique-se de que sincroniza o atributo de utilizador onpremisesdistinguishedname com Microsoft Entra Ligar ao seu Microsoft Entra ID.

CN={{onPremisesSamAccountName}}: os administradores podem sincronizar o atributo samAccountName do Active Directory para Microsoft Entra ID com Microsoft Entra Ligar a um atributo chamado onPremisesSamAccountName. O Intune pode substituir essa variável como parte de uma solicitação de emissão de certificados na entidade de um certificado. O atributo samAccountName é o nome de entrada do usuário usado para dar suporte a clientes e servidores de uma versão anterior do Windows (pré-Windows 2000). O formato de nome de login do usuário é: DomainName\testUserou somente testUser.

Para utilizar a variável {{onPremisesSamAccountName}}, certifique-se de que sincroniza o atributo de utilizador onPremisesSamAccountName com Microsoft Entra Ligar ao seu Microsoft Entra ID.

Todas as variáveis de dispositivo listadas na seção Tipo de certificado de dispositivo a seguir também podem ser usadas em nomes de entidades de certificado do usuário.

Usando uma combinação de uma ou diversas dessas variáveis e cadeias de caracteres estáticas, você pode criar um formato de nome de entidade personalizado, como: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Esse exemplo inclui um formato de nome de requerente que utiliza as variáveis CN e E e cadeias para valores de unidade organizacional, organização, localização, estado e país/região. Função CertStrToName descreve essa função e suas cadeias de caracteres compatíveis.

Não há suporte para atributos de usuário em dispositivos que não têm associações de usuário, como dispositivos registrados como dedicados ao Android Enterprise. Por exemplo, um perfil que usa CN = {{UserPrincipalName}} no assunto ou SAN não poderá obter o nome UPN quando não houver nenhum usuário no dispositivo.

Tipo de certificado de dispositivo

As opções de formato para o Formato de nome da entidade incluem as seguintes variáveis:- {{AAD_Device_ID}}

- {{DeviceId}} - A ID do dispositivo do Intune

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{AzureADDeviceId}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Aplicável apenas a dispositivos Windows e associados a um domínio)

- {{MEID}}

Especifique essas variáveis, seguidas pelo texto da variável, na caixa de texto. Por exemplo, o nome comum para um dispositivo chamado Device1 pode ser adicionado como CN={{DeviceName}}Device1.

Importante

- Ao especificar uma variável, coloque o nome da variável entre chaves { }, como mostrado no exemplo, para evitar um erro.

- As propriedades do dispositivo usadas na entidade ou no SAN de um certificado de dispositivo, como IMEI, SerialNumber e FullyQualifiedDomainName, são propriedades que podem ser falsificadas por uma pessoa com acesso ao dispositivo.

- Um dispositivo precisa dar suporte a todas as variáveis especificadas em um perfil de certificado para que esse perfil seja instalado nesse dispositivo. Por exemplo, se {{IMEI}} for usado no nome da entidade de um perfil SCEP e for atribuído a um dispositivo que não tenha um número IMEI, o perfil não será instalado.