Guia de planejamento do Microsoft Intune

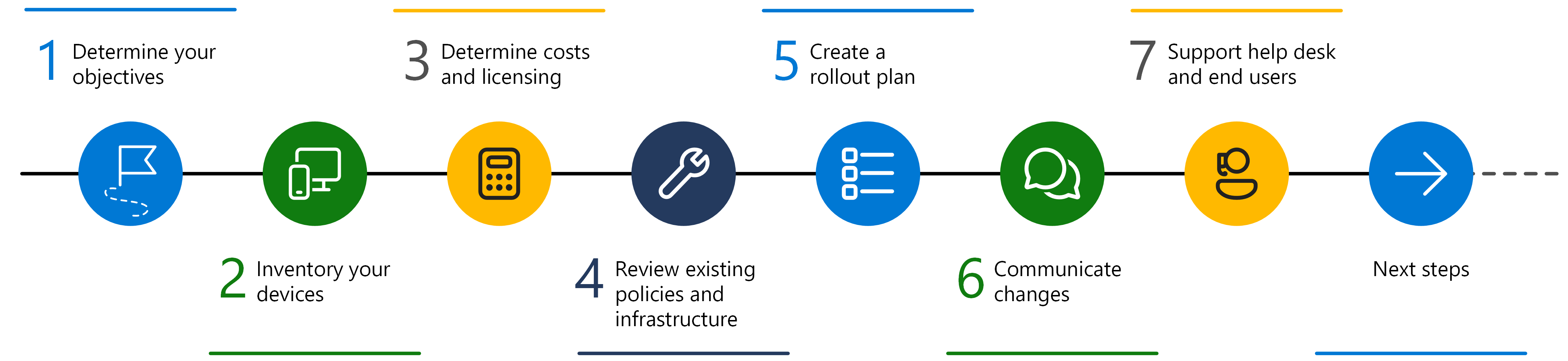

Uma implantação ou migração bem-sucedida do Microsoft Intune começa pelo planejamento. Este guia ajuda-o a planear a sua mudança ou adoção de Intune como solução de gestão de pontos finais unificada.

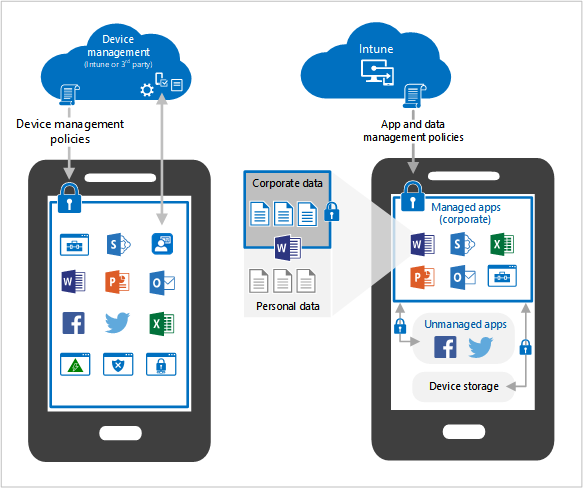

Intune dá às organizações opções para fazer o que é melhor para elas e para os vários dispositivos de utilizador diferentes. Pode inscrever dispositivos no Intune para gestão de dispositivos móveis (MDM). Também pode utilizar políticas de proteção de aplicações para a gestão de aplicações móveis (MAM) que se focam na proteção de dados de aplicações.

Este guia:

- Listas e descreve alguns objetivos comuns para a gestão de dispositivos

- Listas potenciais necessidades de licenciamento

- Fornece orientações sobre o processamento de dispositivos pessoais

- Recomenda a revisão das políticas e da infraestrutura atuais

- Dá exemplos de criação de um plano de implementação

- E muito mais

Utilize este guia para planear a sua mudança ou migração para Intune.

Dica

- Pretende imprimir ou guardar este guia como um PDF? No browser, utilize a opção Imprimir , Guardar como PDF.

- Este guia é um ser vivo. Portanto, adicione ou atualize as dicas e diretrizes existentes que você achou úteis.

Passo 1 – Determinar os seus objetivos

As organizações usam o MDM (gerenciamento de dispositivo móvel) e o MAM (gerenciamento de aplicativo móvel) para controlar seus dados com segurança e com o mínimo de interrupções para os usuários. Ao avaliar uma solução MDM/MAM, como Microsoft Intune, veja qual é o objetivo e o que pretende alcançar.

Nesta secção, vamos abordar objetivos ou cenários comuns ao utilizar Intune.

Objetivo: acessar email e aplicativos organizacionais

Os usuários esperam trabalhar nos dispositivos usando aplicativos da organização, o que inclui ler e responder a emails, atualizar e compartilhar dados, entre outros. No Intune, você pode implantar diferentes tipos de aplicativos, incluindo:

- Aplicativos Microsoft 365

- Aplicativos Win32

- Aplicativos LOB (Linha de negócios)

- Aplicativos personalizados

- Aplicativos internos

- Armazenar aplicativos

✅ Tarefa: criar uma lista das aplicações que os seus utilizadores utilizam regularmente

Esses são os aplicativos que você quer que estejam nos dispositivos deles. Algumas considerações:

Muitas organizações implementam todas as aplicações do Microsoft 365, como Word, Excel, OneNote, PowerPoint e Teams. Em dispositivos mais pequenos, como telemóveis, pode instalar aplicações individuais, consoante os requisitos do utilizador.

Por exemplo, a equipa de vendas pode precisar do Teams, Excel e SharePoint. Em dispositivos móveis, pode implementar apenas estas aplicações, em vez de implementar toda a família de produtos do Microsoft 365.

Os utilizadores preferem ler & responder a e-mails e participar em reuniões em todos os dispositivos, incluindo dispositivos pessoais. Em dispositivos pertencentes à organização, pode implementar o Outlook e o Teams e pré-configurar estas aplicações com as definições da sua organização.

Em dispositivos pessoais, poderá não ter este controlo. Por isso, determine se pretende conceder aos utilizadores acesso a aplicações da organização, como e-mail e reuniões.

Para obter mais informações e considerações, aceda a Dispositivos pessoais vs. Dispositivos pertencentes à organização (neste artigo).

Se planeia utilizar o Microsoft Outlook nos seus dispositivos Android e iOS/iPadOS, pode pré-configurar o Outlook com Intune políticas de configuração de aplicações.

Reveja as aplicações protegidas concebidas para funcionar com Intune. Estas aplicações são aplicações de parceiros suportadas e aplicações Microsoft que são frequentemente utilizadas com Microsoft Intune.

Objetivo: proteger o acesso em todos os dispositivos

Quando os dados são armazenados em dispositivos móveis, têm de ser protegidos contra atividades maliciosas.

✅ Tarefa: determinar como pretende proteger os seus dispositivos

O antivírus, a análise de software maligno, a resposta a ameaças e a manutenção de dispositivos atualizados são considerações importantes. Também quer minimizar o impacto da atividade maliciosa.

Algumas considerações:

O antivírus (AV) e a proteção contra software maligno são obrigatórios. Intune integra-se com Microsoft Defender para Ponto de Extremidade e diferentes parceiros de Defesa Contra Ameaças para Dispositivos Móveis (MTD) para ajudar a proteger os seus dispositivos geridos, dispositivos pessoais e aplicações.

O Microsoft Defender para Ponto de Extremidade inclui recursos de segurança e um portal para ajudar a monitorar ameaças e reagir a elas.

Se um dispositivo estiver comprometido, pretende limitar o impacto malicioso através do Acesso Condicional.

Por exemplo, Microsoft Defender para Ponto de Extremidade analisa um dispositivo e pode determinar se o dispositivo está comprometido. O Acesso Condicional pode bloquear automaticamente o acesso da organização neste dispositivo, incluindo o e-mail.

O Acesso Condicional ajuda a proteger a sua rede e recursos de dispositivos, mesmo os dispositivos que não estão inscritos no Intune.

Atualize o dispositivo, o SO e as aplicações para ajudar a manter os seus dados seguros. Crie um plano de como e quando as atualizações são instaladas. Há políticas no Intune que ajudam você a gerenciar atualizações, incluindo atualizações de aplicativos de loja.

Os seguintes guias de planeamento de atualizações de software podem ajudá-lo a determinar a sua estratégia de atualização:

Determine como os utilizadores se autenticarão nos recursos da organização a partir dos seus vários dispositivos. Por exemplo, você pode:

Utilize certificados em dispositivos para autenticar funcionalidades e aplicações, como ligar a uma rede privada virtual (VPN), abrir o Outlook e muito mais. Esses certificados permitem uma experiência de usuário "sem senha". A experiência sem senha é considerada mais segura do que exigir que os usuários insiram o nome de usuário e a senha da organização.

Se estiver a planear utilizar certificados, utilize uma infraestrutura de infraestrutura de chaves públicas (PKI) suportada para criar e implementar perfis de certificado.

Utilize a autenticação multifator (MFA) para uma camada adicional de autenticação em dispositivos pertencentes à organização. Ou use a MFA para autenticar aplicativos em dispositivos pessoais. A biometria, como o reconhecimento facial e as impressões digitais, também podem ser utilizadas.

Se planear utilizar a biometria para autenticação, certifique-se de que os seus dispositivos suportam biometria. A maioria dos dispositivos modernos tem.

Implementar uma implementação Confiança Zero. Com Confiança Zero, utiliza as funcionalidades no Microsoft Entra ID e Microsoft Intune para proteger todos os pontos finais, utiliza autenticação sem palavra-passe e muito mais.

Configure as políticas de contenção de dados fornecidas com as aplicações do Microsoft 365. Estas políticas ajudam a impedir que os dados da organização sejam partilhados com outras aplicações e localizações de armazenamento que as suas TI não gerem.

Se alguns utilizadores apenas precisarem de acesso a e-mails e documentos empresariais, o que é comum para dispositivos pessoais, pode exigir que os utilizadores utilizem aplicações do Microsoft 365 com políticas de proteção de aplicações. Os dispositivos não têm de ser inscritos no Intune.

Para obter mais informações e considerações, aceda a Dispositivos pessoais vs. Dispositivos pertencentes à organização (neste artigo).

Objetivo: Distribuir TI

Muitas organizações querem dar a diferentes administradores controlo sobre localizações, departamentos, etc. Por exemplo, o grupo Administradores de TI de Charlotte controla e monitora as políticas no campus de Charlotte. Esses Administradores de TI de Charlotte só podem ver e gerenciar políticas da localização de Charlotte. Eles não podem ver nem gerenciar políticas da localização de Redmond. Essa abordagem é chamada de TI distribuída.

No Intune, as TI distribuídas beneficiam das seguintes funcionalidades:

As etiquetas de âmbito utilizam o controlo de acesso baseado em funções (RBAC). Assim, somente usuários de um grupo específico têm permissão para gerenciar as políticas e os perfis dos usuários e dispositivos em seu escopo.

Quando utiliza categorias de inscrição de dispositivos, os dispositivos são automaticamente adicionados a grupos com base nas categorias que criar. Esta funcionalidade foi utilizada Microsoft Entra grupos dinâmicos e ajuda a facilitar a gestão de dispositivos.

Quando os utilizadores inscrevem o respetivo dispositivo, selecionam uma categoria, como Vendas, administrador de TI, dispositivo de ponto de venda, etc. Quando os dispositivos são adicionados a uma categoria, estes grupos de dispositivos estão prontos para receber as suas políticas.

Quando os administradores criam políticas, pode exigir a aprovação de vários administradores para políticas específicas, incluindo políticas que executam scripts ou implementam aplicações.

A Gestão de Privilégios de Ponto Final permite que o utilizador não administrador padrão conclua tarefas que requerem privilégios elevados, como instalar aplicações e atualizar controladores de dispositivo. O Endpoint Privilege Management faz parte do Intune Suite.

✅ Tarefa: determinar como pretende distribuir as regras e definições

As regras e definições são implementadas com políticas diferentes. Algumas considerações:

Determine a estrutura de administração. Por exemplo, poderá querer separar por localização, como Administradores de TI da Charlotte ou Administradores de TI de Cambridge. Poderá querer separar por função, como Administradores de Rede que controlam todo o acesso à rede, incluindo a VPN.

Estas categorias tornam-se as suas etiquetas de âmbito.

Para obter mais informações sobre a criação de grupos de administradores, aceda a:

Por vezes, as organizações precisam de utilizar a TI Distribuída em sistemas em que um grande número de administradores locais se ligam a um único inquilino Intune. Por exemplo, uma organização grande tem um único inquilino Intune. A organização tem um grande número de administradores locais e cada administrador gere um sistema, região ou localização específico. Cada administrador tem de gerir apenas a sua localização e não toda a organização.

Para obter mais informações, aceda a Ambiente de TI distribuído com muitos administradores no mesmo Intune inquilino.

Muitas organizações separam grupos pelo tipo de dispositivo, como dispositivos iOS/iPadOS, Android ou Windows. Alguns exemplos:

- Distribuir aplicativos específicos para dispositivos específicos. Por exemplo, implemente a aplicação Microsoft Shuttle em dispositivos móveis na rede Redmond.

- Implantar políticas em locais específicos. Por exemplo, implemente um perfil de Wi-Fi em dispositivos na rede Charlotte para que se liguem automaticamente quando estão dentro do alcance.

- Controlar as configurações em dispositivos específicos. Por exemplo, desative a câmara em dispositivos Android Enterprise utilizados num piso de fabrico, crie um perfil antivírus do Windows Defender para todos os dispositivos Windows ou adicione definições de e-mail a todos os dispositivos iOS/iPadOS.

Estas categorias tornam-se categorias de inscrição de dispositivos.

Objetivo: Manter os dados da organização dentro da organização

Quando são armazenados em dispositivos móveis, os dados precisam ser protegidos contra perda ou compartilhamento acidental. Este objetivo também inclui eliminar dados da organização de dispositivos pessoais e pertencentes à organização.

✅ Tarefa: criar um plano para abranger diferentes cenários que afetam a sua organização

Alguns cenários de exemplo:

Um dispositivo é perdido, roubado ou deixa de ser usado. Um usuário deixa a organização.

- No Intune, você pode remover dispositivos por meio do apagamento, da desativação ou cancelando manualmente o registro deles. Também pode remover automaticamente dispositivos que não tenham dado entrada com Intune durante x número de dias.

- No nível do aplicativo, você pode remover dados da organização de aplicativos gerenciados pelo Intune. O apagamento seletivo é ótimo para dispositivos pessoais, pois mantém os dados pessoais no dispositivo e remove apenas os dados da organização.

Em dispositivos pessoais, poderá querer impedir que os utilizadores copiem/colem, façam capturas de ecrã ou reencaminharem e-mails. As políticas de proteção de aplicativo podem bloquear esses recursos em dispositivos que você não gerencia.

Em dispositivos gerenciados (dispositivos registrados no Intune), você também pode controlar esses recursos usando os perfis de configuração do dispositivo. Os perfis de configuração do dispositivo controlam as configurações no dispositivo, não no aplicativo. Em dispositivos que acessam dados altamente confidenciais ou sigilosos, os perfis de configuração do dispositivo podem impedir atividades de copiar/colar, fazer capturas de tela e muito mais.

Para obter mais informações e considerações, aceda a Dispositivos pessoais vs. Dispositivos pertencentes à organização (neste artigo).

Passo 2 – Inventariar os seus dispositivos

As organizações têm vários dispositivos, incluindo computadores de secretária, portáteis, tablets, scanners portáteis e telemóveis. Estes dispositivos pertencem à organização ou pertencem aos seus utilizadores. Ao planear a sua estratégia de gestão de dispositivos, considere tudo o que acede aos recursos da sua organização, incluindo dispositivos pessoais.

Esta secção inclui as informações do dispositivo que deve considerar.

Plataformas compatíveis

Intune suporta as plataformas de dispositivos comuns e populares. Para as versões específicas, aceda a plataformas suportadas.

✅ Tarefa: Atualizar ou substituir dispositivos mais antigos

Se os seus dispositivos utilizarem versões não suportadas, que são principalmente sistemas operativos mais antigos, então está na altura de atualizar o SO ou substituir os dispositivos. Esses dispositivos e sistemas operacionais mais antigos podem ter suporte limitado e são um risco em potencial à segurança. Essa tarefa inclui computadores desktop que executam o Windows 7, dispositivos iPhone 7 que executam o sistema operacional v10.0 original e assim por diante.

Dispositivos pessoais e dispositivos da organização

Em dispositivos pessoais, é normal e esperado que os utilizadores marcar e-mail, participem em reuniões, atualizem ficheiros e muito mais. Muitas organizações permitem que os dispositivos pessoais acedam aos recursos da organização.

Os dispositivos BYOD/pessoais fazem parte de uma estratégia de gestão de aplicações móveis (MAM) que:

- Continua a crescer em popularidade com muitas organizações

- É uma boa opção para organizações que querem proteger os dados da organização, mas não querem gerir todo o dispositivo

- Reduz os custos de hardware.

- Pode aumentar as opções de produtividade móvel para os colaboradores, incluindo trabalhadores híbridos & remotos

- Remove apenas os dados da organização das aplicações, em vez de remover todos os dados do dispositivo

Os dispositivos pertencentes à organização fazem parte de uma estratégia de gestão de dispositivos móveis (MDM) que:

- Dá controlo total aos administradores de TI na sua organização

- Tem um conjunto avançado de funcionalidades que gere aplicações, dispositivos e utilizadores

- É uma boa opção para organizações que pretendem gerir todo o dispositivo, incluindo hardware e software

- Pode aumentar os custos de hardware, especialmente se os dispositivos existentes estiverem desatualizados ou já não forem suportados

- Pode remover todos os dados do dispositivo, incluindo dados pessoais

Enquanto organização e como administrador, decide se os dispositivos pessoais são permitidos. Se permitir dispositivos pessoais, terá de tomar decisões importantes, incluindo como proteger os dados da sua organização.

✅ Tarefa: determinar como pretende processar dispositivos pessoais

Se for móvel ou suportar trabalhadores remotos for importante para a sua organização, considere as seguintes abordagens:

Opção 1: permitir que os dispositivos pessoais acedam aos recursos da organização. Os utilizadores têm a opção de se inscreverem ou não se inscreverem.

Para os utilizadores que inscrevem os respetivos dispositivos pessoais, os administradores gerem totalmente estes dispositivos, incluindo políticas push, controlo de funcionalidades do dispositivo & definições e até mesmo limpeza de dispositivos. Enquanto administrador, poderá querer este controlo ou pode pensar que pretende este controlo.

Quando os utilizadores inscrevem os respetivos dispositivos pessoais, podem não perceber ou compreender que os administradores podem fazer qualquer coisa no dispositivo, incluindo limpar ou repor acidentalmente o dispositivo. Enquanto administrador, poderá não querer esta responsabilidade ou potencial impacto nos dispositivos que a sua organização não possui.

Além disso, muitos utilizadores recusam-se a inscrever-se e podem encontrar outras formas de aceder aos recursos da organização. Por exemplo, você exige que os dispositivos estejam registrados para usar o aplicativo do Outlook para acessar o email da organização. Para ignorar este requisito, os utilizadores abrem qualquer browser no dispositivo e iniciam sessão no Outlook Web Access, o que poderá não ser o pretendido. Ou eles criam capturas de tela e salvam as imagens no dispositivo, o que também não é o que você deseja.

Se escolher esta opção, certifique-se de que informa os utilizadores sobre os riscos e benefícios da inscrição dos respetivos dispositivos pessoais.

Para os utilizadores que não inscrevem os respetivos dispositivos pessoais, pode gerir o acesso à aplicação e proteger os dados das aplicações através de políticas de proteção de aplicações.

Utilize uma declaração de Termos e condições com uma política de Acesso Condicional. Se os usuários não concordarem, eles não terão acesso aos aplicativos. Se os utilizadores concordarem com a instrução , é adicionado um registo de dispositivo ao Microsoft Entra ID e o dispositivo torna-se uma entidade conhecida. Quando o dispositivo é conhecido, você pode acompanhar o que está sendo acessado nele.

Controle sempre o acesso e a segurança através de políticas de aplicações.

Observe as tarefas que a sua organização utiliza mais, como o e-mail e a participação em reuniões. Utilize políticas de configuração de aplicações para configurar definições específicas da aplicação, como o Outlook. Use políticas de proteção do aplicativo para controlar a segurança e o acesso a esses aplicativos.

Por exemplo, os usuários podem usar o aplicativo do Outlook em seus dispositivos pessoais para verificar emails de trabalho. No Intune, os administradores criam uma política de proteção de aplicações do Outlook. Esta política utiliza a autenticação multifator (MFA) sempre que a aplicação Outlook é aberta, impede a cópia e colagem e restringe outras funcionalidades.

Opção 2: pretende que todos os dispositivos sejam totalmente geridos. Neste cenário, todos os dispositivos são inscritos no Intune e geridos pela organização, incluindo dispositivos pessoais.

Para ajudar a impor a inscrição, pode implementar uma política de Acesso Condicional (AC) que requer que os dispositivos se inscrevam no Intune. Nestes dispositivos, também pode:

- Configure uma ligação Wi-Fi/VPN para conectividade da organização e implemente estas políticas de ligação em dispositivos. Os utilizadores não precisam de introduzir definições.

- Se os utilizadores precisarem de aplicações específicas no respetivo dispositivo, implemente as aplicações. Também pode implementar aplicações de que a sua organização necessita para fins de segurança, como uma aplicação de defesa contra ameaças para dispositivos móveis.

- Utilize políticas de conformidade para definir as regras que a sua organização tem de seguir, como regulamentação ou políticas que chamem a atenção para controlos MDM específicos. Por exemplo, precisa de Intune para encriptar todo o dispositivo ou para produzir um relatório de todas as aplicações no dispositivo.

Se também quiser controlar o hardware, dê aos utilizadores todos os dispositivos de que precisam, incluindo telemóveis. Invista num plano de atualização de hardware para que os utilizadores continuem a ser produtivos e obtenham as funcionalidades de segurança incorporadas mais recentes. Registre esses dispositivos da organização no Intune e gerencie-os usando políticas.

Como melhor prática, sempre presuma que os dados deixarão o dispositivo. Verifique se os seus métodos de acompanhamento e auditoria estão em vigor. Para obter mais informações, consulte Confiança Zero com Microsoft Intune.

Gerenciar computadores desktop

O Intune pode gerenciar computadores desktop que executam o Windows 10 e versões mais recentes. O SO cliente Windows inclui recursos de gerenciamento de dispositivos modernos integrados e remove as dependências na política de grupo local do Active Directory Domain Services (AD). Você obtém os benefícios da nuvem ao criar regras e configurações no Intune e implantar essas políticas em todos os seus dispositivos cliente Windows, incluindo computadores desktop e PCs.

Para obter mais informações, aceda a Cenário orientado – Ambiente de Trabalho Moderno gerido pela cloud.

Se seus dispositivos Windows forem gerenciados atualmente usando o Gerenciador de Configurações, você ainda poderá registrar esses dispositivos no Intune. Esta abordagem chama-se cogestão. A cogestão oferece muitas vantagens, incluindo a execução de ações remotas no dispositivo (reinício, controlo remoto, reposição de fábrica), Acesso Condicional com conformidade do dispositivo e muito mais. Você também pode anexar os dispositivos ao Intune pela nuvem.

Para obter mais informações, confira:

✅ Tarefa: veja o que utiliza atualmente para a gestão de dispositivos móveis

A adoção de uma gestão de dispositivos móveis pode depender do que a sua organização utiliza atualmente, incluindo se essa solução utiliza funcionalidades ou programas no local.

O guia de implantação da instalação tem informações úteis.

Algumas considerações:

Se atualmente não utilizar nenhuma solução ou serviço MDM, será melhor ir diretamente para Intune.

Se utilizar atualmente Objetos de Política de Grupo (GPO) no local, aceder a Intune e utilizar o catálogo de definições de Intune é semelhante e pode ser uma transição mais fácil para a política de dispositivos com base na cloud. O catálogo de definições também inclui definições para dispositivos Apple e Google Chrome.

Para novos dispositivos não inscritos no Configuration Manager ou qualquer solução de MDM, ir diretamente para Intune poderá ser a melhor opção.

Se você usa o Configuration Manager, as opções incluem:

- Se você deseja manter a infraestrutura existente e mover algumas cargas de trabalho para a nuvem, use o cogerenciamento. Você obtém os benefícios dos dois serviços. Os dispositivos existentes podem receber algumas políticas do Configuration Manager (local) e outras do Intune (nuvem).

- Se você deseja manter a infraestrutura existente e usar o Intune para ajudar a monitorar os dispositivos locais, use a anexação de locatário. Obtém a vantagem de utilizar o centro de administração do Intune, ao mesmo tempo que utiliza Configuration Manager para gerir dispositivos.

- Se você desejar uma solução de nuvem pura para gerenciar os dispositivos, vá para o Intune. Alguns Configuration Manager utilizadores preferem continuar a utilizar Configuration Manager com a anexação ou cogestão de inquilinos.

Para obter mais informações, aceda a cargas de trabalho de cogestão.

Dispositivos de trabalho de primeira linha (FLW)

Os tablets e dispositivos partilhados são comuns para trabalhadores de primeira linha (FLW). São utilizados em muitas indústrias, incluindo retalho, cuidados de saúde, fabrico e muito mais.

Existem opções disponíveis para as diferentes plataformas, incluindo dispositivos de realidade virtual Android (AOSP), dispositivos iPad e PCs Windows 365 Cloud.

✅ Tarefa: Determinar os seus cenários FLW

Os dispositivos FLW pertencem à organização, estão inscritos na gestão de dispositivos e são utilizados por um utilizador (atribuído pelo utilizador) ou por muitos utilizadores (dispositivos partilhados). Estes dispositivos são essenciais para os trabalhadores de primeira linha para fazerem o seu trabalho e são frequentemente utilizados num modo de utilização limitada. Por exemplo, pode ser um dispositivo que analisa itens, um quiosque que apresenta informações ou um tablet que verifica pacientes num hospital ou centro médico.

Para obter mais informações, aceda a Gestão de dispositivos de trabalho de primeira linha no Microsoft Intune.

Passo 3 – Determinar os custos e o licenciamento

O gerenciamento de dispositivos é uma relação com diferentes serviços. O Intune inclui as configurações e os recursos que você pode controlar em diferentes dispositivos. Também há outros serviços que desempenham funções fundamentais:

Microsoft Entra ID P1 ou P2 (incluídos na licença de Microsoft 365 E5) inclui várias funcionalidades que são fundamentais para gerir dispositivos, incluindo:

- Windows Autopilot: os dispositivos cliente Windows podem inscrever-se automaticamente no Intune e receber automaticamente as suas políticas.

- Autenticação multifator (MFA): os utilizadores têm de introduzir dois ou mais métodos de verificação, como um PIN, uma aplicação de autenticador, uma impressão digital e muito mais. A MFA é uma ótima opção ao utilizar políticas de proteção de aplicações para dispositivos pessoais e dispositivos pertencentes à organização que necessitam de segurança adicional.

- Acesso Condicional: se os utilizadores e dispositivos seguirem as suas regras, como um código de acesso de 6 dígitos, obterão acesso aos recursos da organização. Se não seguirem suas regras, eles não terão acesso.

- Grupos de utilizadores dinâmicos e grupos de dispositivos dinâmicos: adicione utilizadores ou dispositivos automaticamente a grupos quando cumprem critérios, como uma cidade, cargo, tipo de SO, versão do SO e muito mais.

As aplicações do Microsoft 365 (incluídas na licença de Microsoft 365 E5) incluem as aplicações de que os utilizadores dependem, incluindo o Outlook, Word, SharePoint, Teams, OneDrive e muito mais. Você pode implantar esses aplicativos nos dispositivos usando o Intune.

Microsoft Defender para Ponto de Extremidade (incluído na licença do Microsoft 365 E5) ajuda a monitorizar e analisar os seus dispositivos cliente Windows quanto a atividades maliciosas. Você também pode definir um nível de ameaça aceitável. Quando combinado com o Acesso Condicional, pode bloquear o acesso aos recursos da organização se o nível de ameaça for excedido.

O Microsoft Purview (incluído na licença Microsoft 365 E5) classifica e protege documentos e e-mails ao aplicar etiquetas. Nas aplicações do Microsoft 365, pode utilizar este serviço para impedir o acesso não autorizado aos dados da organização, incluindo aplicações em dispositivos pessoais.

Microsoft Copilot no Intune é uma ferramenta de análise de segurança generative-AI. Acede aos seus dados de Intune e pode ajudá-lo a gerir as suas políticas e definições, compreender a sua postura de segurança e resolver problemas do dispositivo.

O Copilot no Intune é licenciado através de Microsoft Security Copilot. Para obter mais informações, aceda a Introdução ao Microsoft Security Copilot.

O Intune Suite fornece funcionalidades avançadas de segurança e gestão de pontos finais, como ajuda remota, PKI em nuvem da Microsoft, Endpoint Privilege Management e muito mais. O Intune Suite está disponível como uma licença separada.

Para obter mais informações, confira:

- Licenciamento do Microsoft Intune

- Microsoft 365 for business

- Licenciamento do Microsoft 365 Enterprise

- Microsoft Intune Suite

✅ Tarefa: determinar os serviços licenciados de que a sua organização precisa

Algumas considerações:

Se o seu objetivo for implementar políticas (regras) e perfis (definições), sem qualquer imposição, no mínimo, precisa de:

- Intune

O Intune está disponível com assinaturas diferentes, incluindo como um serviço autônomo. Para obter mais informações, aceda a Microsoft Intune licenciamento.

Você usa o Configuration Manager e deseja configurar o cogerenciamento para os dispositivos. O Intune já está incluído na licença do Configuration Manager. Se quiser que Intune faça a gestão total de novos dispositivos ou dispositivos cogeridos existentes, precisa de uma licença de Intune separada.

Você deseja impor as regras de conformidade ou de senha criadas no Intune. No mínimo, precisa de:

- Intune

- Microsoft Entra ID P1 ou P2

Intune e Microsoft Entra ID P1 ou P2 estão disponíveis com Enterprise Mobility + Security. Para obter mais informações, aceda a Enterprise Mobility + Security opções de preços.

Quer gerir apenas aplicações do Microsoft 365 em dispositivos. No mínimo, precisa de:

- Mobilidade e Segurança do Microsoft 365 Básico

Para obter mais informações, confira:

Quer implementar aplicações do Microsoft 365 nos seus dispositivos e criar políticas para ajudar a proteger os dispositivos que executam estas aplicações. No mínimo, precisa de:

- Intune

- Aplicativos Microsoft 365

Quer criar políticas no Intune, implementar aplicações do Microsoft 365 e impor as suas regras e definições. No mínimo, precisa de:

- Intune

- Aplicativos Microsoft 365

- Microsoft Entra ID P1 ou P2

Uma vez que todos estes serviços estão incluídos em alguns planos do Microsoft 365, poderá ser rentável utilizar a licença do Microsoft 365. Para obter mais informações, aceda a Planos de licenciamento do Microsoft 365.

Passo 4 – Rever as políticas e a infraestrutura existentes

Muitas organizações têm políticas e uma infraestrutura de gerenciamento de dispositivo que são apenas "mantidas". Por exemplo, você pode ter políticas de grupo de 20 anos e não saber o que elas fazem. Ao considerar uma migração para a nuvem, em vez considerar o que você sempre fez, determine qual é a meta.

Com essas metas em mente, crie uma linha de base para suas políticas. Se tiver várias soluções de gestão de dispositivos, agora poderá ser a altura de utilizar um único serviço de gestão de dispositivos móveis.

✅ Tarefa: observe as tarefas que executa no local

Esta tarefa inclui a visualização de serviços que podem ser movidos para a cloud. Lembre-se, em vez considerar o que você sempre fez, determine qual é a meta.

Dica

Saiba mais sobre os pontos finais nativos da cloud é um bom recurso.

Algumas considerações:

Reveja as políticas existentes e a respetiva estrutura. Algumas políticas podem ser aplicadas globalmente, algumas aplicam-se ao nível do site e outras são específicas de um dispositivo. A meta é conhecer e entender a intenção das políticas globais, a intenção das políticas locais e assim por diante.

As políticas de grupo do Active Directory no local são aplicadas na ordem LSDOU - local, site, domínio e unidade organizacional (UO). Nessa hierarquia, políticas de UO substituem políticas de domínio, políticas de domínio substituem políticas de site e assim por diante.

No Intune, as políticas são aplicadas aos usuários e grupos que você criar. Não há uma hierarquia. Se duas políticas atualizarem a mesma configuração, a configuração aparecerá como um conflito. Para obter mais informações sobre o comportamento de conflitos, aceda a Perguntas comuns, problemas e resoluções com políticas e perfis de dispositivos.

Depois de rever as políticas, as políticas globais do AD começam logicamente a aplicar-se aos grupos que tem ou aos grupos de que precisa. Estes grupos incluem utilizadores e dispositivos que pretende direcionar ao nível global, ao nível do site, entre outros. Esta tarefa dá-lhe uma ideia da estrutura de grupo de que precisa no Intune. As recomendações de desempenho para agrupamento, filtragem e filtragem em ambientes de grandes Microsoft Intune podem ser um bom recurso.

Esteja preparado para criar novas políticas no Intune. Intune inclui várias funcionalidades que abrangem cenários que podem interessar-lhe. Alguns exemplos:

Linhas de base de segurança: em dispositivos cliente Windows, as linhas de base de segurança são definições de segurança pré-configuradas para valores recomendados. Se não estiver familiarizado com a proteção de dispositivos ou quiser uma linha de base abrangente, veja as linhas de base de segurança.

As informações de definições fornecem confiança nas configurações ao adicionar informações que organizações semelhantes adotaram com êxito. As informações estão disponíveis para algumas definições e não para todas as definições. Para obter mais informações, veja Informações sobre definições.

Catálogo de definições: em dispositivos cliente Apple e Windows, o catálogo de definições lista todas as definições que pode configurar e tem um aspeto semelhante aos GPOs no local. Quando cria a política, começa do zero e configura as definições a um nível granular.

Modelos administrativos (ADMX): em dispositivos cliente Windows, utilize modelos ADMX para configurar definições de política de grupo para Windows, Internet Explorer, Office e Microsoft Edge versão 77 e posterior. Estes modelos ADMX são os mesmos modelos ADMX utilizados na política de grupo do AD no local, mas são 100% baseados na cloud no Intune.

Política de Grupo: Use análise de política de grupo para importar e analisar seus GPOs. Esse recurso ajuda você a determinar como seus GPOs se traduzem na nuvem. A saída mostra quais configurações têm suporte nos provedores de MDM, o que inclui o Microsoft Intune. Ela também mostra as configurações preteridas ou configurações não disponíveis para provedores de MDM.

Também pode criar uma política de Intune com base nas definições importadas. Para obter mais informações, aceda a Criar uma política de catálogo de definições com os GPOs importados.

Cenários guiados: Os cenários guiados são uma série personalizada de etapas focadas em casos de uso de ponta a ponta. Esses cenários incluem automaticamente políticas, aplicativos, atribuições e outras configurações de gerenciamento.

Crie uma linha de base de política que inclua o mínimo dos seus objetivos. Por exemplo:

Email seguro: no mínimo, convém:

- Criar políticas de proteção do aplicativo do Outlook.

- Ativar o Acesso Condicional para Exchange Online ou ligar a outra solução de e-mail no local.

Configurações do dispositivo: no mínimo, convém:

- Exigir um PIN de seis caracteres para desbloquear o dispositivo.

- Impedir cópias de segurança para serviços cloud pessoais, como o iCloud ou o OneDrive.

Perfis de dispositivo: no mínimo, convém:

- Criar um perfil de Wi-Fi pré-configurado para se conectar à rede sem fio Wi-Fi da Contoso.

- Criar um perfil de VPN com um certificado para se autenticar automaticamente e se conectar a uma VPN da organização.

- Crie um perfil de e-mail com as definições pré-configuradas que se ligam ao Outlook.

Aplicativos: no mínimo, convém:

- Implementar aplicações do Microsoft 365 com políticas de proteção de aplicações.

- Implantar LOB (linha de negócios) com políticas de proteção do aplicativo.

Para obter mais informações sobre as definições mínimas recomendadas, aceda a:

Reveja a estrutura atual dos seus grupos. No Intune, pode criar e atribuir políticas a grupos de utilizadores, grupos de dispositivos e grupos de utilizadores e dispositivos dinâmicos (requer Microsoft Entra ID P1 ou P2).

Quando cria grupos na cloud, como o Intune ou o Microsoft 365, os grupos são criados no Microsoft Entra ID. Pode não ver a Microsoft Entra ID imagem corporativa, mas é isso que está a utilizar.

Criar novos grupos pode ser uma tarefa fácil. Podem ser criadas no centro de administração do Microsoft Intune. Para obter mais informações, aceda a adicionar grupos para organizar utilizadores e dispositivos.

Mover listas de distribuição (DL) existentes para Microsoft Entra ID poderá ser mais desafiante. Assim que as DLs estiverem no Microsoft Entra ID, estes grupos estão disponíveis para Intune e o Microsoft 365. Para obter mais informações, confira:

Se tiver grupos do Office 365, você poderá mover para o Microsoft 365. Os seus grupos existentes permanecem e obtém todas as funcionalidades e serviços do Microsoft 365. Para obter mais informações, confira:

Se tiver várias soluções de gestão de dispositivos, mude para uma única solução de gestão de dispositivos móveis. Recomendamos usar o Intune para ajudar a proteger os dados da organização em aplicativos e em dispositivos.

Para obter mais informações, aceda a Microsoft Intune gere identidades de forma segura, gere aplicações e gere dispositivos.

Passo 5 – Criar um plano de implementação

A próxima tarefa é planejar como e quando os usuários e os dispositivos recebem suas políticas. Nesta tarefa, considere também:

- Defina suas metas e métricas de sucesso. Use esses pontos de dados para criar outras fases da distribuição. Garanta que as metas são SMART (Específicas, Mensuráveis, Atingíveis, Realistas e Oportunas). Planeje uma medição em relação às metas em cada fase para que seu projeto de distribuição permanece no caminho correto.

- Tenha metas e objetivos claramente definidos. Inclua esses objetivos em todas as atividades de treinamento e reconhecimento para que os usuários entendem o motivo pelo qual a organização escolheu o Intune.

✅ Tarefa: Criar um plano para implementar as suas políticas

E escolha como os utilizadores inscrevem os respetivos dispositivos no Intune. Algumas considerações:

Implemente as suas políticas por fases. Por exemplo:

Comece com um grupo de teste ou piloto. Esses grupos devem saber que são os primeiros usuários e devem estar dispostos a fornecer comentários. Use esses comentários para aprimorar a configuração, a documentação, as notificações e para facilitar para os usuários em uma distribuição futura. Esses usuários não devem ser executivos nem VIPs.

Após os testes iniciais, adicione mais usuários ao grupo piloto. Ou crie mais grupos piloto concentrados em uma distribuição diferente, por exemplo:

Departmentos: Cada departamento pode ser uma fase de distribuição. Você pode direcionar todo o departamento de uma só vez. Nessa distribuição, os usuários de cada departamento podem usar os dispositivos da mesma maneira e acessar os mesmos aplicativos. Os usuários provavelmente têm os mesmos tipos de políticas.

Geografia: Implante suas políticas para todos os usuários em uma geografia específica, seja no mesmo continente, país/região ou mesmo prédio da organização. Essa distribuição permite se concentrar na localização específica de usuários. Você pode oferecer uma abordagem com o Windows Autopilot para implantação pré-provisionada, pois o número de locais implantando o Intune ao mesmo tempo é menor. Há chances de ter departamentos ou casos de uso diferentes na mesma localização. Assim, você pode estar testando diferentes casos de uso simultaneamente.

Plataforma: essa distribuição implanta plataformas semelhantes ao mesmo tempo. Por exemplo, implante políticas para todos os dispositivos iOS/iPadOS em fevereiro, todos os dispositivos Android em março e todos os dispositivos Windows em abril. Essa abordagem pode simplificar o trabalho do suporte técnico, pois eles só dão suporte a uma plataforma por vez.

Usando uma abordagem em etapas, você pode obter comentários de uma ampla variedade de tipos de usuários.

Após um piloto bem-sucedido, você estará pronto para iniciar uma distribuição de produção completa. O seguinte exemplo é um plano de distribuição do Intune que inclui grupos de destino e linhas do tempo:

Fase de distribuição Julho Agosto Setembro Outubro Piloto Limitado TI (50 usuários) Piloto Expandido TI (200 usuários), Executivos de TI (10 usuários) Fase 1 da distribuição de produção Vendas e Marketing (2000 utilizadores) Fase 2 da distribuição de produção Retalho (1000 utilizadores) Fase 3 da distribuição de produção RH (50 usuários), Finanças (40 usuários), Executivos (30 usuários) Esse modelo também está disponível para download em Planejamento, design e implementação da implantação do Intune – Modelos de tabela.

Escolha como os utilizadores irão inscrever os respetivos dispositivos pessoais e pertencentes à organização. Você pode adotar diferentes abordagens de registro, incluindo:

- Autoatendimento do usuário: Os usuários registram seus próprios dispositivos seguindo as etapas fornecidas pela organização de TI. Essa abordagem é a mais comum e é mais escalonável do que o registro assistido pelo usuário.

- Inscrição assistida pelo utilizador: nesta abordagem de implementação pré-aprovisionada, um membro de TI ajuda os utilizadores através do processo de inscrição, pessoalmente ou através do Teams. Essa abordagem é mais comum com a equipe executiva e com outros grupos que podem precisar de mais assistência.

- Feira de tecnologia de TI: Neste evento, o grupo de TI configura um estande de assistência de registro do Intune. Os usuários recebem informações sobre o registro do Intune, fazem perguntas e obtêm ajuda para registrar os dispositivos. Essa opção é útil para o grupo de TI e os usuários, especialmente durante as fases iniciais da distribuição do Intune.

O seguinte exemplo inclui as abordagens de registro:

Fase de distribuição Julho Agosto Setembro Outubro Piloto Limitado Autoatendimento IT Piloto Expandido Autoatendimento IT Pré-provisionado Executivos de TI Fase 1 da distribuição de produção Vendas, Marketing Autoatendimento Vendas e Marketing Fase 2 da distribuição de produção Varejo Autoatendimento Varejo Fase 3 da distribuição de produção Executivos, RH, finanças Autoatendimento RH, Finanças Pré-provisionado Executivos Para obter mais informações sobre os diferentes métodos de inscrição para cada plataforma, aceda a Orientações de implementação: Inscrever dispositivos no Microsoft Intune.

Passo 6 – Comunicar alterações

O gerenciamento de alterações depende de comunicações claras e úteis sobre as alterações futuras. A ideia é ter uma implementação Intune suave e sensibilizar os utilizadores para as alterações & qualquer interrupção.

✅ Tarefa: o plano de comunicação de implementação deve incluir informações importantes

Estas informações devem incluir como notificar os utilizadores e quando comunicar. Algumas considerações:

Determinar as informações a comunicar. Comunique-se em fases com os grupos e os usuários, começando pelo início da distribuição do Intune, passando pelo pré-registro e chegado ao pós-registro:

Fase inicial: Comunicação ampla que introduz o projeto do Intune. Deve responder a perguntas-chave, como:

- O que é o Intune?

- Por que a organização está usando o Intune, incluindo os benefícios para a organização e para os usuários

- Forneça um plano de alto nível da implantação e da distribuição.

- Se os dispositivos pessoais não forem permitidos, a menos que os dispositivos estejam inscritos, explique por que motivo tomou a decisão.

Fase de pré-inscrição: comunicação alargada que inclui informações sobre Intune e outros serviços (como o Office, Outlook e OneDrive), recursos de utilizador e linhas cronológicas específicas quando os utilizadores e grupos serão inscritos no Intune.

Fase de inscrição: a comunicação destina-se a utilizadores e grupos da organização que estão agendados para se inscreverem no Intune. Deve informar os utilizadores de que estão prontos para se inscreverem, incluir os passos de inscrição e quem contactar para obter ajuda e perguntas.

Fase pós-inscrição: a comunicação destina-se a utilizadores e grupos da organização inscritos no Intune. Deve fornecer mais recursos que possam ser úteis para os utilizadores e recolher feedback sobre a sua experiência durante e após a inscrição.

Escolha como comunicar Intune informações de implementação aos seus grupos e utilizadores visados. Por exemplo:

Crie uma reunião presencial com toda a organização ou use o Microsoft Teams.

Crie um email para o pré-registro, um email para o registro e um email para o pós-registro. Por exemplo:

- Email 1: Explique os benefícios, as expectativas e o agendamento. Aproveite essa oportunidade para demonstrar outros serviços cujo acesso será concedido em dispositivos gerenciados pelo Intune.

- Email 2: Anuncie que os serviços agora estão prontos para acesso por meio do Intune. Diga aos usuários para se registrarem agora. Dê aos usuários uma linha de tempo antes que o acesso seja afetado. Lembre os usuários dos benefícios e motivos estratégicos para a migração.

Use um site da organização que explique as fases de distribuição, o que os usuários podem esperar e com quem entrar em contato para obter ajuda.

Crie cartazes, utilize plataformas de redes sociais da organização (como Microsoft Viva Engage) ou distribua panfletos para anunciar a fase de pré-inscrição.

Crie um linha do tempo que inclua quando e quem. As primeiras comunicações iniciais sobre o Intune podem ser voltadas para toda a organização ou apenas para um subconjunto. Elas podem ocorrer ao longo de várias semanas antes do início da distribuição do Intune. Depois disso, as informações poderão ser comunicadas em fases para os grupos e usuários, alinhado com sua agenda de distribuição do Intune.

O seguinte exemplo é um plano de comunicação de distribuição do Intune de alto nível:

Plano de comunicação Julho Agosto Setembro Outubro Fase 1 Tudo Reunião inicial Primeira semana Fase 2 IT Vendas e Marketing Varejo RH, Finanças e Executivos Email Pré-distribuição 1 Primeira semana Primeira semana Primeira semana Primeira semana Fase 3 IT Vendas e Marketing Varejo RH, Finanças e Executivos Email Pré-distribuição 2 Segunda semana Segunda semana Segunda semana Segunda semana Fase 4 IT Vendas e Marketing Varejo RH, Finanças e Executivos Email de registro Terceira semana Terceira semana Terceira semana Terceira semana Fase 5 IT Vendas e Marketing Varejo RH, Finanças e Executivos Email pós-registro Quarta semana Quarta semana Quarta semana Quarta semana

Passo 7 – Suporte técnico e utilizadores finais

Inclua o suporte de TI e o suporte técnico nos estágios iniciais do planejamento de implantação do Intune e dos esforços piloto. O envolvimento antecipado expõe a equipe de suporte ao Intune e eles adquirem conhecimento e experiência com a identificação e a resolução de problemas com mais eficiência. Ele também os prepara para dar suporte à distribuição de produção completa na organização. Equipes de suporte e suporte técnico experientes também ajudam os usuários a adotar essas alterações.

✅ Tarefa: Preparar as suas equipas de suporte

Valide a experiência do usuário final com as métricas de sucesso em seu plano de implantação. Algumas considerações:

Determine quem irá suportar os utilizadores finais. As organizações podem ter escalões ou níveis diferentes (1-3). Por exemplo, a camada 1 e 2 pode fazer parte da equipa de suporte. A camada 3 inclui membros da equipe de MDM responsáveis pela implantação do Intune.

A camada 1 normalmente é o primeiro nível de suporte e a primeira camada a ser contatada. Se a camada 1 não puder resolver o problema, ela o escalará para a camada 2. A camada 2 o escalará para a camada 3. O suporte da Microsoft pode ser considerado como a camada 4.

- Nas fases de distribuição iniciais, certifique-se de que todas as camadas de sua equipe de suporte documentam problemas e resoluções. Busque padrões e ajuste as comunicações para a próxima fase de distribuição. Por exemplo:

- Se usuários ou grupos diferentes estiverem hesitantes quanto ao registro de dispositivos pessoais, considere fazer uma chamada do Teams para responder a perguntas comuns.

- Se os usuários apresentarem os mesmos problemas para registrar dispositivos da organização, promova um evento presencial para ajudá-los a registrar os dispositivos.

- Nas fases de distribuição iniciais, certifique-se de que todas as camadas de sua equipe de suporte documentam problemas e resoluções. Busque padrões e ajuste as comunicações para a próxima fase de distribuição. Por exemplo:

Crie um fluxo de trabalho de suporte técnico e comunique constantemente problemas de suporte, tendências e outras informações importantes para todos os escalões da sua equipa de suporte. Por exemplo, faça reuniões diárias ou semanais no Teams para que todas as camadas estejam cientes das tendências e dos padrões e possam obter ajuda.

O seguinte exemplo mostra como a Contoso implementa seus fluxos de trabalho de suporte de TI ou suporte técnico:

- O usuário final contata a camada 1 de suporte de TI ou assistência técnica com um problema de registro.

- A camada 1 de suporte de TI ou suporte técnico não consegue determinar a causa raiz e escala para a camada 2.

- A camada 2 de suporte de TI ou suporte técnico investiga. A camada 2 não pode resolver o problema e o escala para a camada 3 e fornece informações adicionais para ajudar com o problema.

- A camada 3 de suporte técnico ou de TI investiga, determina a causa raiz e comunica a resolução para as camadas 1 e 2.

- Em seguida, a camada 1 de suporte de TI/suporte técnico contata os usuários e resolve o problema.

Essa abordagem, especialmente nos estágios iniciais da distribuição do Intune, traz várias vantagens, incluindo:

- Ajudar a aprender a tecnologia

- Identificar rapidamente problemas e resolução

- Melhorar a experiência geral do utilizador

Prepare o suporte técnico e as equipas de suporte. Peça-lhes que inscrevam dispositivos com as diferentes plataformas utilizadas na sua organização para que estejam familiarizados com o processo. Considere usar as equipes de suporte e suporte técnico como um grupo piloto para seus cenários.

Existem recursos de formação disponíveis, incluindo vídeos do YouTube, tutoriais da Microsoft sobre cenários do Windows Autopilot, conformidade, configuração e cursos através de parceiros de formação.

O seguinte exemplo é uma agenda de treinamento de suporte do Intune:

- Análise do plano de suporte do Intune

- Visão geral do Intune

- Solução de problemas comuns

- Ferramentas e recursos

- Perguntas e Respostas

O fórum de Intune baseado na comunidade e a documentação do utilizador final também são excelentes recursos.