Cenário orientado – Proteger as aplicações móveis do Microsoft Office

Ao seguir este cenário guiado no portal do Gerenciamento de Dispositivos, pode ativar a proteção básica de aplicações Intune em dispositivos iOS/iPadOS e Android.

A proteção de aplicações que ativar irá impor as seguintes ações:

- Encriptar ficheiros de trabalho.

- Exigir um PIN para aceder a ficheiros de trabalho.

- Exigir que o PIN seja reposto após cinco tentativas falhadas.

- Bloquear a criação de cópias de segurança de ficheiros de trabalho no iTunes, iCloud ou serviços de cópia de segurança do Android.

- Exigir que os ficheiros de trabalho sejam guardados apenas no OneDrive ou no SharePoint.

- Impedir que as aplicações protegidas carreguem ficheiros de trabalho em dispositivos desbloqueados por jailbreak ou rooting.

- Bloquear o acesso aos ficheiros de trabalho se o dispositivo estiver offline durante 720 minutos.

- Remova os ficheiros de trabalho se o dispositivo estiver offline durante 90 dias.

Histórico

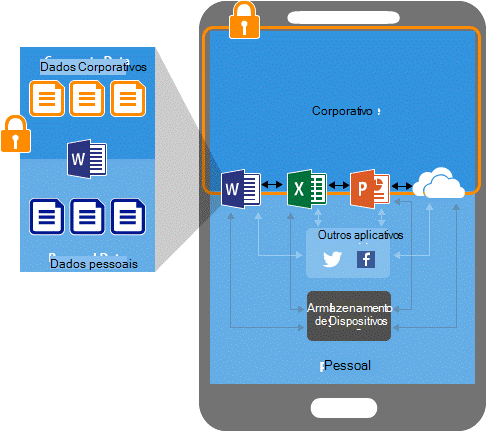

As aplicações móveis do Office e o Microsoft Edge para Dispositivos Móveis suportam identidade dupla. A identidade dupla permite que as aplicações giram ficheiros de trabalho separadamente dos ficheiros pessoais.

Intune políticas de proteção de aplicações ajudam a proteger os seus ficheiros de trabalho em dispositivos inscritos no Intune. Também pode utilizar políticas de proteção de aplicações em dispositivos pertencentes aos funcionários que não estejam inscritos para gestão no Intune. Neste caso, apesar de a sua empresa não gerir o dispositivo, ainda tem de se certificar de que os ficheiros de trabalho e os recursos estão protegidos.

Pode utilizar Proteção de aplicativos políticas para impedir que os utilizadores guardem ficheiros de trabalho em localizações desprotegidas. Você também pode restringir a movimentação de dados para outros aplicativos que não estão protegidos pelas políticas de proteção do aplicativo. As configurações de política de proteção de aplicativo incluem:

- Políticas de reposicionamento de dados como Guardar cópias de dados da organização e Restringir cortar, copiar e colar.

- Aceda às definições de política para exigir pin simples para acesso e bloquear a execução de aplicações geridas em dispositivos desbloqueados por jailbreak ou rooting.

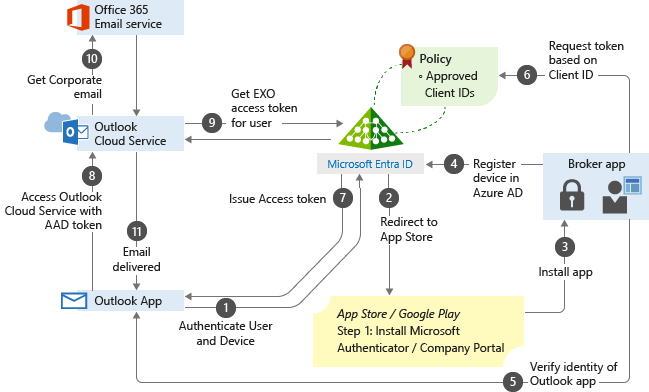

O Acesso Condicional baseado na aplicação e a gestão de aplicações cliente adicionam uma camada de segurança ao garantir que apenas as aplicações cliente que suportam Intune políticas de proteção de aplicações podem aceder ao Exchange online e a outros serviços do Microsoft 365.

Pode bloquear as aplicações de correio incorporadas no iOS/iPadOS e Android quando permite que apenas a aplicação Microsoft Outlook aceda a Exchange Online. Além disso, você pode bloquear aplicativos que não possuem políticas de proteção de aplicativo do Intune aplicadas para acessar o SharePoint Online.

Nesse exemplo, o administrador aplicou políticas de proteção de aplicativo ao aplicativo Outlook, seguidas por uma regra de Acesso Condicional que adiciona o aplicativo Outlook a uma lista aprovada de aplicativos que podem ser usados ao acessar o e-mail corporativo.

Pré-requisitos

Precisará das seguintes permissões de administrador Intune:

- As aplicações geridas leem, criam, eliminam e atribuem permissões

- Conjuntos de políticas de leitura, criação e atribuição de permissões

- Permissão de leitura da organização

Etapa 1 – Introdução

Ao seguir o cenário orientado do Intune App Protection, irá impedir que os dados sejam partilhados ou que sejam divulgados fora da sua organização.

Os utilizadores de iOS/iPadOS e Android atribuídos têm de introduzir um PIN sempre que abrirem uma aplicação do Office. Após cinco tentativas de PIN falhadas, os utilizadores têm de repor o PIN. Se já precisar de um PIN do dispositivo, os utilizadores não serão afetados.

O que terá de continuar

Iremos perguntar-lhe sobre as aplicações de que os seus utilizadores precisam e sobre o que é necessário para aceder às mesmas. Certifique-se de que tem as seguintes informações à mão:

- Lista de aplicações do Office aprovadas para utilização empresarial.

- Quaisquer requisitos de PIN para iniciar aplicações aprovadas em dispositivos não geridos.

Etapa 2 – Básico

Neste passo, tem de introduzir um Prefixo e uma Descrição para a nova política de Proteção de aplicativos. À medida que adiciona o Prefixo, os detalhes relacionados com os recursos que o cenário orientado cria serão atualizados. Estes detalhes facilitarão a localização das suas políticas mais tarde se precisar de alterar as atribuições e a configuração.

Dica

Considere tomar nota dos recursos que serão criados, para que possa fazer referência aos mesmos mais tarde.

Etapa 3 – Aplicativos

Para o ajudar a começar, este cenário orientado pré-seleciona as seguintes aplicações móveis para proteger em dispositivos iOS/iPadOS e Android:

- Microsoft Excel

- Microsoft Word

- Microsoft Teams

- Microsoft Edge

- Microsoft PowerPoint

- Microsoft Outlook

- Microsoft OneDrive

Este cenário orientado também configurará estas aplicações para abrir weblinks no Microsoft Edge para garantir que os sites de trabalho são abertos num browser protegido.

Modifique a lista de aplicações geridas por políticas que pretende proteger. Adicionar ou remover aplicações desta lista.

Quando tiver selecionado as aplicações, clique em Seguinte.

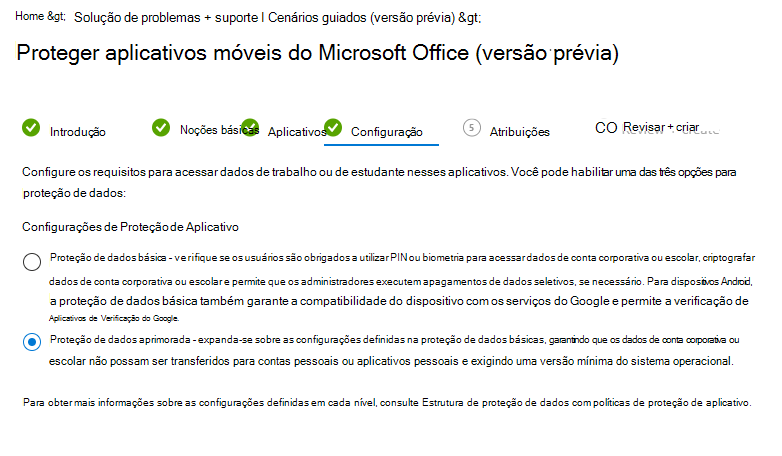

Passo 4 – Configuração

Neste passo, tem de configurar os requisitos para aceder e partilhar os ficheiros e e-mails empresariais nestas aplicações. Por predefinição, os utilizadores podem guardar dados nas contas do OneDrive e do SharePoint da sua organização.

As seguintes definições são aplicadas ao utilizar a definição Proteção de dados avançada mostrada acima.

| Setting | Descrição | Valor |

|---|---|---|

| Tempo limite (minutos de inatividade) | Especifique um tempo em minutos após o qual um código de acesso ou um PIN numérico (conforme configurado) substituirá a utilização de um biométrico. Esse valor de tempo limite deve ser maior que o valor especificado em "Verificar novamente os requisitos de acesso após (minutos de inatividade)". Valor padrão: 30 | 720 |

Passo 5 – Atribuições

Neste passo, pode escolher os grupos de utilizadores que pretende incluir para garantir que têm acesso aos seus dados empresariais. Proteção de aplicativos é atribuído a utilizadores e não a dispositivos, pelo que os seus dados empresariais serão seguros independentemente do dispositivo utilizado e do respetivo status de inscrição.

Os utilizadores sem políticas de proteção de aplicações e as definições de Acesso Condicional atribuídas poderão guardar dados do respetivo perfil empresarial em aplicações pessoais e armazenamento local não gerido nos respetivos dispositivos móveis. Também podem ligar-se a serviços de dados empresariais, como o Microsoft Exchange, com aplicações pessoais.

Passo 6 – Rever + criar

O passo final permite-lhe rever um resumo das definições que configurou. Depois de rever as suas escolhas, clique em Criar para concluir o cenário orientado. Assim que o cenário orientado estiver concluído, é apresentada uma tabela de recursos. Pode editar estes recursos mais tarde. No entanto, depois de sair da vista de resumo, a tabela não será guardada.

Importante

Assim que o cenário orientado estiver concluído, será apresentado um resumo. Pode modificar os recursos listados no resumo mais tarde. No entanto, a tabela que apresenta estes recursos não será guardada.

Próximas etapas

- Melhore a segurança dos ficheiros de trabalho ao atribuir aos utilizadores uma política de Acesso Condicional com base na Aplicação para proteger os serviços cloud do envio de ficheiros de trabalho para aplicações desprotegidas. Para obter mais informações, veja Configurar políticas de Acesso Condicional com base na aplicação com Intune.