Limitar a utilização de palavras-passe

A maioria dos sistemas informáticos utiliza atualmente credenciais de utilizador como base para a segurança, tornando-as dependentes de palavras-passe reutilizáveis e criadas pelo utilizador. Isto fez com que as palavras-passe se tornassem também a causa mais comum de comprometimento da conta e falhas de dados. Por exemplo, as palavras-passe podem ser intercetadas em transmissão ou roubadas de um servidor (por ataques de phishing ou de spray de palavra-passe) e comprometidas para obter acesso a uma conta de utilizador.

Para melhorar a segurança e a proteção de contas, HoloLens 2 tem a capacidade de ativar credenciais "sem palavra-passe" seguras e suportadas por hardware (incluindo Windows Hello) para o início de sessão do dispositivo, oferecendo acesso totalmente integrado à cloud da Microsoft.

Iniciar sessão a partir de outro dispositivo

HoloLens 2 oferece opções de início de sessão de dispositivo remoto para Microsoft Entra ID contas profissionais durante a configuração inicial do dispositivo e o início de sessão do utilizador para reduzir a necessidade de escrever palavras-passe complexas e minimizar a necessidade de palavras-passe como credenciais. Os utilizadores e organizações que utilizam smartcards para autenticar têm dificuldade em utilizar essas credenciais em dispositivos como HoloLens 2 e, muitas vezes, as organizações desenvolvem sistemas complicados e processos dispendiosos para resolver o problema. Para resolver este problema, o Microsoft Entra ID oferece duas opções para o início de sessão sem palavra-passe no HoloLens 2.

O primeiro método de autenticação baseia-se em novas capacidades na aplicação Microsoft Authenticator para fornecer autenticação baseada em chaves que permite uma credencial de utilizador associada a um dispositivo. Depois de ativado num inquilino pelo administrador, será apresentada uma mensagem aos utilizadores durante a configuração do dispositivo HoloLens a indicar-lhes para tocarem num número na respetiva aplicação. Em seguida, têm de corresponder ao número na respetiva aplicação de autenticador, escolher Aprovar, fornecer o PIN ou uma autenticação biométrica e completa para que a configuração do HoloLens continue. Isto é descrito em maior detalhe no início de sessão sem palavra-passe.

O segundo é um fluxo de código do dispositivo que é intuitivo para os utilizadores e não requer nenhuma infraestrutura adicional. Este comportamento de início de sessão remoto depende de outro dispositivo fidedigno que suporta o mecanismo de autenticação preferencial da organização e, quando concluído, os tokens são emitidos novamente para o HoloLens para concluir o início de sessão ou a configuração do dispositivo. Os passos neste fluxo são:

- É apresentada uma ligação "Iniciar sessão a partir de outro dispositivo" a um utilizador que está a utilizar a configuração inicial do dispositivo ou os fluxos de início de sessão no OOBE. Esta ação inicia uma sessão de início de sessão remoto.

- Em seguida, é apresentada ao utilizador uma página de consulta, que contém um URI curto (https://microsoft.com/devicelogin) que aponta para o ponto final de autenticação do dispositivo do Microsoft Entra ID Secure Token Service (STS). O utilizador também é apresentado com um código único que é gerado de forma segura na cloud e tem uma duração máxima de 15 minutos. Juntamente com a geração de código, Microsoft Entra ID também cria uma sessão encriptada após o início do pedido de início de sessão remoto no passo anterior e, em conjunto, o URI e o código são utilizados para aprovar o pedido de início de sessão remoto.

- Em seguida, o utilizador navega para o URI a partir de outro dispositivo e é-lhe pedido que introduza o código apresentado nos respetivos HoloLens 2 dispositivo.

- Assim que o utilizador introduzir o código, Microsoft Entra STS apresenta uma página que indica o dispositivo HoloLens 2 do utilizador que acionou o pedido de início de sessão remoto e pediu a geração do código. Em seguida, é pedido ao utilizador que confirme para evitar ataques de phishing.

- Se o utilizador optar por continuar a iniciar sessão na "aplicação" apresentada, Microsoft Entra STS pede ao utilizador as respetivas credenciais. Na autenticação bem-sucedida, Microsoft Entra STS atualiza a sessão remota em cache como "aprovada" juntamente com um código de autorização.

- Por fim, a página de consulta no dispositivo HoloLens 2 do utilizador recebe uma resposta "Autorizado" de Microsoft Entra ID e avança para validar o código de utilizador, o código de autorização armazenado associado e gera tokens OAuth conforme pedido para concluir a configuração do dispositivo. O token de autenticação criado é válido durante 1 hora e o token de atualização tem uma duração de 90 dias.

Os algoritmos de encriptação e geração de código utilizados neste fluxo são compatíveis com FIPS, no entanto, a HoloLens 2 não está certificada com FIPS neste momento. HoloLens 2 dispositivos utilizam o TPM para proteger chaves de dispositivo e encriptar tokens gerados após a autenticação do utilizador com chaves protegidas por hardware. Mais informações sobre a segurança de tokens no HoloLens 2 são partilhadas em O que é um Token de Atualização Primária (PRT).

Início de sessão do dispositivo com Windows Hello

Windows Hello oferece opções sem palavra-passe incorporadas diretamente no sistema operativo, permitindo que os utilizadores iniciem sessão no dispositivo com Iris ou PIN. O PIN está sempre disponível como credencial e é necessário para a configuração do dispositivo, enquanto Iris é opcional e pode ser ignorada. Os utilizadores podem iniciar sessão em dispositivos HoloLens com a respetiva conta Microsoft pessoal ou Microsoft Entra ID conta profissional sem introduzir uma palavra-passe. Opções como estas oferecem aos utilizadores acesso rápido e seguro à sua experiência completa do Windows, aplicações, dados, sites e serviços. A estratégia da Microsoft para experiências sem palavra-passe é detalhada aqui.

Quando é criada uma credencial de Windows Hello, estabelece uma relação fidedigna com um fornecedor de identidade e cria um par de chaves assimétrica para autenticação. Um gesto de Windows Hello (como íris ou PIN) fornece entropia para desencriptar uma chave privada apoiada pelo chip TPM (Trusted Platform Module) do dispositivo. Esta chave privada é então utilizada para assinar pedidos enviados para um servidor de autenticação e, após a autenticação bem-sucedida, é concedido ao utilizador acesso ao respetivo correio, imagens e outras definições de conta.

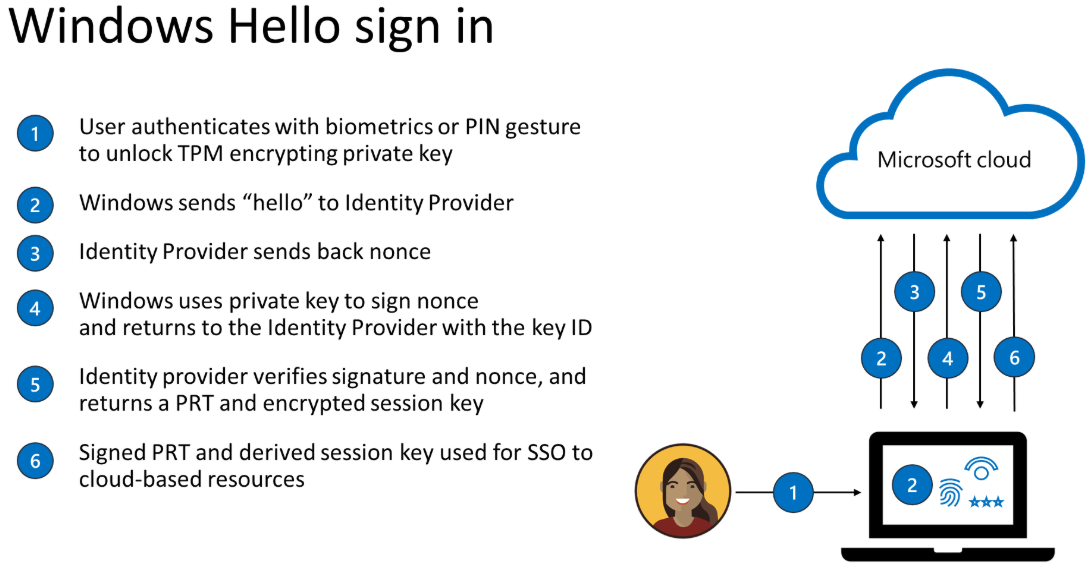

Para obter mais informações, consulte o seguinte infográfico:

No gráfico apresentado acima, tenha em atenção que nonce é "number once" (número uma vez) e é um número gerado aleatório ou semi-aleatório. Assim que a credencial do Windows Hello Biométrico ou PIN estiver configurada, nunca sai do dispositivo no qual é aprovisionado. Mesmo que o PIN Windows Hello do utilizador seja roubado, como através de um ataque de phishing, é inútil sem o dispositivo físico do utilizador.

Para maior segurança, Windows Hello credenciais estão protegidas pelo Trusted Platform Module (TPM) para tornar as credenciais resistentes à adulteração e complementadas com proteções anti-martelação contra múltiplas entradas incorretas e proteção de software malicioso para impedir a exposição. Para obter mais informações sobre o single Sign-On (SSO), leia esta descrição geral dos métodos SSO.

A autenticação iris retorna ao PIN. Para configurar um novo PIN (um autenticador forte) no dispositivo, o utilizador tem de ter passado recentemente pela Autenticação Multifator (MFA) para concluir o processo.

Início de sessão único com o Gestor de Conta Web

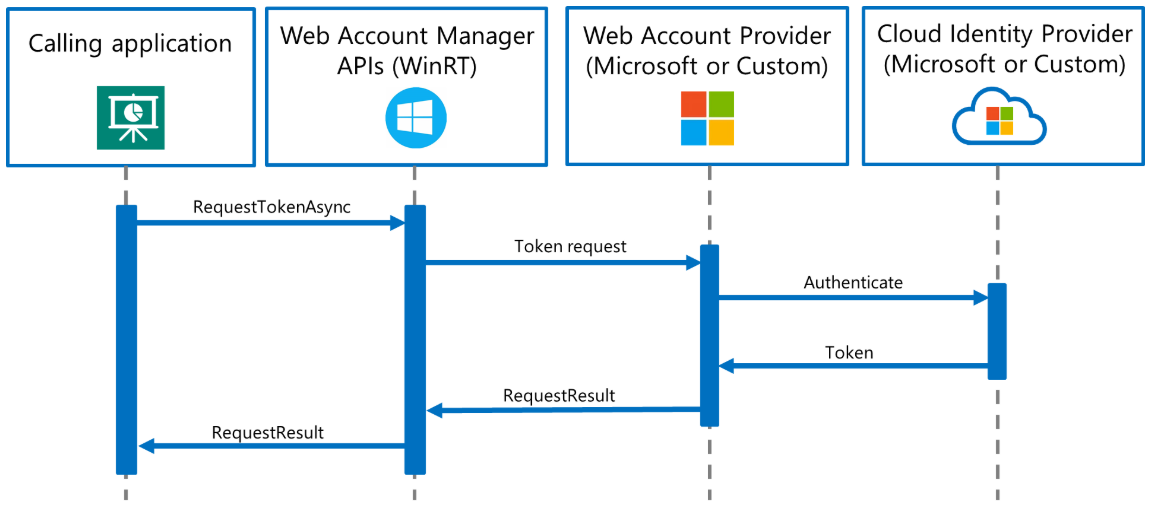

O início de sessão único (SSO) permite que os utilizadores sem palavra-passe iniciem sessão no dispositivo, utilizando a conta pessoal do utilizador ou a respetiva conta escolar ou profissional. O utilizador é automaticamente autorizado com o SSO em todas as aplicações e serviços integrados através das APIs do Gestor de Conta Web.

Depois de uma identidade ser adicionada através de uma aplicação, pode, com o consentimento do utilizador, ficar disponível para todas as aplicações e serviços através da integração ao nível do sistema. Isto reduz significativamente a carga de início de sessão da aplicação e proporciona aos utilizadores uma experiência de identidade totalmente integrada.

Para obter mais informações sobre a implementação de APIs do Gestor de Conta Web, aceda a Implementar APIs do Gestor de Conta Web.

Para conjuntos de aplicações com requisitos de autenticação especializados, a arquitetura do Gestor de Conta Web (WAM) é extensível a fornecedores de identidade personalizados. Os utilizadores podem transferir o fornecedor de identidade personalizado, empacotado como uma aplicação Plataforma Universal do Windows (UWP) a partir da Microsoft Store, para ativar o SSO noutras aplicações integradas com esse fornecedor de identidade.

Para obter mais informações sobre a implementação de fornecedores de Identidade WAM personalizados, veja Custom WAM Identity Provider API reference (Referência da API do Fornecedor de Identidade WAM Personalizada).

início de sessão Windows Hello e FIDO2 com WebAuthn

HoloLens 2 podem utilizar credenciais de utilizador sem palavra-passe (como chaves de segurança Windows Hello ou FIDO2) para iniciar sessão na Web de forma segura através do Microsoft Edge e em sites que suportem WebAuthn. O FIDO2 permite que as credenciais do utilizador tirem partido dos dispositivos baseados em normas para se autenticarem no serviços online.

Nota

As especificações WebAuthn e FIDO2 CTAP2 são implementadas em serviços. Os metadados assinados especificados por WebAuthn e FIDO2 fornecem informações ( como se o utilizador estava presente ) e verificam a autenticação através do gesto local.

Tal como acontece com Windows Hello, quando o utilizador cria e regista uma credencial FIDO2, o dispositivo (HoloLens 2 ou a chave de segurança FIDO2), gera uma chave privada e pública no dispositivo. A chave privada é armazenada de forma segura no dispositivo e só pode ser utilizada depois de ser desbloqueada através de um gesto local, como um biométrico ou UM PIN. Quando a chave privada é armazenada, a chave pública é enviada para o sistema de contas Microsoft na cloud e registada na conta de utilizador associada.

Depois de iniciar sessão com uma conta MSA e Microsoft Entra, o sistema envia um número gerado ou variável de dados para o dispositivo HoloLens 2 ou FIDO2. O HoloLens 2 ou dispositivo utiliza a chave privada para assinar a identificação. A identificação assinada e os metadados são enviados de volta para o sistema de contas Microsoft e verificados com a chave pública.

Windows Hello e dispositivos FIDO2 implementam credenciais com base no dispositivo HoloLens, especificamente o enclave seguro incorporado do Trusted Platform Module. O enclave do TPM armazena a chave privada e requer um biométrico ou UM PIN para desbloqueá-la. Da mesma forma, uma chave de segurança FIDO2 é um pequeno dispositivo externo com um enclave seguro incorporado que armazena a chave privada e requer um biométrico ou PIN para desbloqueá-la.

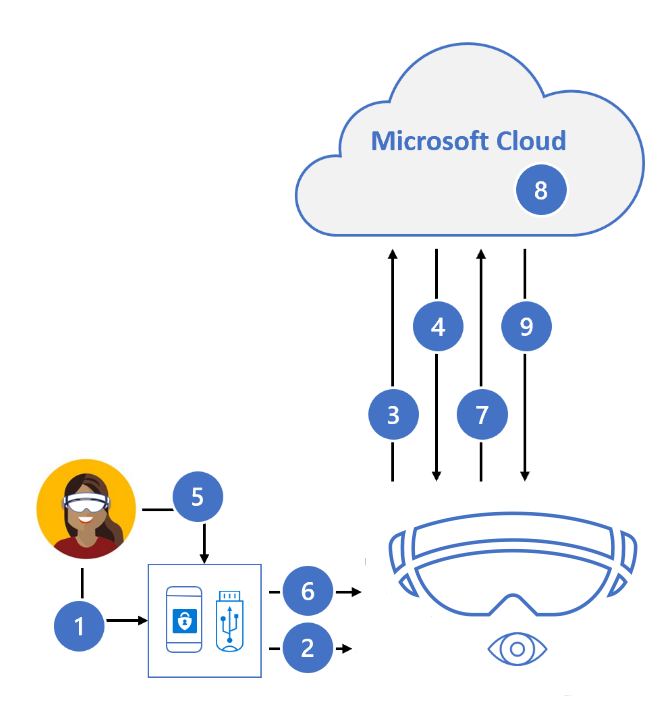

Ambas as opções oferecem autenticação de dois fatores num único passo, exigindo um dispositivo registado e um biométrico ou UM PIN para iniciar sessão com êxito. Para obter mais informações, veja o gráfico e o processo da chave de segurança FIDO2, que se segue.

Autenticação Forte com chave de segurança FIDO2

- O utilizador liga a chave de segurança FIDO2 ao HoloLens 2

- O Windows deteta a chave de segurança FIDO2

- O HoloLens envia um pedido de autenticação

- Microsoft Entra ID devolve nonce

- O utilizador conclui o gesto para desbloquear arquivos de chaves privadas no enclave seguro da chave de segurança

- Chave de segurança FIDO2 assina nonce com chave privada

- O pedido de token do PRT com nonce assinado é enviado para Microsoft Entra ID

- Microsoft Entra ID verifica a chave FIDO

- Microsoft Entra ID devolve PRT e TGT para ativar o acesso aos recursos

A MSA e Microsoft Entra ID estão entre as primeiras entidades confiadoras a suportar a autenticação sem palavra-passe através da implementação do WebAuthn.

Para obter mais informações sobre como utilizar o WebAuthn com aplicações e/ou SDKs, aceda a APIs WebAuthn para autenticação sem palavra-passe no Windows 10.

HoloLens 2 suporta dispositivos de segurança FIDO2 implementados para especificar e satisfazer os requisitos listados no Microsoft Entra início de sessão sem palavra-passe – as chaves de segurança FIDO2 devem ser suportadas. Com a versão 23H2, os leitores de NFC podem ser utilizados para ler a chave de segurança FIDO2, exigindo que o utilizador toque duas vezes no distintivo de segurança para iniciar sessão.

Suporte para leitores nfc

A versão 23H2 do HoloLens inclui a capacidade de os utilizadores tirarem partido dos Leitores de NFC. Com um leitor NFC USB-C, o dispositivo HoloLens 2 pode ser integrado com cartões FIDO2 NFC, conforme suportado pelo Azure AD. Para utilizadores em ambientes de sala limpa ou em que os Distintivos de ID contêm tecnologia FIDO, este método pode ativar uma experiência "Toque & PIN" para o Início de Sessão do HoloLens. Esta funcionalidade permite uma experiência de início de sessão mais rápida para os utilizadores.

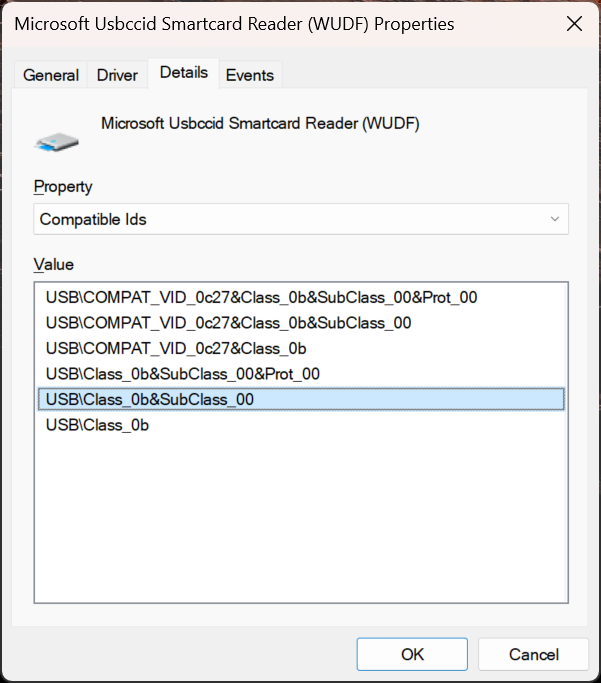

Suporte do leitor USB NFC

São suportados leitores NFC FIDO2 compatíveis com USB-CCID (Chip Card Interface Device) com a classe base USB '0B' e a subclasse '00'. Consulte Controladores de Classe Microsoft para Smart Cards CCID USB para obter detalhes sobre o controlador de classe Microsoft para dispositivos USB CCID. Para determinar se o leitor NFC é compatível com o HoloLens, pode consultar a documentação fornecida pelo fabricante do leitor ou utilizar o Gestor de Dispositivos no pc, da seguinte forma:

- Ligue o leitor USB NFC a um PC Windows.

- No Gestor de Dispositivos, localize o dispositivo do leitor, clique com o botão direito do rato no mesmo e selecione Propriedades.

- No separador Detalhes, selecione as propriedades "IDs compatíveis" e verifique se "USB\Class_0b&SubClass_00" está na lista.

Nota

Se um leitor USB NFC funcionar no Windows Desktop com o controlador CCID da caixa de entrada, espera-se que esse mesmo leitor seja compatível com o HoloLens 2. Se o leitor necessitar de um controlador de terceiros (seja a partir de Windows Update ou através da instalação manual do controlador), o leitor não é compatível com HoloLens 2.

Quer inicie sessão num dispositivo que tenha utilizado anteriormente ou num novo dispositivo, siga estes passos para iniciar sessão com um leitor NFC:

No ecrã "Outro Utilizador", introduza a Chave FIDO/Toque na Chave NFC no leitor.

Introduza o PIN FIDO.

Prima o botão na Tecla FIDO/Toque novamente na Tecla NFC no leitor.

O Dispositivo inicia sessão.

a. Nota: se o utilizador não estiver familiarizado com o dispositivo, será apresentado o Ecrã de Divulgação Biométrica Única.

Em seguida, é apresentado o Menu Iniciar.

Nota

O suporte do leitor NFC para o HoloLens 2 suporta apenas NFC CTAP para início de sessão FIDO2. Não existe nenhum plano para fornecer o mesmo nível de suporte da API WinRT do Smartcard que no Windows Desktop. Isto deve-se a variações entre as APIs WinRT do Smartcard. Além disso, a API SCard utilizada para HoloLens 2 tem um pouco menos de funcionalidade em comparação com as versões de Ambiente de Trabalho e alguns tipos e funcionalidades de leitor podem não ser suportados.

Contas locais

Uma única conta local pode ser configurada para implementações no modo offline. As contas locais não estão ativadas por predefinição e têm de ser configuradas durante o aprovisionamento de dispositivos. Têm de iniciar sessão com uma palavra-passe e não suportam métodos de autenticação alternativos (como Windows Hello para Empresas ou Windows Hello).

Pode encontrar mais detalhes sobre as contas de utilizador do HoloLens na Identidade do HoloLens.

Os administradores de TI ajustam se o utilizador tem permissão para utilizar uma conta MSA para serviços e autenticação de ligação não relacionados com e-mail através de AllowMicrosoftAccountConnection. Para políticas de configuração de palavras-passe, políticas de idling e políticas de ecrã de bloqueio, veja Bloqueio do Dispositivo.