Gerir o fluxo de correio através de um serviço cloud de terceiros com Exchange Online

Este tópico abrange os seguintes cenários complexos de fluxo de correio com Exchange Online:

Cenário 1 - o registro MX aponta para a filtragem de spam de terceiros

Cenário 2 – O registo MX aponta para uma solução de terceiros sem filtragem de spam

Observação

Os exemplos neste tópico utilizam a organização fictícia Contoso, que detém o domínio contoso.com e é um inquilino no Exchange Online. Este é apenas um exemplo. Pode adaptar este exemplo para se ajustar ao nome de domínio da sua organização e endereços IP de serviço de terceiros, sempre que necessário.

Utilizar um serviço cloud de terceiros com o Microsoft 365 ou Office 365

Cenário 1 - o registro MX aponta para a filtragem de spam de terceiros

Importante

A Microsoft recomenda vivamente que ative a Filtragem Avançada para Conectores ou ignore completamente a filtragem através de uma regra de fluxo de correio (marcar o ponto 5). Não seguir este passo resulta inevitavelmente na classificação incorreta das main de entrada na sua organização e numa experiência de subpar para funcionalidades de proteção e e-mail do Microsoft 365.

A Microsoft também recomenda que adicione serviços de terceiros que modifiquem mensagens em trânsito como sealers ARC Fidedignos, se o serviço suportar a selagem arc. Adicionar o serviço como um sealer ARC fidedigno ajuda as mensagens afetadas a passar verificações de autenticação de e-mail e ajuda a impedir que mensagens legítimas sejam entregues na pasta Email de Lixo, colocadas em quarentena ou rejeitadas. Os serviços de terceiros que modificam mensagens e não suportam a selagem arc invalidarão as assinaturas DKIM dessas mensagens. Nestes casos, deve rever o relatório Deteções de spoof e criar entradas de permissões para remetentes falsificados para substituir falhas de autenticação de e-mail para mensagens legítimas.

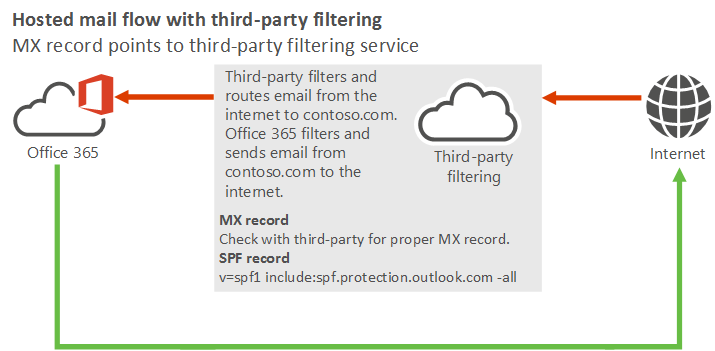

Tenciono utilizar Exchange Online para alojar todas as caixas de correio da minha organização. A minha organização utiliza um serviço cloud de terceiros para spam, software maligno e filtragem de phish. Todos os e-mails da Internet têm primeiro de ser filtrados por este serviço cloud de terceiros antes de serem encaminhados para o Microsoft 365 ou Office 365.

Para este cenário, a configuração do fluxo de correio da sua organização tem o seguinte aspeto:

Melhores práticas para utilizar um serviço de filtragem na cloud de terceiros com o Microsoft 365 ou Office 365

Adicione os seus domínios personalizados no Microsoft 365 ou Office 365. Para provar que é o proprietário dos domínios, siga as instruções em Adicionar um domínio ao Microsoft 365.

Crie caixas de correio de utilizador no Exchange Online ou mova as caixas de correio de todos os utilizadores para o Microsoft 365 ou Office 365.

Atualize os registros DNS para os domínios que você adicionou na etapa 1. (Não sabe bem como fazê-lo? Siga as instruções nesta página.) Os seguintes registos DNS controlam o fluxo de correio:

Registo MX: o registo MX do seu domínio tem de apontar para o seu fornecedor de serviços de terceiros. Siga as diretrizes para configurar o registo MX.

Registo SPF: todos os e-mails enviados do seu domínio para a Internet têm origem no Microsoft 365 ou Office 365, pelo que o seu registo SPF requer o valor padrão para o Microsoft 365 ou Office 365:

v=spf1 include:spf.protection.outlook.com -allSó terá de incluir o serviço de terceiros no seu registo SPF se a sua organização enviar e-mails de saída através do serviço (em que o serviço de terceiros seria uma origem de e-mail do seu domínio).

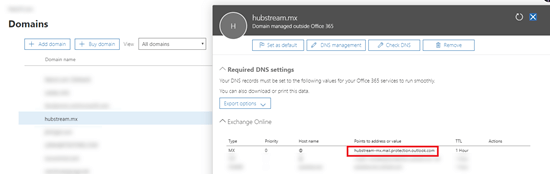

Quando estiver a configurar este cenário, o "anfitrião" que precisa de configurar para receber e-mails do serviço de terceiros é especificado no Registo MX. Por exemplo:

Neste exemplo, o nome do anfitrião para o anfitrião do Microsoft 365 ou Office 365 deve ser hubstream-mx.mail.protection.outlook.com. Este valor pode variar de domínio para domínio, pelo que marcar o seu valor emDomínio><de Configuração> selecione domínio> para confirmar o seu valor real.

Bloqueie a sua Exchange Online organização para aceitar apenas correio do seu serviço de terceiros.

Crie e configure um conector de entrada de Parceiros com os parâmetros TlsSenderCertificateName (preferencial) ou SenderIpAddresses e, em seguida, defina os parâmetros RestrictDomainsToCertificate ou RestrictDomainsToIPAddresses correspondentes para $True. Quaisquer mensagens que sejam smart-host encaminhadas diretamente para Exchange Online serão rejeitadas (porque não chegaram através de uma ligação com um certificado especificado ou a partir dos endereços IP especificados).

Por exemplo:

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToCertificate $true -TlsSenderCertificateName *.contoso.com -RequireTls $trueou

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToIPAddresses $true -SenderIpAddresses <#static list of on-premises IPs or IP ranges of the third-party service>Observação

Se já tiver um conector de entrada OnPremises para os mesmos endereços IP do certificado ou do remetente, ainda terá de criar o conector de entrada do Parceiro (os parâmetros RestrictDomainsToCertificate e RestrictDomainsToIPAddresses só são aplicados aos conectores de Parceiros ). Os dois conectores podem coexistir sem problemas.

Existem duas opções para este passo:

Utilize a Filtragem Avançada para Conectores (altamente recomendado): utilize a Filtragem Avançada para Conectores (também conhecido como ignorar listagem) no conector de entrada parceiro que recebe mensagens da aplicação de terceiros. Isto permite a EOP e Microsoft Defender XDR para Office 365 análise nas mensagens.

Observação

Para cenários híbridos em que as aplicações de terceiros dependem de um servidor Exchange no local para enviar para Exchange Online, também tem de ativar a Filtragem Avançada para Conectores no conector de entrada OnPremises no Exchange Online.

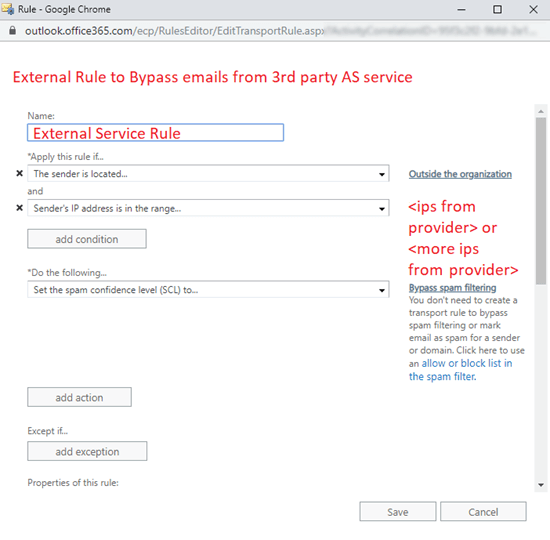

Ignorar a filtragem de spam: utilize uma regra de fluxo de correio (também conhecida como regra de transporte) para ignorar a filtragem de spam. Esta opção impedirá a maioria dos controlos de EOP e Defender para Office 365 e, por conseguinte, impedirá uma marcar antisssama.

Importante

Em vez de ignorar a filtragem de spam através de uma regra de fluxo de correio, recomendamos vivamente que ative a Filtragem Avançada para o Conector (também conhecido como Ignorar Listagem). A maioria dos fornecedores de antiss spam da cloud de terceiros partilham endereços IP entre muitos clientes. Ignorar a análise nestes IPs pode permitir mensagens de phishing e spoofed a partir destes endereços IP.

Cenário 2 – O registo MX aponta para uma solução de terceiros sem filtragem de spam

Tenciono utilizar Exchange Online para alojar todas as caixas de correio da minha organização. Todos os e-mails enviados para o meu domínio a partir da Internet têm primeiro de passar por um serviço de arquivo ou auditoria de terceiros antes de chegar a Exchange Online. Todos os e-mails de saída enviados da minha organização Exchange Online para a Internet também têm de fluir através do serviço. No entanto, o serviço não fornece uma solução de filtragem de spam.

Este cenário requer que utilize a Filtragem Avançada para Conectores. Caso contrário, o correio de todos os remetentes da Internet parece ter origem no serviço de terceiros e não nas verdadeiras origens na Internet.

Melhores práticas para utilizar um serviço cloud de terceiros com o Microsoft 365 ou Office 365

Recomendamos vivamente que utilize as soluções de arquivo e auditoria fornecidas pelo Microsoft 365 e Office 365.

Importante

Existe um terceiro cenário em que o registo MX aponta para o Microsoft 365, no entanto, o serviço de terceiros funciona após o Microsoft 365. Nesta configuração, os e-mails saem do ambiente do Microsoft 365 e são encaminhados para o serviço de terceiros para filtragem de spam, software maligno e phishing. Depois de filtradas, as mensagens regressam ao Microsoft 365. Para obter mais detalhes sobre esta configuração, incluindo os respetivos desafios e complexidades, veja o artigo Integração através do encaminhamento de correio dentro e fora

Confira também

Configurar conectores para fluxo de email seguro com uma organização parceira

Gerir todas as caixas de correio e fluxo de correio com o Microsoft 365 ou Office 365

Resolver problemas do Fluxo de correio do Microsoft 365 ou Office 365