Integração do Microsoft Entra SSO com GoProfiles

Neste artigo, você aprenderá como integrar o GoProfiles ao Microsoft Entra ID. Ao integrar o GoProfiles com o Microsoft Entra ID, você pode:

- Controle no Microsoft Entra ID quem tem acesso a GoProfiles.

- Permita que seus usuários entrem automaticamente no GoProfiles com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

O cenário descrito neste artigo pressupõe que você já tenha os seguintes pré-requisitos:

- Uma conta de usuário do Microsoft Entra com uma assinatura ativa. Se ainda não tiver uma, pode Criar uma conta gratuitamente.

- Uma das seguintes funções:

- Assinatura GoProfiles com autenticação única habilitada.

Descrição do cenário

Neste artigo, você configura e testa o Microsoft Entra SSO em um ambiente de teste.

- GoProfiles suporta SSO iniciado por SP e IDP.

- O GoProfiles suporta Just In Time provisionamento de usuários.

Observação

O identificador deste aplicativo é um valor de cadeia de caracteres fixo para que apenas uma instância possa ser configurada em um locatário.

Adicionar GoProfiles da galeria

Para configurar a integração de GoProfiles no Microsoft Entra ID, você precisa adicionar GoProfiles da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de Aplicações em Nuvem .

- Navegue até Identidade>Aplicações>Aplicações empresariais>Nova aplicação.

- Na secção Adicionar da galeria, escreva GoProfiles na caixa de pesquisa.

- Selecione GoProfiles no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, você também pode usar o Assistente de Configuração do Enterprise App. Neste assistente, pode-se adicionar uma aplicação ao seu inquilino, adicionar utilizadores/grupos à aplicação, atribuir funções e navegar pelo processo de configuração do SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o Microsoft Entra SSO para GoProfiles

Configure e teste o Microsoft Entra SSO com GoProfiles usando um usuário de teste chamado B.Simon. Para que o SSO funcione, você precisa estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no GoProfiles.

Para configurar e testar o Microsoft Entra SSO com GoProfiles, execute as seguintes etapas:

-

Configurar o Microsoft Entra SSO - para permitir que seus usuários usem esse recurso.

- Criar um usuário de teste do Microsoft Entra - para testar o logon único do Microsoft Entra com B.Simon.

- Criar um usuário de teste do Microsoft Entra - para permitir que B.Simon use o logon único do Microsoft Entra.

-

Configure GoProfiles SSO - para configurar as definições de logon único no lado da aplicação.

- Criar usuário de teste GoProfiles - para ter uma contraparte de B.Simon no GoProfiles que está vinculada à representação do usuário no Microsoft Entra ID.

- Teste SSO - para verificar se a configuração funciona.

Configurar o Microsoft Entra SSO

Siga estas etapas para habilitar o Microsoft Entra SSO no centro de administração do Microsoft Entra.

Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de Aplicações em Nuvem .

Navegue até Identity>Applications>Enterprise applications>GoProfiles>Início de sessão único.

Na página Selecione um método de início de sessão único, selecione SAML.

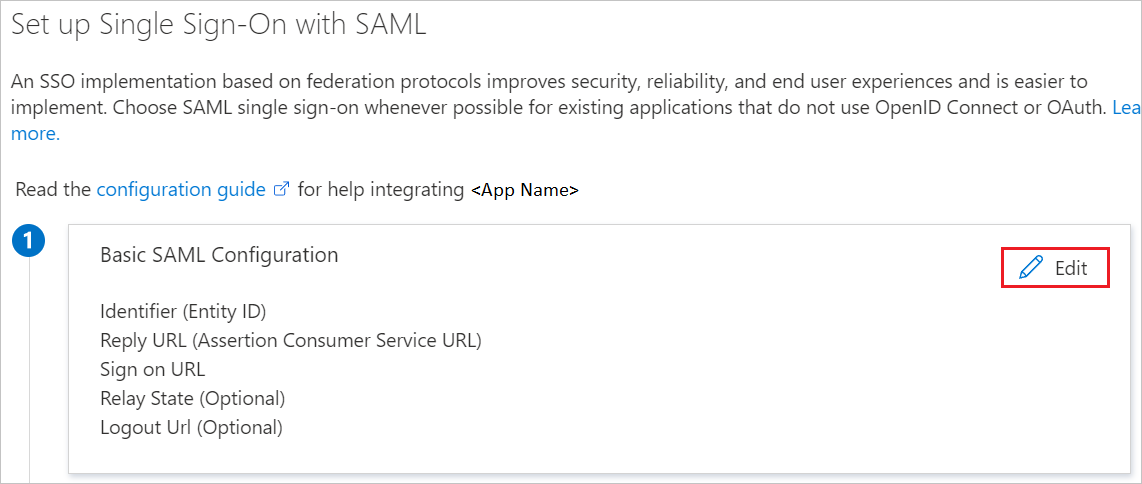

Na página Configurar início de sessão único com SAML, clique no ícone de lápis em Configuração Básica do SAML para editar as definições.

Na seção Configuração Básica do SAML, a aplicação está preconfigurada e as URLs necessárias já estão preenchidas automaticamente com o Microsoft Entra. O usuário precisa salvar a configuração clicando no botão Salvar.

Execute a seguinte etapa, se desejar configurar o aplicativo em SP modo iniciado:

Na caixa de texto URL de início de sessão, escreva o URL:

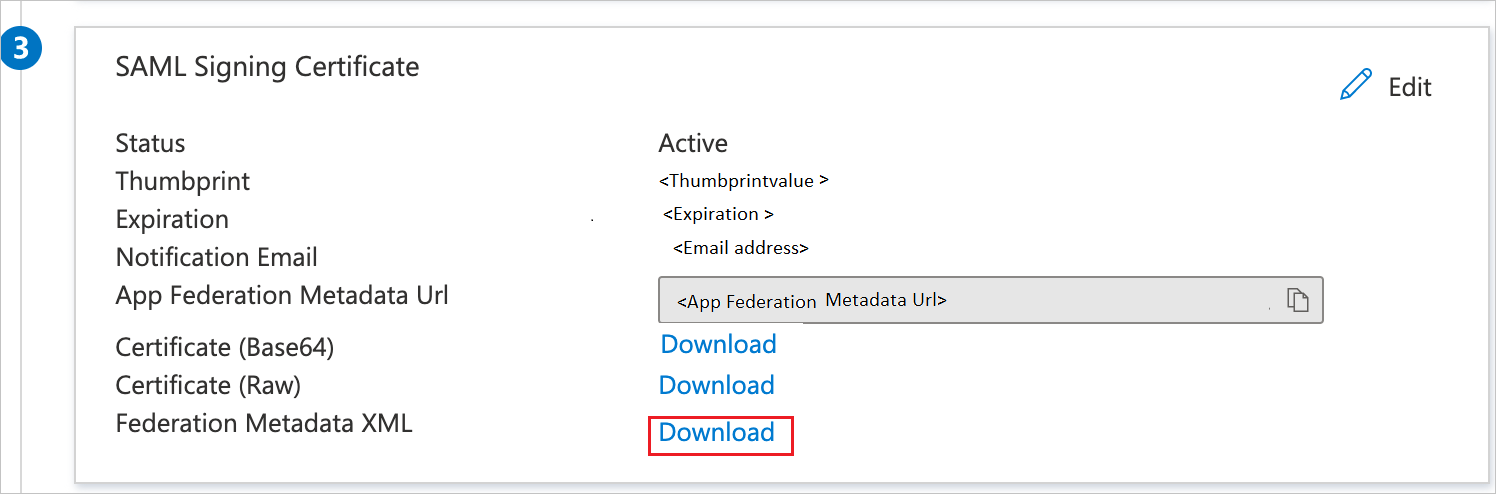

https://www.goprofiles.io/signinNa página Configuração de logon único com SAML, na seção Certificado de Assinatura SAML, encontre XML de Metadados de Federação e selecione Download para baixar o certificado e salvá-lo no seu computador.

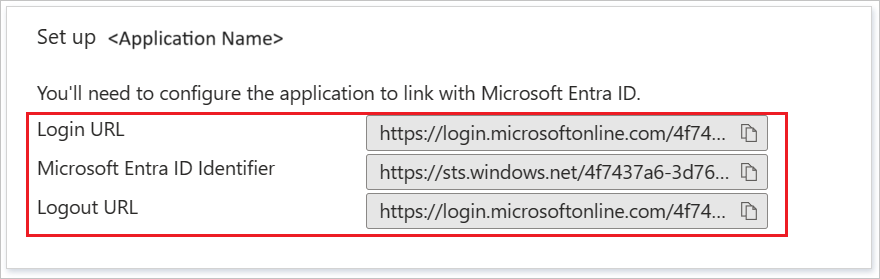

Na seção Configurar GoProfiles, copie o(s) URL(s) apropriado(s) com base na sua necessidade.

Criar um usuário de teste do Microsoft Entra ID

Nesta seção, você criará um usuário de teste no centro de administração do Microsoft Entra chamado B.Simon.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Utilizadores.

- Navegue até Identidade>Utilizadores>Todos os utilizadores.

- Selecione Novo usuário>Criar novo usuário, na parte superior da tela.

- Nas propriedades User, siga estes passos:

- No campo Nome para exibição, digite

B.Simon. - No campo Nome principal do usuário, digite um username@companydomain.extension. Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar palavra-passe e anote o valor exibido na caixa Palavra-passe.

- Selecione Rever + criar.

- No campo Nome para exibição, digite

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra ID

Nesta seção, você habilitará B.Simon para usar o logon único do Microsoft Entra concedendo acesso a GoProfiles.

- Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de Aplicações em Nuvem .

- Navegue até Identity>Applications>Enterprise applications>GoProfiles.

- Na página de visão geral do aplicativo, selecione Usuários e grupos.

- Selecione Adicionar utilizador/grupoe, em seguida, selecione Utilizadores e grupos na caixa de diálogo Adicionar Atribuição.

- Na caixa de diálogo Usuários e grupos, selecione B.Simon na lista Usuários e clique no botão Selecionar na parte inferior da tela.

- Caso estejas à espera que seja atribuído um papel aos utilizadores, podes selecioná-lo na lista suspensa Selecionar um papel. Se nenhuma função tiver sido configurada para este aplicativo, você verá a função "Acesso padrão" selecionada.

- Na caixa de diálogo Adicionar Atribuição, clique no botão Atribuir.

Configurar o SSO do GoProfiles

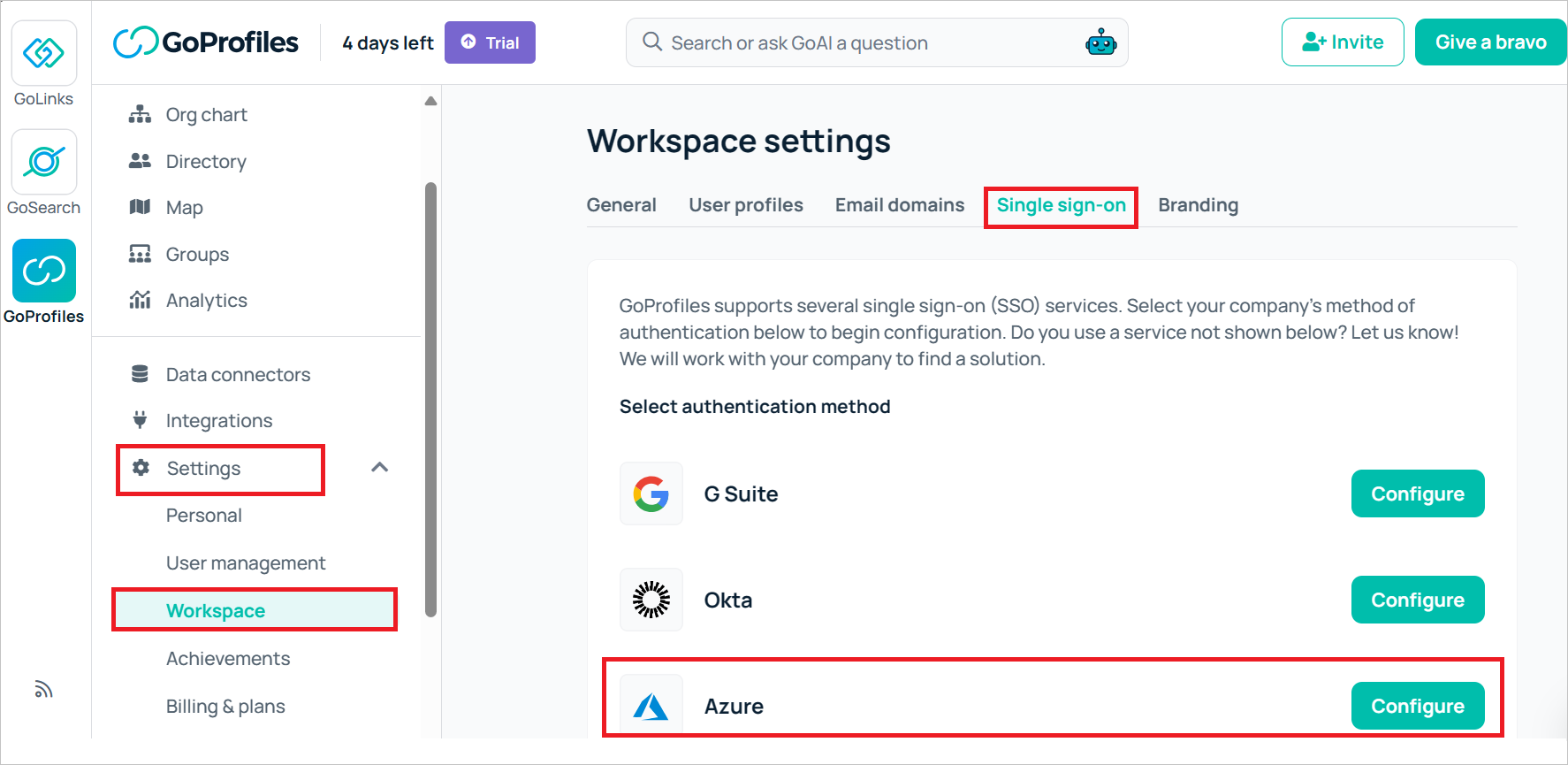

Inicie sessão no site da empresa GoProfiles como administrador.

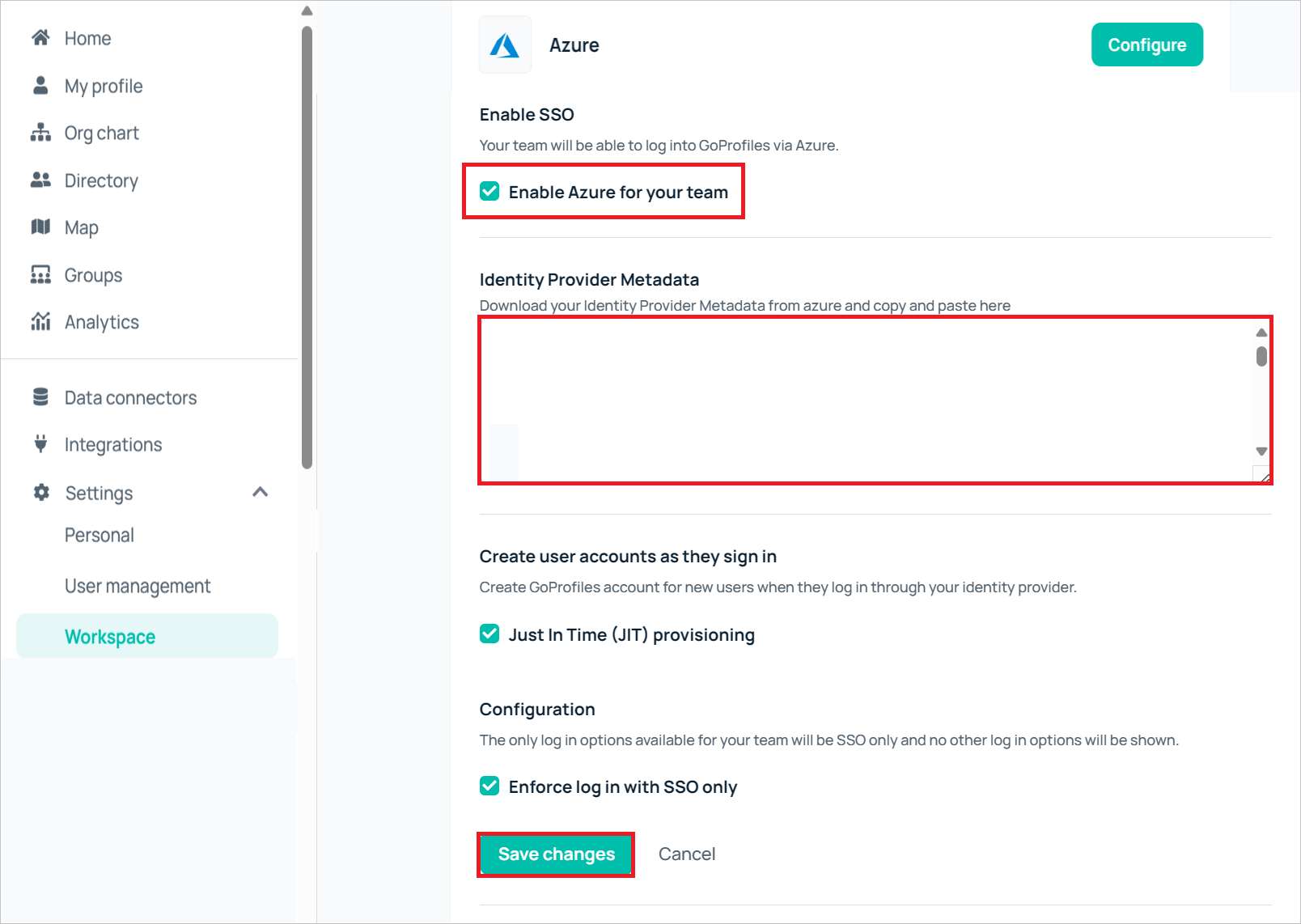

Vá para Configurações>Espaço de Trabalho>Logon único> selecione Azure como método de autenticação e clique em Configurar.

Na seção do Azure, execute as seguintes etapas:

Marque a caixa de verificação Habilitar Azure para a sua equipa.

Abra o XML de Metadados de Federação baixado no Bloco de Notas e cole o conteúdo na caixa de texto Metadados do Provedor de Identidade.

Clique Salvar alterações.

Criar usuário de teste GoProfiles

Nesta seção, um utilizador chamado Britta Simon é criado em GoProfiles. O GoProfiles suporta o provisionamento de usuários just-in-time, que é habilitado por padrão. Não há nenhum item de ação para você nesta seção. Se um usuário ainda não existir no GoProfiles, um novo será criado após a autenticação.

SSO de teste

Nesta seção, você testa sua configuração de logon único do Microsoft Entra com as seguintes opções.

SP iniciado:

Clique em Testar esta Aplicação no centro de administração do Microsoft Entra. Isso redirecionará para o URL de login do GoProfiles, onde você poderá iniciar o fluxo de login.

Aceda diretamente ao URL de início de sessão do GoProfiles e inicie o fluxo de início de sessão a partir daí.

IDP iniciado:

- Clique em testar este aplicativo no centro de administração do Microsoft Entra e você deve estar automaticamente conectado ao GoProfiles para o qual você configurou o SSO.

Você também pode usar o Microsoft My Apps para testar o aplicativo em qualquer modo. Quando você clica no bloco GoProfiles em Meus Aplicativos, se configurado no modo SP, você será redirecionado para a página de logon do aplicativo para iniciar o fluxo de login e, se configurado no modo IDP, deverá ser automaticamente conectado ao GoProfiles para o qual configurou o SSO. Para obter mais informações sobre os Meus Aplicativos, consulte Introdução aoMeus Aplicativos .

Conteúdo relacionado

Depois de configurar o GoProfiles, você pode impor o controle de sessão, que protege a exfiltração e a infiltração dos dados confidenciais da sua organização em tempo real. O controle de sessão se estende do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Defender for Cloud Apps.