Integração do Microsoft Entra SSO com FortiGate SSL VPN

Neste artigo, você aprenderá a integrar o FortiGate SSL VPN com o Microsoft Entra ID. Ao integrar FortiGate SSL VPN com o Microsoft Entra ID, você pode:

- Use o Microsoft Entra ID para controlar quem pode acessar o FortiGate SSL VPN.

- Permita que seus usuários entrem automaticamente no FortiGate SSL VPN com suas contas Microsoft Entra.

- Gerencie suas contas em um local central: o portal do Azure.

Pré-requisitos

Para começar, você precisa dos seguintes itens:

- Uma assinatura do Microsoft Entra. Se não tiver uma subscrição, pode obter uma conta gratuita.

- Uma VPN SSL FortiGate com logon único (SSO) habilitado.

Descrição do artigo

Neste artigo, você configurará e testará o Microsoft Entra SSO em um ambiente de teste.

FortiGate SSL VPN suporta SSO iniciado por SP.

Adicionar FortiGate SSL VPN a partir da galeria

Para configurar a integração do FortiGate SSL VPN no Microsoft Entra ID, você precisa adicionar o FortiGate SSL VPN da galeria à sua lista de aplicativos SaaS gerenciados:

- Entre no centro de administração do Microsoft Entra como pelo menos um Cloud Application Administrator.

- Navegue até Identidade>Aplicações>Aplicações empresariais>Nova aplicação.

- Na seção Adicionar da galeria, digite FortiGate SSL VPN na caixa de pesquisa.

- Selecione FortiGate SSL VPN no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, você também pode usar o Assistente de Configuração do Enterprise App. Neste assistente, pode adicionar uma aplicação ao seu tenant, adicionar utilizadores/grupos à aplicação, atribuir funções e configurar a configuração do SSO também. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o Microsoft Entra SSO para FortiGate SSL VPN

Você configurará e testará o Microsoft Entra SSO com FortiGate SSL VPN usando um usuário de teste chamado B.Simon. Para que o SSO funcione, você precisa estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o grupo de usuários SAML SSO correspondente no FortiGate SSL VPN.

Para configurar e testar o Microsoft Entra SSO com FortiGate SSL VPN, conclua estas etapas de alto nível:

-

Configure o Microsoft Entra SSO para habilitar o recurso para seus usuários.

- Criar um usuário de teste do Microsoft Entra para testar o logon único do Microsoft Entra.

- Conceda acesso ao utilizador de teste para habilitar o início de sessão único do Microsoft Entra para esse utilizador.

-

Configure o FortiGate SSL VPN SSO no lado do aplicativo.

- Criar um grupo de utilizadores FortiGate SAML SSO como correspondência à representação do utilizador no Microsoft Entra.

- Testar SSO para verificar se a configuração funciona.

Configurar o Microsoft Entra SSO

Siga estas etapas para habilitar o Microsoft Entra SSO no portal do Azure:

Entre no centro de administração do Microsoft Entra como no mínimo Administrador de Aplicações na Nuvem .

Navegue até Identidade>Aplicações>Aplicações empresariais>página de integração do FortiGate SSL VPN, na seção Gerir, selecione logon único .

Na página Selecione um método de logon único, selecione SAML.

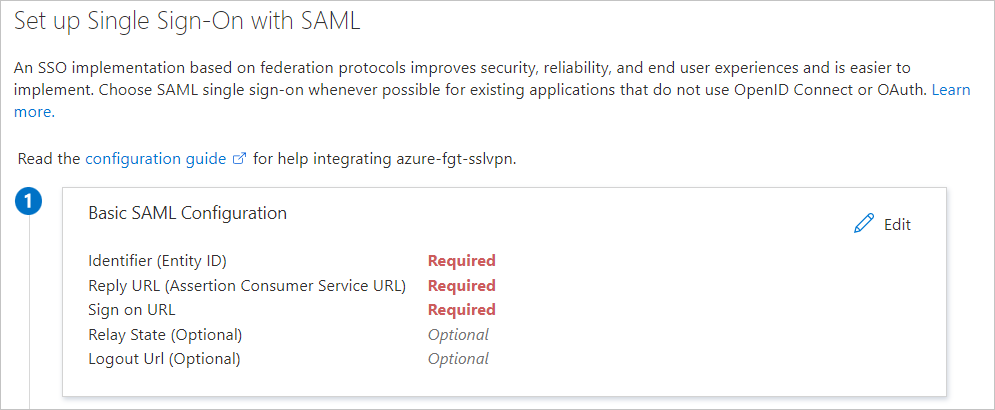

Na página Configurar Sign-On Único com SAML, selecione o botão Editar para de Configuração Básica do SAML para editar as configurações:

Na página Configurar Sign-On único com SAML, insira os seguintes valores:

um. Na caixa Identificador , insira uma URL no padrão

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/metadata.b. Na caixa URL de resposta, insira uma URL no formato

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.c. Na caixa URL de início de sessão, introduza um URL no padrão

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.d. Na caixa de URL de Logout , insira uma URL no padrão

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port><FQDN>/remote/saml/logout.Observação

Estes valores são apenas padrões. Você precisa usar o Sinal de real no URL de Logon, o Identificador , o URL de Resposta , e o URL de Logout que está configurado no dispositivo FortiGate. O suporte FortiGate precisa fornecer os valores corretos para o ambiente.

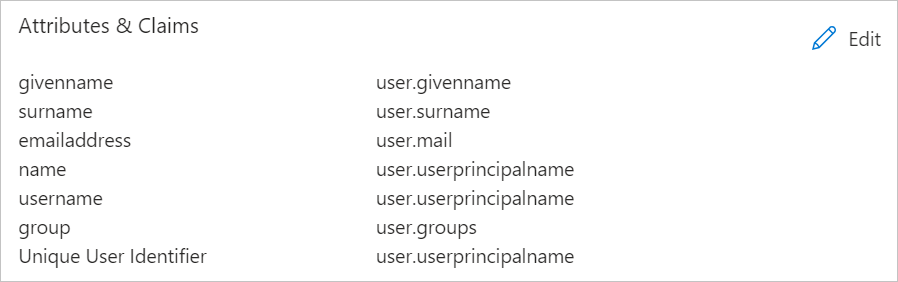

O aplicativo FortiGate SSL VPN espera asserções SAML em um formato específico, o que requer que você adicione mapeamentos de atributos personalizados à configuração. A captura de tela a seguir mostra a lista de atributos padrão.

As declarações exigidas pelo FortiGate SSL VPN são mostradas na tabela a seguir. Os nomes dessas declarações devem corresponder aos nomes usados na seção de configuração de linha de comando Executar FortiGate deste artigo. Os nomes diferenciam maiúsculas de minúsculas.

Nome Atributo de origem nome de utilizador user.userprincipalname grupo utilizador.grupos Para criar mais destas reivindicações:

um. Ao lado de Atributos do Utilizador & Reclamações, selecione Editar.

b. Selecione Adicionar nova declaração.

c. Para Nome, digite nome de usuário.

d. Para atributo de origem, selecione user.userprincipalname.

e. Selecione Salvar.

Observação

Atributos de Utilizador & Declarações permitem apenas uma declaração de grupo. Para adicionar uma declaração de grupo, exclua a declaração de grupo existente user.groups [SecurityGroup] já presente nas declarações para adicionar a nova declaração ou editar a existente para Todos os grupos.

f. Selecione Adicionar uma declaração de grupo.

g. Selecione Todos os grupos.

h. Em Opções avançadas, marque a caixa de verificação Personalizar o nome da declaração do grupo.

i. Para Nome, insira grupo.

j. Selecione Salvar.

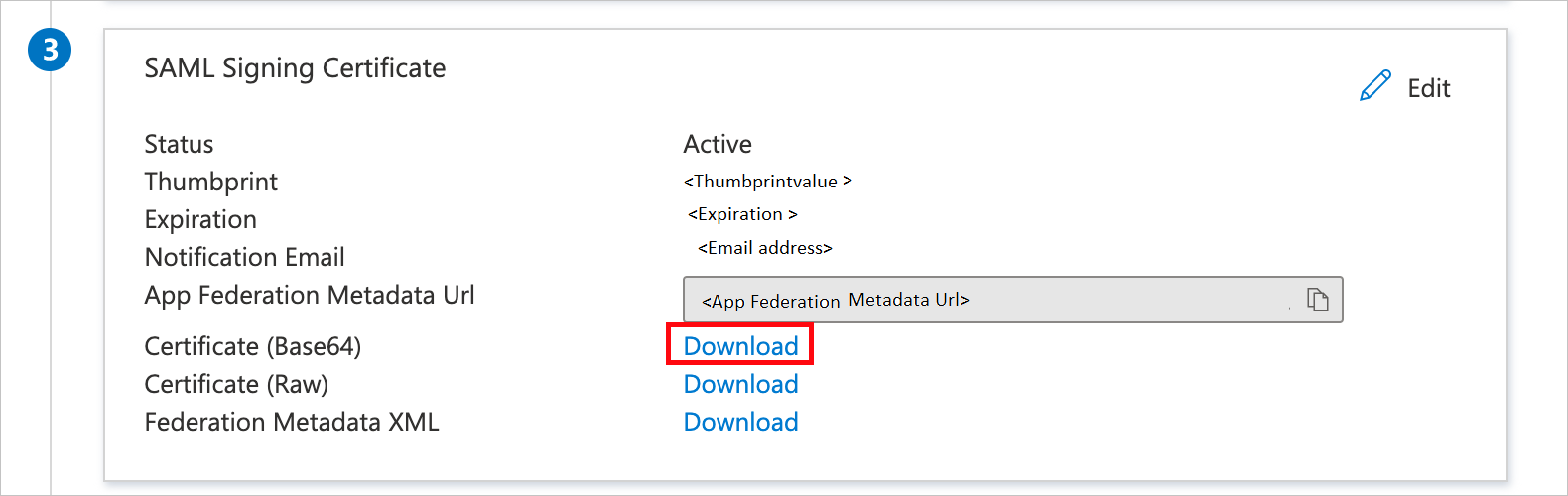

Na página Configurar Sign-On Sessão Única com SAML, na secção do Certificado de Assinatura SAML, selecione o link Download junto ao Certificado (Base64) para baixar o certificado e salvá-lo no seu computador.

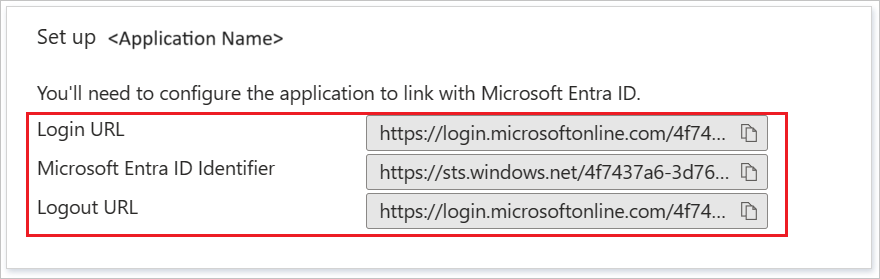

Na seção Configurar o FortiGate SSL VPN, copie o URL apropriado ou os URLs apropriados, com base nas suas necessidades.

Criar um usuário de teste do Microsoft Entra

Nesta seção, você cria um usuário de teste chamado B.Simon.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Utilizadores.

- Navegue até Identidade>Utilizadores>Todos os utilizadores.

- Selecione Novo usuário>Criar novo usuário, na parte superior da tela.

- Nas propriedades User, siga estes passos:

- No campo Nome para exibição, digite

B.Simon. - No campo Nome principal do usuário, digite um username@companydomain.extension. Por exemplo,

B.Simon@contoso.com. - Selecione a caixa de seleção Mostrar palavra-passe e, em seguida, anote o valor que é exibido na caixa Palavra-passe.

- Selecione Rever + criar.

- No campo Nome para exibição, digite

- Selecione Criar.

Conceder acesso ao usuário de teste

Nesta seção, você habilita B.Simon para usar o logon único concedendo a esse usuário acesso ao FortiGate SSL VPN.

- Navegue até Identity>Applications>Enterprise applications.

- Na lista de aplicativos, selecione FortiGate SSL VPN.

- Na página de visão geral da aplicação, na seção Gerir, selecione Utilizadores e grupos.

- Selecione Adicionar usuárioe, em seguida, selecione Usuários e grupos na caixa de diálogo Atribuição Adicionada.

- Na caixa de diálogo Usuários e grupos, selecione B.Simon na lista Usuários e, em seguida, selecione o botão Selecionar na parte inferior da tela.

- Se estiver à espera de qualquer valor de função na declaração SAML, na caixa de diálogo Selecionar Função, selecione a função apropriada para o utilizador na lista. Na parte inferior da tela, selecione o botão Selecionar.

- Na caixa de diálogo Adicionar Tarefa, selecione Atribuir.

Criar um grupo de segurança para o usuário de teste

Nesta seção, você cria um grupo de segurança no Microsoft Entra ID para o usuário de teste. A FortiGate usa esse grupo de segurança para conceder ao usuário acesso à rede por meio da VPN.

- No centro de administração do Microsoft Entra, navegue até Identidade>Grupos>Novo grupo.

- Nas propriedades Novo Grupo, conclua estas etapas:

- Na lista de tipos de grupo , selecione Segurança.

- Na caixa nome do grupo, digite FortiGateAccess.

- Na caixa Descrição do Grupo, digite Grupo para conceder acesso ao FortiGate VPN.

- Para o as funções do Microsoft Entra podem ser atribuídas às configurações de do grupo (Visualização), selecione Sem.

- Na caixa Tipo de associação, selecione atribuído .

- No menu Membros, selecione a opção Nenhum membro selecionado.

- Na caixa de diálogo Usuários e grupos, selecione B.Simon na lista Usuários e depois selecione o botão Selecionar na parte inferior da tela.

- Selecione Criar.

- Depois de voltar à seção Grupos no Microsoft Entra ID, localize o grupo FortiGate Access e anote a Object Id. Você precisará dele mais tarde.

Configurar FortiGate SSL VPN SSO

Carregue o certificado SAML Base64 para o dispositivo FortiGate

Depois de concluir a configuração SAML do aplicativo FortiGate em seu locatário, você baixou o certificado SAML codificado em Base64. Você precisa carregar este certificado para o dispositivo FortiGate:

- Inicie sessão no portal de gestão do seu dispositivo FortiGate.

- No painel esquerdo, selecione Sistema.

- Em Sistema, selecione Certificados.

- Selecione Importar>Certificado Remoto.

- Navegue até o certificado baixado da implantação do aplicativo FortiGate no locatário do Azure, selecione-o e selecione OK.

Depois que o certificado for carregado, anote seu nome em Certificados de>do Sistema>Certificado Remoto. Por padrão, ele é chamado REMOTE_Cert_N, onde N é um valor inteiro.

Configuração completa da linha de comando FortiGate

Embora você possa configurar o SSO a partir da GUI desde o FortiOS 7.0, as configurações da CLI se aplicam a todas as versões e, portanto, são mostradas aqui.

Para concluir estas etapas, você precisa dos valores registrados anteriormente:

| Configuração da CLI SAML do FortiGate | Configuração equivalente do Azure |

|---|---|

ID da entidade SP (entity-id) |

Identificador (ID da entidade) |

URL de logon único do SP (single-sign-on-url) |

URL de resposta (URL de serviço ao consumidor de asserção) |

URL de saída única do SP (single-logout-url) |

URL de terminar sessão |

ID da entidade IdP (idp-entity-id) |

Identificador Microsoft Entra |

URL de logon único do IdP (idp-single-sign-on-url) |

URL de início de sessão do Azure |

URL de logout único do IdP (idp-single-logout-url) |

URL de saída do Azure |

Certificado IdP (idp-cert) |

Nome do certificado SAML Base64 (REMOTE_Cert_N) |

Atributo de nome de usuário (user-name) |

nome de utilizador |

Atributo de nome de grupo (group-name) |

grupo |

Observação

A URL de início de sessão em Configuração SAML Básica não é utilizada nas configurações do FortiGate. Ele é usado para acionar a autenticação única iniciada pelo SP para redirecionar o utilizador para a página do portal VPN SSL.

Estabeleça uma sessão SSH no seu dispositivo FortiGate e inicie sessão com uma conta de Administrador FortiGate.

Execute estes comandos e substitua o

<values>pelas informações coletadas anteriormente:config user saml edit azure set cert <FortiGate VPN Server Certificate Name> set entity-id < Identifier (Entity ID)Entity ID> set single-sign-on-url < Reply URL Reply URL> set single-logout-url <Logout URL> set idp-entity-id <Azure AD Identifier> set idp-single-sign-on-url <Azure Login URL> set idp-single-logout-url <Azure Logout URL> set idp-cert <Base64 SAML Certificate Name> set user-name username set group-name group next end

Configurar o FortiGate para correspondência de grupo

Nesta seção, você configura o FortiGate para reconhecer a ID do objeto do grupo de segurança que inclui o usuário de teste. Essa configuração permite que o FortiGate tome decisões de acesso com base na associação ao grupo.

Para concluir essas etapas, você precisa da ID do objeto do grupo de segurança FortiGateAccess que você criou anteriormente neste artigo.

Estabeleça uma sessão SSH no seu dispositivo FortiGate e inicie sessão com uma conta de Administrador FortiGate.

Execute estes comandos:

config user group edit FortiGateAccess set member azure config match edit 1 set server-name azure set group-name <Object Id> next end next end

Criar uma política de firewall e portais VPN FortiGate

Nesta seção, você configura uma Política de Firewall e Portais VPN FortiGate que concede acesso ao grupo de segurança FortiGateAccess criado anteriormente neste artigo.

Teste de SSO

Nesta seção, você testa sua configuração de logon único do Microsoft Entra com as seguintes opções.

Na Etapa 5) da configuração do SSO do Azure, *Testar início de sessão única com a sua App, selecione o botão Testar. Isso redirecionará para o URL de logon do FortiGate VPN, onde você poderá iniciar o fluxo de login.

Vá diretamente para o URL de início de sessão do FortiGate VPN e inicie o fluxo de início de sessão a partir daí.

Você pode usar o Microsoft My Apps. Quando você seleciona o bloco FortiGate VPN em Meus Aplicativos, isso redirecionará para o URL de Logon do FortiGate VPN. Para obter mais informações sobre os Meus Aplicativos, consulte Introdução aoMeus Aplicativos .

Conteúdo relacionado

Depois de configurar o FortiGate VPN, você pode aplicar o controle de sessão, que protege a exfiltração e a infiltração de dados confidenciais da sua organização em tempo real. O controle de sessão se estende do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Defender for Cloud Apps.