Tutorial: Integração do logon único (SSO) do Microsoft Entra com o Coda

Neste tutorial, você aprenderá como integrar o Coda com o Microsoft Entra ID. Ao integrar o Coda com o Microsoft Entra ID, você pode:

- Controle no Microsoft Entra ID quem tem acesso ao Coda.

- Permita que seus usuários entrem automaticamente no Coda com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

Para começar, você precisa dos seguintes itens:

- Uma assinatura do Microsoft Entra. Se não tiver uma subscrição, pode obter uma conta gratuita.

- Assinatura habilitada para logon único (SSO) Coda (Enterprise) com integração GDrive desabilitada. Entre em contato com a equipe de suporte da Coda para desativar a integração GDrive para sua organização, se ela estiver habilitada no momento.

Descrição do cenário

Neste tutorial, você configura e testa o Microsoft Entra SSO em um ambiente de teste.

O Coda suporta SSO iniciado pelo IDP .

O Coda suporta o provisionamento de usuários Just In Time .

O Coda suporta provisionamento automatizado de usuários.

Adicionar Coda da galeria

Para configurar a integração do Coda no Microsoft Entra ID, você precisa adicionar o Coda da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Identity>Applications>Enterprise applications>Novo aplicativo.

- Na seção Adicionar da galeria, digite Coda na caixa de pesquisa.

- Selecione Coda no painel de resultados e, em seguida, adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, você também pode usar o Assistente de Configuração de Aplicativo Empresarial. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções, bem como percorrer a configuração do SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o Microsoft Entra SSO para Coda

Configure e teste o Microsoft Entra SSO com Coda usando um usuário de teste chamado B.Simon. Para que o SSO funcione, você precisa estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no Coda.

Para configurar e testar o Microsoft Entra SSO com Coda, execute as seguintes etapas:

- Iniciar a configuração do Coda SSO - para iniciar a configuração do SSO no Coda.

- Configure o Microsoft Entra SSO - para permitir que seus usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra - para testar o logon único do Microsoft Entra com B.Simon.

- Atribua o usuário de teste do Microsoft Entra - para permitir que B.Simon use o logon único do Microsoft Entra.

- Configure o Coda SSO - para concluir a configuração das configurações de logon único no Coda.

- Teste SSO - para verificar se a configuração funciona.

Iniciar a configuração do Coda SSO

Siga estes passos em Coda para começar.

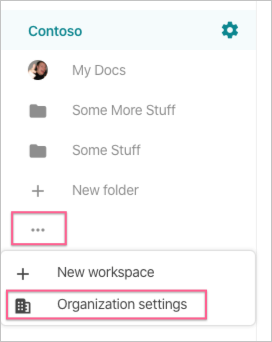

No Coda, abra o painel Configurações da organização.

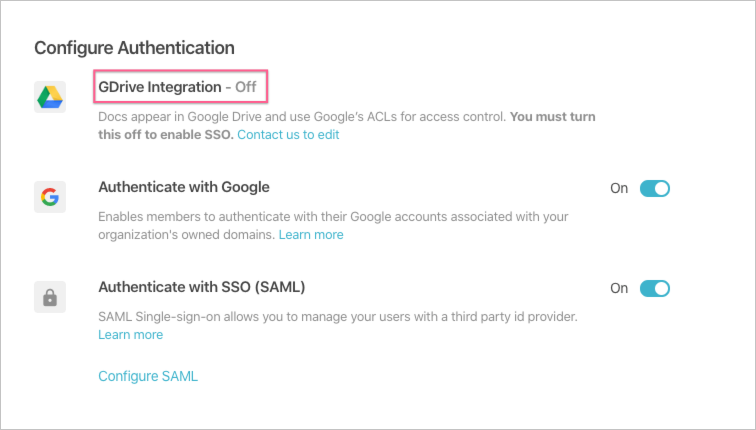

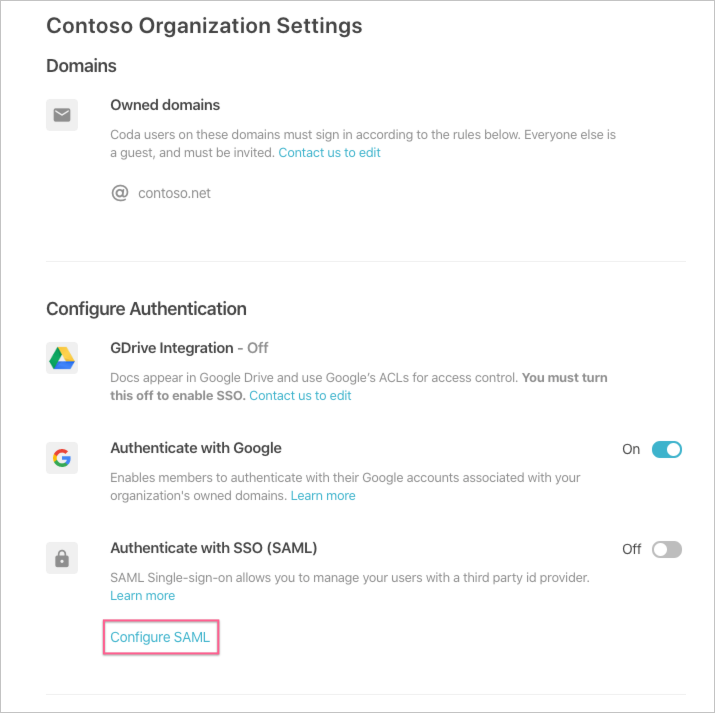

Certifique-se de que a sua organização tem a Integração GDrive desativada. Se ele estiver habilitado no momento, entre em contato com a equipe de suporte da Coda para ajudá-lo a migrar do GDrive.

Em Autenticar com SSO (SAML), selecione a opção Configurar SAML .

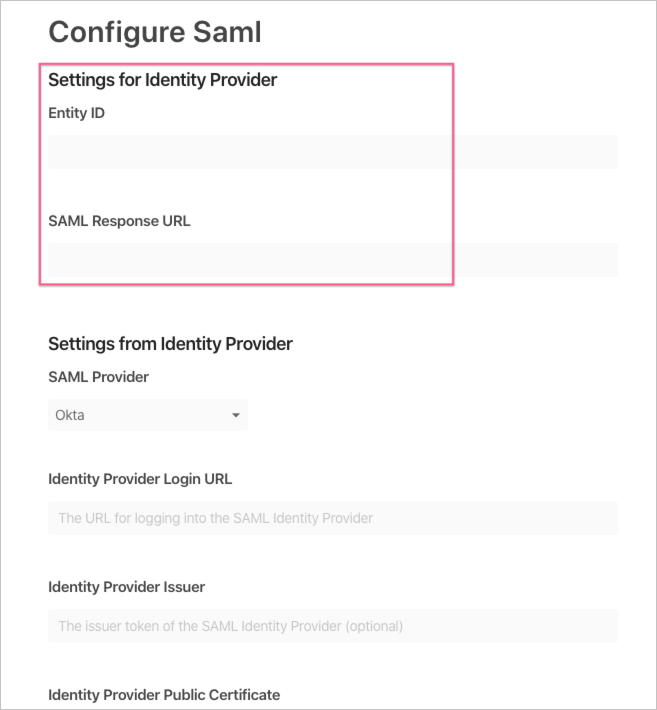

Observe os valores para ID de entidade e URL de resposta SAML, que você precisará nas etapas subsequentes.

Configurar o Microsoft Entra SSO

Siga estas etapas para habilitar o Microsoft Entra SSO.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Identity>Applications>Enterprise applications>Coda>Single sign-on.

Na página Selecione um método de logon único, selecione SAML.

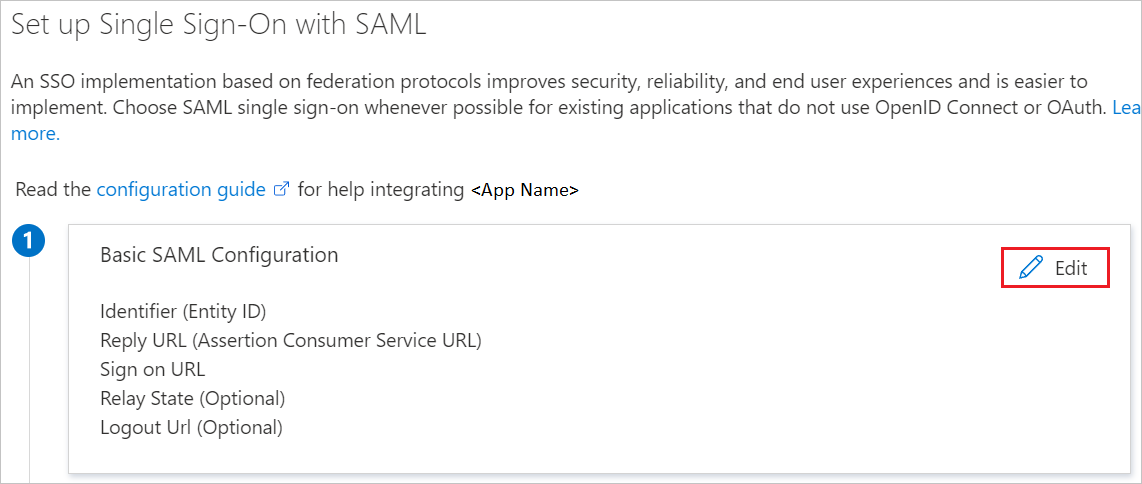

Na página Configurar logon único com SAML, clique no ícone de lápis para Configuração Básica de SAML para editar as configurações.

Na página Configurar logon único com SAML, execute as seguintes etapas:

a. Na caixa de texto Identificador, digite o "ID da entidade" acima. Deve seguir o padrão:

https://coda.io/samlId/<CUSTOMID>b. Na caixa de texto URL de resposta, digite o "URL de resposta SAML" acima. Deve seguir o padrão:

https://coda.io/login/sso/saml/<CUSTOMID>/consumeNota

Os seus valores serão diferentes dos valores acima referidos; você pode encontrar seus valores no console "Configurar SAML" da Coda. Atualize esses valores com o Identificador e a URL de resposta reais.

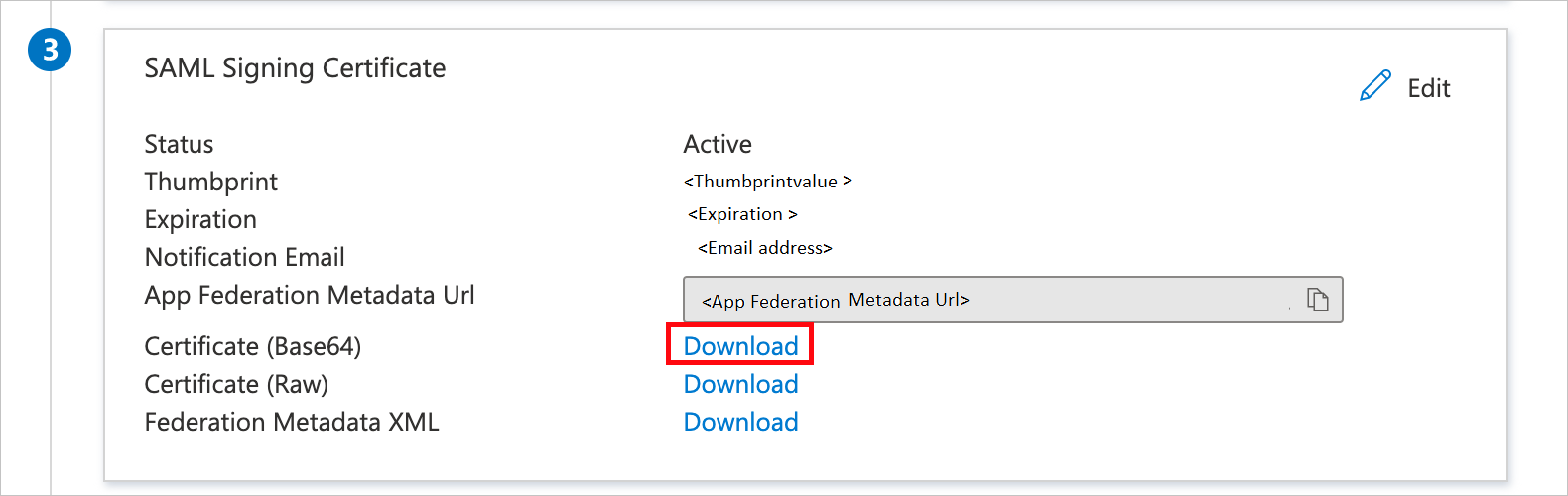

Na página Configurar logon único com SAML, na seção Certificado de Assinatura SAML, localize Certificado (Base64) e selecione Download para baixar o certificado e salvá-lo em seu computador.

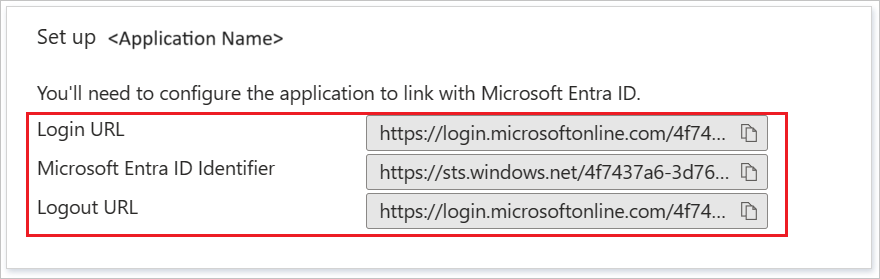

Na seção Configurar Coda, copie o(s) URL(s) apropriado(s) com base em sua necessidade.

Criar um usuário de teste do Microsoft Entra

Nesta seção, você criará um usuário de teste chamado B.Simon.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Usuário.

- Navegue até Identidade>de usuários Todos os usuários.>

- Selecione Novo usuário Criar novo usuário>, na parte superior da tela.

- Nas propriedades do usuário , siga estas etapas:

- No campo Nome para exibição , digite

B.Simon. - No campo Nome principal do usuário, digite o username@companydomain.extensionarquivo . Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e anote o valor exibido na caixa Senha .

- Selecione Rever + criar.

- No campo Nome para exibição , digite

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você permitirá que B.Simon use o logon único concedendo acesso ao Coda.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Identity>Applications>Enterprise applications>Coda.

- Na página de visão geral do aplicativo, localize a seção Gerenciar e selecione Usuários e grupos.

- Selecione Adicionar usuário e, em seguida, selecione Usuários e grupos na caixa de diálogo Adicionar atribuição .

- Na caixa de diálogo Usuários e grupos, selecione B.Simon na lista Usuários e clique no botão Selecionar na parte inferior da tela.

- Se você estiver esperando qualquer valor de função na asserção SAML, na caixa de diálogo Selecionar função, selecione a função apropriada para o usuário na lista e clique no botão Selecionar na parte inferior da tela.

- Na caixa de diálogo Adicionar atribuição, clique no botão Atribuir.

Configurar o Coda SSO

Para concluir a configuração, você inserirá valores do ID do Microsoft Entra no painel Coda Configure Saml .

- No Coda, abra o painel Configurações da organização.

- Em Autenticar com SSO (SAML), selecione a opção Configurar SAML .

- Defina o provedor SAML como Microsoft Entra ID.

- Em URL de Logon do Provedor de Identidade, cole a URL de Logon do console do Azure.

- No Emissor do Provedor de Identidade, cole o Identificador Microsoft Entra no console do Azure.

- Em Certificado Público do Provedor de Identidade, selecione a opção Carregar Certificado e selecione o arquivo de certificado baixado anteriormente.

- Selecione Guardar.

Isso conclui o trabalho necessário para a configuração da conexão SAML SSO.

Criar usuário de teste Coda

Nesta seção, um usuário chamado Britta Simon é criado em Coda. O Coda suporta provisionamento de usuário just-in-time, que é habilitado por padrão. Não há nenhum item de ação para você nesta seção. Se um usuário ainda não existir no Coda, um novo será criado após a autenticação.

Coda também suporta provisionamento automático de usuários, você pode encontrar mais detalhes aqui sobre como configurar o provisionamento automático de usuários.

SSO de teste

Nesta seção, você testa sua configuração de logon único do Microsoft Entra com as seguintes opções.

Clique em Testar este aplicativo e você deve estar automaticamente conectado ao Coda para o qual você configurou o SSO.

Você pode usar o Microsoft My Apps. Ao clicar no bloco Coda em Meus Aplicativos, você deve estar automaticamente conectado ao Coda para o qual configurou o SSO. Para obter mais informações sobre os Meus Aplicativos, consulte Introdução aos Meus Aplicativos.

Próximos passos

Depois de configurar o Coda, você pode impor o controle de sessão, que protege a exfiltração e a infiltração dos dados confidenciais da sua organização em tempo real. O controle de sessão se estende do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Defender for Cloud Apps.