Tutorial: Integração do Microsoft Entra com AppBlade

Neste tutorial, você aprenderá a integrar o AppBlade ao Microsoft Entra ID. A integração do AppBlade com o Microsoft Entra ID oferece os seguintes benefícios:

- Você pode controlar no Microsoft Entra ID quem tem acesso ao AppBlade.

- Você pode permitir que seus usuários entrem automaticamente no AppBlade (Single Sign-On) com suas contas do Microsoft Entra.

- Você pode gerenciar suas contas em um local central.

Se você quiser saber mais detalhes sobre a integração de aplicativos SaaS com o Microsoft Entra ID, consulte O que é acesso ao aplicativo e logon único com o Microsoft Entra ID. Se não tiver uma subscrição do Azure, crie uma conta gratuita antes de começar.

Pré-requisitos

Para configurar a integração do Microsoft Entra com o AppBlade, você precisa dos seguintes itens:

- Uma assinatura do Microsoft Entra. Se você não tiver um ambiente Microsoft Entra, você pode obter uma avaliação de um mês aqui

- Assinatura habilitada para logon único do AppBlade

Descrição do cenário

Neste tutorial, você configura e testa o logon único do Microsoft Entra em um ambiente de teste.

- O AppBlade suporta SSO iniciado por SP

- O AppBlade suporta provisionamento de usuários Just In Time

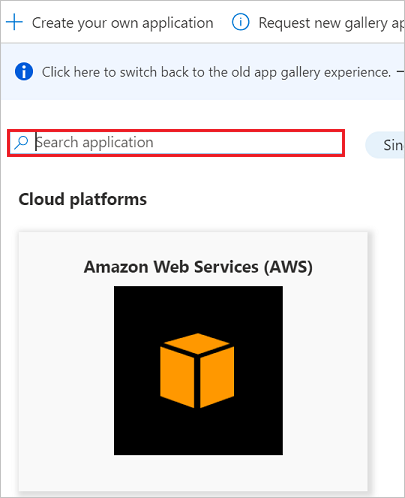

Adicionando AppBlade da galeria

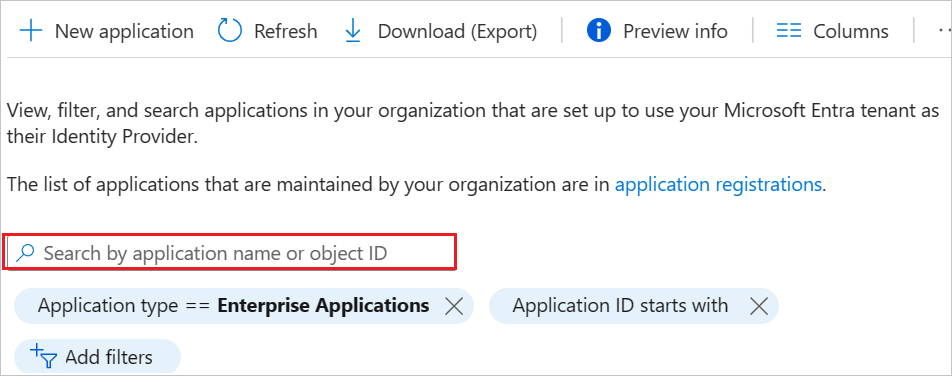

Para configurar a integração do AppBlade no Microsoft Entra ID, você precisa adicionar o AppBlade da galeria à sua lista de aplicativos SaaS gerenciados.

Para adicionar AppBlade da galeria, execute as seguintes etapas:

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

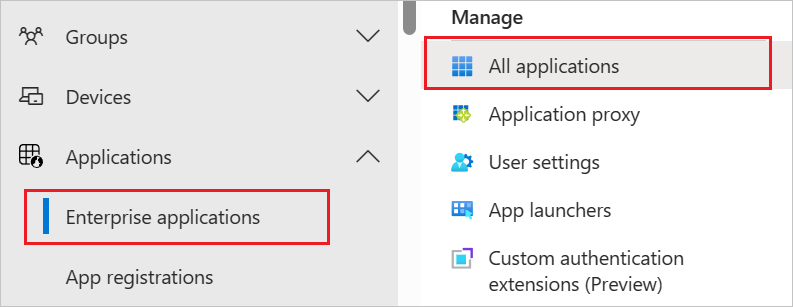

Navegue até Identity>Applications>Enterprise applications>Novo aplicativo.

Na seção Adicionar da galeria, digite AppBlade, selecione AppBlade no painel de resultados e clique no botão Adicionar para adicionar o aplicativo.

Configurar e testar o logon único do Microsoft Entra

Nesta seção, você configura e testa o logon único do Microsoft Entra com o AppBlade com base em um usuário de teste chamado Brenda Fernandes. Para que o logon único funcione, uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no AppBlade precisa ser estabelecida.

Para configurar e testar o logon único do Microsoft Entra com o AppBlade, você precisa concluir os seguintes blocos de construção:

- Configure o Microsoft Entra Single Sign-On - para permitir que seus usuários usem esse recurso.

- Configure AppBlade Single Sign-On - para definir as configurações de Single Sign-On no lado do aplicativo.

- Criar um usuário de teste do Microsoft Entra - para testar o logon único do Microsoft Entra com Brenda Fernandes.

- Atribua o usuário de teste do Microsoft Entra - para permitir que Brenda Fernandes use o logon único do Microsoft Entra.

- Criar usuário de teste do AppBlade - para ter um equivalente de Brenda Fernandes no AppBlade que esteja vinculado à representação do usuário do Microsoft Entra.

- Teste o logon único - para verificar se a configuração funciona.

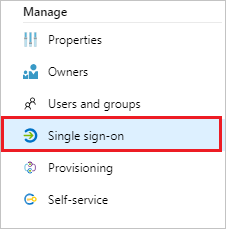

Configurar o logon único do Microsoft Entra

Nesta seção, você habilita o logon único do Microsoft Entra.

Para configurar o logon único do Microsoft Entra com o AppBlade, execute as seguintes etapas:

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até a página de integração de aplicativos Identity>Applications>Enterprise AppBlade>, selecione Logon único.

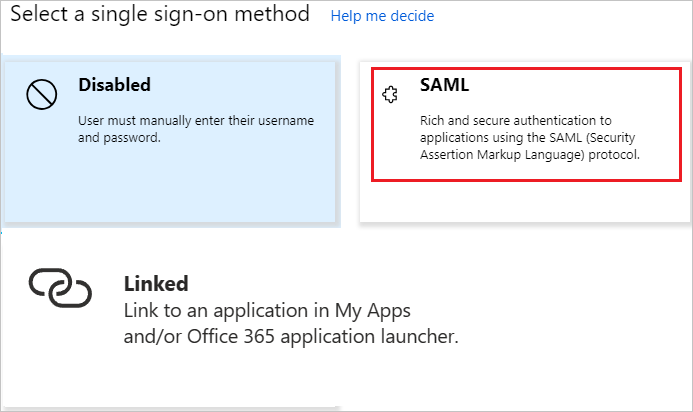

Na caixa de diálogo Selecionar um método de logon único, selecione o modo SAML/WS-Fed para habilitar o logon único.

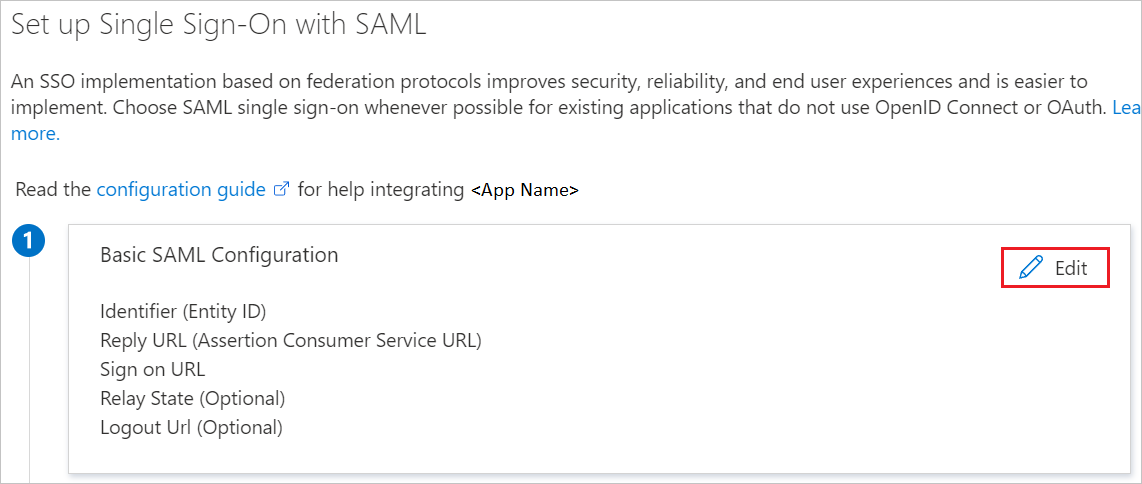

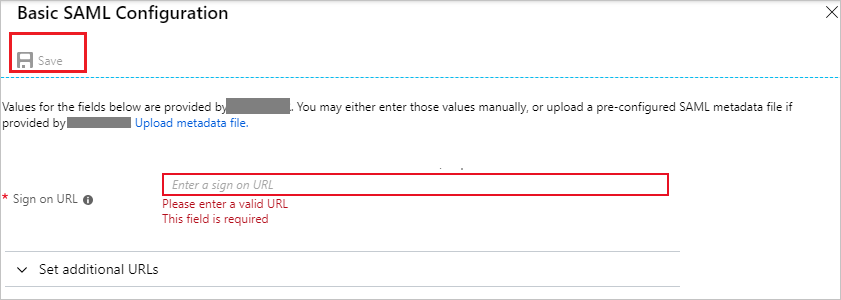

Na página Configurar Logon Único com SAML, clique no ícone Editar para abrir a caixa de diálogo Configuração Básica de SAML.

Na seção Configuração Básica do SAML, execute as seguintes etapas:

Na caixa de texto URL de início de sessão, escreva um URL utilizando o seguinte padrão:

https://<companyname>.appblade.com/saml/<tenantid>Nota

O valor não é real. Atualize o valor com o URL de início de sessão real. Entre em contato com a equipe de suporte do AppBlade Client para obter o valor. Você também pode consultar os padrões mostrados na seção Configuração Básica de SAML.

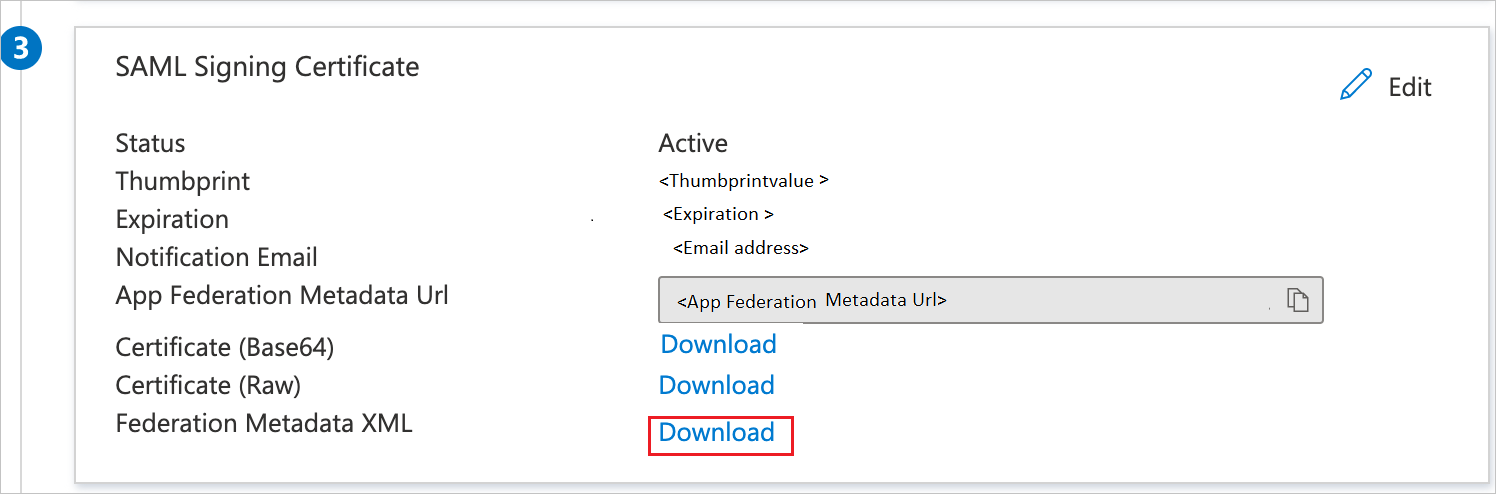

Na página Configurar Logon Único com SAML, na seção Certificado de Assinatura SAML, clique em Download para baixar o XML de Metadados de Federação das opções fornecidas de acordo com sua necessidade e salvá-lo em seu computador.

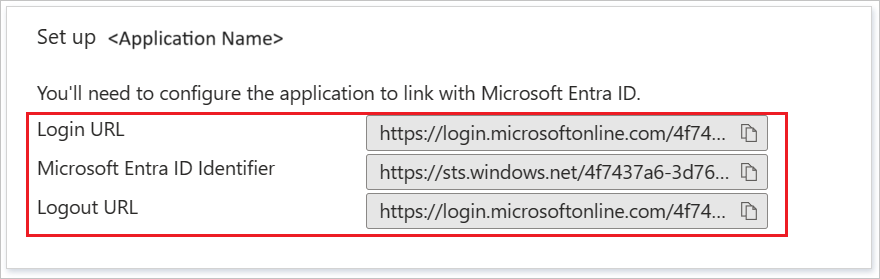

Na seção Configurar AppBlade, copie o(s) URL(s) apropriado(s) de acordo com sua necessidade.

a. Iniciar Sessão no URL

b. Identificador Microsoft Entra

c. URL de fim de sessão

Configurar o logon único do AppBlade

Para configurar o logon único no lado do AppBlade, você precisa enviar o XML de metadados de federação baixado e as URLs copiadas apropriadas da configuração do aplicativo para a equipe de suporte do AppBlade. Além disso, peça-lhes para configurar o URL do Emissor SSO como https://appblade.com/saml. Essa configuração é necessária para que o logon único funcione.

Criar um usuário de teste do Microsoft Entra

O objetivo desta seção é criar um usuário de teste chamado Brenda Fernandes.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Usuário.

- Navegue até Identidade>de usuários Todos os usuários.>

- Selecione Novo usuário Criar novo usuário>, na parte superior da tela.

- Nas propriedades do usuário , siga estas etapas:

- No campo Nome para exibição , digite

B.Simon. - No campo Nome principal do usuário, digite o username@companydomain.extensionarquivo . Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e anote o valor exibido na caixa Senha .

- Selecione Rever + criar.

- No campo Nome para exibição , digite

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você habilita Brenda Fernandes a usar o logon único do Azure concedendo acesso ao AppBlade.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Identity>Applications>Enterprise applications>AppBlade.

Na lista de aplicativos, selecione AppBlade.

Na página de visão geral do aplicativo, selecione Usuários e grupos.

Selecione Adicionar usuário/grupo e, em seguida, selecione Usuários e grupos na caixa de diálogo Adicionar atribuição .

- Na caixa de diálogo Usuários e grupos, selecione B.Simon na lista Usuários e clique no botão Selecionar na parte inferior da tela.

- Se você estiver esperando que uma função seja atribuída aos usuários, poderá selecioná-la na lista suspensa Selecionar uma função . Se nenhuma função tiver sido configurada para este aplicativo, você verá a função "Acesso padrão" selecionada.

- Na caixa de diálogo Adicionar atribuição, clique no botão Atribuir.

Criar usuário de teste do AppBlade

O objetivo desta seção é criar um usuário chamado Brenda Fernandes no AppBlade. O AppBlade suporta provisionamento just-in-time, que por padrão está habilitado. Verifique se o nome de domínio está configurado com o AppBlade para provisionamento de usuário. Depois disso, apenas o provisionamento de usuário just-in-time funciona.

Se o usuário tiver um endereço de e-mail terminando com o domínio configurado pelo AppBlade para sua conta, o usuário ingressará automaticamente na conta como membro com o nível de permissão especificado, que é um dos "Básicos" (um usuário básico que só pode instalar aplicativos), "Membro da equipe" (um usuário que pode carregar novas versões do aplicativo e gerenciar projetos), ou "Administrador" (privilégios completos de administrador para a conta). Normalmente, alguém escolheria Basic e, em seguida, promoveria os usuários manualmente por meio de um login de administrador (o AppBlade precisa configurar um login de administrador baseado em e-mail com antecedência ou promover um usuário em nome do cliente após o login).

Não há nenhum item de ação para você nesta seção. Um novo usuário é criado durante uma tentativa de acessar o AppBlade, caso ele ainda não exista.

Nota

Se você precisar criar um usuário manualmente, entre em contato com a equipe de suporte do AppBlade.

Testar o início de sessão único

Nesta seção, você testa sua configuração de logon único do Microsoft Entra usando o Painel de Acesso.

Ao clicar no bloco AppBlade no Painel de Acesso, você deve entrar automaticamente no AppBlade para o qual configurou o SSO. Para obter mais informações sobre o Painel de Acesso, consulte Introdução ao Painel de Acesso.