Microsoft Entra Connect: Configurar permissões de conta do AD DS Connector

O módulo do PowerShell nomeado ADSyncConfig.psm1 foi introduzido com a compilação 1.1.880.0 (lançada em agosto de 2018) que inclui uma coleção de cmdlets para ajudá-lo a configurar as permissões corretas do Ative Directory para sua implantação do Microsoft Entra Connect.

Descrição geral

Os cmdlets a seguir do PowerShell podem ser usados para configurar as permissões do Active Directory da conta do conector do AD DS, para cada funcionalidade que selecionar para habilitar no Microsoft Entra Connect. Para evitar problemas, você deve preparar as permissões do Ative Directory com antecedência sempre que quiser instalar o Microsoft Entra Connect usando uma conta de domínio personalizada para se conectar à sua floresta. Este módulo ADSyncConfig também pode ser usado para configurar permissões após a implantação do Microsoft Entra Connect.

Para a instalação do Microsoft Entra Connect Express, uma conta gerada automaticamente (MSOL_nnnnnnnnnn) é criada no Ative Directory com toda a permissão necessária. Você não precisa usar este módulo ADSyncConfig, a menos que tenha bloqueado a herança de permissões em unidades organizacionais ou em objetos específicos do Ative Directory que deseja sincronizar com o ID do Microsoft Entra.

Resumo das permissões

A tabela a seguir fornece um resumo das permissões necessárias em objetos do AD:

| Caraterística | Permissões |

|---|---|

| Funcionalidade ms-DS-ConsistencyGuid | Permissões de leitura e gravação para o atributo ms-DS-ConsistencyGuid documentado em Conceitos de Design - Usando ms-DS-ConsistencyGuid como âncora de origem. |

| Sincronização do hash de palavras-passe | |

| Implementação híbrida do Exchange | Permissões de Leitura e Gravação para os atributos documentados no write-back híbrido do Exchange para usuários, grupos e contatos. |

| Pasta Pública de Correio do Exchange | Permissões de leitura nas pastas públicas para os atributos documentados em Pasta Pública de Correio do Exchange. |

| Repetição de escrita de palavras-passe | Permissões de leitura e escrita para os atributos documentados em Introdução à gestão de palavras-passe para utilizadores. |

| Repetição de escrita do dispositivo | Permissões de leitura e gravação para objetos e contentores de dispositivos documentados em escrita de retorno do dispositivo. |

| Sincronização de grupo | Leia, crie, atualize e exclua objetos de grupo para grupos sincronizados do Office 365. |

Usando o módulo ADSyncConfig PowerShell

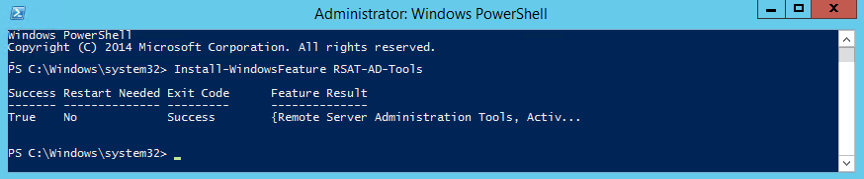

O módulo ADSyncConfig requer as Ferramentas de Administração de Servidor Remoto (RSAT) para AD DS , uma vez que depende do módulo e das ferramentas do PowerShell do AD DS. Para instalar o RSAT para AD DS, abra uma janela do Windows PowerShell com 'Executar como administrador' e execute:

Install-WindowsFeature "RSAT-AD-Tools"

Nota

Você também pode copiar o arquivo C:\Program Files\Microsoft Entra Connect\AdSyncConfig\ADSyncConfig.psm1 para um controlador de domínio que já tenha o RSAT para AD DS instalado e usar este módulo do PowerShell a partir daí. Lembre-se de que alguns dos cmdlets só podem ser executados no computador que hospeda o Microsoft Entra Connect.

Para começar a usar o ADSyncConfig, você precisa carregar o módulo em uma janela do Windows PowerShell:

Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1"

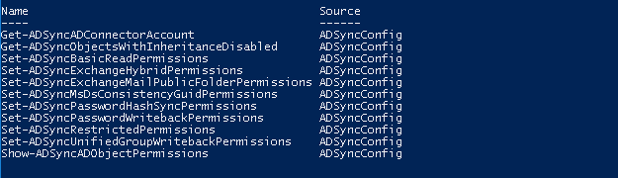

Para verificar todos os cmdlets incluídos neste módulo, digite:

Get-Command -Module AdSyncConfig

Cada cmdlet tem os mesmos parâmetros para inserir a Conta do Conector do AD DS e um switch AdminSDHolder. Para especificar sua Conta do Conector do AD DS, você pode fornecer o nome e o domínio da conta ou apenas o Nome Distinto (DN) da conta,

Por exemplo:

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountName <ADAccountName> -ADConnectorAccountDomain <ADDomainName>

Ou;

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountDN <ADAccountDN>

Certifique-se de substituir <ADAccountName>, <ADDomainName> e <ADAccountDN> pelos valores apropriados para o seu ambiente.

Caso você queira modificar as permissões no contêiner AdminSDHolder, use a opção -IncludeAdminSdHolders. Isso não é recomendado.

Por padrão, todos os cmdlets de configuração de permissões tentam definir permissões do AD DS na raiz de cada domínio na floresta, o que significa que o utilizador que executa a sessão do PowerShell requer privilégios de Administrador de Domínio em cada domínio da floresta. Devido a esse requisito, é recomendável usar um administrador corporativo da raiz da floresta. Se sua implantação do Microsoft Entra Connect tiver vários Conectores AD DS, será necessário executar o mesmo cmdlet em cada floresta que tenha um Conector AD DS.

Você também pode definir permissões em um objeto específico de UO ou AD DS usando o parâmetro -ADobjectDN seguido pelo DN do objeto de destino onde deseja definir permissões. Ao usar um ADobjectDN de destino, o cmdlet define permissões somente nesse objeto e não na raiz do domínio ou no contêiner AdminSDHolder. Esse parâmetro pode ser útil quando você tem determinadas UOs ou objetos do AD DS com herança de permissão desabilitada (consulte Localizar objetos do AD DS com herança de permissão desabilitada)

As exceções a esses parâmetros comuns são o cmdlet Set-ADSyncRestrictedPermissions, que é usado para definir as permissões na própria Conta do Conector do AD DS, e o cmdlet Set-ADSyncPasswordHashSyncPermissions, já que as permissões necessárias para a Sincronização de Hash de Senha são definidas apenas na raiz do domínio, portanto, esse cmdlet não inclui os parâmetros -ObjectDN ou -IncludeAdminSdHolders.

Determinar sua conta do AD DS Connector

Caso o Microsoft Entra Connect já esteja instalado e você queira verificar qual é a Conta do Conector AD DS atualmente em uso pelo Microsoft Entra Connect, você pode executar o cmdlet:

Get-ADSyncADConnectorAccount

Localizar objetos do AD DS com a herança de permissão desativada

Caso queira verificar se há algum objeto do AD DS com a herança de permissão desabilitada, você pode executar:

Get-ADSyncObjectsWithInheritanceDisabled -SearchBase '<DistinguishedName>'

Por padrão, esse cmdlet procura apenas UOs com herança desabilitada, mas você pode especificar outras classes de objeto do AD DS em -ObjectClass parâmetro ou usar '*' para todas as classes de objeto, da seguinte maneira:

Get-ADSyncObjectsWithInheritanceDisabled -SearchBase '<DistinguishedName>' -ObjectClass *

Exibir permissões do AD DS de um objeto

Você pode usar o cmdlet a seguir para exibir a lista de permissões atualmente definidas em um objeto do Ative Directory fornecendo seu DistinguishedName:

Show-ADSyncADObjectPermissions -ADobjectDN '<DistinguishedName>'

Configurar as Permissões da Conta do Conector do AD DS

Configurar permissões básicas somente leitura

Para definir permissões básicas somente leitura para a conta do Conector AD DS quando não estiver usando nenhum recurso do Microsoft Entra Connect, execute:

Set-ADSyncBasicReadPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

Ou;

Set-ADSyncBasicReadPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Este cmdlet define as seguintes permissões:

| Tipo | Nome | Acesso | Aplicável a |

|---|---|---|---|

| Permitir | Contas de Conector do Active Directory Domain Services (AD DS) | Ler todos os imóveis | Objetos de dispositivo descendentes |

| Permitir | Conta do Conector do AD DS | Ler todos os imóveis | Descendentes dos objetos InetOrgPerson |

| Permitir | Conta do Conector AD DS | Ler todos os imóveis | Objetos de computador descendentes |

| Permitir | Conta do Conector do AD DS | Ler todos os imóveis | Objetos descendentes de entidades de segurança estrangeira |

| Permitir | Conta do Conector do AD DS | Ler todos os imóveis | Objetos do Grupo Descendente |

| Permitir | Conta de Conector do AD DS | Ler todos os imóveis | Objetos de usuário descendente |

| Permitir | Conta do Conector do AD DS | Ler todos os imóveis | Objetos de contato descendentes |

| Permitir | Conta de Conector AD DS | Replicando alterações de diretório | Somente este objeto (raiz do domínio) |

Configurar permissões do MS-DS-Consistency-Guid

Para definir permissões para a conta do Conector AD DS ao usar o atributo ms-Ds-Consistency-Guid como âncora de origem (também conhecida como opção "Permitir que o Azure gerencie a âncora de origem para mim"), execute:

Set-ADSyncMsDsConsistencyGuidPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

Ou;

Set-ADSyncMsDsConsistencyGuidPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Este cmdlet define as seguintes permissões:

| Tipo | Nome | Acesso | Aplica-se a: |

|---|---|---|---|

| Permitir | Conta do Conector do AD DS | Propriedade Leitura/Gravação | Objetos de usuário descendente |

Permissões para a Sincronização do Hash de Palavras-passe

Para definir permissões para a conta do Conector do AD DS ao usar Sincronização de Hash de Passwords, execute:

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [<CommonParameters>]

Ou;

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountDN <String> [<CommonParameters>]

Este cmdlet define as seguintes permissões:

| Tipo | Nome | Acesso | Aplica-se a |

|---|---|---|---|

| Permitir | Conta do Conector do AD DS | Replicando alterações de diretório | Somente este objeto (raiz do domínio) |

| Permitir | Conta do Conector do AD DS | Replicando alterações de diretório todas | Somente este objeto (raiz do domínio) |

Permissões para write-back de senha

Para definir permissões para a conta do Conector AD DS ao usar a Escrita de Senha Reversa, execute:

Set-ADSyncPasswordWritebackPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

Ou;

Set-ADSyncPasswordWritebackPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Este cmdlet define as seguintes permissões:

| Tipo | Nome | Acesso | Aplica-se a |

|---|---|---|---|

| Permitir | Conta do Conector do AD DS | Redefinir Palavra-passe | Objetos de usuário descendente |

| Permitir | Conta do Conector do AD DS | Escrever propriedade tempo de bloqueio | Objetos de usuário descendente |

| Permitir | Conta do Conector do AD DS | Propriedade Escrever pwdLastSet | Objetos de usuário descendente |

Permissões para write-back de grupo

Para definir permissões para a conta do Conector do AD DS ao usar o Group Writeback, execute:

Set-ADSyncUnifiedGroupWritebackPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

Ou;

Set-ADSyncUnifiedGroupWritebackPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Este cmdlet define as seguintes permissões:

| Tipo | Nome | Acesso | Aplica-se a |

|---|---|---|---|

| Permitir | Conta do Conector do AD DS | Leitura/Escrita Genérica | Todos os atributos do grupo do tipo de objeto e dos subobjetos |

| Permitir | Conta de Conector do AD DS | Criar/Eliminar objeto filho | Todos os atributos de objeto do tipo grupo e subobjetos |

| Permitir | Conta do Conector do AD DS | Eliminar/Excluir objetos da árvore | Todos os atributos do tipo de objeto grupo e subobjetos |

Permissões para implantação híbrida do Exchange

Para definir permissões para a conta do Conector AD DS ao usar a implantação híbrida do Exchange, execute:

Set-ADSyncExchangeHybridPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

Ou;

Set-ADSyncExchangeHybridPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Este cmdlet define as seguintes permissões:

| Tipo | Nome | Acesso | Aplica-se a |

|---|---|---|---|

| Permitir | Conta do Conector do AD DS | Ler/gravar todas as propriedades | Objetos de usuário descendente |

| Permitir | Conta do Conector do AD DS | Ler/gravar todas as propriedades | Descendentes de objetos InetOrgPerson |

| Permitir | Conta do Conector do AD DS | Ler/gravar todas as propriedades | Objetos do Grupo Descendente |

| Permitir | Conta do Conector do AD DS | Ler/gravar todas as propriedades | Objetos de contato descendentes |

Permissões para pastas públicas de email do Exchange

Para definir permissões para a conta do Conector AD DS ao usar o recurso Pastas Públicas de Email do Exchange, execute:

Set-ADSyncExchangeMailPublicFolderPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

Ou;

Set-ADSyncExchangeMailPublicFolderPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Este cmdlet define as seguintes permissões:

| Tipo | Nome | Acesso | Aplica-se A |

|---|---|---|---|

| Permitir | Conta do Conector do AD DS | Ler todos os imóveis | Objetos Descendant PublicFolder |

Restringir permissões na conta do AD DS Connector

Esse script do PowerShell restringe as permissões para a Conta do AD Connector fornecida como um parâmetro. Restringir as permissões envolve as seguintes etapas:

Desativar herança no objeto especificado

Remova todas as ACEs no objeto específico, exceto as ACEs específicas para SELF, pois queremos manter as permissões padrão intactas quando se trata de SELF.

O parâmetro

-ADConnectorAccountDNé a conta do AD cujas permissões precisam ser reforçadas. Normalmente, essa é a conta de domínio MSOL_nnnnnnnnnnnn configurada no Conector AD DS (consulte Determinar sua conta do Conector AD DS). O parâmetro-Credentialé necessário para especificar a conta de Administrador que tem os privilégios necessários para restringir as permissões do Ative Directory no objeto AD de destino (essa conta deve ser diferente da conta ADConnectorAccountDN). Normalmente, trata-se do Administrador de Empresa ou de Domínio.

Set-ADSyncRestrictedPermissions [-ADConnectorAccountDN] <String> [-Credential] <PSCredential> [-DisableCredentialValidation] [-WhatIf] [-Confirm] [<CommonParameters>]

Por Exemplo:

$credential = Get-Credential

Set-ADSyncRestrictedPermissions -ADConnectorAccountDN 'CN=ADConnectorAccount,OU=Users,DC=Contoso,DC=com' -Credential $credential

Este cmdlet define as seguintes permissões:

| Tipo | Nome | Acesso | Aplicável a |

|---|---|---|---|

| Permitir | SISTEMA | Controlo Total | Este objeto |

| Permitir | Administradores da Empresa | Controlo Total | Este objeto |

| Permitir | Administradores do Domínio | Controlo Total | Este objeto |

| Permitir | Administradores | Controlo Total | Este objeto |

| Permitir | Controladores de domínio empresariais | Conteúdo da lista | Este objeto |

| Permitir | Controladores de domínio empresariais | Ler todos os imóveis | Este objeto |

| Permitir | Controladores de domínio empresariais | Permissões de leitura | Este objeto |

| Permitir | Utilizadores Autenticados | Conteúdo da lista | Este objeto |

| Permitir | Utilizadores Autenticados | Ler todos os imóveis | Este objeto |

| Permitir | Utilizadores Autenticados | Permissões de leitura | Este objeto |