Compreender o esquema do Microsoft Entra

Um objeto no Microsoft Entra ID, como qualquer diretório, é uma construção de dados programáticos de alto nível que representa coisas como usuários, grupos e contatos. Ao criar um novo usuário ou contato no Microsoft Entra ID, você está criando uma nova instância desse objeto. Essas instâncias podem ser diferenciadas com base em suas propriedades.

As propriedades no Microsoft Entra ID são os elementos responsáveis por armazenar informações sobre uma instância de um objeto no Microsoft Entra ID.

O esquema do Microsoft Entra define as regras para as quais as propriedades podem ser usadas em uma entrada, os tipos de valores que essas propriedades podem ter e como os usuários podem interagir com esses valores.

O Microsoft Entra ID tem dois tipos de propriedades:

- Propriedades internas: propriedades predefinidas pelo esquema do Microsoft Entra. Essas propriedades fornecem usos diferentes e podem ou não estar acessíveis.

- Extensões de diretório: Propriedades fornecidas para que você possa personalizar o Microsoft Entra ID para seu próprio uso. Por exemplo, se você estendeu seu Ative Directory local com um determinado atributo e deseja fluir esse atributo, você pode usar uma das propriedades personalizadas fornecidas.

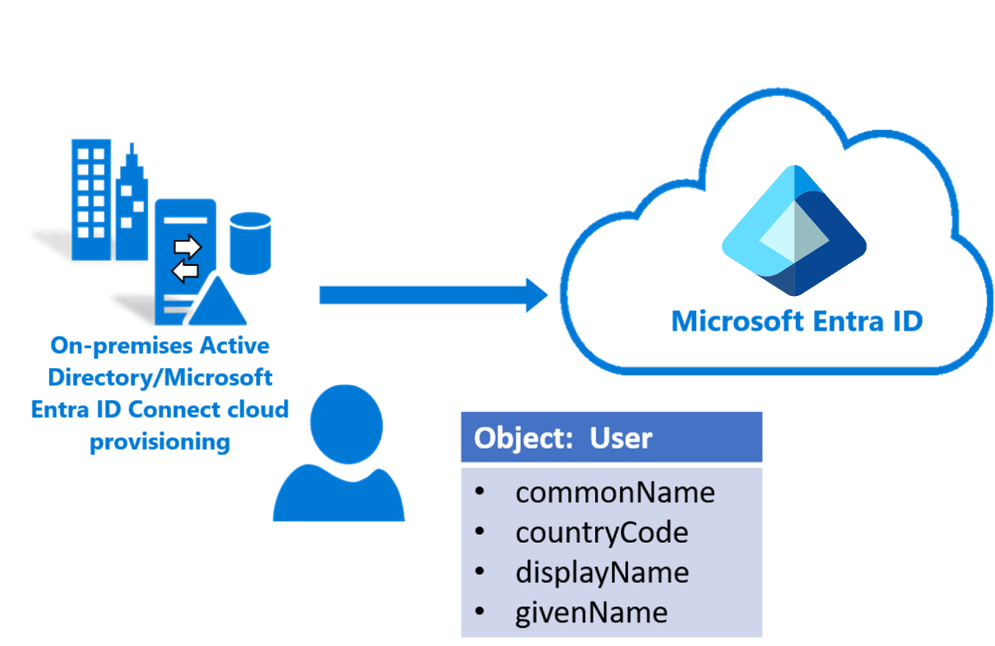

Cada configuração de sincronização na nuvem inclui um esquema de sincronização. Esse esquema de sincronização define quais objetos serão sincronizados e como eles serão sincronizados.

Atributos e expressões

Quando um objeto como um usuário é provisionado para o Microsoft Entra ID, uma nova instância do objeto de usuário é criada. Essa criação inclui as propriedades desse objeto, que também são conhecidas como atributos. Inicialmente, o objeto recém-criado tem seus atributos definidos como valores que são determinados pelas regras de sincronização. Esses atributos são mantidos atualizados por meio do agente de provisionamento em nuvem.

Por exemplo, um usuário pode fazer parte de um departamento de Marketing. O atributo de departamento do Microsoft Entra é inicialmente criado quando eles são provisionados e o valor é definido como Marketing. Seis meses depois, se eles mudarem para Vendas, o atributo do departamento do Ative Directory local será alterado para Vendas. Essa alteração é sincronizada com a ID do Microsoft Entra e é refletida em seu objeto de usuário do Microsoft Entra.

A sincronização de atributos pode ser direta, onde o valor na ID do Microsoft Entra é definido diretamente como o valor do atributo local. Ou, uma expressão programática pode manipular a sincronização. Uma expressão programática é necessária nos casos em que alguma lógica ou determinação deve ser feita para preencher o valor.

Por exemplo, se você tivesse o atributo mail "john.smith@contoso.com" e precisasse remover a parte "@contoso.com" e fluir apenas o valor "john.smith", você usaria algo assim:

Replace([mail], "@contoso.com", , ,"", ,)

Amostra de entrada/saída:

- INPUT (correio): "john.smith@contoso.com"

- SAÍDA: "john.smith"

Para obter mais informações sobre como escrever expressões personalizadas e a sintaxe, consulte Escrevendo expressões para mapeamentos de atributos no Microsoft Entra ID.

A tabela a seguir lista atributos comuns e como eles são sincronizados com o Microsoft Entra ID.

| Active Directory no local | Tipo de mapeamento | Microsoft Entra ID |

|---|---|---|

| CN | Direct | nome comum |

| Código do país | Direct | Código do país |

| displayName | Direct | displayName |

| givenName | Expression | givenName |

| objectGUID | Direct | sourceAnchorBinary |

| userPrincipalName | Direct | userPrincipalName |

| endereçoproxy: | Direct | Endereço Proxy |

Exibir o esquema de sincronização

Aviso

A configuração de sincronização na nuvem cria uma entidade de serviço. A entidade de serviço é visível no centro de administração do Microsoft Entra. Você não deve modificar os mapeamentos de atributos usando a experiência da entidade de serviço no centro de administração do Microsoft Entra. Esta ação não é suportada.

Para exibir o esquema de sincronização de configuração de sincronização de sincronização na nuvem e verificá-lo, siga estas etapas.

Vá para o Graph Explorer.

Inicie sessão com a sua conta de Administrador Global.

À esquerda, selecione modificar permissões e verifique se Directory.ReadWrite.All é Consented.

Execute a consulta

https://graph.microsoft.com/beta/serviceprincipals/?$filter=startswith(DisplayName, ‘{sync config name}’). Essa consulta retorna uma lista filtrada de entidades de serviço. Isso também pode ser adquirido por meio do nó Registro de aplicativo em Microsoft Entra ID.Localize

"appDisplayName": "Active Directory to Azure Active Directory Provisioning"e anote o valor de"id"."value": [ { "id": "00d41b14-7958-45ad-9d75-d52fa29e02a1", "deletedDateTime": null, "accountEnabled": true, "appDisplayName": "Active Directory to Azure Active Directory Provisioning", "appId": "00001111-aaaa-2222-bbbb-3333cccc4444", "applicationTemplateId": null, "appOwnerOrganizationId": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee", "appRoleAssignmentRequired": false, "displayName": "Active Directory to Azure Active Directory Provisioning", "errorUrl": null, "homepage": "https://account.activedirectory.windowsazure.com:444/applications/default.aspx?metadata=AD2AADProvisioning|ISV9.1|primary|z", "loginUrl": null, "logoutUrl": null, "notificationEmailAddresses": [], "preferredSingleSignOnMode": null, "preferredTokenSigningKeyEndDateTime": null, "preferredTokenSigningKeyThumbprint": null, "publisherName": "Active Directory Application Registry", "replyUrls": [], "samlMetadataUrl": null, "samlSingleSignOnSettings": null, "servicePrincipalNames": [ "http://adapplicationregistry.onmicrosoft.com/adprovisioningtoaad/primary", "1a4721b3-e57f-4451-ae87-ef078703ec94" ], "signInAudience": "AzureADMultipleOrgs", "tags": [ "WindowsAzureActiveDirectoryIntegratedApp" ], "addIns": [], "api": { "resourceSpecificApplicationPermissions": [] }, "appRoles": [ { "allowedMemberTypes": [ "User" ], "description": "msiam_access", "displayName": "msiam_access", "id": "a0326856-1f51-4311-8ae7-a034d168eedf", "isEnabled": true, "origin": "Application", "value": null } ], "info": { "termsOfServiceUrl": null, "supportUrl": null, "privacyStatementUrl": null, "marketingUrl": null, "logoUrl": null }, "keyCredentials": [], "publishedPermissionScopes": [ { "adminConsentDescription": "Allow the application to access Active Directory to Azure Active Directory Provisioning on behalf of the signed-in user.", "adminConsentDisplayName": "Access Active Directory to Azure Active Directory Provisioning", "id": "d40ed463-646c-4efe-bb3e-3fa7d0006688", "isEnabled": true, "type": "User", "userConsentDescription": "Allow the application to access Active Directory to Azure Active Directory Provisioning on your behalf.", "userConsentDisplayName": "Access Active Directory to Azure Active Directory Provisioning", "value": "user_impersonation" } ], "passwordCredentials": [] },Substitua

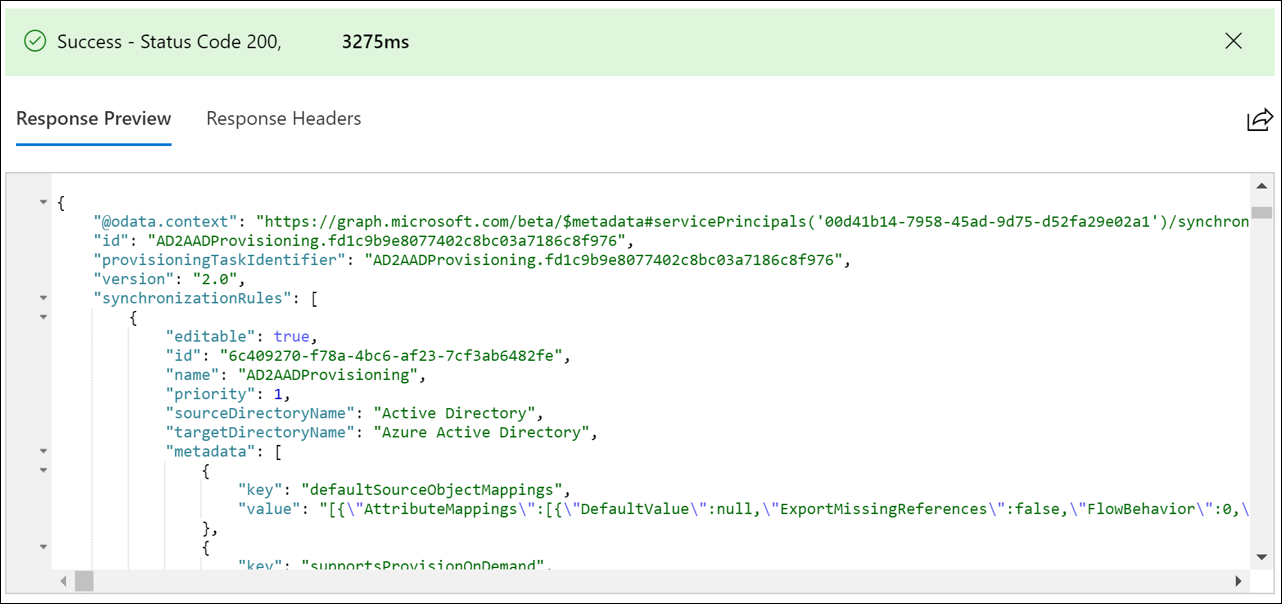

{Service Principal id}pelo seu valor e execute a consultahttps://graph.microsoft.com/beta/serviceprincipals/{Service Principal id}/synchronization/jobs/.Localize

"id": "AD2AADProvisioning.fd1c9b9e8077402c8bc03a7186c8f976"e anote o valor de"id".{ "id": "AD2AADProvisioning.fd1c9b9e8077402c8bc03a7186c8f976", "templateId": "AD2AADProvisioning", "schedule": { "expiration": null, "interval": "PT2M", "state": "Active" }, "status": { "countSuccessiveCompleteFailures": 0, "escrowsPruned": false, "code": "Active", "lastSuccessfulExecutionWithExports": null, "quarantine": null, "steadyStateFirstAchievedTime": "2019-11-08T15:48:05.7360238Z", "steadyStateLastAchievedTime": "2019-11-20T16:17:24.7957721Z", "troubleshootingUrl": "", "lastExecution": { "activityIdentifier": "2dea06a7-2960-420d-931e-f6c807ebda24", "countEntitled": 0, "countEntitledForProvisioning": 0, "countEscrowed": 15, "countEscrowedRaw": 15, "countExported": 0, "countExports": 0, "countImported": 0, "countImportedDeltas": 0, "countImportedReferenceDeltas": 0, "state": "Succeeded", "error": null, "timeBegan": "2019-11-20T16:15:21.116098Z", "timeEnded": "2019-11-20T16:17:24.7488681Z" }, "lastSuccessfulExecution": { "activityIdentifier": null, "countEntitled": 0, "countEntitledForProvisioning": 0, "countEscrowed": 0, "countEscrowedRaw": 0, "countExported": 5, "countExports": 0, "countImported": 0, "countImportedDeltas": 0, "countImportedReferenceDeltas": 0, "state": "Succeeded", "error": null, "timeBegan": "0001-01-01T00:00:00Z", "timeEnded": "2019-11-20T14:09:46.8855027Z" }, "progress": [], "synchronizedEntryCountByType": [ { "key": "group to Group", "value": 33 }, { "key": "user to User", "value": 3 } ] }, "synchronizationJobSettings": [ { "name": "Domain", "value": "{\"DomainFQDN\":\"contoso.com\",\"DomainNetBios\":\"CONTOSO\",\"ForestFQDN\":\"contoso.com\",\"ForestNetBios\":\"CONTOSO\"}" }, { "name": "DomainFQDN", "value": "contoso.com" }, { "name": "DomainNetBios", "value": "CONTOSO" }, { "name": "ForestFQDN", "value": "contoso.com" }, { "name": "ForestNetBios", "value": "CONTOSO" }, { "name": "QuarantineTooManyDeletesThreshold", "value": "500" } ] }Agora execute a consulta

https://graph.microsoft.com/beta/serviceprincipals/{Service Principal Id}/synchronization/jobs/{AD2AAD Provisioning id}/schema.Substitua

{Service Principal Id}e{AD2ADD Provisioning Id}pelos seus valores.Esta consulta retorna o esquema de sincronização.