Controlos personalizados (pré-visualização)

Os controles personalizados são um recurso de visualização do ID do Microsoft Entra. Ao usar controles personalizados, seus usuários são redirecionados para um serviço compatível para satisfazer os requisitos de autenticação fora do Microsoft Entra ID. Para satisfazer esse controle, o navegador de um usuário é redirecionado para o serviço externo, executa qualquer autenticação necessária e, em seguida, é redirecionado de volta para o Microsoft Entra ID. O Microsoft Entra ID verifica a resposta e, se o usuário foi autenticado ou validado com êxito, o usuário continua no fluxo de Acesso Condicional.

Nota

Como Nitika Gupta mencionou em sua postagem no blog Visualização pública: Métodos de autenticação externa no Microsoft Entra ID:

... Os métodos de autenticação externa são a substituição de controles personalizados e fornecem vários benefícios em relação à abordagem de controles personalizados. Estes são, entre outros:

- Integração de métodos de autenticação externa, que usa padrões do setor e suporta um modelo aberto

- Os métodos de autenticação externa são gerenciados da mesma forma que os métodos Entra

- Os métodos de autenticação externa são suportados para uma ampla gama de casos de uso do Entra ID (incluindo ativação PIM)

Para obter mais informações, consulte o artigo Gerenciar um método de autenticação externa no Microsoft Entra ID (Visualização).

Criando controles personalizados

Atenção

Os controles personalizados não podem ser usados com:

- Automação do Microsoft Entra ID Protection que requer autenticação multifator

- Redefinição de senha de autoatendimento (SSPR) do Microsoft Entra

- Satisfazendo os requisitos de solicitação de autenticação multifator

- Controlos de frequência de início de sessão

- Gerenciador de Identidades Privilegiadas (PIM)

- Inscrição de dispositivo do Intune

- Relações de confiança entre locatários

- Associando dispositivos ao Microsoft Entra ID.

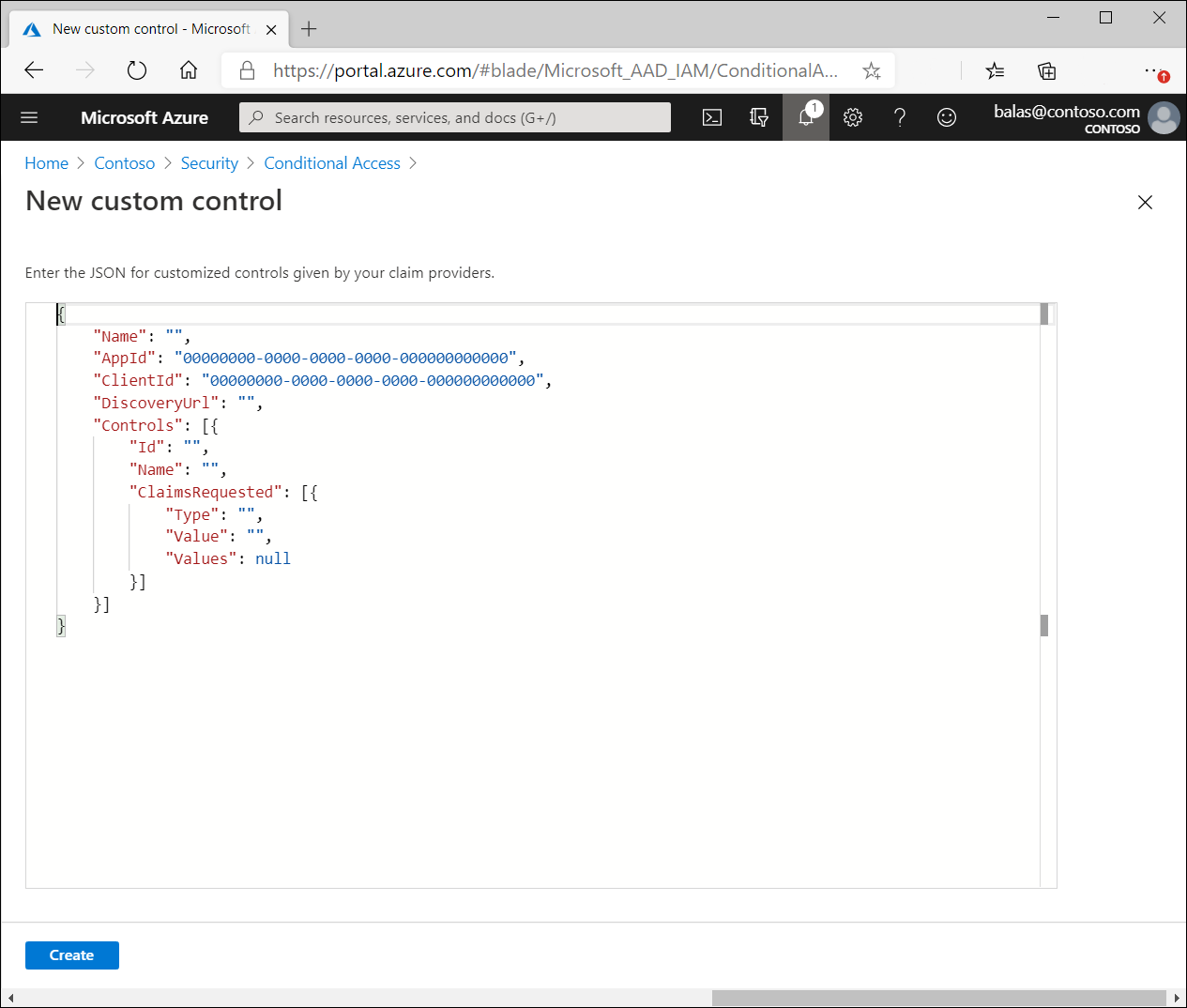

Os Controles Personalizados funcionam com um conjunto limitado de provedores de autenticação aprovados. Para criar um controle personalizado, você deve primeiro entrar em contato com o provedor que deseja utilizar. Cada fornecedor que não seja da Microsoft tem o seu próprio processo e requisitos para se inscrever, subscrever ou de outra forma tornar-se parte do serviço e para indicar que pretende integrar-se com o Acesso Condicional. Nesse ponto, o provedor fornece um bloco de dados no formato JSON. Esses dados permitem que o provedor e o Acesso Condicional trabalhem juntos para seu locatário, criam o novo controle e definem como o Acesso Condicional pode saber se seus usuários realizaram a verificação com êxito com o provedor.

Copie os dados JSON e cole-os na caixa de texto relacionada. Não faça nenhuma alteração no JSON, a menos que você entenda explicitamente a alteração que está fazendo. Fazer qualquer alteração pode quebrar a conexão entre o provedor e a Microsoft e, potencialmente, bloquear você e seus usuários fora de suas contas.

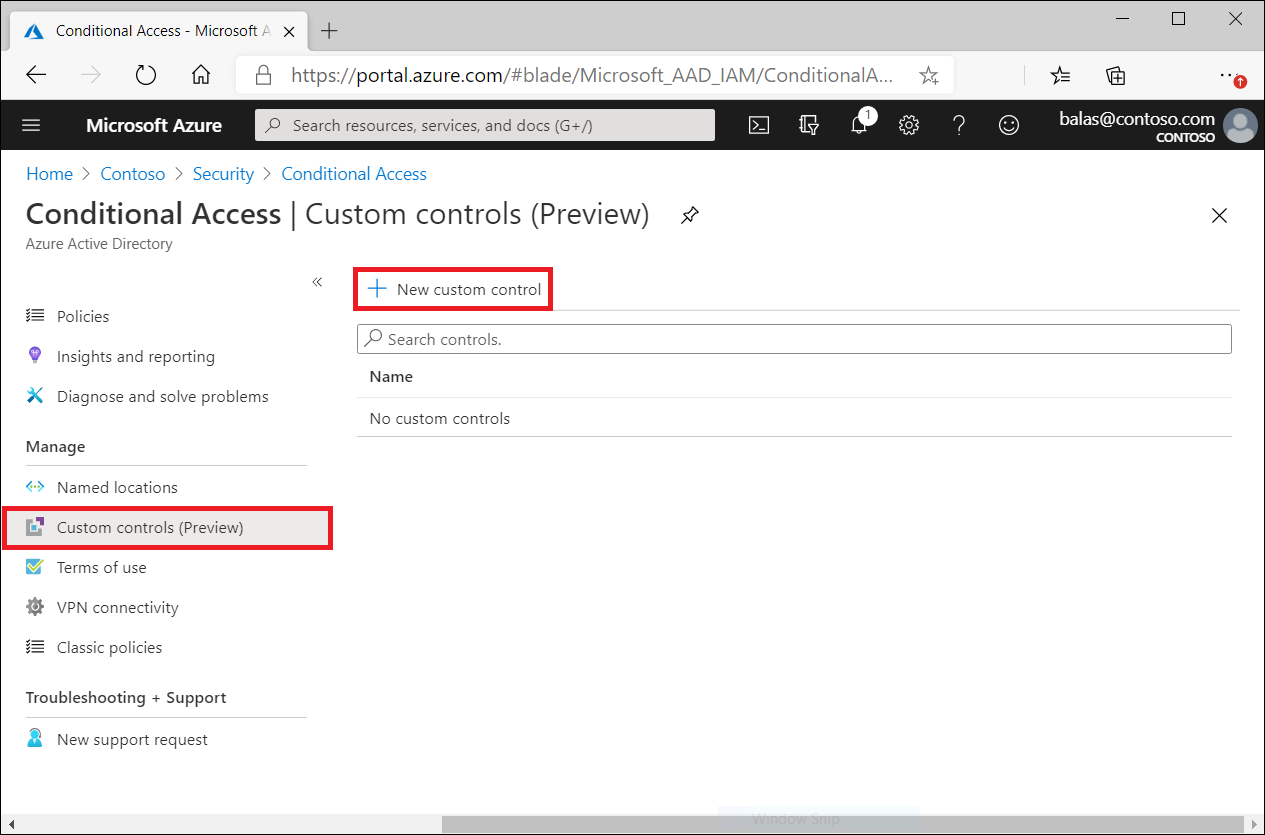

A opção para criar um controle personalizado está na seção Gerenciar da página Acesso Condicional.

Clicar em Novo controle personalizado abre uma folha com uma caixa de texto para os dados JSON do seu controle.

Excluindo controles personalizados

Para excluir um controle personalizado, você deve primeiro garantir que ele não esteja sendo usado em nenhuma política de Acesso Condicional. Uma vez concluído:

- Ir para a lista Controlos personalizados

- Selecione

- Selecione Eliminar.

Editando controles personalizados

Para editar um controle personalizado, você deve excluir o controle atual e criar um novo controle com as informações atualizadas.

Limitações conhecidas

Os controles personalizados não podem ser usados com a automação do Microsoft Entra ID Protection que exige autenticação multifator do Microsoft Entra, redefinição de senha de autoatendimento (SSPR) do Microsoft Entra, atendendo aos requisitos de declaração de autenticação multifator, com controles de frequência de entrada, para elevar funções no Privileged Identity Manager (PIM), como parte do registro de dispositivo do Intune, para relações de confiança entre locatários ou ao unir dispositivos ao Microsoft Entra ID.