Habilitar a Proteção por Senha do Microsoft Entra local

Os usuários geralmente criam senhas que usam palavras locais comuns, como escola, equipe esportiva ou pessoa famosa. Essas senhas são fáceis de adivinhar e fracas contra ataques baseados em dicionários. Para impor senhas fortes em sua organização, o Microsoft Entra Password Protection fornece uma lista global e personalizada de senhas proibidas. Uma solicitação de alteração de senha falhará se houver uma correspondência nessas listas de senhas proibidas.

Para proteger o seu ambiente local dos Serviços de Domínio Active Directory (AD DS), pode instalar e configurar a Proteção por Senha do Microsoft Entra para funcionar com o seu DC local. Este artigo mostra como habilitar a Proteção por Senha do Microsoft Entra para seu ambiente local.

Para obter mais informações sobre como a Proteção por Senha do Microsoft Entra funciona em um ambiente local, consulte Como impor a Proteção por Senha do Microsoft Entra para o Ative Directory do Windows Server.

Antes de começar

Este artigo mostra como habilitar a Proteção por Senha do Microsoft Entra para seu ambiente local. Antes de concluir este artigo, instale e registe o serviço proxy de Proteção de Palavra-passe do Microsoft Entra e os agentes do controlador de domínio no seu ambiente AD DS local.

Habilitar a proteção por senha local

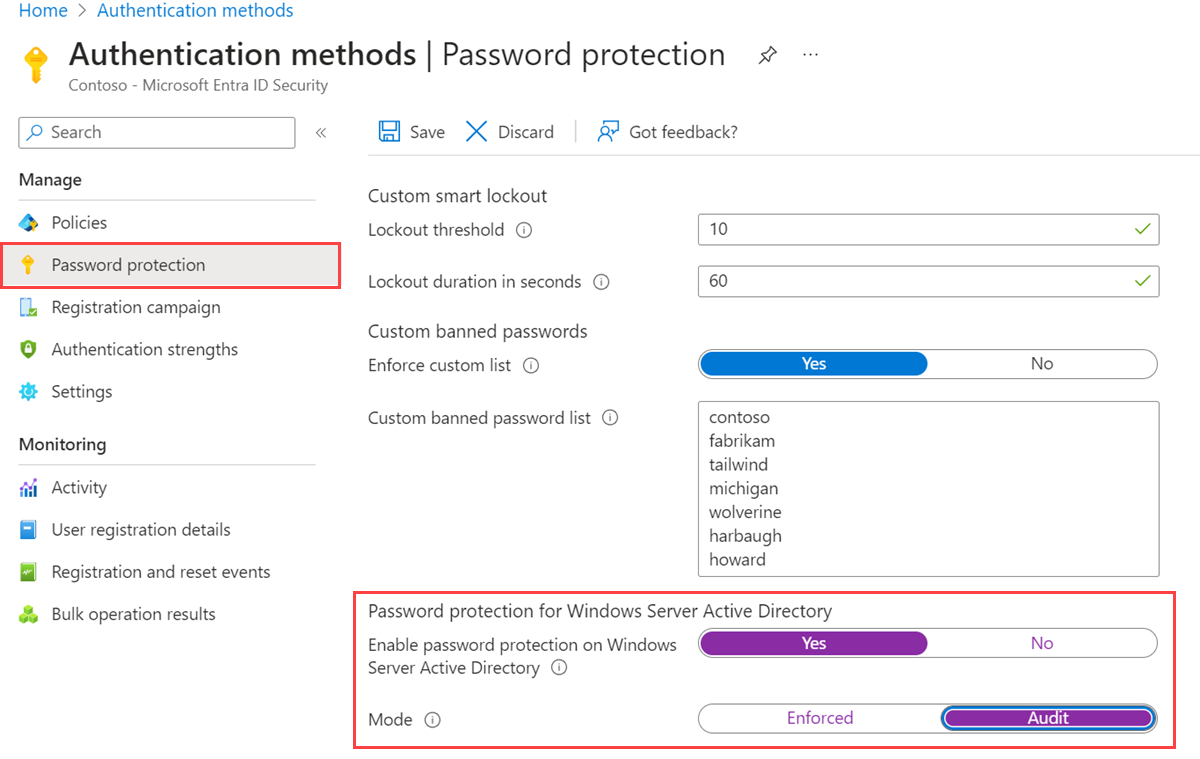

Entre no centro de administração do Microsoft Entra como pelo menos Administrador de Autenticação .

Navegue até Proteção>métodos de Autenticação>Proteção por senha.

Defina a opção de Habilitar proteção por senha no Windows Server Active Directory para Sim.

Quando essa configuração é definida como Sem, todos os agentes DC de Proteção de Senha do Microsoft Entra implantados entram em um modo quiescente onde todas as senhas são aceitas as-is. Nenhuma atividade de validação é executada e os eventos de auditoria não são gerados.

Recomenda-se definir inicialmente a do Modo de como Auditoria. Depois de se sentir confortável com o recurso e o impacto sobre os utilizadores na sua organização, pode alternar o Modo para Forçado. Para obter mais informações, consulte a seção a seguir sobre modos de operação.

Quando estiver pronto, selecione Salvar.

Modos de operação

Ao habilitar a Proteção por Senha do Microsoft Entra local, você pode usar modo de de auditoria ou impor modo. Recomendamos que a implantação inicial e os testes sempre comecem no modo de auditoria. As entradas no log de eventos devem ser monitorizadas para antecipar se algum processo operacional existente será perturbado uma vez que o modo Impor estiver ativado.

Modo de auditoria

modo de de auditoria destina-se como uma forma de executar o software em um modo "e se". Cada serviço de agente DC do Microsoft Entra Password Protection avalia uma senha de entrada de acordo com a política ativa no momento.

Se a política atual estiver configurada para estar no modo de auditoria, as senhas "fracas" resultarão em mensagens de log de eventos, mas serão processadas e atualizadas. Esse comportamento é a única diferença entre o modo de auditoria e imposição. Todas as outras operações são executadas da mesma forma.

Modo Forçado

modo imposto destina-se como a configuração final. Como quando no modo de auditoria, cada serviço de agente DC do Microsoft Entra Password Protection avalia as senhas de entrada de acordo com a política ativa no momento. No entanto, quando o modo imposto é ativado, uma senha considerada insegura de acordo com a política é rejeitada.

Quando uma senha é rejeitada no modo imposto pelo agente DC de Proteção de Senha do Microsoft Entra, um usuário final vê um erro semelhante ao que veria se sua senha fosse rejeitada pela imposição tradicional da complexidade da senha local. Por exemplo, um usuário pode ver a seguinte mensagem de erro tradicional na tela de logon ou alteração de senha do Windows:

"Não é possível atualizar a senha. O valor fornecido para a nova senha não atende aos requisitos de comprimento, complexidade ou histórico do domínio."

Esta mensagem é apenas um exemplo de vários resultados possíveis. A mensagem de erro específica pode variar dependendo do software real ou do cenário que está tentando definir uma senha insegura.

Os usuários finais afetados podem precisar trabalhar com sua equipe de TI para entender os novos requisitos e escolher senhas seguras.

Observação

O Microsoft Entra Password Protection não tem controle sobre a mensagem de erro específica exibida pela máquina cliente quando uma senha fraca é rejeitada.

Próximos passos

Para personalizar a lista de senhas proibidas para sua organização, consulte Configurar a lista de senhas proibidas personalizadas da Proteção por Senha do Microsoft Entra.

Para monitorar eventos locais, consulte Monitoramento local do Microsoft Entra Password Protection.