Protegendo recursos de nuvem com autenticação multifator do Microsoft Entra e AD FS

Se a sua organização estiver federada com o Microsoft Entra ID, use a autenticação multifator do Microsoft Entra ou os Serviços de Federação do Ative Directory (AD FS) para proteger os recursos acessados pelo Microsoft Entra ID. Utilize os seguintes procedimentos para proteger os recursos do Microsoft Entra com autenticação multifator do Microsoft Entra ou Active Directory Federation Services.

Observação

Defina a configuração de domínio federatedIdpMfaBehavior como enforceMfaByFederatedIdp (recomendado) ou SupportsMFA como $True. A configuração federatedIdpMfaBehavior substitui SupportsMFA quando ambos estão definidos.

Proteja os recursos do Microsoft Entra usando o AD FS

Para proteger seu recurso de nuvem, configure uma regra de declarações para que os Serviços de Federação do Ative Directory emitam a declaração multipleauthn quando um usuário executar a verificação em duas etapas com êxito. Esta declaração é passada para o Microsoft Entra ID. Siga este procedimento para percorrer as etapas:

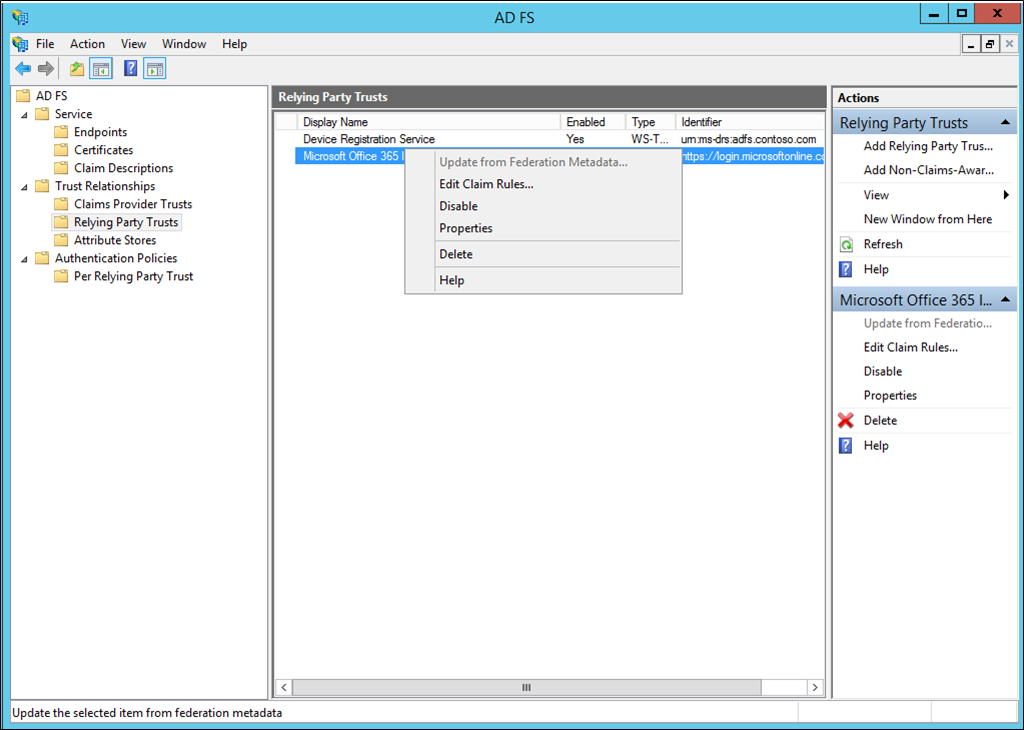

Abra o Gerenciamento do AD FS.

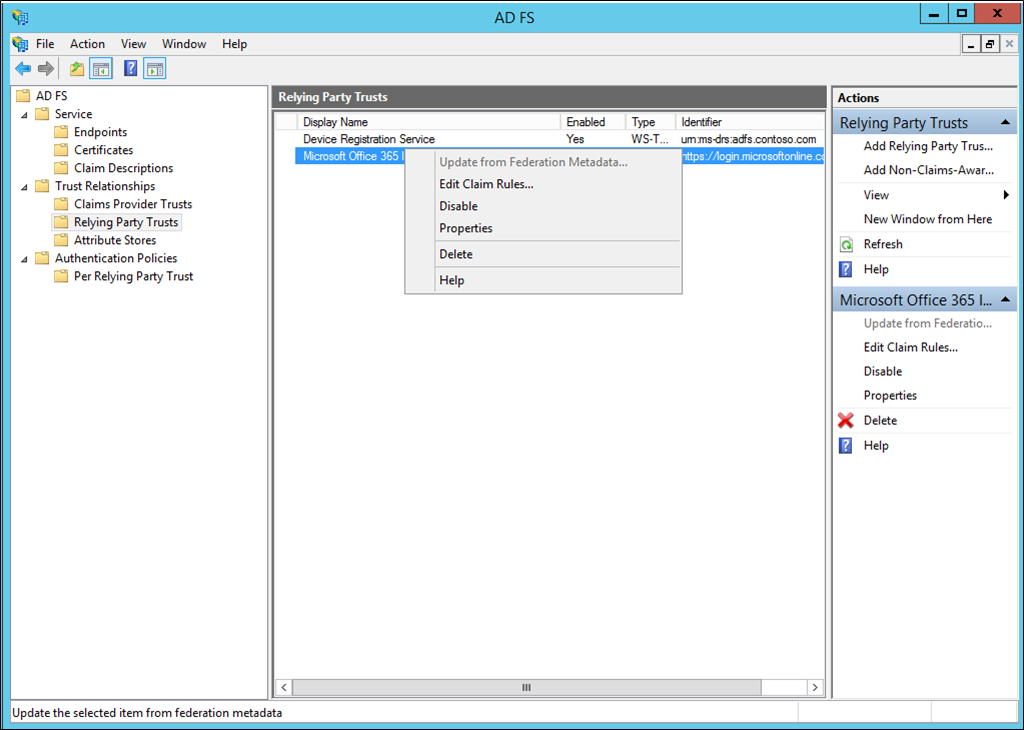

À esquerda, selecione Relações de Confiança de Terceiros.

Selecione com o botão direito do rato em Plataforma de Identidade do Microsoft Office 365 e selecione Editar regras de reivindicação.

Console do

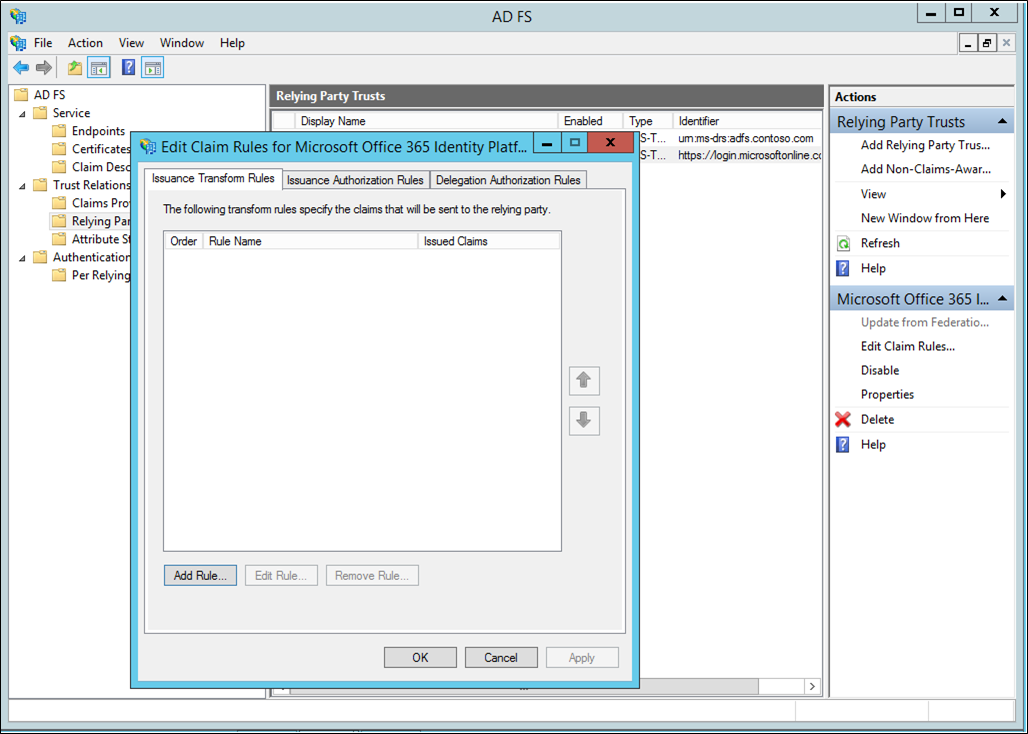

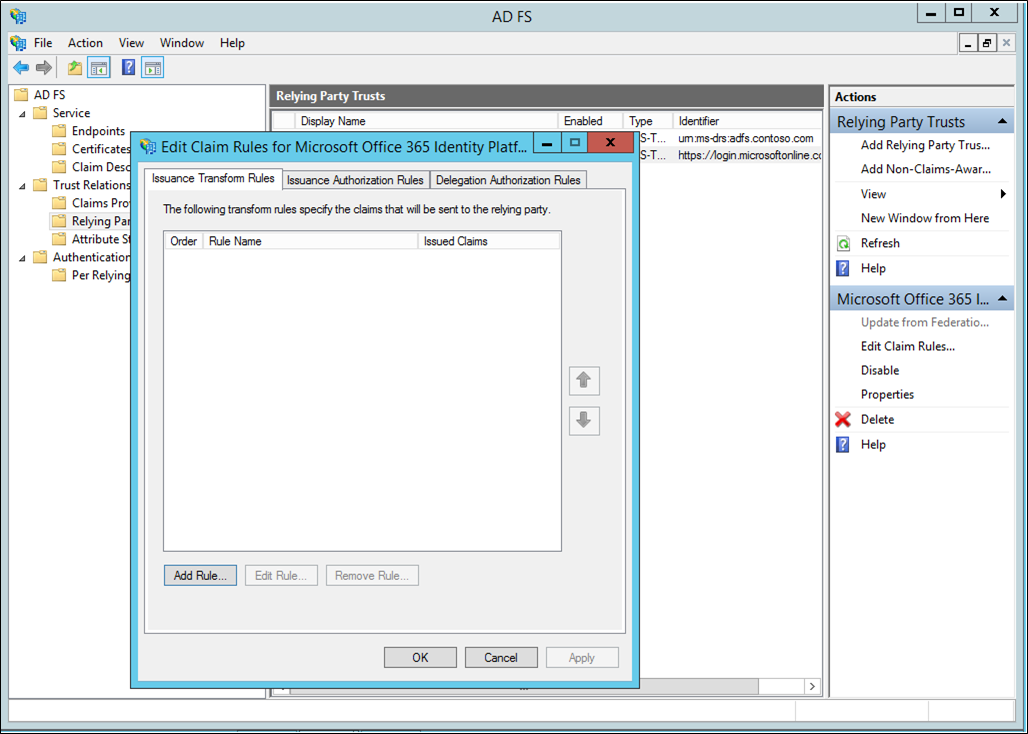

Em Regras de Transformação de Emissão, selecione Adicionar Regra.

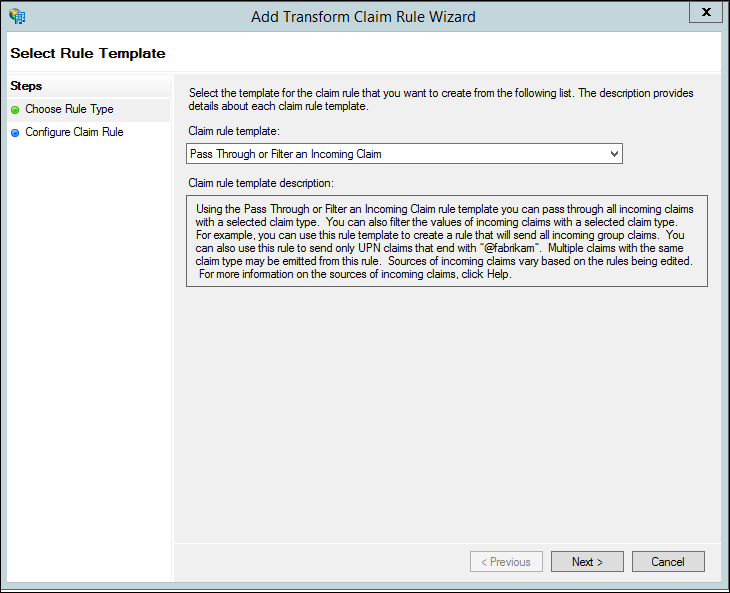

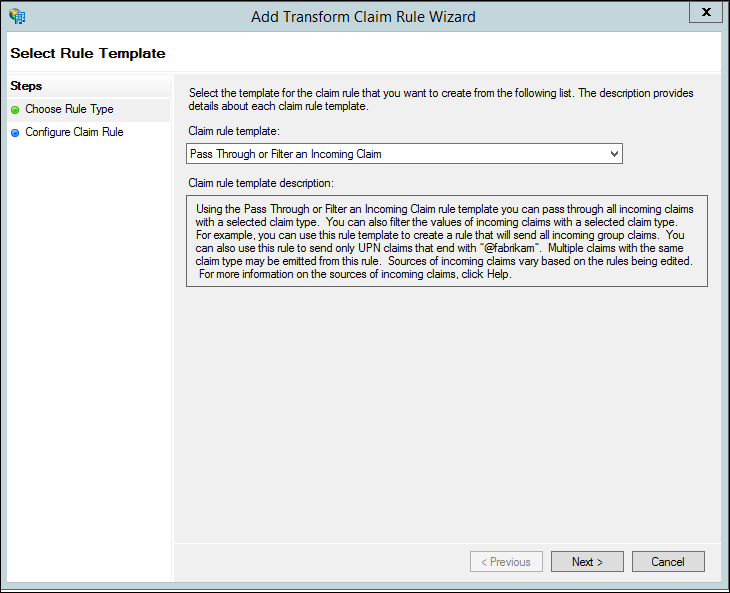

No Assistente para Adicionar Regra de Transformação de Declarações, escolha Passar ou Filtrar uma Declaração de Entrada na lista suspensa e selecione Seguinte.

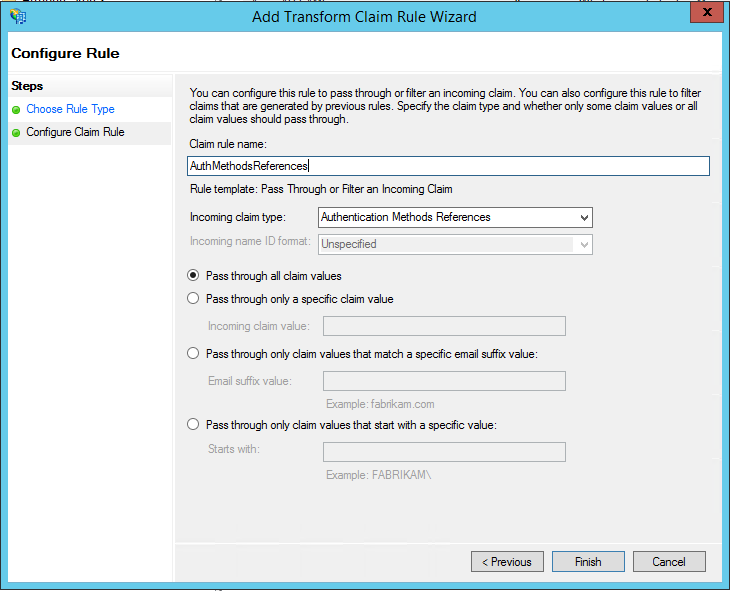

Dê um nome à sua regra.

Selecione Referências de Métodos de Autenticação como o Tipo de alegação de entrada.

Selecione Passar por todos os valores da reivindicação.

Selecione Concluir. Feche a consola de Gestão do AD FS.

IPs confiáveis para usuários federados

Os IPs confiáveis permitem que os administradores ignorem a verificação em duas etapas para endereços IP específicos ou para usuários federados que têm solicitações originadas de sua própria intranet. As seções a seguir descrevem como configurar o bypass usando IPs confiáveis. Isto é conseguido ao configurar o AD FS para utilizar uma transição direta ou para filtrar um modelo de declaração de entrada com o tipo de declaração Dentro da Rede Corporativa.

Este exemplo usa Microsoft 365 para as nossas Relações de Confiança.

Configurar as regras de declarações do AD FS

A primeira coisa que precisamos fazer é configurar as declarações do AD FS. Crie duas regras de declarações, uma para o tipo de declaração 'Rede Corporativa Interna' e outra para manter os nossos utilizadores ligados.

Abra o Gerenciamento do AD FS.

À esquerda, selecione Confianças de Partes Confiantes.

Selecione com o botão direito do rato em Plataforma de Identidade do Office 365 da Microsoft e selecione Editar Regras de Declaração...

Em Regras de Transformação de Emissão, selecione Adicionar Regra.

No Assistente para Adicionar Regra de Transformação de Declaração, selecione Passar Através ou Filtrar uma Declaração de Entrada no menu pendente e selecione Seguinte.

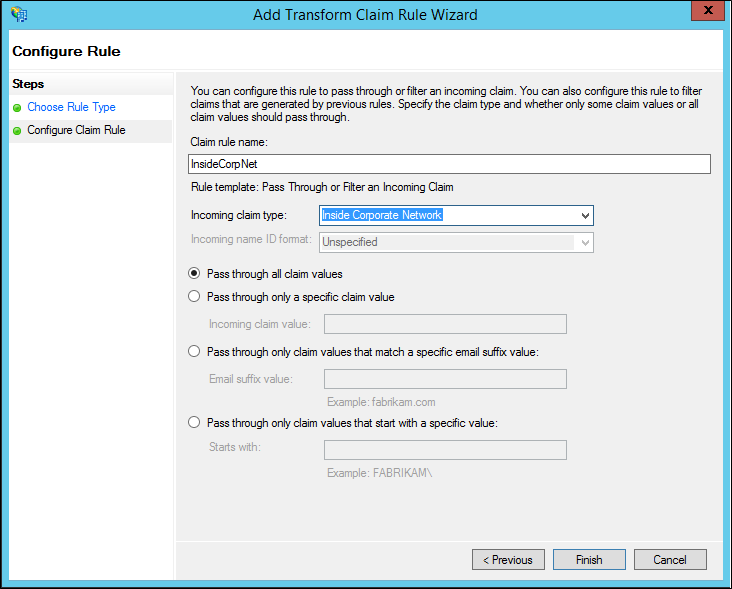

Na caixa ao lado de Nome da regra de reivindicação, atribua um nome à regra. Por exemplo: InsideCorpNet.

No menu suspenso, junto a Tipo de declaração de entrada, selecione Dentro da Rede Corporativa.

Selecione Concluir.

Em Regras de Transformação de Emissão, selecione Adicionar Regra.

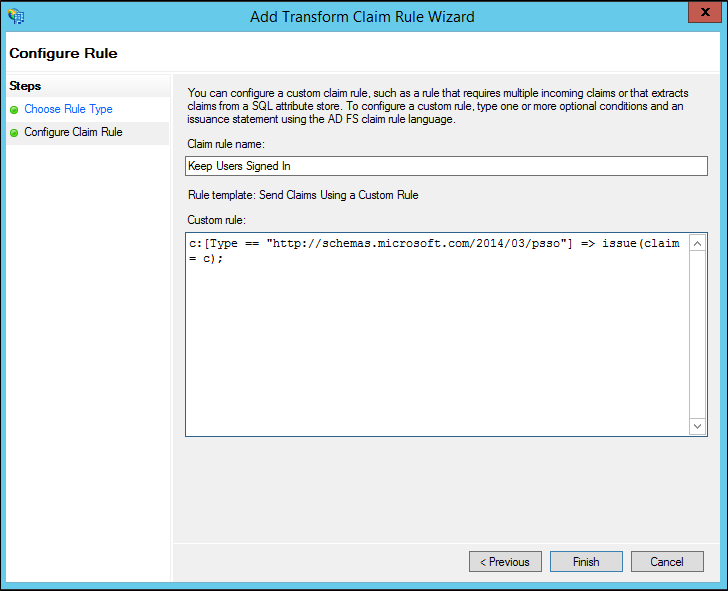

No Assistente para Adicionar Regra de Transformação de Reivindicação, selecione Enviar Reivindicações Usando uma Regra Personalizada no menu suspenso e selecione Avançar.

Na caixa em Nome da regra de declaração: digite Manter usuários conectados.

Na caixa de regra personalizada, introduza:

c:[Type == "https://schemas.microsoft.com/2014/03/psso"] => issue(claim = c);

Selecione Concluir.

Selecione Aplicar.

Selecione Ok.

Feche o console de gestão do AD FS.

Configuração de IPs Confiáveis para Autenticação Multifator do Microsoft Entra com Utilizadores Federados

Agora que as declarações estão em vigor, podemos configurar IPs confiáveis.

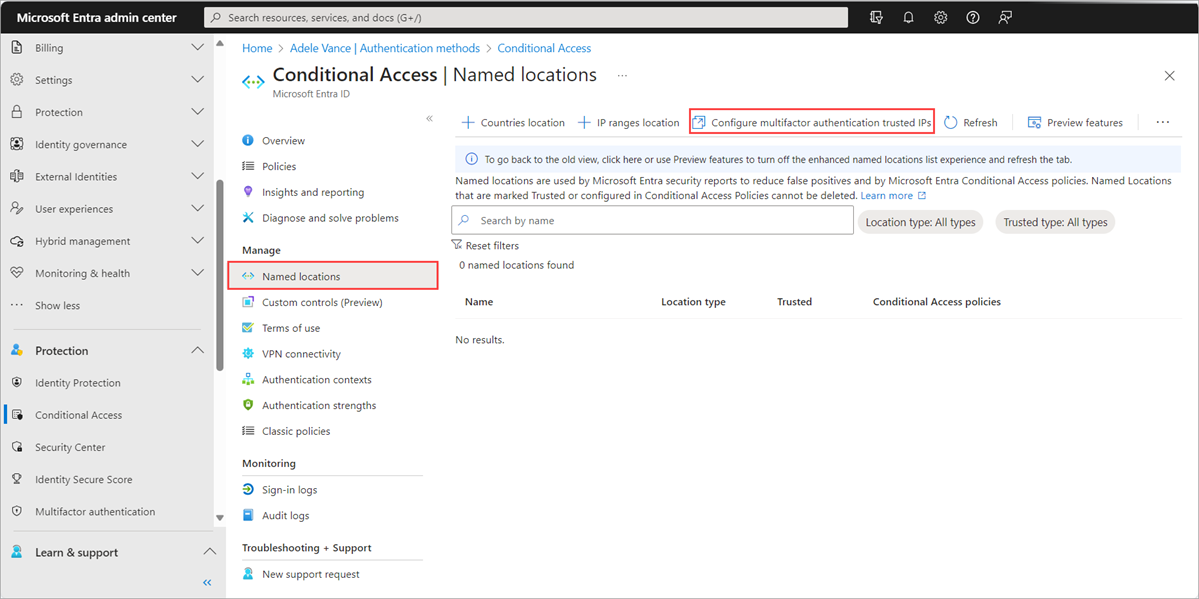

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Política de Autenticação .

Navegue até Acesso Condicional>Locais nomeados.

Na folha Acesso condicional - Locais nomeados, selecione Configurar IPs confiáveis de MFA

Na página Configurações do Serviço, em IPs confiáveis, selecione Ignorar autenticação multifator para solicitações de usuários federados na minha intranet.

Selecione salvar.

É isso! Neste ponto, os usuários federados do Microsoft 365 só devem ter que usar MFA quando uma declaração se origina de fora da intranet corporativa.