Considerações para personas específicas em uma implantação de autenticação sem senha resistente a phishing no Microsoft Entra ID

Cada persona tem seus próprios desafios e considerações que geralmente surgem durante implantações sem senha resistentes a phishing. Ao identificar quais personas você precisa acomodar, você deve considerar essas considerações no planejamento do projeto de implantação. As próximas seções fornecem orientações específicas para cada persona.

Técnicos de informação

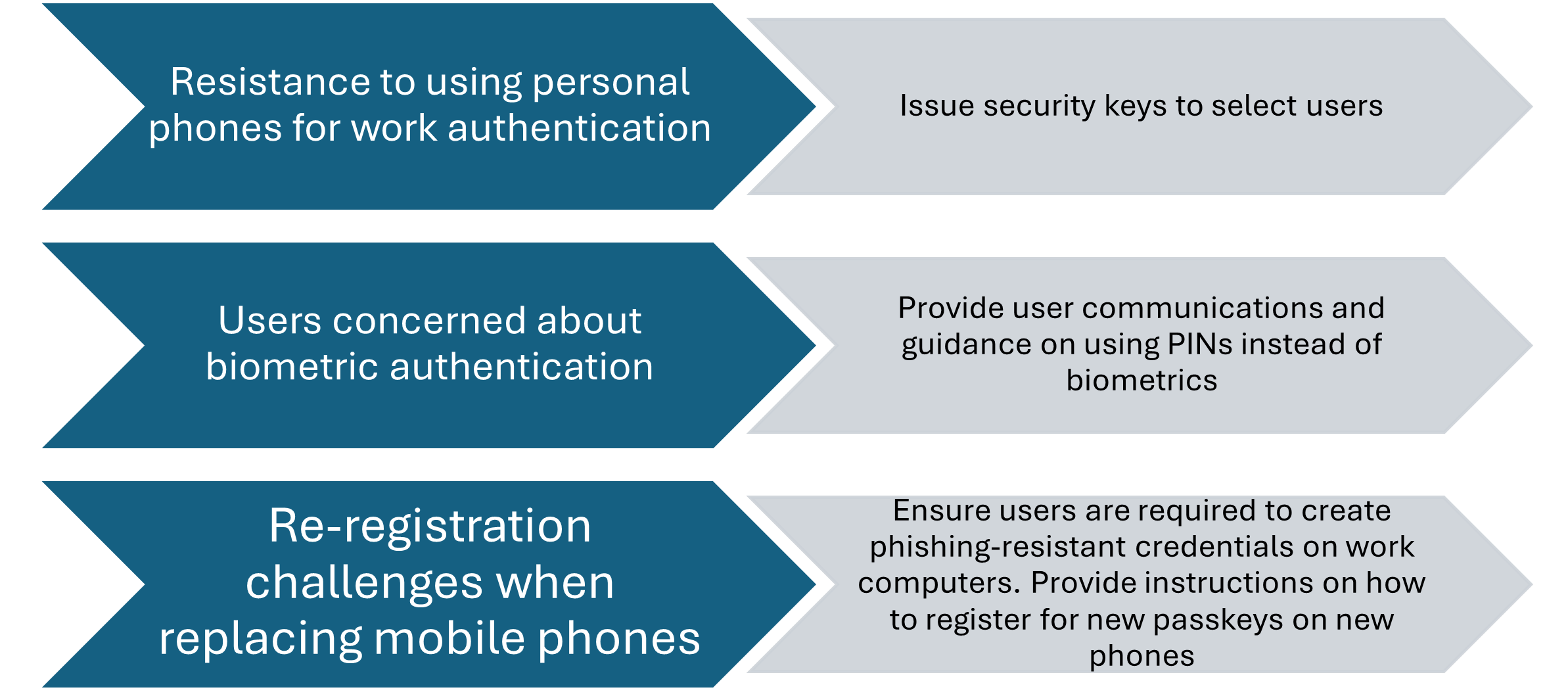

Os operadores de informações geralmente têm os requisitos mais simples e são os mais fáceis de começar sua implantação sem senha resistente a phishing. No entanto, ainda existem alguns problemas que frequentemente surgem ao implantar para esses usuários. Exemplos comuns incluem:

As implantações de operadores de informações, assim como qualquer outra persona de usuário, exigem comunicação e suporte adequados. Isso geralmente envolve convencer os usuários a instalar determinados aplicativos em seus telefones, distribuir chaves de segurança onde os usuários não usarão aplicativos, abordar preocupações sobre biometria e desenvolver processos para ajudar os usuários a se recuperarem da perda parcial ou total de suas credenciais.

Ao lidar com preocupações com biometria, certifique-se de entender como tecnologias como o Windows Hello for Business lidam com a biometria. Os dados biométricos são armazenados apenas localmente no dispositivo e não podem ser convertidos novamente em dados biométricos brutos, mesmo que sejam roubados:

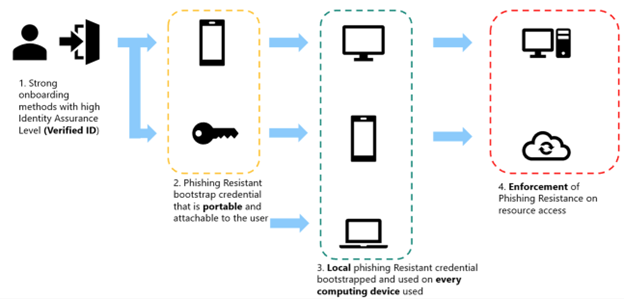

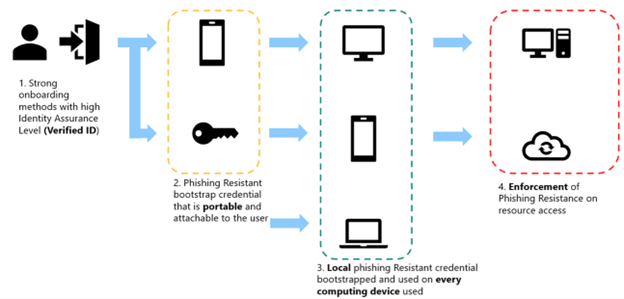

Fluxo de implantação do operador de informações

As fases 1 a 3 do fluxo de implantação para operadores de informações normalmente devem seguir o fluxo de implantação padrão, conforme mostrado na imagem a seguir. Ajuste os métodos usados em cada etapa, conforme necessário em seu ambiente:

- Fase 1: Integração

- Serviço de ID Verificada Microsoft Entra usado para adquirir um Passe de Acesso Temporário

- Fase 2: Registo de credenciais portáteis

- Chave de acesso do aplicativo Microsoft Authenticator (preferencial)

- Chave de segurança FIDO2

- Fase 3: Registro de credenciais locais

- Windows Hello para empresas

- Chave de enclave seguro SSO da plataforma

Trabalhadores da linha de frente

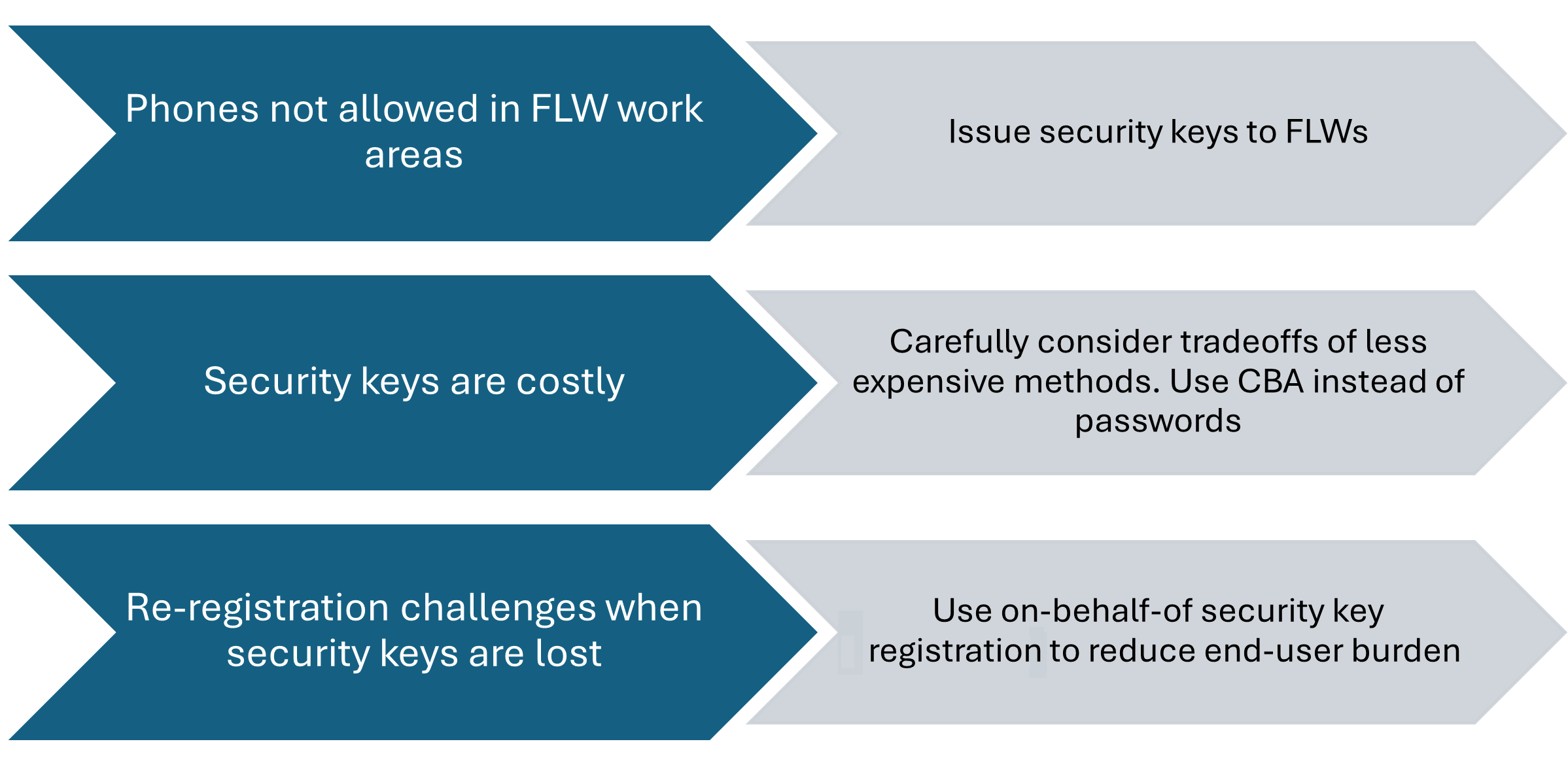

Os trabalhadores da linha de frente geralmente têm requisitos mais complicados devido ao aumento das necessidades de portabilidade de suas credenciais e limitações sobre quais dispositivos podem transportar em ambientes de varejo ou fabricação. As chaves de segurança são uma ótima opção para os trabalhadores da linha de frente, mas têm um custo que deve ser considerado. Para obter resistência a phishing, certifique-se de equilibrar os desafios de custo das chaves de segurança com a carga adicional de implantação de cartões inteligentes e autenticação baseada em certificados. Considere se pode haver diferentes personas de usuário de trabalhador da linha de frente em seu ambiente. É possível que as chaves de segurança sejam melhores para alguns trabalhadores da linha de frente, onde os cartões inteligentes são melhores para outros.

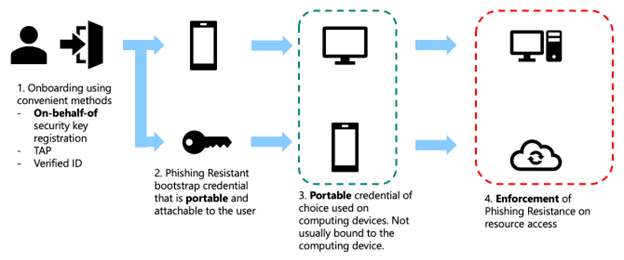

Fluxo de implantação de trabalhadores da linha de frente

As fases 1 a 3 do fluxo de implantação para trabalhadores da linha de frente normalmente devem seguir um fluxo modificado que enfatiza credenciais portáteis. Muitos trabalhadores da linha de frente podem não ter um dispositivo de computação permanente e nunca precisam de uma credencial local em uma estação de trabalho Windows ou Mac. Em vez disso, eles dependem em grande parte de credenciais portáteis que podem levar de dispositivo para dispositivo. Ajuste os métodos usados em cada etapa, conforme necessário em seu ambiente:

- Fase 1: Integração

- Chave de segurança FIDO2 em nome do registo (preferencial)

- Serviço de ID Verificada Microsoft Entra usado para adquirir um Passe de Acesso Temporário

- Fase 2: Registo de credenciais portáteis

- Chave de segurança FIDO2 (preferencial)

- Smart card

- Chave de acesso do aplicativo Microsoft Authenticator

- Fase 3 (Opcional): Registro de credenciais locais

- Opcional: Windows Hello for Business

- Opcional: Chave de enclave segura SSO da plataforma

Profissionais de TI/trabalhadores de DevOps

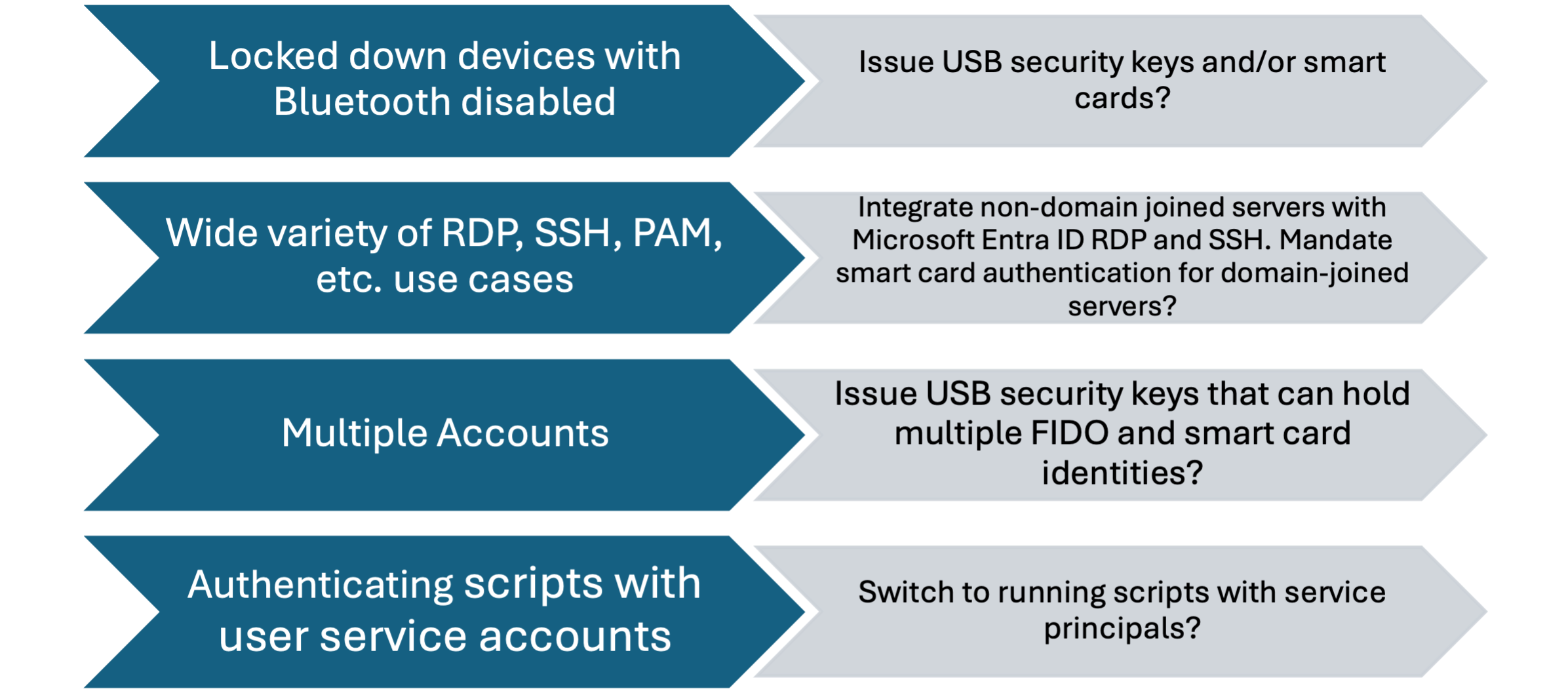

Os profissionais de TI e os trabalhadores de DevOps dependem especialmente do acesso remoto e de várias contas de usuário, e é por isso que são considerados diferentes dos operadores de informações. Muitos dos desafios colocados pela ausência de senha resistente a phishing para profissionais de TI são causados por sua maior necessidade de acesso remoto aos sistemas e capacidade de executar automações.

Entenda as opções suportadas para phishing resistente com RDP, especialmente para essa persona.

Certifique-se de entender onde os usuários estão usando scripts que são executados no contexto do usuário e, portanto, não estão usando MFA hoje. Instrua seus profissionais de TI sobre a maneira correta de executar automações usando entidades de serviço e identidades gerenciadas. Você também deve considerar processos para permitir que profissionais de TI e outros profissionais solicitem novas entidades de serviço e obtenham as permissões adequadas atribuídas a eles.

- O que são identidades geridas para recursos do Azure?

- Proteger principais de serviço no Microsoft Entra ID

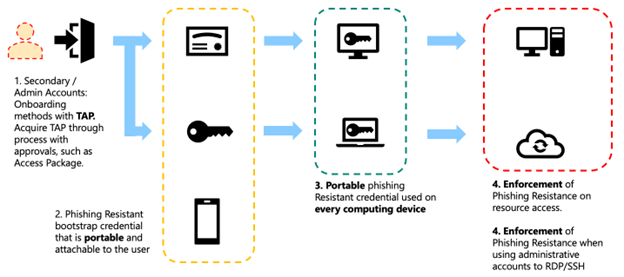

Fluxo de implantação de profissionais de TI/DevOps

As fases 1 a 3 do fluxo de implantação para profissionais de TI/DevOps normalmente devem seguir o fluxo de implantação padrão, conforme mostrado acima para a conta principal do usuário. Os profissionais de TI/trabalhadores de DevOps geralmente têm contas secundárias que exigem considerações diferentes. Ajuste os métodos usados em cada etapa, conforme necessário em seu ambiente, para as contas principais:

- Fase 1: Integração

- Serviço de ID Verificada Microsoft Entra usado para adquirir um Passe de Acesso Temporário

- Fase 2: Registo de credenciais portáteis

- Chave de acesso do aplicativo Microsoft Authenticator (preferencial)

- Chave de segurança FIDO2

- Fase 3: Registro de credenciais locais

- Windows Hello para empresas

- Chave de enclave seguro SSO da plataforma

Se seus profissionais de TI/DevOps tiverem contas secundárias, talvez seja necessário lidar com essas contas de forma diferente. Por exemplo, para contas secundárias, você pode optar por usar credenciais portáteis alternativas e renunciar totalmente às credenciais locais em seus dispositivos de computação:

- Fase 1: Integração

- Serviço de ID Verificada Microsoft Entra usado para adquirir um Passe de Acesso Temporário (preferencial)

- Processo alternativo para fornecer TAPs para contas secundárias ao profissional de TI/trabalhador de DevOps

- Fase 2: Registo de credenciais portáteis

- Chave de acesso do aplicativo Microsoft Authenticator (preferencial)

- Chave de segurança FIDO2

- Smart card

- Fase 3: Credenciais portáteis usadas em vez de credenciais locais

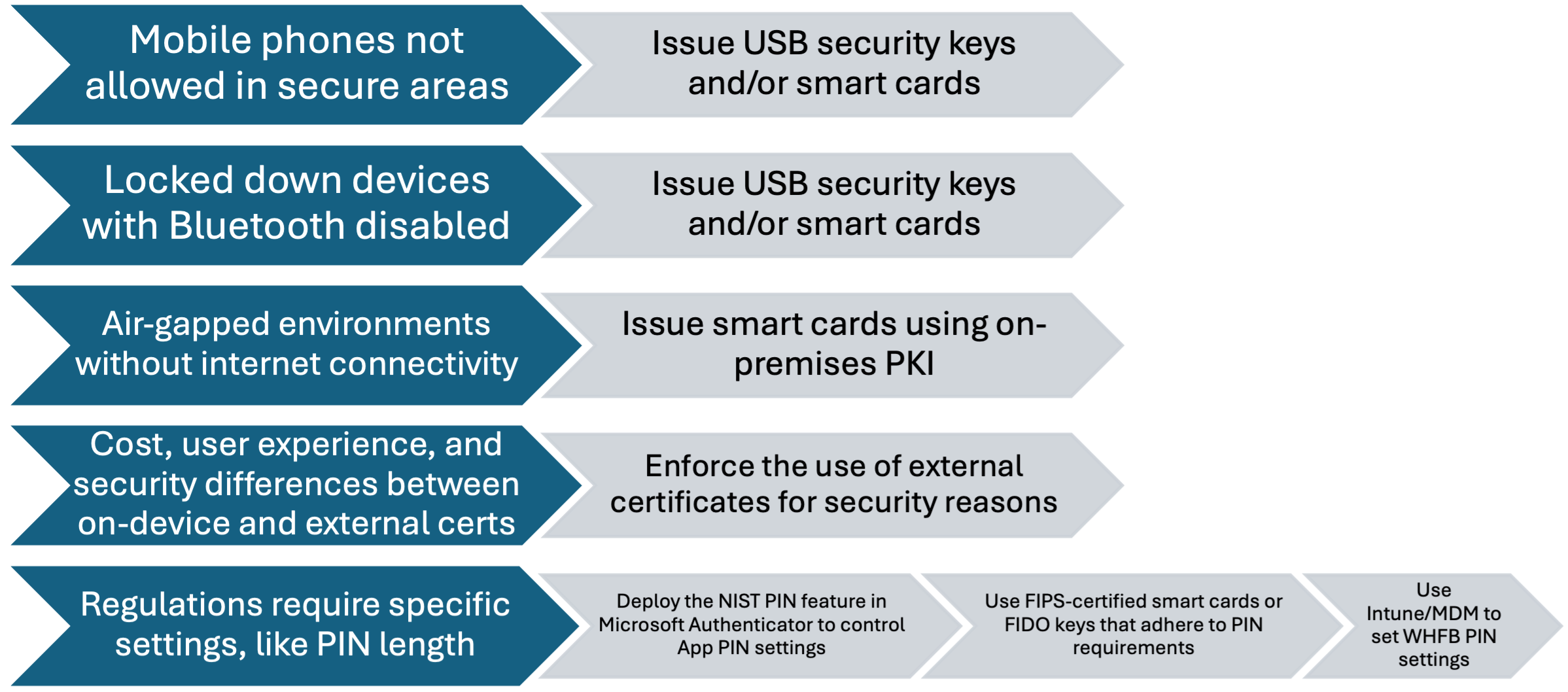

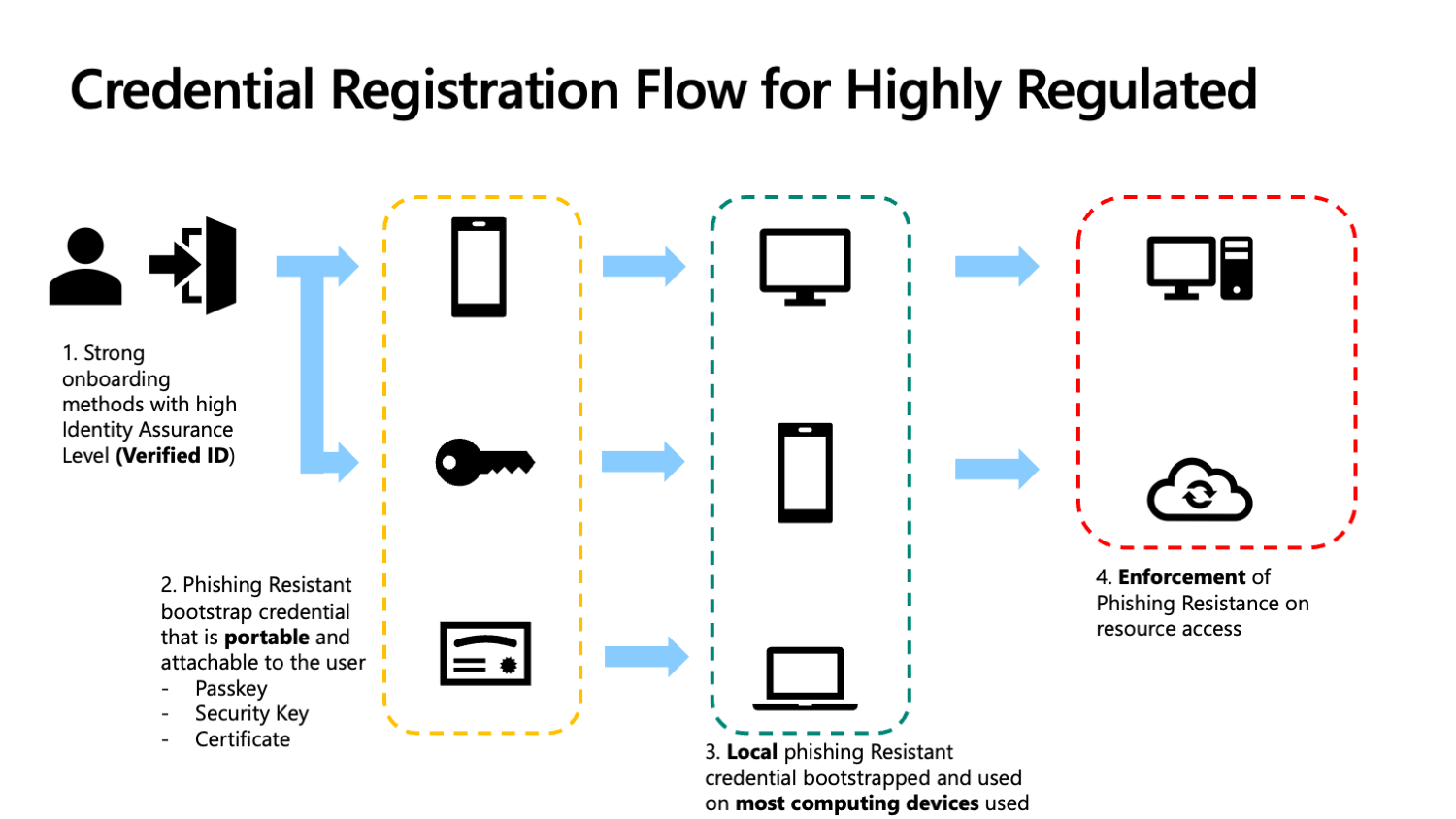

Trabalhadores altamente regulamentados

Trabalhadores altamente regulamentados representam mais desafios do que o trabalhador de informações médio porque podem trabalhar em dispositivos bloqueados, trabalhar em ambientes fechados ou ter requisitos regulatórios especiais que devem satisfazer.

Trabalhadores altamente regulamentados geralmente usam cartões inteligentes devido a ambientes regulamentados que já têm forte adoção de PKI e infraestrutura de cartões inteligentes. No entanto, considere quando os cartões inteligentes são desejáveis e necessários e quando eles podem ser balanceados com opções mais fáceis de usar, como o Windows Hello for Business.

Fluxo de implantação de trabalhador altamente regulamentado sem PKI

Se você não planeja usar certificados, cartões inteligentes e PKI, a implantação de trabalhador altamente regulamentada espelha de perto a implantação do operador de informações. Para obter mais informações, consulte Operadores de informações.

Fluxo de implantação de trabalhador altamente regulamentado com PKI

Se você planeja usar certificados, cartões inteligentes e PKI, o fluxo de implantação para trabalhadores altamente regulamentados normalmente difere do fluxo de configuração do operador de informações em locais importantes. Há uma necessidade crescente de identificar se os métodos de autenticação local são viáveis para alguns usuários. Da mesma forma, você precisa identificar se há alguns usuários que precisam de credenciais somente portáteis, como cartões inteligentes, que podem funcionar sem conexões com a Internet. Dependendo de suas necessidades, você pode ajustar ainda mais o fluxo de implantação e adaptá-lo às várias personas de usuário identificadas em seu ambiente. Ajuste os métodos usados em cada etapa, conforme necessário em seu ambiente:

- Fase 1: Integração

- Serviço de ID Verificada Microsoft Entra usado para adquirir um Passe de Acesso Temporário (preferencial)

- Registo de cartão inteligente em nome do utilizador, após um processo de verificação de identidade

- Fase 2: Registo de credenciais portáteis

- Cartão inteligente (preferencial)

- Chave de segurança FIDO2

- Chave de acesso do aplicativo Microsoft Authenticator

- Fase 3 (Opcional): Registro de credenciais locais

- Opcional: Windows Hello for Business

- Opcional: Chave de enclave segura SSO da plataforma

Nota

É sempre recomendável que os usuários tenham pelo menos duas credenciais registradas. Isso garante que o usuário tenha uma credencial de backup disponível se algo acontecer com suas outras credenciais. Para trabalhadores altamente regulamentados, é recomendável implantar chaves de acesso ou o Windows Hello for Business, além de quaisquer cartões inteligentes implantados.

Próximos passos

Implantar uma implantação de autenticação sem senha resistente a phishing no Microsoft Entra ID