Autenticação baseada em cabeçalho para logon único com proxy de aplicativo e PingAccess

A Microsoft fez uma parceria com o PingAccess para fornecer mais aplicativos de acesso. O PingAccess oferece outra opção além do logon único baseado em cabeçalho integrado.

O que é o PingAccess para Microsoft Entra ID?

Com o PingAccess para Microsoft Entra ID, você concede aos usuários acesso e logon único (SSO) para aplicativos que usam cabeçalhos para autenticação. O proxy de aplicativo trata esses aplicativos como qualquer outro, usando o Microsoft Entra ID para autenticar o acesso e, em seguida, passando o tráfego pelo serviço de conector. O PingAccess atua como intermediário das aplicações e traduz o token de acesso do Microsoft Entra ID em um cabeçalho. Em seguida, o aplicativo recebe a autenticação no formato que pode ler.

Os usuários não notam nada de diferente quando entram para usar aplicativos corporativos. As aplicações ainda funcionam a partir de qualquer lugar e em qualquer dispositivo. Os conectores de rede privada direcionam o tráfego remoto para todos os aplicativos independentemente do tipo de autenticação, para que ainda equilibrem as cargas automaticamente.

Como faço para obter acesso?

Você precisa de uma licença para PingAccess e Microsoft Entra ID. No entanto, as assinaturas do Microsoft Entra ID P1 ou P2 incluem uma licença básica do PingAccess que cobre até 20 aplicativos. Se você precisar publicar mais de 20 aplicativos baseados em cabeçalho, poderá comprar mais licenças do PingAccess.

Para mais informações, consulte Microsoft Entra edições.

Publique seu aplicativo no Microsoft Entra

Este artigo descreve as etapas para publicar um aplicativo pela primeira vez. O artigo fornece orientação para proxy de aplicativo e PingAccess.

Nota

Algumas das instruções existem no site Ping Identity.

Instalar um conector de rede privada

O conector de rede privada é um serviço do Windows Server que direciona o tráfego de seus funcionários remotos para seus aplicativos publicados. Para obter instruções de instalação mais detalhadas, consulte Tutorial: Adicionar um aplicativo local para acesso remoto por meio de proxy de aplicativo no Microsoft Entra ID.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Aplicativos.

- Navegue até Identity>Applications>Enterprise applications>Application proxy.

- Selecione Transferir serviço de conector.

- Siga as instruções de instalação.

O download do conector deve habilitar automaticamente o proxy de aplicação para o seu diretório, mas, se não, pode selecionar Habilitar proxy de aplicação.

Adicione seu aplicativo ao Microsoft Entra ID com proxy de aplicativo

Há duas etapas para adicionar seu aplicativo ao Microsoft Entra ID. Primeiro, você precisa publicar seu aplicativo com proxy de aplicativo. Em seguida, você precisa coletar informações sobre o aplicativo que você pode usar durante as etapas do PingAccess.

Publicar a aplicação

Primeiro, publique a sua candidatura. Esta ação envolve:

- Adicionar seu aplicativo local à ID do Microsoft Entra.

- Atribuir um usuário para testar o aplicativo e escolher o logon único baseado em cabeçalho.

- Configuração da URL de redirecionamento do aplicativo.

- Concessão de permissões para usuários e outros aplicativos usarem seu aplicativo local.

Para publicar seu próprio aplicativo local:

Entre no centro de administração do Microsoft Entra como administrador de aplicativos.

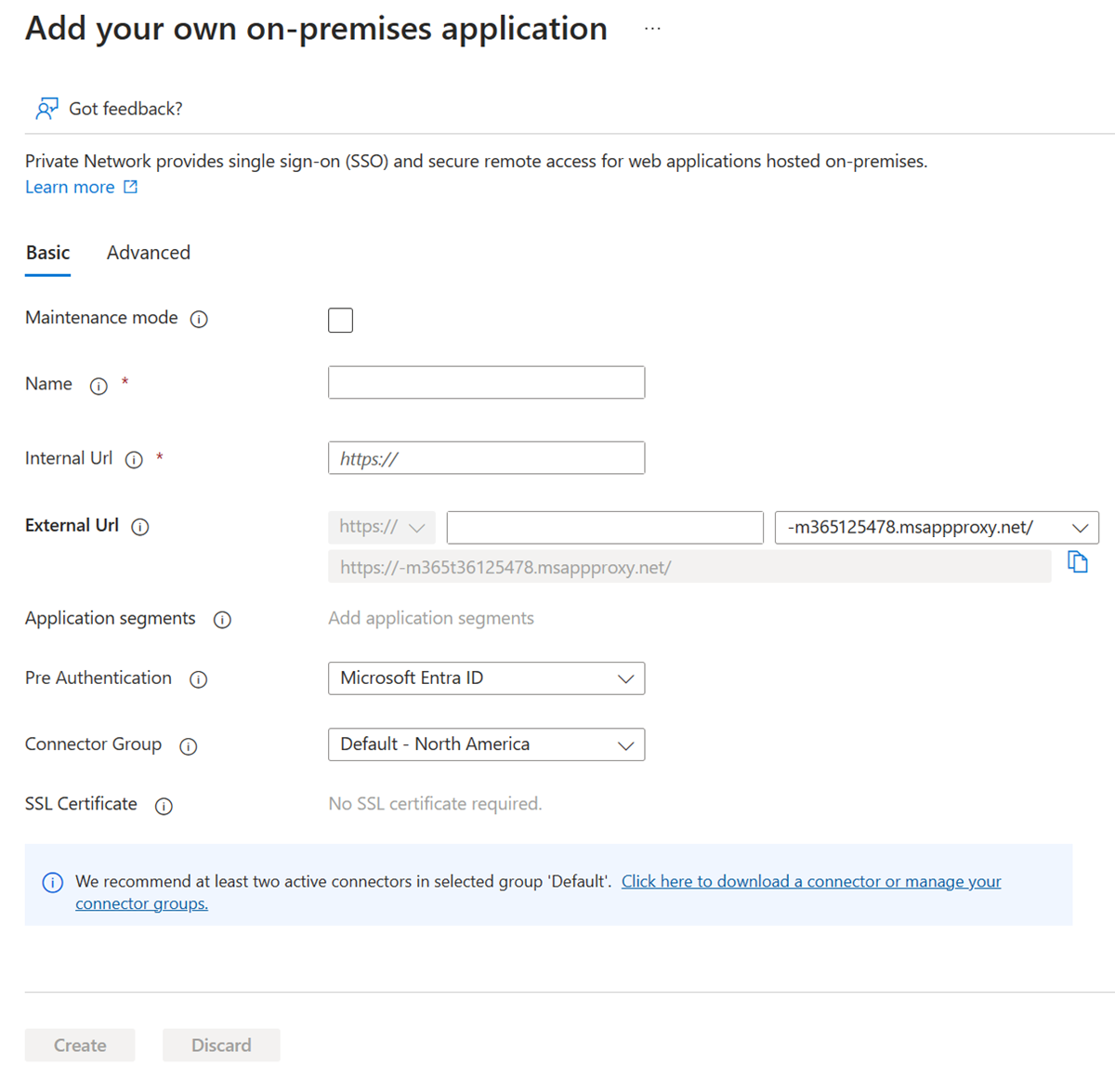

Navegue até Aplicações empresariais>Novo aplicativo>Adicionar uma aplicação local. A página Adicionar seu próprio aplicativo local é exibida.

Preencha os campos obrigatórios com informações sobre a sua nova candidatura. Utilize as orientações para as configurações.

Nota

Para obter um passo a passo mais detalhado desta etapa, consulte Adicionar um aplicativo local à ID do Microsoft Entra.

URL Interno: Normalmente, fornece o URL que o leva à página de início de sessão da aplicação quando está na rede corporativa. Para esse cenário, o conector precisa tratar o proxy PingAccess como a página inicial do aplicativo. Use este formato:

https://<host name of your PingAccess server>:<port>. A porta é 3000 por padrão, mas você pode configurá-la no PingAccess.Aviso

Para esse tipo de logon único, a URL interna deve usar

httpse nãohttp. Além disso, não há dois aplicativos que devem ter a mesma URL interna para que o proxy do aplicativo possa manter uma distinção entre eles.Método de pré-autenticação: escolha Microsoft Entra ID.

Traduzir URL em cabeçalhos: Escolha Não.

Nota

Se este for seu primeiro aplicativo, use a porta 3000 para iniciar e volte para atualizar essa configuração se você alterar sua configuração do PingAccess. Para aplicativos subsequentes, a porta precisará corresponder ao Listener que você configurou no PingAccess.

Selecione Adicionar. A página de visão geral do novo aplicativo é exibida.

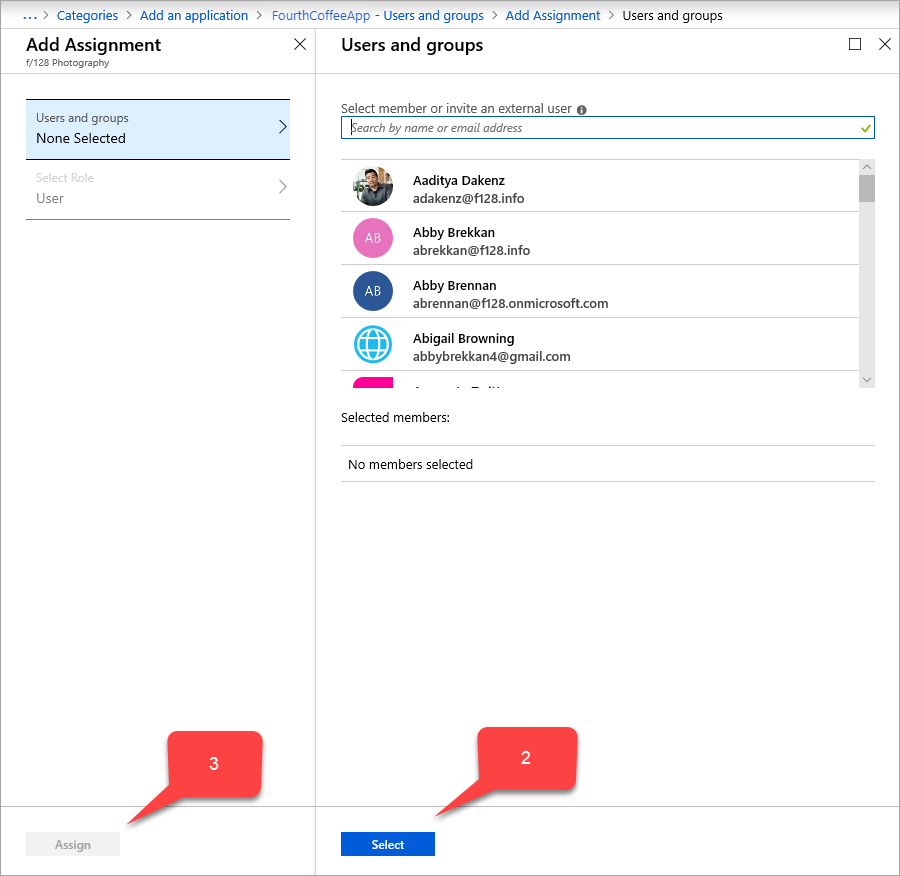

Agora atribua um usuário para teste de aplicativo e escolha logon único baseado em cabeçalho:

Na barra lateral do aplicativo, selecione Usuários e grupos>>(<Número> selecionado). Uma lista de usuários e grupos é exibida para você escolher.

Selecione um usuário para teste de aplicativo e selecione Selecionar. Verifique se essa conta de teste tem acesso ao aplicativo local.

Selecione Atribuir.

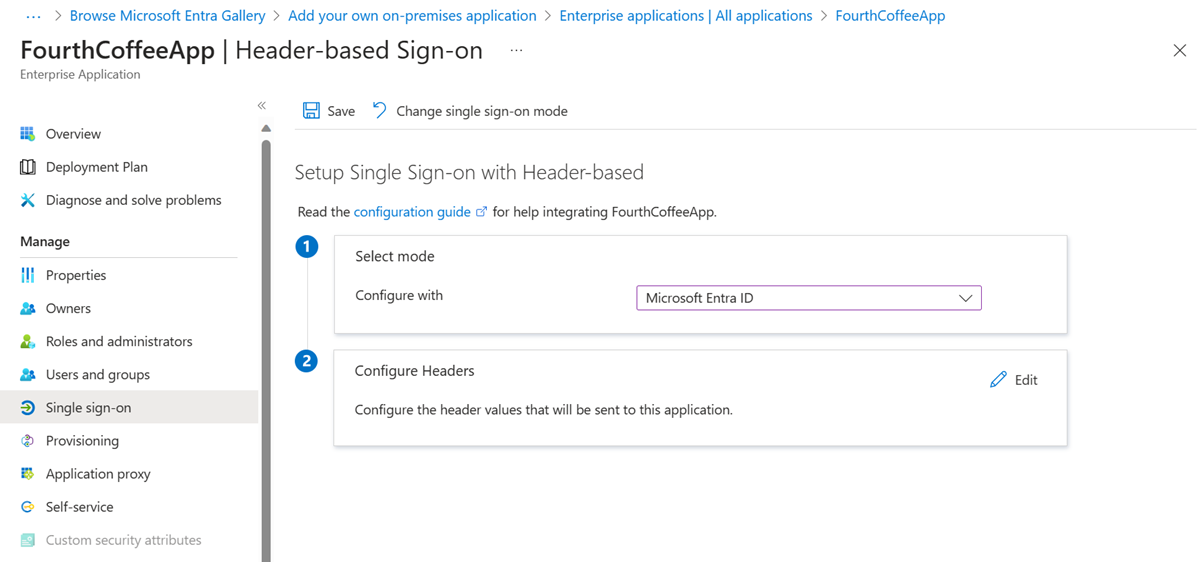

Na barra lateral do aplicativo, selecione Logon único>Baseado em cabeçalho.

Gorjeta

Se esta for a primeira vez que você usa o logon único baseado em cabeçalho, você precisará instalar o PingAccess. Para garantir que a sua subscrição do Microsoft Entra está automaticamente associada à sua instalação do PingAccess, utilize a ligação nesta página de início de sessão único para descarregar o PingAccess. Você pode abrir o site de download agora ou voltar a esta página mais tarde.

Selecione Guardar.

Em seguida, certifique-se de que o URL de redirecionamento está definido para o URL externo:

- Navegue até Identity>Applications>Registo de Aplicações e selecione a sua aplicação.

- Selecione o link ao lado de Redirecionar URIs. O link mostra o número de URIs de redirecionamento configuradas para clientes da Web e públicos. A <página Nome> do aplicativo - Autenticação é exibida.

- Verifique se a URL externa que você atribuiu ao seu aplicativo anteriormente está na lista Redirecionar URIs . Se não estiver, adicione a URL externa agora, usando um tipo de URI de redirecionamento da Web, e selecione Salvar.

Além da URL externa, deve-se adicionar à lista de URIs de redirecionamento um endpoint de autorização do Microsoft Entra ID localizado na URL externa.

https://*.msappproxy.net/pa/oidc/cb

https://*.msappproxy.net/

Por fim, configure o aplicativo local para que os usuários tenham read acesso e outros aplicativos tenham read/write acesso:

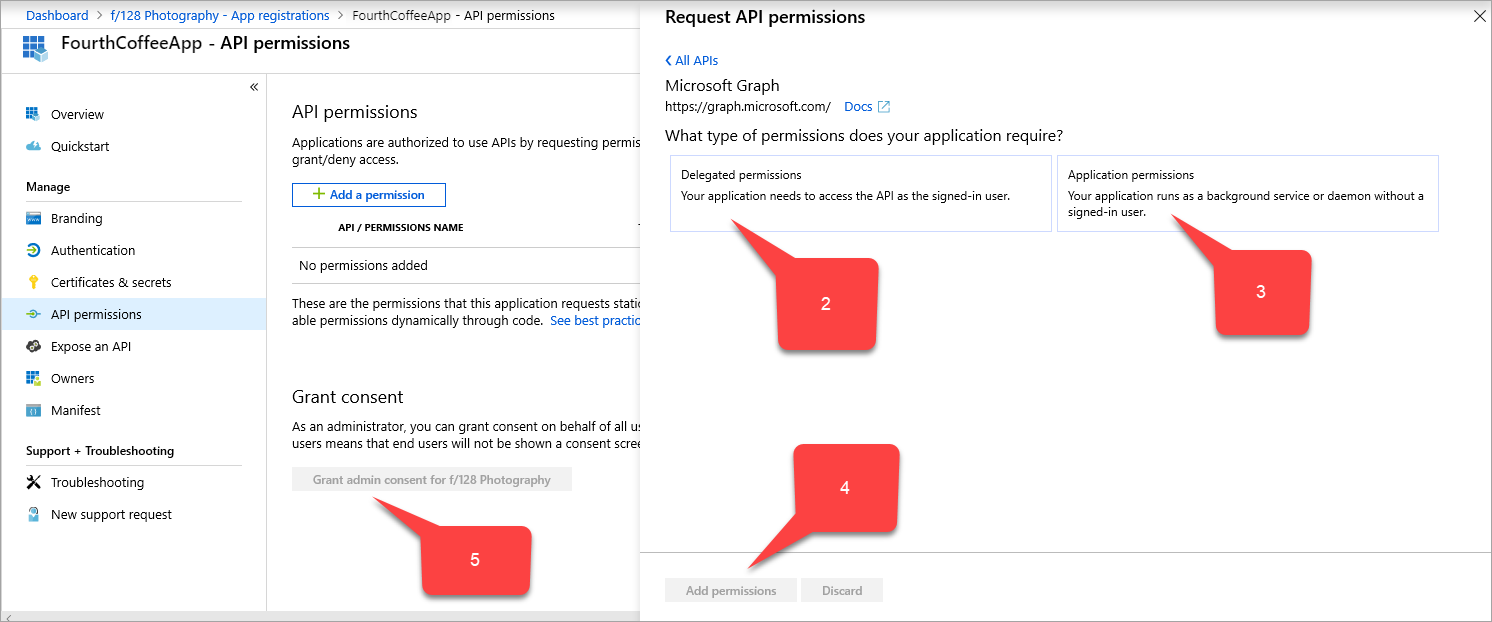

Na barra lateral de Registos de Aplicações para a sua aplicação, selecione Permissões de API>Adicionar uma permissão>Microsoft APIs>Microsoft Graph. A página Solicitar permissões de API para o Microsoft Graph é exibida, que contém as permissões para o Microsoft Graph.

Selecione Permissões delegadas>Usuário>User.Read.

Selecione Permissões da aplicação>Aplicação>Application.ReadWrite.All.

Selecione Adicionar permissões.

Na página Permissões da API, selecione Conceder consentimento de administrador para <o nome do seu diretório>.

Coletar informações para as etapas do PingAccess

Colete três GUIDs (Identificadores Globais Exclusivos). Use os GUIDs para configurar seu aplicativo com o PingAccess.

| Nome do campo Microsoft Entra | Nome do campo PingAccess | Formato dos dados |

|---|---|---|

| ID do aplicativo (cliente) | ID de Cliente | GUID (Identificador Global Único) |

| ID do diretório (inquilino) | Emissor | GUID |

PingAccess key |

Segredo do Cliente | Cadeia de caracteres aleatória |

Para recolher estas informações:

Navegue até Identidade>Aplicações>Registos da aplicação e selecione a sua aplicação.

Ao lado do valor ID da aplicação (cliente), selecione o ícone Copiar para área de transferência, depois copie e guarde o valor. Você especifica esse valor posteriormente como ID do cliente do PingAccess.

Em seguida, selecione o valor da ID do diretório (locatário), depois clique em Copiar para a área de transferência para copiá-lo e salve-o. Você especifica esse valor posteriormente como emissor do PingAccess.

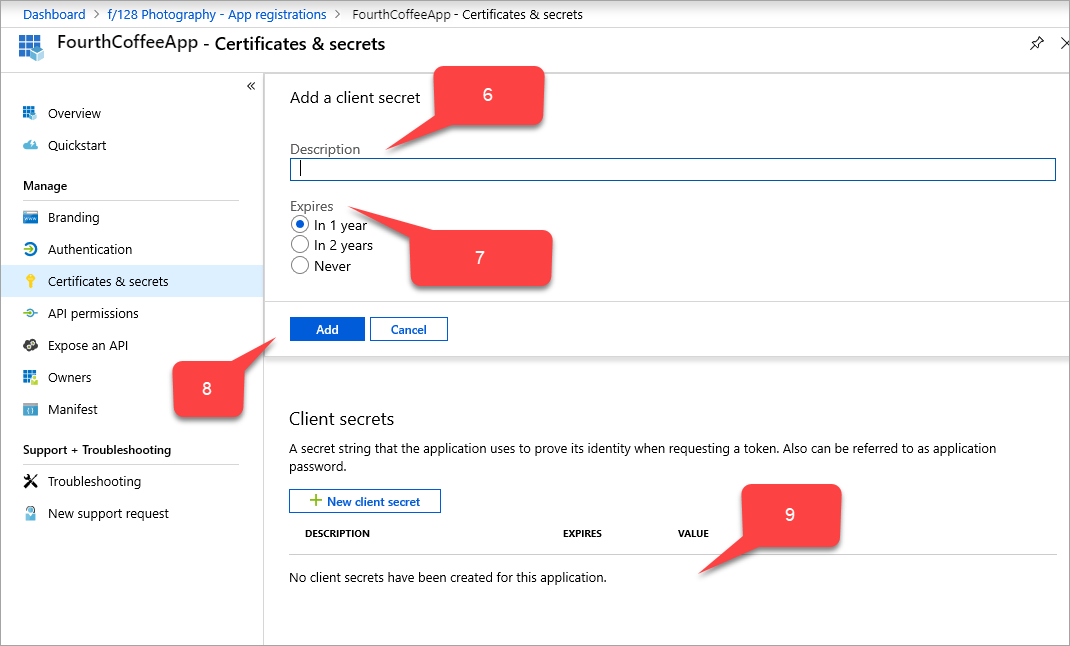

Na barra lateral dos Registos de aplicações para a sua aplicação, selecione Certificados e segredos>Novo segredo de cliente. A página Adicionar um segredo de cliente é exibida.

Em Descrição, digite

PingAccess key.Em Expira, escolha como definir a chave PingAccess: Em 1 ano, Em 2 anos ou Nunca.

Selecione Adicionar. A chave PingAccess aparece na tabela de segredos do cliente, com uma cadeia de caracteres aleatória que preenche automaticamente no campo VALOR .

Ao lado do campo VALOR da chave PingAccess, selecione o ícone Copiar para a área de transferência e, em seguida, copie-o e salve-o. Você especifica esse valor posteriormente como segredo do cliente do PingAccess.

Atualize o acceptMappedClaims campo:

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Aplicativos.

- Selecione seu nome de usuário no canto superior direito. Verifique se você está conectado a um diretório que usa proxy de aplicativo. Se você precisar alterar diretórios, selecione Alternar diretório e escolha um diretório que use proxy de aplicativo.

- Navegue até Identidade>Aplicações>Registos de Aplicações e selecione a sua aplicação.

- Na barra lateral da página de Registo de Aplicações para a sua aplicação, selecione Manifest. O código JSON do manifest para o registo da sua aplicação aparece.

- Procure o

acceptMappedClaimscampo e altere o valor paraTrue. - Selecione Guardar.

Utilização de declarações facultativas (facultativo)

As declarações opcionais permitem que você adicione declarações padrão, mas não incluídas por padrão, que cada usuário e locatário tem. Você pode configurar declarações opcionais para seu aplicativo modificando o manifesto do aplicativo. Para obter mais informações, consulte o artigo Noções básicas sobre o manifesto do aplicativo Microsoft Entra.

Exemplo para incluir o endereço de e-mail no access_token que o PingAccess consome:

"optionalClaims": {

"idToken": [],

"accessToken": [

{

"name": "email",

"source": null,

"essential": false,

"additionalProperties": []

}

],

"saml2Token": []

},

Uso da política de mapeamento de declarações (opcional)

O mapeamento de declarações permite migrar aplicativos locais antigos para a nuvem adicionando mais declarações personalizadas que apoiam seus Serviços de Federação do Ative Directory (ADFS) ou objetos de usuário. Para obter mais informações, consulte Personalização de Reclamações.

Para usar uma declaração personalizada e incluir mais campos em seu aplicativo. Criou uma política de mapeamento de declarações personalizada e a atribuiu ao aplicativo.

Nota

Para usar uma declaração personalizada, você também deve ter uma política personalizada definida e atribuída ao aplicativo. A política deve incluir todos os atributos personalizados necessários.

Você pode definir e atribuir políticas por meio do PowerShell ou do Microsoft Graph. Se estiver a fazer isto no PowerShell, poderá ser necessário primeiro usar New-AzureADPolicy e, em seguida, atribuí-lo à aplicação com Add-AzureADServicePrincipalPolicy. Para obter mais informações, consulte Atribuição de políticas de mapeamento de reclamações.

Exemplo:

$pol = New-AzureADPolicy -Definition @('{"ClaimsMappingPolicy":{"Version":1,"IncludeBasicClaimSet":"true", "ClaimsSchema": [{"Source":"user","ID":"employeeid","JwtClaimType":"employeeid"}]}}') -DisplayName "AdditionalClaims" -Type "ClaimsMappingPolicy"

Add-AzureADServicePrincipalPolicy -Id "<<The object Id of the Enterprise Application you published in the previous step, which requires this claim>>" -RefObjectId $pol.Id

Habilitar o PingAccess para usar declarações personalizadas

Habilitar o PingAccess para usar declarações personalizadas é opcional, mas necessário se você espera que o aplicativo consuma mais declarações.

Quando configurar o PingAccess na etapa seguinte, a Web Session que criar (Settings->Access->Web Sessions) deve ter Perfil de Pedido desmarcado e Atualizar Atributos do Utilizador definido como Não.

Baixe o PingAccess e configure seu aplicativo

As etapas detalhadas para a parte referente ao PingAccess deste cenário continuam na documentação da Ping Identity.

Para criar uma conexão Microsoft Entra ID OpenID Connect (OIDC), configure um provedor de token com o valor de ID de diretório (locatário) que você copiou do centro de administração do Microsoft Entra. Crie uma sessão da Web no PingAccess. Utilize os valores Application (client) ID e PingAccess key. Configure o mapeamento de identidade e crie um host, site e aplicativo virtual.

Teste a sua aplicação

O aplicativo está instalado e funcionando. Para testá-lo, abra um navegador e navegue até a URL externa que você criou quando publicou o aplicativo no Microsoft Entra. Inicie sessão com a conta de teste que atribuiu à aplicação.