Configurar alertas de segurança para funções do Microsoft Entra no Privileged Identity Management

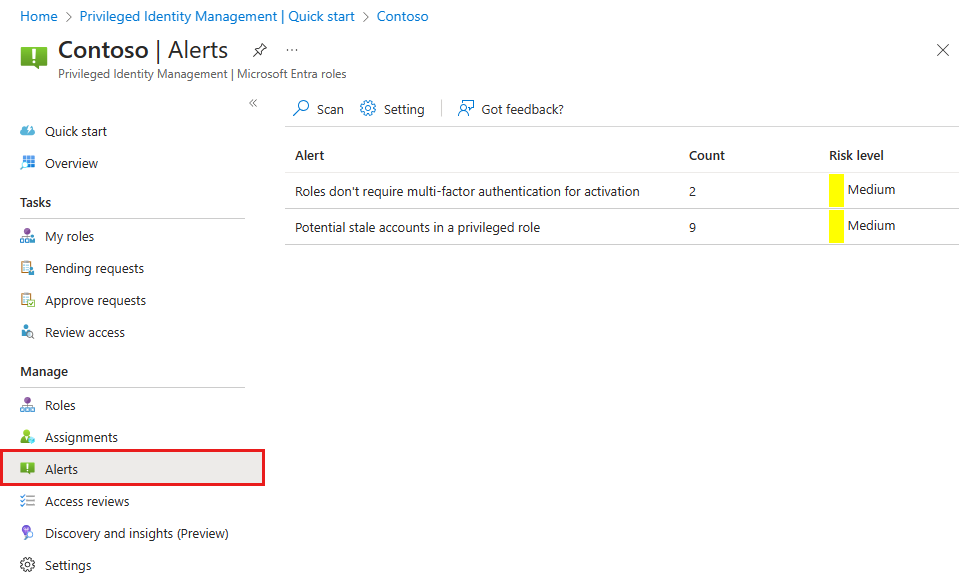

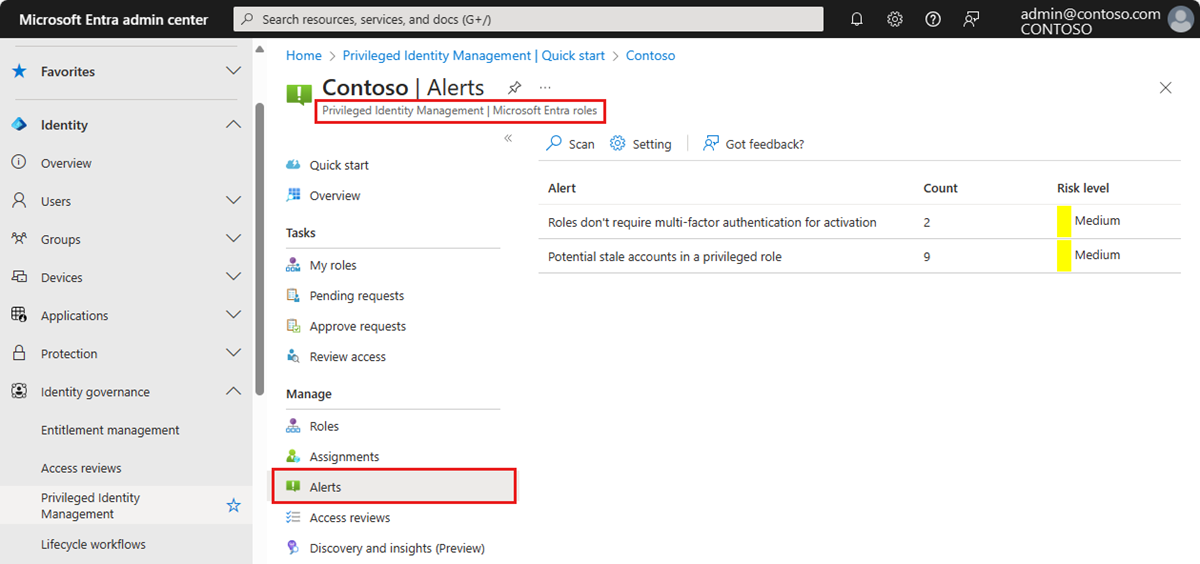

O Privileged Identity Management (PIM) gera alertas quando há atividades suspeitas ou inseguras em sua organização no Microsoft Entra ID. Quando um alerta é acionado, ele aparece no painel do Privileged Identity Management. Selecione o alerta para ver um relatório que lista os usuários ou funções que dispararam o alerta.

Nota

Um evento no Privileged Identity Management pode gerar notificações por e-mail para vários destinatários – cessionários, aprovadores ou administradores. O número máximo de notificações enviadas por um evento é de 1000. Se o número de destinatários exceder 1000 – apenas os primeiros 1000 destinatários receberão uma notificação por e-mail. Isso não impede que outros cessionários, administradores ou aprovadores usem suas permissões no Microsoft Entra ID e no Privileged Identity Management.

Requisitos de licença

O uso do Privileged Identity Management requer licenças. Para obter mais informações sobre licenciamento, consulte Fundamentos de licenciamento do Microsoft Entra ID Governance .

Alertas de segurança

Esta seção lista todos os alertas de segurança para funções do Microsoft Entra, juntamente com como corrigir e prevenir. A gravidade tem o seguinte significado:

- Alto: Requer ação imediata devido a uma violação de política.

- Médio: Não requer ação imediata, mas sinaliza uma potencial violação da política.

- Baixo: Não requer ação imediata, mas sugere uma mudança de política preferível.

Nota

Somente as seguintes funções são capazes de ler alertas de segurança do PIM para funções do Microsoft Entra: Administrador Global, Administrador de Função Privilegiada, Leitor Global, Administrador de Segurança e Leitor de Segurança.

Os administradores não estão usando suas funções privilegiadas

Gravidade: Baixa

| Description | |

|---|---|

| Por que recebo esse alerta? | Os usuários aos quais foram atribuídas funções privilegiadas de que não precisam aumentam a chance de um ataque. Também é mais fácil para os atacantes passarem despercebidos em contas que não estão sendo usadas ativamente. |

| Como corrigir? | Revise os usuários na lista e remova-os de funções privilegiadas de que não precisam. |

| Prevenção | Atribua funções privilegiadas apenas a usuários que tenham uma justificativa comercial. Agende revisões regulares de acesso para verificar se os usuários ainda precisam de seu acesso. |

| Ação de mitigação no portal | Remove a conta de sua função privilegiada. |

| Acionador | Acionado se um usuário passar por um número especificado de dias sem ativar uma função. |

| Número de dias | Essa configuração especifica o número máximo de dias, de 0 a 100, que um usuário pode passar sem ativar uma função. |

As funções não exigem autenticação multifator para ativação

Gravidade: Baixa

| Description | |

|---|---|

| Por que recebo esse alerta? | Sem autenticação multifator, os usuários comprometidos podem ativar funções privilegiadas. |

| Como corrigir? | Revise a lista de funções e exija autenticação multifator para cada função. |

| Prevenção | Exija MFA para cada função. |

| Ação de mitigação no portal | Torna a autenticação multifator necessária para a ativação da função privilegiada. |

A organização não tem o Microsoft Entra ID P2 ou o Microsoft Entra ID Governance

Gravidade: Baixa

| Description | |

|---|---|

| Por que recebo esse alerta? | A organização atual do Microsoft Entra não tem o Microsoft Entra ID P2 ou o Microsoft Entra ID Governance. |

| Como corrigir? | Consulte as informações sobre as edições do Microsoft Entra. Atualize para o Microsoft Entra ID P2 ou Microsoft Entra ID Governance. |

Contas potencialmente obsoletas em um papel privilegiado

Gravidade: Média

| Description | |

|---|---|

| Por que recebo esse alerta? | Esse alerta não é mais acionado com base na data da última alteração de senha de uma conta. Este alerta destina-se a contas numa função privilegiada que não iniciaram sessão nos últimos n dias, em que n é um número de dias configurável entre 1 e 365 dias. Essas contas podem ser contas de serviço ou compartilhadas que não estão sendo mantidas e são vulneráveis a invasores. |

| Como corrigir? | Analise as contas na lista. Se eles não precisarem mais de acesso, remova-os de suas funções privilegiadas. |

| Prevenção | Certifique-se de que as contas compartilhadas estão alternando senhas fortes quando houver uma alteração nos usuários que conhecem a senha. Analise regularmente contas com funções privilegiadas usando revisões de acesso e remova atribuições de função que não são mais necessárias. |

| Ação de mitigação no portal | Remove a conta de sua função privilegiada. |

| Melhores práticas | Contas compartilhadas, de serviço e de acesso de emergência que se autenticam usando uma senha e são atribuídas a funções administrativas altamente privilegiadas, como Administrador Global ou Administrador de Segurança, devem ter suas senhas alternadas para os seguintes casos:

|

As funções estão sendo atribuídas fora do Privileged Identity Management

Gravidade: Alta

| Description | |

|---|---|

| Por que recebo esse alerta? | As atribuições de funções privilegiadas feitas fora do Privileged Identity Management não são monitoradas adequadamente e podem indicar um ataque ativo. |

| Como corrigir? | Revise os usuários na lista e remova-os de funções privilegiadas atribuídas fora do Privileged Identity Management. Também pode ativar ou desativar o alerta e a notificação por e-mail que o acompanha nas definições de alerta. |

| Prevenção | Investigue onde os usuários estão sendo atribuídos a funções privilegiadas fora do Gerenciamento de Identidades Privilegiadas e proíba atribuições futuras a partir daí. |

| Ação de mitigação no portal | Remove o usuário de sua função privilegiada. |

Nota

O PIM envia notificações por e-mail para o alerta Função atribuída fora do PIM quando o alerta é ativado nas configurações de alerta Para funções do Microsoft Entra no PIM, os emails são enviados para Administradores de Função Privilegiada, Administradores de Segurança e Administradores Globais que habilitaram o Gerenciamento Privilegiado de Identidades. Para recursos do Azure no PIM, os emails são enviados para Proprietários e Administradores de Acesso de Usuário.

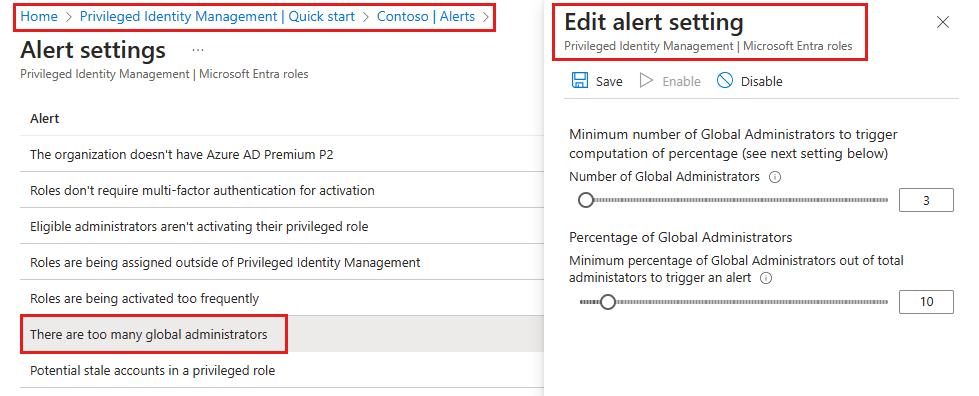

Há demasiados Administradores Globais

Gravidade: Baixa

| Description | |

|---|---|

| Por que recebo esse alerta? | Administrador Global é o papel privilegiado mais elevado. Se um Administrador Global for comprometido, o invasor ganha acesso a todas as suas permissões, o que coloca todo o seu sistema em risco. |

| Como corrigir? | Revise os usuários na lista e remova todos os que não precisam absolutamente da função de Administrador Global. Em vez disso, atribua funções com privilégios mais baixos a esses usuários. |

| Prevenção | Atribua aos usuários a função menos privilegiada de que eles precisam. |

| Ação de mitigação no portal | Remove a conta de sua função privilegiada. |

| Acionador | Acionado se dois critérios diferentes forem atendidos, e você poderá configurar ambos. Primeiro, você precisa atingir um determinado limite de atribuições de função de Administrador Global. Em segundo lugar, uma determinada percentagem do total de atribuições de funções tem de ser Administradores Globais. Se você atender apenas a uma dessas medições, o alerta não aparecerá. |

| Número mínimo de Administradores Globais | Esta configuração especifica o número de atribuições de função de Administrador Global, de 2 a 100, que você considera muito poucas para sua organização do Microsoft Entra. |

| Percentagem de administradores globais | Essa configuração especifica a porcentagem mínima de administradores que são Administradores Globais, de 0% a 100%, abaixo da qual você não deseja que sua organização do Microsoft Entra diminua. |

As funções estão sendo ativadas com muita frequência

Gravidade: Baixa

| Description | |

|---|---|

| Por que recebo esse alerta? | Várias ativações para a mesma função privilegiada pelo mesmo usuário é um sinal de ataque. |

| Como corrigir? | Revise os usuários na lista e verifique se a duração da ativação para sua função privilegiada está definida por tempo suficiente para que eles executem suas tarefas. |

| Prevenção | Certifique-se de que a duração da ativação para funções privilegiadas seja definida por tempo suficiente para que os usuários executem suas tarefas. Exija autenticação multifator para funções privilegiadas que tenham contas compartilhadas por vários administradores. |

| Ação de mitigação no portal | N/A |

| Acionador | Acionado se um usuário ativar a mesma função privilegiada várias vezes dentro de um período especificado. Você pode configurar o período de tempo e o número de ativações. |

| Prazo de renovação da ativação | Essa configuração especifica em dias, horas, minutos e segundo o período de tempo que você deseja usar para rastrear renovações suspeitas. |

| Número de renovações de ativação | Essa configuração especifica o número de ativações, de 2 a 100, nas quais você gostaria de ser notificado, dentro do período de tempo escolhido. Você pode alterar essa configuração movendo o controle deslizante ou digitando um número na caixa de texto. |

Personalizar configurações de alerta de segurança

Siga estas etapas para configurar alertas de segurança para funções do Microsoft Entra no Privileged Identity Management:

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Função Privilegiada.

Navegue até Governança de>identidade, Gerenciamento privilegiado de identidades, Configuração de>alertas de funções>> do Microsoft Entra. Para obter informações sobre como adicionar o bloco Privileged Identity Management ao seu painel, consulte Começar a usar o Privileged Identity Management.

Personalize as configurações nos diferentes alertas para trabalhar com seu ambiente e metas de segurança.